1 Odpowiedź Po pierwsze, usuń matplotlib==1.3.1 z pliku Requirements.txt. Następnie spróbuj zainstalować go za pomocą sudo apt-get install python-matplotlib. Uruchom pip install -r Requirements.txt (Python 2) lub pip3 install -r Requirements.txt (Python 3) pip freeze > Requirements.txt. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto jak to zrobić: Zaloguj się do Gmaila. Kliknij ikonę w kształcie koła zębatego w prawym górnym rogu, a następnie wybierz Ustawienia. Kliknij kartę Laboratorium w górnej środkowej części. Przewiń w dół i kliknij Włącz obok opcji Utwórz dokument. Przewiń w górę lub w dół i kliknij przycisk oznaczony ZapiszZmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

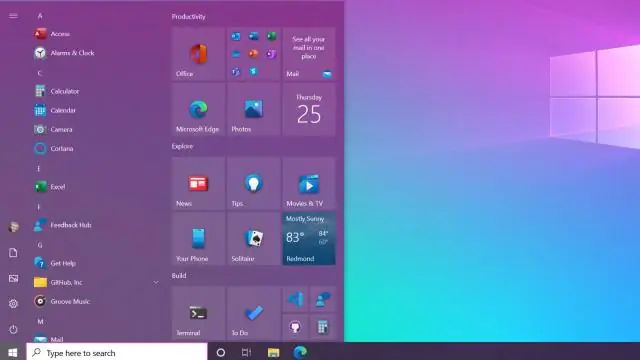

Aby wyłączyć menu startowe w systemie Windows, przesuń kursor na pasek startowy u dołu ekranu, kliknij prawym przyciskiem myszy i wybierz właściwości. Na ekranie właściwości wybierz kartę, która mówi Menu Start. Następnie zobaczysz pole wyboru, które pozwoli Ci wyłączyć menu Start systemu Windows 10. Ostatnio zmodyfikowany: 2025-01-22 17:01

Taśma magnetyczna jest nośnikiem zapisu magnetycznego, wykonana z cienkiej, magnesowalnej powłoki na długim, wąskim pasku folii z tworzywa sztucznego. Urządzenie przechowujące dane komputerowe na taśmie magnetycznej nazywane jest napędem taśmowym. Taśma magnetyczna zrewolucjonizowała nagrywanie, odtwarzanie i nadawanie dźwięku. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kamery Nest muszą być podłączone do gniazdka elektrycznego za pomocą dołączonego kabla i zasilacza sieciowego. Ponieważ kamery Nest i Hello nie działają na bateriach, mogą stale przesyłać strumieniowo wideo, zamiast włączać się dopiero po wykryciu ruchu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Łacina poprawia Twoją znajomość języka angielskiego. Połowa słownictwa angielskiego i jego struktura gramatyczna oparta jest na łacinie. Ci, którzy uczą się łaciny, opierając się na znajomości rdzeni i przedrostków, odgadują znaczenie nowych słów. Wiele osób, które opanowały łacinę, osiąga bardzo wysokie wyniki w standardowych testach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Solid Modeling to komputerowe modelowanie obiektów bryłowych 3D. Celem modelowania bryłowego jest zapewnienie, że każda powierzchnia jest geometrycznie poprawna. Krótko mówiąc, modelowanie bryłowe umożliwia projektowanie, tworzenie, wizualizację i animację cyfrowych modeli 3D. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaawansowane narzędzia do testowania penetracji.W Kali Linux jest wbudowanych ponad 600 niesamowitych zaawansowanych narzędzi do testowania penetracji. Najlepsza platforma do hakowania. Pomocna w nauce programowania. najlepsza dystrybucja oparta na Linuksie. bardzo lekki system operacyjny, nie wymaga specjalnego sprzętu wysokiej klasy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby naprawić bazę danych MySQL, najpierw otwórz narzędzie phpMyAdmin, następnie zakładkę Bazy danych i kliknij nazwę żądanej bazy danych. Wybierz tabele, które wymagają naprawy, zaznaczając pola wyboru po lewej stronie nazw tabel. Następnie z menu rozwijanego Z wybranymi wybierz opcję Napraw tabelę. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wybieranie ustawień sieci bezprzewodowej z panelu sterowania W razie potrzeby naciśnij przycisk home. Wybierz opcję Konfiguracja. Wybierz Ustawienia sieciowe. Wybierz Konfiguracja Wi-Fi. Wybierz Kreator konfiguracji Wi-Fi. Wybierz nazwę swojej sieci bezprzewodowej lub wprowadź nazwę ręcznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli lubisz styl Beats i kupujesz słuchawki z tego powodu, tak, są tego warte. Z drugiej strony, jeśli szukasz czegoś, co brzmi dobrze za cenę, to nie, nie są tego warte. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mieszanki. Mixin pozwala tworzyć grupy deklaracji CSS, które chcesz ponownie wykorzystać w swojej witrynie. Możesz nawet przekazać wartości, aby Twój mixin był bardziej elastyczny. Dobrym zastosowaniem mixinu są prefiksy dostawcy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak skonfigurować system Blink? Podłącz moduł synchronizacji do dowolnego gniazdka ściennego. Uruchom aplikację Blink na iOS lub Androida i uruchom Kreatora instalacji. Umieść swoje jednostki Blink w dowolnym miejscu. Po wykonaniu tych kroków bezprzewodowa konstrukcja Blink i dołączony uchwyt ułatwiają przenoszenie lub przenoszenie jednostek. Ostatnio zmodyfikowany: 2025-01-22 17:01

CATIA rozpoczęła się jako wewnętrzny projekt w 1977 roku przez francuskiego producenta samolotów AVIONS MARCEL DASSAULT, ówczesnego klienta oprogramowania CADAM do opracowania odrzutowca Miragefighter firmy Dassault. Został później przyjęty przez przemysł lotniczy, motoryzacyjny, stoczniowy i inne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czas tłumaczenia - czas kompilacji strony JSP w serwlet. Czas tłumaczenia - niektóre elementy JSP są oceniane w czasie tłumaczenia. Czas żądania - czas żądania strony JSP przez użytkownika. Czas żądania - niektóre elementy JSP, takie jak wyrażenia, są oceniane w czasie żądania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zasadniczo Internet jest otwarty na cały świat, podczas gdy intranet to prywatna przestrzeń, zwykle wewnątrz firmy. Ekstranet to zasadniczo połączenie Internetu i intranetu. Ekstranet jest jak intranet, który umożliwia dostęp tylko niektórym osobom z zewnątrz lub firmom. Ostatnio zmodyfikowany: 2025-06-01 05:06

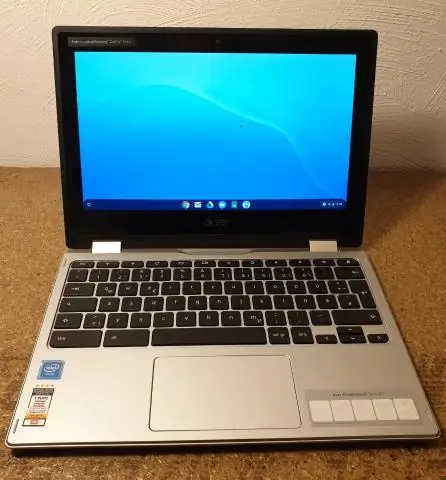

Najpierw otwórz aplikację Aparat na swoim Chromebooku. Znajdziesz go w menu uruchamiania - naciśnij przycisk „Szukaj” na klawiaturze i wyszukaj „Aparat” lub kliknij „Wszystkie aplikacje” i poszukaj ikony. Po otwarciu aplikacji kliknij ikonę „Wideo” znajdującą się obok przycisku migawki aparatu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zadzwoń do obsługi klienta pod numer 1-888-8Metro8 i poproś o odłączenie telefonu. Aby agent mógł odłączyć telefon, będziesz potrzebować kodu PIN zabezpieczającego konto oraz nazwy konta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, różnica dwóch wielomianów jest zawsze wielomianem. Co więcej, każda liniowa kombinacja dwóch (lub więcej) wielomianów jest wielomianem. To samo dotyczy kombinacji liniowych kilku wielomianów i gdy mają kilka zmiennych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak otworzyć Menedżera bazy danych QuickBooks? Przejdź do menu Start. Wybierz Programy. Kliknij QuickBooks i wybierz „QuickBooksDatabase Server Manager”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Akcja Zmień ustawienia pamięci jest dostępna od wersji IntelliJ IDEA 2019.2. W poprzednich wersjach wartość opcji -Xmx można zmienić ręcznie, zgodnie z opisem w opcjach maszyny JVM. Kliknij Zapisz i uruchom ponownie i poczekaj, aż IntelliJ IDEA uruchomi się ponownie z nowym ustawieniem sterty pamięci. Ostatnio zmodyfikowany: 2025-01-22 17:01

lata 80. Mając to na uwadze, w którym roku komputery zastąpiły maszyny do pisania? w 1976 , pierwszy program do edycji tekstu, Electric Pencil, został wydany dla komputerów ogólnego przeznaczenia. Pod koniec lat 80. komputery z aplikacjami do przetwarzania tekstu prawdopodobnie znacznie przewyższały liczebnie maszyny do pisania.. Ostatnio zmodyfikowany: 2025-06-01 05:06

Always Encrypted to funkcja zaprojektowana w celu ochrony poufnych danych, takich jak numery kart kredytowych lub krajowe numery identyfikacyjne (na przykład amerykańskie numery ubezpieczenia społecznego), przechowywane w bazach danych Azure SQL Database lub SQL Server. Ostatnio zmodyfikowany: 2025-01-22 17:01

Plik KMSELDI.exe jest składnikiem oprogramowania KMSpico firmy ELDI. KMSpico to narzędzie aktywujące, które służy do nielegalnej aktywacji kopii Windows 7/8/8.1/10 i Office2010/2013/2016. KMSELDI.exe uruchamia program KMSpico. Ten plik może często zawierać złośliwy kod. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aperture to wycofany organizator obrazów, kiedyś opracowany przez Apple Inc. dla systemu operacyjnego macOS, wydany po raz pierwszy w 2005 roku, który był dostępny w Mac App Store. 2 czerwca 2014 r. Apple ogłosił Zdjęcia jako zamiennik dla Aperture i iPhoto. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, G2A jest legalne. Twórca gry nie może dyktować, gdzie można kupić jego produkty, a kupowanie klucza do gry za mniej niż cena detaliczna nie jest niczym nielegalnym. Niektórzy deweloperzy zwrócili się do Steam i innych rynków gier o wyłączenie kluczy uzyskanych w wyniku oszustwa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Korzystanie z podzielonych ekranów na Chromebooku Następnie otwórz drugą aplikację lub kartę i zrób to samo, przeciągnij ją na drugą stronę ekranu i zwolnij. Innym sposobem zarządzania podzielonymi ekranami jest kliknięcie i przytrzymanie przycisku Maksymalizuj, aż zobaczysz ikony strzałek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsze tablety Microsoft Surface Surface Pro 6 (Intel Core i7, 8 GB RAM, 256 GB) Najnowsza najszybsza hybryda laptopa/tabletu Surface. Surface Pro 5 (Intel Core i5, 8 GB RAM, 128 GB) Surface Pro 3 (Intel Core i5, 8 GB RAM, 128 GB) Surface Pro 3 (Intel Core i7, 8 GB RAM, 128 GB) Surface 3 (Intel Atom, 2 GB RAM, 64 GB) ). Ostatnio zmodyfikowany: 2025-01-22 17:01

Bootlegging filmów, filmów, programów telewizyjnych i muzyki istnieje prawie tak długo, jak Internet. Jednak prywatne nadawanie utworów innej osoby lub firmy, czyli IllegalStreaming, nadal jest przestępstwem. Nazwijmy to piractwem, bootleggingem lub streamingiem z tylnymi drzwiami, niezależnie od wybranego terminu, jest to nadal nielegalne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja aktywnego monitorowania sieci Aktywne monitorowanie sieci to testowanie w czasie rzeczywistym, wykonywane przez agentów oprogramowania lub czujniki sprzętowe, infrastruktury sieciowej i aplikacji w celu sprawdzenia, czy sieć (lub aplikacje) są dostępne i działają prawidłowo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pięć rzeczy, które możesz zrobić, aby zmniejszyć wpływ mediów na swoje życie Świadomy wybór mediów, które będziesz konsumować: Formułowanie własnej opinii na temat kwestii, na których Ci zależy: Przeżuwaj to: Połącz się sensownie z innymi ludźmi: Unikaj „czy to nie okropne” Wszystkie koszty:. Ostatnio zmodyfikowany: 2025-01-22 17:01

„JMP jest mniejszym bratem SAS, skierowanym do naukowców, inżynierów i innych badaczy, którzy muszą analizować dane. JMP jest dla SAS jak arkusz kalkulacyjny dla bazy danych, mniejszy i przeznaczony do interaktywnych zastosowań pulpitu, ale zdolny do łatwego łączenia się z większym przedsiębiorstwem. JMP jest również intensywnie wykorzystywany na uniwersytetach”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na myśl przychodzi funkcja TRUNC. Rzeczywiście, jeśli spojrzysz na funkcję SAS TRUNC, zobaczysz, że obcina ona wartości liczbowe, ale (niespodzianka!) nie do określonej liczby miejsc dziesiętnych; raczej skraca się do określonej liczby bajtów, co nie jest tym samym w przypadku liczb. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć podręczna dysku twardego jest często nazywana buforem dysku. Działa jako pamięć tymczasowa dla dysku twardego, gdy odczytuje i zapisuje dane w pamięci stałej na talerzach. Możesz myśleć o pamięci podręcznej dysku twardego jako pamięci RAM specjalnie dla dysku twardego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podpis wiadomości tekstowej - Samsung Galaxy Note®3 Na ekranie głównym stuknij Aplikacje (znajdujące się w prawym dolnym rogu). Stuknij w Wiadomości. Stuknij ikonę Menu (znajdującą się w lewym dolnym rogu). Stuknij Ustawienia. Stuknij Podpis. Stuknij przełącznik Podpis, aby włączyć lub wyłączyć. Aby edytować podpis, gdy ustawienie jest włączone:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzięki Beyond Unlimited otrzymujesz 15 GB danych przy prędkościach 4G LTE dla mobilnego hotspotu w każdym cyklu rozliczeniowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

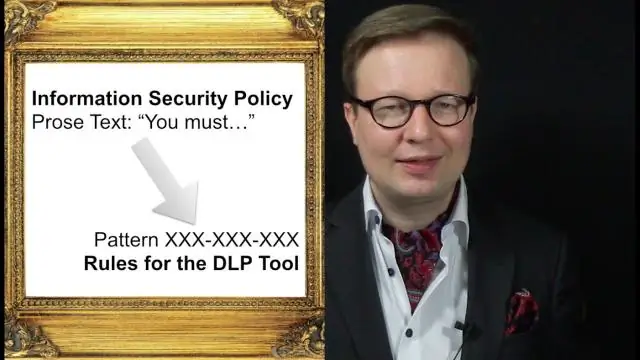

Zapobieganie utracie danych (DLP) to zestaw narzędzi i procesów wykorzystywanych w celu zapewnienia, że poufne dane nie zostaną utracone, niewłaściwie wykorzystane lub udostępnione przez nieuprawnionych użytkowników. DLP zapewnia również raportowanie w celu spełnienia wymagań dotyczących zgodności i audytu oraz identyfikowania obszarów słabości i anomalii dla kryminalistyki i reagowania na incydenty. Ostatnio zmodyfikowany: 2025-01-22 17:01

W SQL FULL OUTER JOIN łączy wyniki lewego i prawego sprzężenia zewnętrznego i zwraca wszystkie (dopasowane lub niedopasowane) wiersze z tabel po obu stronach klauzuli join. Połączmy te same dwie tabele za pomocą pełnego sprzężenia. Oto przykład pełnego sprzężenia zewnętrznego w SQL między dwiema tabelami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to są argumenty wiersza poleceń w C? Argumenty wiersza poleceń to po prostu argumenty określone po nazwie programu w wierszu poleceń systemu, a wartości tych argumentów są przekazywane do programu podczas wykonywania programu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utyl. Klasa timera w Javie. Klasa Timer udostępnia wywołanie metody, która jest używana przez wątek do zaplanowania zadania, takiego jak uruchomienie bloku kodu po pewnym czasie. Każde zadanie może być zaplanowane do jednorazowego uruchomienia lub do powtarzającej się liczby wykonań. Ostatnio zmodyfikowany: 2025-01-22 17:01