Schemat bazy danych to struktura szkieletowa reprezentująca logiczny widok całej bazy danych. Określa, w jaki sposób dane są zorganizowane i jak powiązane są między nimi relacje. Formułuje wszystkie ograniczenia, które mają być zastosowane na danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykres kołowy jest również znany jako piechart. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jest to dwugodzinny test składający się z 60 pytań wielokrotnego wyboru, przeprowadzany trzy razy w roku na terenie całego kraju w ośrodkach egzaminacyjnych. Egzamin Florida Bar jest oferowany w Tampa Convention Center, 333 South Franklin St., Tampa dla administracji z lutego 2019 r. i lipca 2019 r. Testy trwają dwa dni. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli dana osoba chce podłączyć drukarkę opartą na USB do sieci, będzie musiała przekonwertować kabel USB na połączenie Ethernet RJ45. W tym celu podłącz kabel USB do portu USB dostępnego w drukarce. Następnie włóż drugi koniec kabla USB do portu USB w adapterze USB na Ethernet. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij ikonę PC (gry, w którą grasz) w CheatEngine, aby wybrać proces gry. Aktywuj opcje trenera, z których chcesz korzystać. Jeśli masz wskaźniki, zmień je, klikając dwukrotnie ich wartości i zamroź je, aktywując przypisane do nich pole wyboru. Ostatnio zmodyfikowany: 2025-01-22 17:01

Łapanie wszystkiego – wyjątku lub rzucania, co jest znacznie gorsze – nie jest dobrą praktyką, ponieważ zakładasz, że możesz wyzdrowieć po każdym wyjątkowym zachowaniu. Poza tym: tak, catch Exception złapie również RuntimeException, ponieważ Exception jest superklasą RuntimeException. Ostatnio zmodyfikowany: 2025-01-22 17:01

2 odpowiedzi. To dobrze, że chcesz zrobić REST API w węźle. Ale jeśli twoje dane są wrażliwe, na przykład prywatne dane użytkownika, musisz umieścić jakąś warstwę bezpieczeństwa w swoim interfejsie API. Ponadto korzystanie z OAuth lub innych zabezpieczeń opartych na tokenach może pomóc w lepszym sprawdzaniu uprawnień w bazie użytkowników. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rzeczownik Zlecony test lub grupa testów na określonej próbce, która została formalnie odebrana przez laboratorium lub inną służbę zdrowia i otrzymała numer dostępu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rodzaje usług przetwarzania w chmurze Najpopularniejszymi i powszechnie stosowanymi usługami przetwarzania w chmurze są infrastruktura jako usługa (IaaS), platforma jako usługa (PaaS) i oprogramowanie jako usługa (SaaS). Ostatnio zmodyfikowany: 2025-01-22 17:01

Wersje Java: 7.0, 8.0. Pobierz i zainstaluj Przejdź do strony pobierania ręcznego. Kliknij Windows w trybie offline. Pojawi się okno dialogowe Pobieranie pliku z monitem o uruchomienie lub zapisanie pobieranego pliku. Zamknij wszystkie aplikacje, w tym przeglądarkę. Kliknij dwukrotnie zapisany plik, aby rozpocząć proces instalacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Języki deklaratywne, zwane także nieproceduralne lub bardzo wysokiego poziomu, to języki programowania, w których (najlepiej) program określa, co ma być zrobione, a nie jak to zrobić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pakiety na żądanie i subskrypcje miesięczne W przypadku anulowania planów miesięcznych użytkownik zachowuje dostęp do następnej daty rozliczenia. Aby anulować te plany, przejdź do strony szczegółów konta i wyłącz opcję automatycznego odnawiania. Ostatnio zmodyfikowany: 2025-01-22 17:01

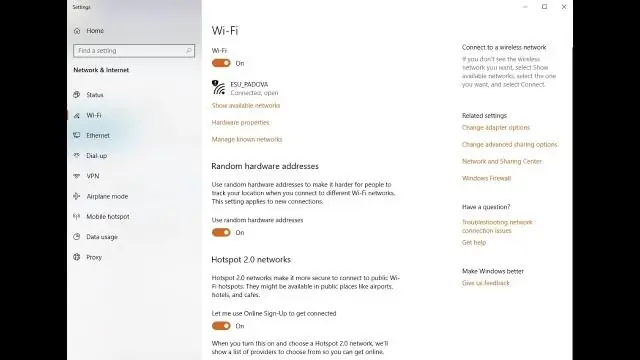

Aby uzyskać adres IP lub MAC urządzenia podłączonego do sieci, otwórz aplikację Google WiFi> karta Sieć> dotknij Urządzenia> Urządzenia> dotknij urządzenia> Otwórz kartę Szczegóły, aby zobaczyć adres IP i adres MAC tego konkretnego urządzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najczęściej występuje w daniach włoskich i francuskich. Wynika to głównie z faktu, że tymianek jest ziołem śródziemnomorskim i ma sens, że jest nadal używany w tym regionie. Nie ma potrzeby komplikowania rzeczy, więc możesz swobodnie wymawiać tymianek z lub bez „h. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zarówno SuperFetch, jak i Prefetch skracają czas uruchamiania systemu Windows i aplikacji (przynajmniej w niektórych przypadkach!). W przypadku gier zauważyłem jednak, że czasy ładowania i aktywność w tle faktycznie zwiększają się, gdy obie te funkcje buforowania systemu Windows są włączone, więc zalecam wyłączenie ich obu, jeśli jesteś zapalonym graczem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na nowszych tabletach NOOK (w tym na urządzeniach z kolorowym ekranem, takich jak NOOK Tablet 7', NOOKTablet 10.1' i Samsung Galaxy Tab NOOK), możesz zainstalować naszą nową aplikację Libby lub oryginalną aplikację OverDrive, aby pobierać e-booki i nie tylko ze swojej biblioteki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja CMISS() wprowadzona w SAS 9.2 jest podobna do funkcji NMISS(), która zlicza brakujące argumenty liczbowe, ale zarówno dla zmiennych znakowych, jak i numerycznych, bez konieczności konwertowania wartości znaków na numeryczne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Twoje konto na Facebooku mogło zostać zhakowane w tym tygodniu. Gigant sieci społecznościowych w piątek powiedział, że „prawie 50 milionów kont” zostało skompromitowanych, co zostało odkryte przez inżynierów we wtorek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Koszt wszystkich operacji bazy danych Azure Cosmos DB jest znormalizowany i wyrażony w jednostkach żądania (RU). RU/s to waluta oparta na stawkach, która abstrahuje zasoby systemowe, takie jak procesor, IOPS i pamięć, które są wymagane. Azure Cosmos DB wymaga aprowizacji określonych jednostek RU. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dokument biznesowy to rodzaj autentycznego raportu lub przewodnika, który szczegółowo opisuje skomplikowaną kwestię i pokazuje podejście organizacji do problemu. Ma również pomóc czytelnikom i widzom w zrozumieniu problemu, rozwiązaniu go lub podjęciu decyzji na podstawie przedstawionych faktów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Google współpracuje z firmą hostingową StartLogic, aby zaoferować małym firmom bezpłatną witrynę internetową, bezpłatną rejestrację nazwy domeny oraz bezpłatny hosting przez rok. Oferta ma pewne ograniczenia. Obejmuje trzy strony internetowe, 25 MB miejsca i 5 GB przepustowości miesięcznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak przekonwertować jpg na bmp? Prześlij plik jpg. Wybierz «do bmp» Wybierz format bmp lub inny format, który chcesz przekonwertować (ponad 200 obsługiwanych formatów) Pobierz swój plik bmp. Poczekaj, aż plik zostanie przekonwertowany i kliknij pobierz bmp -plik. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ciąg znaków w JavaScript można przekonwertować na tablicę znaków za pomocą split() i Array. from() funkcje. Używanie funkcji String split(): str. Funkcja split() służy do dzielenia podanego ciągu na tablicę ciągów przez rozdzielenie go na podciągi za pomocą określonego separatora podanego w argumencie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Konfiguracja klawiatury MIDI Kliknij menu Konfiguracja, przejdź do opcji MIDI, a następnie kliknij Urządzenia wejściowe MIDI. Wybierz każdy port urządzenia MIDI, który chcesz włączyć. Niezaznaczone porty zostaną wyłączone w Pro Tools. Kliknij menu Setup i wybierz Peripherals… Wybierz zakładkę MIDI Controllers i skonfiguruj swoje urządzenia:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ubuntu: /dev/xvda2 należy sprawdzić pod kątem błędów Krok 1 – Wymuś fsck. Wpisz następujące polecenie, aby wymusić fsck przy ponownym uruchomieniu: Krok 2 – Skonfiguruj fsck podczas uruchamiania. Musisz wykonać automatyczną naprawę systemów plików z niespójnościami podczas rozruchu. Krok 3 – Edytuj plik /etc/fstab. Wpisz następujące polecenie: Krok 4 – Uruchom ponownie system. Krok 5 – Cofnij zmiany. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak upewnić się, że wszystkie komponenty komputera są kompatybilne Sprawdź gniazdo procesora płyty głównej i porównaj z wybranym procesorem. Zobacz, jaką pamięć RAM obsługuje płyta główna (na przykład DDR4 2300 MHz). Podobnie jak w przypadku płyty, zobacz, jaką pamięć RAM obsługuje procesor. Czy płyta główna będzie obsługiwać konfigurację GPU SLI. Ostatnio zmodyfikowany: 2025-01-22 17:01

W 1960 roku Miller założył Centrum Studiów Kognitywnych na Harvardzie ze słynnym kognitywistycznym działaczem rozwoju, Jerome'em Brunerem. Ulric Neisser (1967) publikuje „Psychologię poznawczą”, która wyznacza oficjalny początek podejścia poznawczego. Modele procesów pamięci Atkinson i Shiffrin (1968) Multi Store Model. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wśród wielokątów foremnych, trójkątny sześciokąt foremny, podobnie jak trójkąt foremny i czworokąt foremny (Kwadrat). Ale żaden inny regularny wielokąt nie będzie mozaikował się. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nagłówek SOAP jest opcjonalną sekcją w kopercie SOAP, chociaż niektóre pliki WSDL wymagają przekazywania nagłówka SOAP z każdym żądaniem. Nagłówek SOAP zawiera informacje kontekstowe specyficzne dla aplikacji (na przykład informacje o zabezpieczeniach lub szyfrowaniu), które są skojarzone z żądaniem SOAP lub komunikatem odpowiedzi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybitna hipoteza przewiduje, że ponieważ konkretne słowa są powiązane z silniejszymi wskazówkami dotyczącymi przedmiotów niż słowa abstrakcyjne, efekt kontekstu będzie słabszy dla konkretnych słów niż słów abstrakcyjnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz opcję „Prywatność i bezpieczeństwo”. Zostanie otwarte menu Prywatność i bezpieczeństwo przeglądarki. Zaznacz pole wyboru „Akceptuj pliki cookie”, aby włączyć obsługę plików cookie w przeglądarce. Twoja przeglądarka ma teraz włączoną funkcję zapisywania plików cookie z witryn, które przeglądasz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chcesz wyciszyć mysz dla własnego spokoju - i spokoju innych wokół ciebie - odrobina pianki z pamięcią kształtu może załatwić sprawę bez konieczności lutowania. Jeśli masz dość klikania, klikaj, klikaj, jest kilka opcji. Możesz kupić „cichą” mysz, ale nie wiadomo, jak cichą w rzeczywistości będą. Ostatnio zmodyfikowany: 2025-01-22 17:01

WattUp to technologia bezprzewodowego ładowania, która umożliwia ładowanie urządzeń na odległość do 15 stóp. Jednak, jak wspomnieliśmy, wydajność znacznie spada wraz z dłuższymi dystansami, więc wydaje się, że Energous ustandaryzował swoją technologię do trzech stóp. Ostatnio zmodyfikowany: 2025-06-01 05:06

Znaczenie. „Trafność” oznacza stopień, w jakim informacje pomagają odpowiedzieć na pytanie badawcze. Oceniasz informacje na podstawie formatu, treści i waluty. Ostatnio zmodyfikowany: 2025-06-01 05:06

Argumenty Linuksa. Argument, zwany także argumentem wiersza poleceń, może być zdefiniowany jako dane wejściowe podane w wierszu poleceń w celu przetworzenia tego wejścia za pomocą danego polecenia. Argument może mieć postać pliku lub katalogu. Argumenty są wprowadzane w terminalu lub konsoli po wpisaniu polecenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli korzystasz z Dokumentów Google (bezpłatnej aplikacji podobnej do Microsoft Word), możesz teraz elektronicznie podpisać i/lub wysłać żądanie SignRequest bezpośrednio z dokumentu Google Docs. Odwiedź sklep z dodatkami Dokumentów Google i zainstaluj nasze rozszerzenie do podpisu elektronicznego (cyfrowego) w kilka sekund. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ceny Wix zaczynają się od 13 USD miesięcznie (naliczanie roczne) za plan Combo. Jest wolny od reklam, obejmuje hosting i nazwę domeny przez 1 rok. Nieograniczony kosztuje 17 USD miesięcznie i jest idealny dla większych witryn (ponad 3000 wizyt miesięcznie). Wix VIP za 39 USD miesięcznie dodaje priorytetowe wsparcie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Twitter wkrótce otrzyma więcej słów – dużo więcej. Firma ogłosiła we wtorek, że podwaja liczbę znaków, które użytkownicy mogą wcisnąć w tweeta. Większość tweetów będzie teraz mieścić 280 znaków, zamiast 140. Nowy limit zostanie wprowadzony do użytkowników Twittera w prawie wszystkich 40 językach Obsługa Twittera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Blokowanie SQL Server jest istotną częścią wymagania izolacji i służy do blokowania obiektów, których dotyczy transakcja. Gdy obiekty są zablokowane, SQL Server uniemożliwi innym transakcjom dokonywanie jakichkolwiek zmian danych przechowywanych w obiektach objętych nałożoną blokadą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uczenie oparte na instancjach obejmuje metody najbliższego sąsiada, lokalnie ważoną regresję i metody wnioskowania oparte na przypadkach. Metody oparte na instancjach są czasami określane jako metody leniwego uczenia się, ponieważ opóźniają przetwarzanie do momentu sklasyfikowania nowej instancji. Ostatnio zmodyfikowany: 2025-01-22 17:01