Chociaż większość przypadków użycia dużych zbiorów danych dotyczy przechowywania i przetwarzania danych, obejmują one wiele aspektów biznesowych, takich jak analityka klienta, ocena ryzyka i wykrywanie oszustw. Dzięki temu każda firma może znaleźć odpowiedni przypadek użycia, aby zaspokoić swoje szczególne potrzeby. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kiedy wyrzuć nowy RuntimeException(e); jest nazywany nowy wyjątek jest tworzony i rzucany, ale oryginalny wyjątek jest w nim opakowany. Tak więc ślad stosu będzie wyglądał tak: Wyjątek w wątku 'main' java. java:36) Spowodowane przez: java. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po opanowaniu (1) koncepcji strumieni danych (potoki, standardowe wejścia/wyjścia), (2) koncepcji poleceń oraz argumentów i opcji wiersza poleceń oraz (3) (najtrudniejsze) precyzyjnego efektu tzw. metaznaki powłoki, skrypty powłoki wcale nie są takie trudne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dataproc to zarządzana usługa Spark i Hadoop, która umożliwia korzystanie z narzędzi danych typu open source do przetwarzania wsadowego, wysyłania zapytań, przesyłania strumieniowego i uczenia maszynowego. Automatyzacja Dataproc pomaga szybko tworzyć klastry, łatwo nimi zarządzać i oszczędzać pieniądze, wyłączając klastry, gdy ich nie potrzebujesz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fotomontaż to proces i wynik tworzenia złożonej fotografii poprzez wycinanie, sklejanie, przestawianie i nakładanie dwóch lub więcej fotografii w nowy obraz. Czasami wynikowy obraz kompozytowy jest fotografowany, aby ostateczny obraz mógł wyglądać jako jednolity wydruk fizyczny. Ostatnio zmodyfikowany: 2025-01-22 17:01

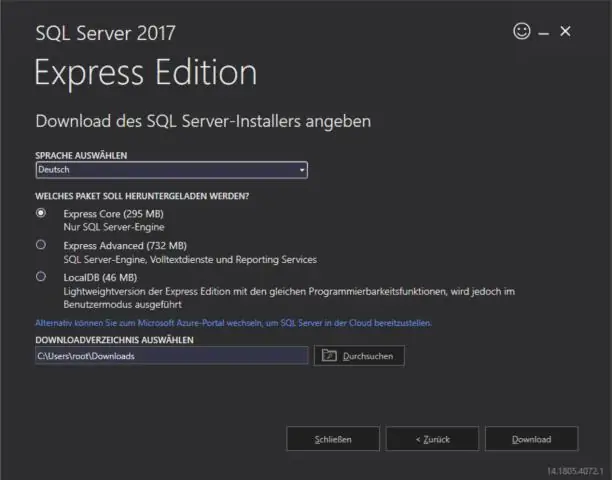

Wskazówki dotyczące unikania zakleszczeń Nie zezwalaj na wprowadzanie danych przez użytkownika podczas transakcji. Unikaj kursorów. Transakcje powinny być jak najkrótsze. Zmniejsz liczbę podróży w obie strony między aplikacją a serwerem SQL Server, korzystając z procedur składowanych lub przechowując transakcje w jednej partii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ograniczona dostawa kosztuje 9,00 USD za przesyłkę i jest dostępna tylko w przypadku zakupu w połączeniu z przesyłką poleconą, przesyłką za pobraniem, ubezpieczeniem USPS powyżej 200 USD lub przesyłką poleconą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Inną alternatywą jest uciekanie się do optymistycznego blokowania. Dokument stwierdza, że EF nie ma wbudowanej pesymistycznej obsługi współbieżności. Ale to nie znaczy, że nie możesz mieć pesymistycznego blokowania z EF. Więc MOŻESZ MIEĆ PESYMISTYCZNE BLOKOWANIE Z EF. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby sprawdzić, jaki port jest używany przez jaką usługę. Menedżer Opendevice Wybierz port COM Kliknij prawym przyciskiem myszy, a następnie kliknij Właściwości/Zakładka Ustawienia portu/Przycisk Zaawansowane/Numer COMPort i przypisz port COM. Ostatnio zmodyfikowany: 2025-01-22 17:01

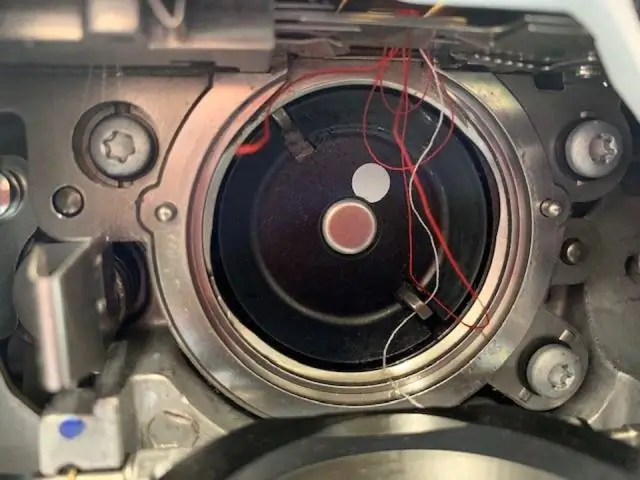

Postępuj zgodnie z tymi przydatnymi wskazówkami, aby zapobiec nagrzewaniu się modemu lub routera. Właściwa wentylacja. Przechowuj modem lub router w chłodnym miejscu, w którym jest wystarczająco dużo miejsca na przepływ powietrza. Trzymaj to w pionie. Trzymaj modem lub router w pozycji pionowej. Użyj wentylatora do chłodzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto jak: Kliknij prawym przyciskiem myszy obraz WEBP i wybierz z menu opcję Kopiuj adres obrazu. Teraz wklej ten adres w nowej karcie i usuń ostatnie 3 znaki z adresu URL. Dlatego usuń -rw na końcu adresu URL. Następnie możesz kliknąć obraz prawym przyciskiem myszy i wybrać Zapisz obraz jako, aby zapisać obraz. Ostatnio zmodyfikowany: 2025-01-22 17:01

W informatyce powłoka jest interfejsem użytkownika umożliwiającym dostęp do usług systemu operacyjnego. Ogólnie powłoki systemu operacyjnego używają interfejsu wiersza poleceń (CLI) lub graficznego interfejsu użytkownika (GUI), w zależności od roli komputera i konkretnej operacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przykłady oprogramowania do zarządzania danymi podstawowymi: Ataccama, Profisee, Orchestra Networks, Talend MasterData Management, SAS Master Data Management, Hybris Product ContentManagement, SAP Master Data Governance, AgilityMultichannel, Tibco MDM, Stibo Systems, IBM InfoSphere Master DataManagement, Omni-Gen, VisionWare MDM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz Mapy Google. Wyszukaj miejsce lub kliknij oznaczenie miejsca na mapie. Po lewej stronie wybierz zdjęcie z ikoną Street View. Zobacz zdjęcia ulic z przeszłości Przeciągnij Pegmana na mapę. Kliknij Czas. Na dole użyj suwaka, aby cofnąć się w czasie. Aby wyjść ze Street View, przejdź w lewym górnym rogu i kliknij Wstecz. Ostatnio zmodyfikowany: 2025-01-22 17:01

SOS_SCHEDULER_YIELD oznacza, że system operacyjny SQL (SOS) czeka na harmonogram procesora, aby uzyskać więcej czasu, ale to oczekiwanie jest nieco trudniejsze niż to. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pasywna redukcja szumów to hałas, który słuchawki blokują w oparciu o fizyczną konstrukcję nauszników. Na podstawie kształtu nauszników słuchawek i ich dopasowania do głowy w dużej mierze określa się, ile hałasu mogą zablokować słuchawki. Tym samym pozwalają na największą redukcję hałasu z zewnątrz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zdalny dostęp do urządzenia z systemem Android Pobierz i zainstaluj TeamViewer QuickSupport lub TeamViewerHoston na urządzeniu. Podobnie jak w przypadku każdego połączenia TeamViewer, do połączenia będziesz potrzebować identyfikatora TeamViewer urządzenia docelowego. Wszystko jest skonfigurowane do połączenia z urządzenia wspierającego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak masz na imię? ????(?)??? (nǐ jiào shénme míngzi?). Ostatnio zmodyfikowany: 2025-01-22 17:01

Dla tych, którzy zastanawiają się, jak uzyskać kolejność rozruchu, znajduje się w normalnym biosie > zakładka rozruchowa, włącz tam tryb Legacy, a kolejność rozruchu powinna się pojawić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niezgodność dupleksu można naprawić, włączając autonegocjację (jeśli jest dostępna i działa) na obu końcach lub wymuszając te same ustawienia na obu końcach (dostępność umożliwiającego interfejs konfiguracyjny). Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, niektórzy ludzie nadal używają Windows 95. Niektóre gry nie będą działać na nowszych wersjach. Co więcej, Windows95 bardzo zbliża cię do „prawdziwego” DOS-u, nawet jeśli nie jest niezależnym, oddzielnym DOS-em; w rzeczywistości jest to MS-DOS 7.0, ponieważ MS-DOS 6.22 był ostatnim niezależnym DOS-em, który był oddzielony od Windows 3. Ostatnio zmodyfikowany: 2025-01-22 17:01

TLS 1.3 w żaden sposób nie uniemożliwia komuś korzystania z serwera proxy kontroli SSL. Jedyne, co robi, to pasywne odszyfrowywanie połączenia za pomocą klucza prywatnego. Bez idealnego utajnienia przekazywania, jeśli klucz prywatny certyfikatu używanego w połączeniu był wystarczający do odczytania zawartości połączenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Korzystanie z map Bing i wizualizacji map Google w PowerBI. Usługa Power BI doskonale nadaje się do wizualizacji lokalizacji map, integruje się z mapą Bing za pomocą współrzędnych, dzięki czemu łatwiej jest oznaczać lokalizacje. Ostatnio zmodyfikowany: 2025-01-22 17:01

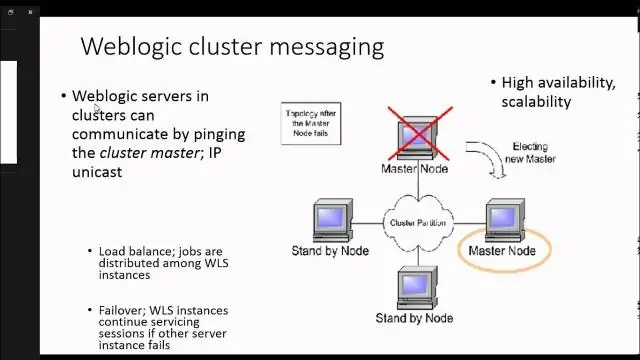

Klaster Microsoft SQL Server to nic innego jak zbiór dwóch lub więcej serwerów fizycznych z identycznym dostępem do współdzielonej pamięci masowej, która zapewnia zasoby dyskowe wymagane do przechowywania plików bazy danych. Te serwery są określane jako „węzły”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Płyta główna zawiera jednostkę centralną (CPU), pamięć RAM, gniazda rozszerzeń, zespół radiatora/wentylatora, układ BIOS, zestaw układów oraz wbudowane przewody łączące elementy płyty głównej. Gniazda, złącza wewnętrzne i zewnętrzne oraz różne porty są również umieszczone na płycie głównej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Top 10 baz danych modeli 3D: najlepsze strony do pobierania modeli 3D do drukowania 3D kult 3D. Cults oferuje swoim użytkownikom idealną gamę modeli 3D – od inspirowanych przez twórców plików 3D po profesjonalne projekty wysokiej jakości. Pinshape. Rzeczoświata. GrabCAD. CGTrader. TurboSquid. Eksport 3D. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jeśli chcemy porównać hashmapy według kluczy, tzn. dwa hashmapy będą sobie równe, jeśli mają dokładnie taki sam zestaw kluczy, możemy użyć HashMap. funkcja keySet(). Zwraca wszystkie klucze mapy w HashSet. Możemy porównać hashset kluczy dla obu map za pomocą Set. Ostatnio zmodyfikowany: 2025-01-22 17:01

Inną zasadą, która przenosi się z budowania komputerów do gier, jest to, że 16 GB pamięci RAM to prawdopodobnie więcej, niż potrzebujesz. Wszyscy programiści, z którymi rozmawialiśmy, i fora, które przeszukaliśmy, zalecali nie więcej niż 8 GB. Im więcej masz pamięci RAM, tym więcej programów możesz mieć jednocześnie płynnie. 8 GB powinno wystarczyć dla większości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby korzystać z VoiceView przez Bluetooth: Włącz urządzenie Bluetooth i ustaw je w trybie parowania. Naciśnij i przytrzymaj przycisk zasilania na swoim Kindle przez dziewięć sekund. Poczekaj do dwóch minut, aby usłyszeć dźwięk VoiceViewInstrukcje „Przytrzymaj dwa palce na ekranie, aby korzystać z tego urządzenia audio z czytnikiem ekranu VoiceView na Kindle”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak. VPN dla urządzeń mobilnych jest najpopularniejszym wyborem dla wielu użytkowników, czasem nawet przed komputerami. Jednak w zależności od Twojej fizycznej lokalizacji proste dane mobilne mogą nie wystarczyć, aby zapewnić dostęp do zablokowanych stron internetowych, więc włączenie VPN jest prawdopodobnie najlepszą rzeczą do zrobienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kierownictwo przedsiębiorstwa może scentralizować podejmowanie decyzji z następujących powodów: Osiągnięcie jednolitości działania: REKLAMA: Ułatwienie integracji: Może zaistnieć potrzeba zintegrowania wszystkich działań przedsiębiorstwa w celu osiągnięcia wspólnych celów. Promowanie osobistego przywództwa: radzenie sobie w sytuacjach awaryjnych:. Ostatnio zmodyfikowany: 2025-01-22 17:01

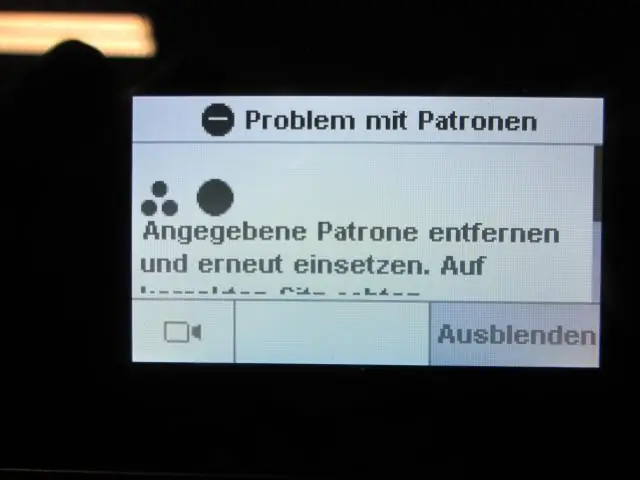

W urządzeniu DeskJet 2630 można używać czarnych i trójkolorowych wkładów atramentowych HP 304 (zarówno o pojemności standardowej, jak i XL). Ostatnio zmodyfikowany: 2025-01-22 17:01

Dołącz teraz i już dziś zacznij tworzyć darmową aplikację mobilną. Aplikacje stały się niezbędnym dodatkiem technicznym dla wielu osób i stanowią kluczowy element przyszłościowych planów marketingowych dla biznesu. Nasze aplikacje mogą być tworzone dla dowolnych systemów operacyjnych, takich jak Android, Apple, Black Berry i Windows. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kompresowanie plików tekstowych sprawia, że są one mniejsze i szybsze do wysłania, a rozpakowywanie plików na urządzeniu mobilnym wiąże się z niskim obciążeniem. Dlatego zaleca się kompresowanie plików tekstowych podczas ich przesyłania przez sieci bezprzewodowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Benadryl można bezpiecznie przyjmować z jedzeniem lub bez jedzenia. Ibuprofen należy przyjmować z jedzeniem, ponieważ może być ciężki dla żołądka, ale nie martw się, nie musisz jeść pełnego posiłku. Wystarczy szklanka mleka, kawałek chleba lub kilka krakersów, aby ochronić żołądek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włącz najnowszą zainstalowaną wersję Java w Java Control Panel. W panelu sterowania Java kliknij kartę Java. Sprawdź, czy najnowsza wersja Java Runtime jest włączona, zaznaczając pole Włączone. Kliknij OK w oknie Java Control Panel, aby potwierdzić zmiany i zamknąć okno. Ostatnio zmodyfikowany: 2025-01-22 17:01

Outlook 2007 Wybierz Narzędzia > Ustawienia konta. Wybierz swoje konto AOL z listy na karcie e-mail, a następnie kliknij Zmień. W polu Ustawienia kont POP i IMAP wybierz Więcej ustawień. Wybierz zakładkę Serwer wychodzący i zaznacz pole oznaczone Mój serwer wychodzący (SMTP wymaga uwierzytelnienia). Ostatnio zmodyfikowany: 2025-01-22 17:01

Największa/największa liczba całkowita, która może być przechowywana w podwojeniu bez utraty precyzji, jest taka sama jak największa możliwa wartość podwojona. Oznacza to, że DBL_MAX lub około 1,8 × 10308 (jeśli twój podwójny to 64-bitowy podwójny IEEE 754). To liczba całkowita. Jest dokładnie reprezentowany. Ostatnio zmodyfikowany: 2025-01-22 17:01

NgTemplateOutlet to dyrektywa, która pobiera TemplateRef i kontekst oraz stempluje EmbeddedViewRef z podanym kontekstem. Kontekst jest dostępny w szablonie za pomocą atrybutów let-{{templateVariableName}}=”contextProperty”, aby utworzyć zmienną, z której może korzystać szablon. Ostatnio zmodyfikowany: 2025-01-22 17:01

W WebLogic 11g możliwym stanem wątku jest: Wstrzymany (tj. w puli, w której wątki obecnie niepotrzebne są umieszczane przez WebLogic) Nieaktywny (gotowy do przyjęcia nowego żądania) Aktywny (żądanie jest wykonywane). Ostatnio zmodyfikowany: 2025-01-22 17:01