Spisu treści:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-06-01 05:10.

Należą do nich zarówno ogólne uwierzytelnianie techniki (hasła, dwuskładnikowe) uwierzytelnianie [2FA], tokeny, biometria, transakcja uwierzytelnianie , komputer rozpoznawanie, CAPTCHA i jednokrotne logowanie [SSO]), a także specyficzne uwierzytelnianie protokoły (w tym Kerberos i SSL/TLS).

W związku z tym, jakie metody można wykorzystać do uwierzytelnienia użytkownika?

Wspólna biometria metody uwierzytelniania obejmują identyfikację odcisków palców, rozpoznawanie głosu, skanowanie siatkówki i tęczówki oraz skanowanie i rozpoznawanie twarzy.

jakiego typu uwierzytelnienia używasz do dostępu do sieci? Uwierzytelnianie sieci weryfikuje identyfikację użytkownika do sieć usługa, do której użytkownik stara się uzyskać dostęp . Aby to zaoferować rodzaj uwierzytelniania , obsługuje system zabezpieczeń Windows Server 2003 uwierzytelnianie mechanizmy: Kerberos V5. Secure Socket Layer/Transport Layer Security (SSL/TLS)

W tym miejscu, jakie są trzy rodzaje uwierzytelniania użytkowników?

Zasadniczo istnieją trzy rozpoznawane typy czynników uwierzytelniania:

- Typ 1 - Coś, co znasz - obejmuje hasła, kody PIN, kombinacje, słowa kodowe lub tajne uściski dłoni.

- Typ 2 - Something You Have - obejmuje wszystkie elementy będące obiektami fizycznymi, takie jak klucze, smartfony, karty inteligentne, dyski USB i urządzenia tokenów.

Jaki jest najczęstszy mechanizm uwierzytelniania?

Przyjrzyjmy się sześciu najważniejszym mechanizmom uwierzytelniania, które mogą być częścią wieloskładnikowej architektury step-up

- Hasła. Hasło jest wspólnym sekretem znanym użytkownikowi i przedstawianym serwerowi w celu uwierzytelnienia użytkownika.

- Żetony twarde.

- Żetony miękkie.

- Uwierzytelnianie biometryczne.

- Uwierzytelnianie kontekstowe.

- Identyfikacja urządzenia.

Zalecana:

Czy mogę zamknąć laptopa podczas aktualizacji komputera Mac?

Ogólnie rzecz biorąc, odpowiedź brzmi: nie zamykaj pokrywy laptopa podczas aktualizacji. Chyba że chcesz „sponsorować” lokalny warsztat komputerowy

Jakie są trzy sposoby, w jakie ludzie mogą rozpocząć modelowanie zagrożeń?

Zaczniesz od bardzo prostych metod, takich jak pytanie „jaki jest Twój model zagrożenia?” i burzę mózgów na temat zagrożeń. Mogą pracować dla eksperta ds. bezpieczeństwa i mogą pracować dla Ciebie. Z tego miejsca dowiesz się o trzech strategiach modelowania zagrożeń: skupienie się na zasobach, skupienie się na atakujących i skupienie się na oprogramowaniu

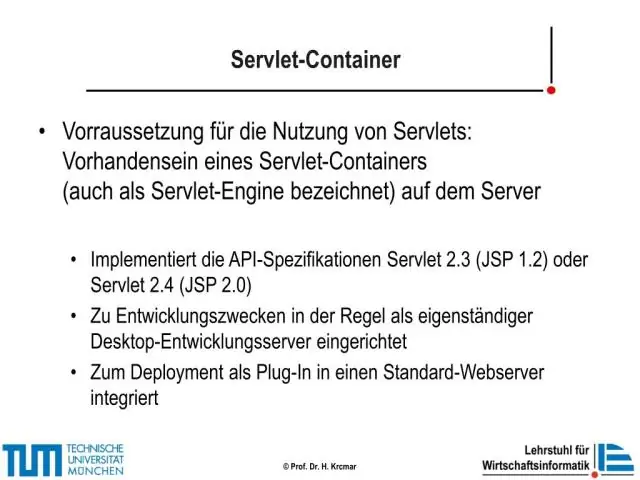

Jakie są typowe zadania wykonywane przez kontener serwletów?

Miscellaneous Task: Kontener serwletów zarządza pulą zasobów, przeprowadza optymalizacje pamięci, uruchamia garbage collector, zapewnia konfiguracje bezpieczeństwa, obsługę wielu aplikacji, wdrażanie na gorąco i kilka innych zadań za kulisami, które ułatwiają życie programistów

W jaki sposób CHAP chroni hasło lub wspólne hasło podczas procesu uwierzytelniania?

Protokół CHAP zapewnia ochronę przed atakami typu „replay” ze strony peera poprzez użycie stopniowo zmieniającego się identyfikatora i zmiennej wartości wyzwania. CHAP wymaga, aby zarówno klient, jak i serwer znały jawny tekst sekretu, chociaż nigdy nie jest on przesyłany przez sieć

Czy pliki cookie mogą być używane do uwierzytelniania użytkownika?

Uwierzytelnianie oparte na plikach cookie od dawna jest domyślną, wypróbowaną i sprawdzoną metodą obsługi uwierzytelniania użytkowników. Uwierzytelnianie oparte na plikach cookie jest stanowe. Oznacza to, że rekord lub sesja uwierzytelniania muszą być przechowywane zarówno po stronie serwera, jak i klienta