Powody, dla których warto kupić Zegarek na nadgarstku dziecka zmniejsza prawdopodobieństwo, że sparowany telefon zostanie „przypadkowo” zapomniany lub (autentycznie) zgubiony, więc zawsze będziesz wiedzieć, gdzie się znajduje. Mniej powodów do wyciągania go z torby oznacza mniej okazji do jego zgubienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

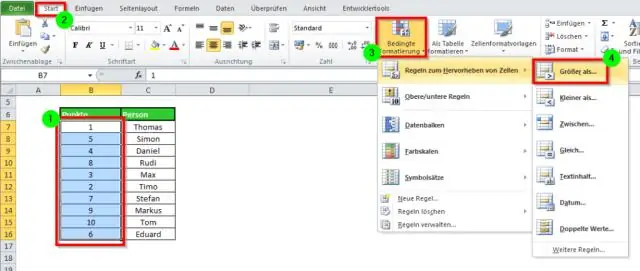

Podobnie jak wszystko inne w programie Excel, tytuły można w pełni dostosować, w tym gdzie je umieszczasz i jak przenosisz swoje dane, aby je uwzględnić. Użyj nagłówka. Kliknij przycisk „Nagłówek i stopka” na wstążce. Kliknij w polu tekstowym i wpisz tytuł arkusza kalkulacyjnego. Użyj górnego rzędu. Wpisz tytuł arkusza kalkulacyjnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Enumerable, #each i Enumerator Enumeration odnoszą się do przechodzenia przez obiekty. W Ruby nazywamy obiekt enumerable, kiedy opisuje on zestaw elementów i metodę do zapętlenia każdego z nich. Po wywołaniu z blokiem na tablicy, metoda #each wykona blok dla każdego elementu tablicy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kryteria Zdanie Przykłady Mamy określone kryteria i pewne ograniczenia. Spełnia wszystkie nasze kryteria; stabilne zatrudnienie, domy w rozsądnej cenie, uczelnia stanowa i szpital regionalny. Ale to dzięki temu, że w ogóle walczył, przekracza kryteria czasu i staje się jednym z wielkich kapitanów historii. Ostatnio zmodyfikowany: 2025-01-22 17:01

W sieci tylko „WPA2” wszyscy klienci muszą obsługiwać WPA2 (AES), aby móc się uwierzytelnić. W sieci w trybie mieszanym WPA2/WPA można łączyć się zarówno z klientami WPA(TKIP), jak i WPA2(AES). Należy pamiętać, że protokół TKIP nie jest tak bezpieczny jak AES, dlatego w miarę możliwości należy używać wyłącznie WPA2/AES. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz iPhoto i kliknij dowolny obraz. Kliknięcie przycisku „pulpit” na dole spowoduje ustawienie tego obrazu jako tła pulpitu. Wybierz wiele obrazów za pomocą Shift-klik (jeśli są w rzędzie) lub Command-klik (jeśli są rozdzielone innymi zdjęciami) i kliknij przycisk na pulpicie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czy trudno się nauczyć VBA? - Quora. Tak i nie. VBA jest prawdopodobnie jednym z najłatwiejszych spośród przydatnych i najczęściej używanych języków. Najlepiej jest odbyć podstawowy kurs programowania obiektowego - programowania obiektowego przed nauczeniem się jakichkolwiek języków ustrukturyzowanych / zorientowanych obiektowo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gatunek oprogramowania: Struktura aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

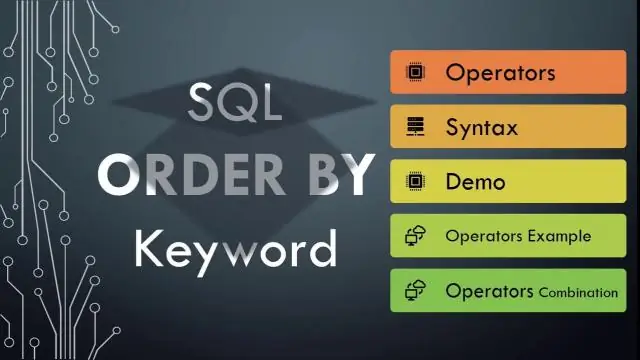

T-SQL - Klauzula ORDER BY. Reklamy. Klauzula MS SQL Server ORDER BY służy do sortowania danych w porządku rosnącym lub malejącym na podstawie jednej lub kilku kolumn. Niektóre zapytania do sortowania bazy danych domyślnie wyświetlają się w porządku rosnącym. Ostatnio zmodyfikowany: 2025-01-22 17:01

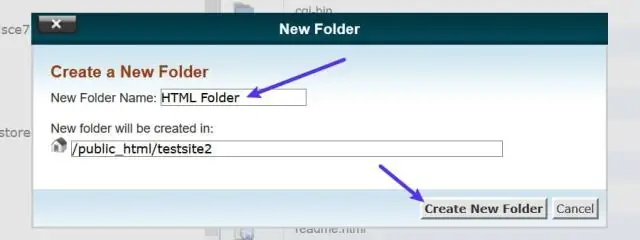

Racja, to Godaddy! Dostawca usług hostingowych z kompletnym VPS SSD i hostingiem współdzielonym. Serwery nazw Domaincontrol.com są domyślnymi serwerami nazw, które GoDaddy zapewnia dla domen, które hostowały dns z GoDaddy. Ostatnio zmodyfikowany: 2025-01-22 17:01

W kierunku wschodnim i zachodnim I-94 w pobliżu lotniska Detroit Metro będzie miał otwarty jeden pas między I-275 a US-24 (Telegraph Road) od godziny 20:00. Od piątku do 5 rano w poniedziałek. I-94 w kierunku wschodnim i zachodnim będzie miał otwarty jeden pas między Conner Street i M-3 (Gratiot Avenue) w godzinach 5:00-17:00. sobota. Ostatnio zmodyfikowany: 2025-01-22 17:01

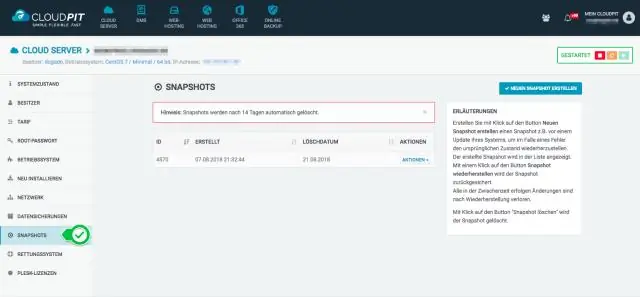

Przejdź do strony Migawki w Google Cloud Console. Znajdź nazwę migawki, którą chcesz przywrócić. Przejdź do strony instancji maszyn wirtualnych. Kliknij nazwę instancji, w której chcesz przywrócić dysk nierozruchowy. U góry strony szczegółów instancji kliknij Edytuj. W sekcji Dodatkowe dyski kliknij Dodaj nowy dysk. Ostatnio zmodyfikowany: 2025-01-22 17:01

Top 10 oprogramowania SEO SEMrush. Moz Pro. Ranking SE. Konduktor. Serpstat. SpyFu. Ahrefs. Sitepopraw. Ostatnio zmodyfikowany: 2025-01-22 17:01

W programowaniu operacje synchroniczne blokują instrukcje do momentu zakończenia zadania, podczas gdy operacje asynchroniczne mogą być wykonywane bez blokowania innych operacji. Operacje asynchroniczne są zazwyczaj realizowane poprzez uruchomienie zdarzenia lub wywołanie dostarczonej funkcji zwrotnej. Ostatnio zmodyfikowany: 2025-06-01 05:06

Nielimitowane połączenia i SMS-y do wszystkich sieci (Smart, TNT, Sun, Globe, TM), 100 MB danych, ważne przez 1 dzień. Aby się zarejestrować, wybierz *123# > Inne oferty > ALLNET30 > Subskrybuj i poczekaj na wiadomość potwierdzającą pomyślnie. Zobacz także Smart Giga Video Promos. Ostatnio zmodyfikowany: 2025-06-01 05:06

Im wyższe obroty, tym szybciej wentylator się kręci, aw większości przypadków tym głośniejszy będzie wentylator. Wentylatory do obudów 120 mm są najpopularniejszym rozmiarem wentylatorów w nowoczesnych obudowach do komputerów PC, ale znajdziesz wiele rozmiarów, takich jak 80 mm, 92 mm, 140 mm, 200 mm i więcej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Siblings() to metoda wbudowana w jQuery, która służy do wyszukiwania wszystkich elementów rodzeństwa wybranego elementu. Rodzeństwo to te, które mają ten sam element nadrzędny w drzewie DOM. Wartość zwracana: Zwraca wszystkie rodzeństwo wybranego elementu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Certified Health Data Analyst (CHDA®) Ten prestiżowy certyfikat zapewnia praktykom wiedzę umożliwiającą pozyskiwanie, zarządzanie, analizowanie, interpretowanie i przekształcanie danych w dokładne, spójne i aktualne informacje, jednocześnie równoważąc strategiczną wizję „dużego obrazu” z codziennymi sprawami. -dzień szczegóły. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja: plik transakcji. plik transakcji. Zbiór rekordów transakcji. Pliki danych transakcji służą do aktualizacji plików głównych, które zawierają dane dotyczące podmiotów organizacji (klientów, pracowników, dostawców itp.). Ostatnio zmodyfikowany: 2025-01-22 17:01

Podwójnie. MIN_VALUE reprezentuje wartość 2−1074. Jest to wartość podnormalna i jest to ogólnie najmniejsza możliwa wartość, jaką może reprezentować double. Wartość podnormalna ma 0 przed punktem binarnym: 0. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cóż, błąd występuje często z powodu niewłaściwej daty na twoim komputerze. Ponieważ certyfikat bezpieczeństwa ma ważny czas trwania, przyczyną tego błędu może być niewłaściwa data ustawiona na komputerze. Podczas przeglądania określonej witryny możesz otrzymać komunikat o błędach certyfikatu bezpieczeństwa. Ostatnio zmodyfikowany: 2025-06-01 05:06

Nieformalny imperatyw służy do udzielania porad. udzielać instrukcji. żeby coś zrobić. Ostatnio zmodyfikowany: 2025-06-01 05:06

Polecenia wewnętrzne to polecenia, które są już załadowane do systemu. Mogą być wykonywane w dowolnym momencie i są niezależne. Z drugiej strony, polecenia zewnętrzne są ładowane, gdy użytkownik o nie poprosi. Polecenia wewnętrzne nie wymagają osobnego procesu do ich wykonania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Siedem faz cyberataku Krok pierwszy - Rekonesans. Przed rozpoczęciem ataku hakerzy najpierw identyfikują zagrożony cel i badają najlepsze sposoby jego wykorzystania. Krok drugi - Uzbrojenie. Krok trzeci - Dostawa. Krok czwarty – Wyzysk. Krok piąty - Instalacja. Krok szósty – Dowodzenie i kontrola. Krok siódmy – Działanie nastawione na cel. Ostatnio zmodyfikowany: 2025-06-01 05:06

Ustawienia zaawansowane: Zresetuj GoogleChrome Gdy pojawi się menu rozwijane, wybierz Ustawienia. Ustawienia Chrome powinny być teraz wyświetlane w nowej karcie lub oknie, w zależności od konfiguracji. Przewiń na dół strony i naciśnij Zaawansowane. Powinny być teraz wyświetlane zaawansowane ustawienia Chrome. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby uzyskać dostęp do edytora filmów, uruchom aplikację Zdjęcia Google iw prawym górnym rogu dotknij menu z trzema kropkami. Na liście opcji dotknij opcji „Film”, a otworzy się nowe okno zatytułowane „Utwórz film”. Tutaj możesz wybrać zdjęcia i/lub filmy, które chcesz edytować i dodać je do edytora filmów. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Eksploratorze kontroli źródła wybierz gałąź, folder lub plik, który chcesz scalić. Kliknij menu Plik, wskaż Kontrola źródła, wskaż Rozgałęzienie i scalanie, a następnie kliknij Scal. Ostatnio zmodyfikowany: 2025-01-22 17:01

Korzystając z chmury obliczeniowej, możesz osiągnąć niższy koszt zmienny niż sam. Ponieważ wykorzystanie przez setki tysięcy klientów jest agregowane w chmurze, dostawcy tacy jak Amazon Web Services mogą osiągnąć większe korzyści skali, co przekłada się na niższe ceny pay as you go. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź: Oprócz typu konstruktora Oracle udostępnia również metody gromadzenia danych do użytku z VARRAYS i tabelami zagnieżdżonymi. Metody zbierania nie mogą być używane w DML, ale tylko w instrukcjach proceduralnych. DELETE usuwa określone elementy z zagnieżdżonej tabeli lub wszystkich. ZMIANA. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dialog Sophii jest generowany przez drzewo decyzyjne, ale jest wyjątkowo zintegrowany z tymi wynikami. Według The Verge, Hanson często przesadza i „rażąco wprowadza w błąd” co do zdolności Sophii do świadomości, na przykład zgadzając się z Jimmym Fallonem w 2017 roku, że Sophia „w zasadzie żyje”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Słaby podmiot to taki, który może istnieć tylko wtedy, gdy jest własnością innego. Na przykład: POKÓJ może istnieć tylko w BUDYNKU. Z drugiej strony, OPONA może być uważana za silną jednostkę, ponieważ może również istnieć bez przyczepienia do samochodu. Ostatnio zmodyfikowany: 2025-06-01 05:06

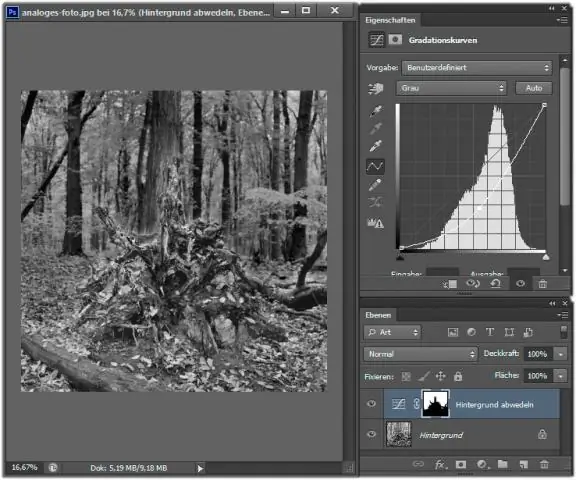

4 Odpowiedzi Za pomocą narzędzia Marquee zaznacz środkową sekcję, którą chcesz usunąć. Wybierz > Odwróć, aby wybrać wszystko inne niż środkowa sekcja. Kopiuj i wklej. Wybierz prawą połowę i użyj narzędzia Przesuń, aby przesunąć ją nad dwie połówki są wyrównane. Ukryj warstwę tła/oryginalny obraz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz aplikację Dropbox. Stuknij strzałkę w dół po prawej stronie pliku lub folderu, którego nazwę chcesz zmienić. Wybierz Zmień nazwę z menu, które pojawi się u dołu ekranu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zacznij od wybrania i skopiowania całego zakresu danych. Kliknij nową lokalizację w arkuszu, a następnie przejdź do Edytuj | Wklej specjalnie i zaznacz pole wyboru Transpozycja, jak pokazano na rysunku B. Kliknij przycisk OK, a program Excel przetransponuje etykiety i dane kolumn i wierszy, jak pokazano na rysunku C. Ostatnio zmodyfikowany: 2025-01-22 17:01

Protokół CHAP zapewnia ochronę przed atakami typu „replay” ze strony peera poprzez użycie stopniowo zmieniającego się identyfikatora i zmiennej wartości wyzwania. CHAP wymaga, aby zarówno klient, jak i serwer znały jawny tekst sekretu, chociaż nigdy nie jest on przesyłany przez sieć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bezpieczeństwo bazy danych (strona 185). SYSTEM jest domyślnym ogólnym kontem administratora bazy danych dla baz danych Oracle. SYS i SYSTEM automatycznie otrzymują rolę DBA, ale SYSTEM jest jedynym kontem, które powinno być używane do tworzenia dodatkowych tabel i widoków używanych przez Oracle. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przedstawiciele pomocy technicznej odbierają przychodzące połączenia telefoniczne i rozwiązują problemy techniczne klientów związane z oprogramowaniem i sprzętem komputerowym. Centra telefoniczne zatrudniają przedstawicieli wsparcia technicznego do pracy w pełnym i niepełnym wymiarze godzin podczas elastycznych zmian, które mogą obejmować wieczory i weekendy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Celem 802.1x jest akceptowanie lub odrzucanie użytkowników, którzy chcą mieć pełny dostęp do sieci korzystającej z 802.1x. Jest to protokół bezpieczeństwa, który współpracuje z sieciami bezprzewodowymi 802.11, takimi jak 802.11b,g,n, a także z urządzeniami przewodowymi. Wszystkie przełączniki NETGEARProSAFELayer 2 i Layer 3 obsługują tę funkcję uwierzytelniania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oczekuje się, że programy w języku Python będą działać wolniej niż programy w języku Java, ale ich tworzenie zajmuje znacznie mniej czasu. Programy w języku Python są zazwyczaj 3-5 razy krótsze niż ich odpowiedniki w języku Java. Tę różnicę można przypisać wbudowanym w Pythonie typom danych wysokiego poziomu i jego dynamicznemu typowaniu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wiosenna adnotacja @Repository. Adnotacja Spring @Repository służy do wskazania, że klasa udostępnia mechanizm operacji przechowywania, pobierania, wyszukiwania, aktualizacji i usuwania na obiektach. Ostatnio zmodyfikowany: 2025-01-22 17:01