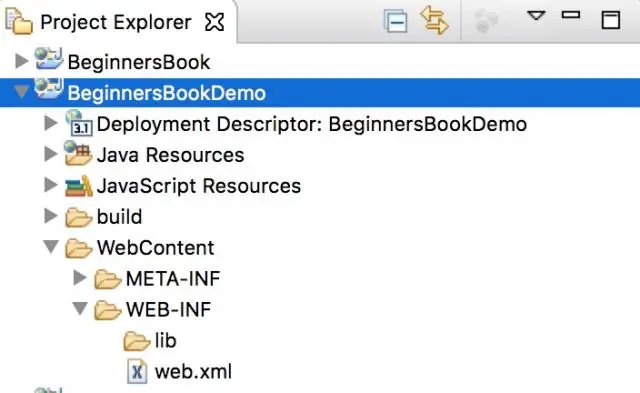

Importowanie projektu Eclipse Otwórz plik->Importuj. Wybierz „Istniejące projekty w obszarze roboczym” z Kreatora wyboru. Wybierz Dalej, aby uzyskać kreatora importu. Przeglądaj, aby znaleźć lokalizację projektu. Upewnij się, że wybrany projekt jest zaznaczony, a następnie naciśnij przycisk Zakończ. Ostatnio zmodyfikowany: 2025-01-22 17:01

1 terabajt to 1000 gigabajtów, czyli 1012 bajtów. Jednak z punktu widzenia informatyki lub informatyki 1 TB to 240 lub 10244 bajty, czyli 1 099 511 627 776 bajtów. 2 terabajty to 2000 gigabajtów. Gry wideo, które wymagają około 1–2 gigabajtów miejsca. Ostatnio zmodyfikowany: 2025-06-01 05:06

Pierwszą rzeczą, którą należy sobie uświadomić, jest to, że odblokowanie telefonu jest całkowicie legalne w Wielkiej Brytanii. Głównym powodem, dla którego sieci mogą w pierwszej kolejności blokować telefony, jest to, że zazwyczaj, gdy telefon jest sprzedawany jako zablokowany, jest to cena subsydiowana. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na komputerze PC dowolny program, który może dekodować wideo zakodowane w formacie MPEG-4 ASP, może odtwarzać pliki XVID. Niektóre popularne programy odtwarzające pliki XVID to VLC media player, MPlayer, Windows Media Player, BS. Odtwarzacz, odtwarzacz DivX Plus i MPC-HC. Elmedia Player to odtwarzacz Mac XVID. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz Konsolę programisty. W dolnej części konsoli wybierz kartę Edytor zapytań. Wybierz opcję Użyj interfejsu API narzędzi. Wprowadź to zapytanie SOQL: SELECT Id, StartTime, LogUserId, LogLength, Location FROM ApexLog. Kliknij Wykonaj. Wybierz dzienniki, które chcesz usunąć. Kliknij Usuń wiersz. Aby potwierdzić usunięcie dziennika, kliknij Tak. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ile kosztują szkolenia z programowania w języku Java? Tytuł kursu # Dzień (dni) Cena klasy publicznej (dolary amerykańskie) Programowanie w języku Java 5 2850 USD (USD) na ucznia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Każdy może bezpłatnie korzystać z Whitepages, aby znaleźć osoby w Stanach Zjednoczonych. Podstawowe informacje kontaktowe, w tym numery telefonów stacjonarnych i adresy, są dostępne bezpłatnie. Informacje premium, takie jak numery telefonów komórkowych, są dostępne do zakupu i dołączane do subskrybentów. Ostatnio zmodyfikowany: 2025-01-22 17:01

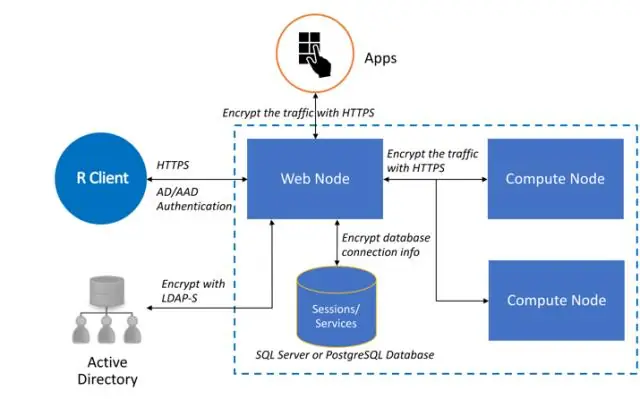

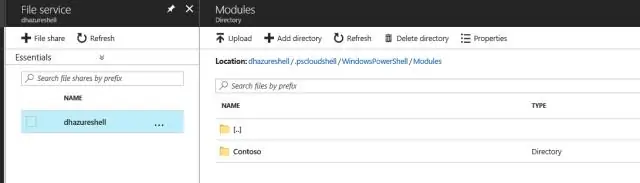

Zarządzanie uprawnieniami usługi Azure AD to nowa funkcja zarządzania tożsamościami, która ułatwia organizacjom zarządzanie tożsamościami i cyklem życia dostępu na dużą skalę. Ta nowa funkcja ułatwia automatyzację przepływów pracy żądań dostępu, przypisań dostępu, recenzji i wygaśnięcia w grupach, aplikacjach i witrynach SharePoint Online. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typowe przykłady luk to: Brak odpowiedniej kontroli dostępu do budynku. Cross-site Scripting (XSS) SQL Injection. Transmisja danych wrażliwych w postaci zwykłego tekstu. Niepowodzenie sprawdzenia autoryzacji do wrażliwych zasobów. Brak szyfrowania poufnych danych w spoczynku. Ostatnio zmodyfikowany: 2025-01-22 17:01

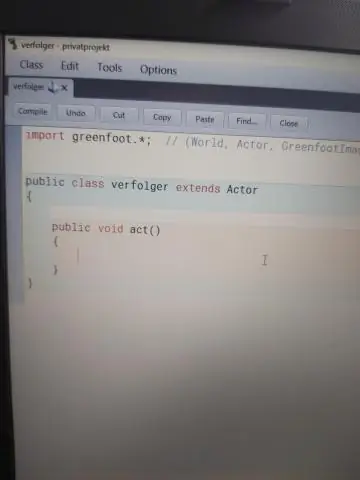

Za każdym razem, gdy zostanie osiągnięty czas odliczania, funkcja jest uruchamiana i resetujesz odliczanie timera, aby rozpocząć od nowa. Kliknij prawym przyciskiem myszy plik Java, którego chcesz użyć do dodania licznika czasu, i kliknij „Otwórz za pomocą”. Kliknij edytor Java, aby otworzyć kod w edytorze Java. Dodaj bibliotekę zegara swingu Java do pliku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aplikacje premium obejmują Netflix, Hulu Plus, AmazonInstant Video, CinemaNow, VUDU, YouTube, Skype, Social NetworkingTV, Pandora i Rhapsody. Zanim będziesz mógł dodawać nowe aplikacje, musisz utworzyć konto VIERA Connect. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kompilator Java to program, który pobiera pracę programisty z pliku tekstowego i kompiluje go do postaci pliku Java niezależnego od platformy. Kompilatory Java obejmują kompilator języka programowania Java (javac), kompilator GNU dla języka Java (GCJ), kompilator Eclipse dla języka Java (ECJ) i Jikes. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chcesz dodać inne kontrolki do tego samego układu, przytrzymaj klawisz SHIFT, a także wybierz te kontrolki. Wykonaj jedną z następujących czynności: Na karcie Rozmieszczanie w grupie Tabela kliknij pozycję tabelaryczna lub skumulowana. Kliknij prawym przyciskiem myszy wybraną kontrolkę lub kontrolki, wskaż polecenie Układ, a następnie kliknij Tabelaryczny lub Skumulowany. Ostatnio zmodyfikowany: 2025-01-22 17:01

W dniu 7 lipca 2011 r. firma Sony ogłosiła, że od września 2011 r. nie będzie już wysyłać produktów MiniDisc Walkman, co skutecznie niszczy format. 1 lutego 2013 r. firma Sony wydała komunikat prasowy na giełdzie Nikkei, że przestanie wysyłać wszystkie urządzenia MD, a ostatni z odtwarzaczy ma zostać sprzedany w marcu 2013 r. Ostatnio zmodyfikowany: 2025-01-22 17:01

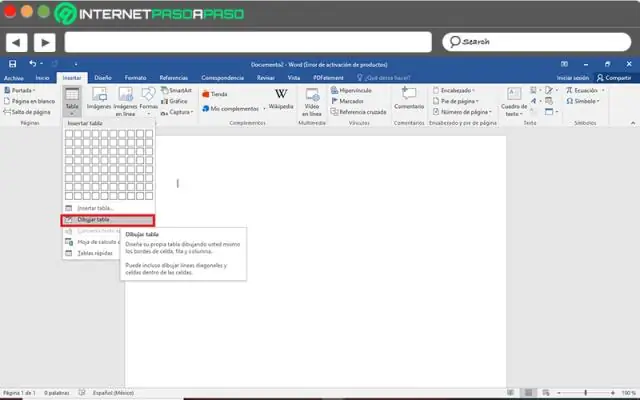

Szablon karty dla programu Word Aby uzyskać dostęp do szablonów w programie Microsoft Word, wybierz „Plik”, a następnie kliknij „Nowy”. Zobaczysz listę szablonów dla różnych projektów. Przeglądaj szablony, aż znajdziesz opcję „Kartki z życzeniami”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby znaleźć zainstalowaną wersję i sprawdzić, czy trzeba zaktualizować, uruchom az --version. Jeśli używasz klasycznego modelu wdrażania platformy Azure, zainstaluj klasyczny interfejs wiersza polecenia platformy Azure. Ostatnio zmodyfikowany: 2025-01-22 17:01

Haszowanie oznacza użycie jakiejś funkcji lub algorytmu do odwzorowania danych obiektu na jakąś reprezentatywną wartość całkowitą. Ten tak zwany hash kod (lub po prostu hash) może być następnie użyty jako sposób na zawężenie naszego wyszukiwania podczas szukania elementu na mapie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Twój pierwszy raz z git i github Załóż konto na github. Pobierz i zainstaluj git. Skonfiguruj git, podając swoją nazwę użytkownika i adres e-mail. Otwórz terminal/powłokę i wpisz: Skonfiguruj ssh na swoim komputerze. Podoba mi się przewodnik Rogera Penga dotyczący konfigurowania logowania bez hasła. Wklej swój klucz publiczny ssh do ustawień konta github. Przejdź do ustawień konta github. Ostatnio zmodyfikowany: 2025-01-22 17:01

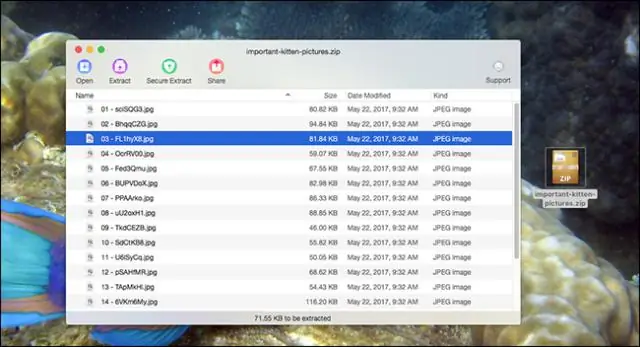

Same w sobie pliki zip nie są niebezpieczne w otwieraniu, o ile używasz zdrowego rozsądku. Ludzie są przyzwyczajeni do myślenia o plikach zip jako bezpiecznych (ponieważ w większości są) - więc złośliwe strony używają fałszywych. pliki zip. Jest to szczególnie problem z wersjami systemu Windows, które domyślnie ukrywają rozszerzenia plików. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do kanału publicznego w Slacku Najszybszym sposobem dodania nowego wydarzenia jest wpisanie polecenia '/events create' (musisz nacisnąć Enter, aby wysłać tę wiadomość). Możesz także wpisać „/events” i zobaczyć przycisk Utwórz wydarzenie – oba działają doskonale. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na karcie Ankieta zaznacz pola po lewej stronie każdego pytania, które chcesz przenieść do osobnego bloku. Kliknij opcję Przenieś do nowego bloku, która pojawia się po wybraniu wielu pytań. Ostatnio zmodyfikowany: 2025-01-22 17:01

Atak wielorybniczy, znany również jako phishing wielorybniczy lub atak phishingowy na wieloryby, to specyficzny rodzaj ataku phishingowego, którego celem są pracownicy wysokiego szczebla, tacy jak dyrektor generalny lub dyrektor finansowy, w celu kradzieży poufnych informacji od firmy, takich jak te, które posiadają wyższe stanowiska w firmie mają zazwyczaj pełny dostęp. Ostatnio zmodyfikowany: 2025-01-22 17:01

W kliencie GitHub Desktop przejdź do gałęzi, z którą chcesz scalić gałąź deweloperską. Z selektora gałęzi wybierz gałąź główną. Przejdź do Oddziału > Scal w bieżącym oddziale. W oknie scalania wybierz gałąź programistyczną, a następnie kliknij Scal programowanie do wzorca. Ostatnio zmodyfikowany: 2025-01-22 17:01

13 frameworków PHP pomagających w tworzeniu zwinnych aplikacji. Tworzenie aplikacji może być złożonym, czasochłonnym procesem, jednak wykorzystanie struktury może pomóc w szybszym opracowywaniu projektów (poprzez ponowne wykorzystanie ogólnych komponentów i modułów) i lepszej pracy (budowanie na jednym ujednoliconym fundamencie konstrukcyjnym). Ostatnio zmodyfikowany: 2025-01-22 17:01

Środki zaradcze w przypadku utraty pakietów Sprawdź połączenia. Sprawdź, czy nie ma źle zainstalowanych lub uszkodzonych kabli lub portów. Zrestartuj routery i inny sprzęt. Klasyczna technika rozwiązywania problemów IT. Użyj połączenia kablowego. Aktualizuj oprogramowanie urządzenia sieciowego. Wymień wadliwy i nieefektywny sprzęt. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obiekt klasy FileSystem reprezentuje system plików w programie Java. Obiekt FileSystem służy do wykonywania dwóch zadań: interfejsu między programem Java a systemem plików. fabryka do tworzenia wielu typów obiektów i usług związanych z systemem plików. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na kontrolerze domeny przejdź do DNS. W istniejącej domenie dodaj nową strefę, strefę podstawową, nazwę strefy: wpad. W tej strefie kliknij prawym przyciskiem myszy i wybierz Nowy host. Nazwa: wpad, adres IP: adres IP serwera IIS, na którym znajduje się wpad. plik danych. Na komputerze klienta: Ustaw jako podstawowy DNS adres IP kontrolera domeny. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak wyłączyć odświeżanie aplikacji w tle na iPhonie lub iPadzie Uruchom aplikację Ustawienia z ekranu głównego. Stuknij w Ogólne. Stuknij opcję Odświeżanie aplikacji w tle. Wyłącz odświeżanie aplikacji w tle. Przełącznik zostanie wyszarzony po wyłączeniu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź i wyjaśnienie: Najważniejszą częścią infrastruktury IT jest (A) sprzęt. Chociaż wszystkie elementy infrastruktury IT są od siebie zależne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda 2 Wyłączanie określonego połączenia w systemie Windows Przejdź do Panelu sterowania. Przejdź do „Centrum sieci i udostępniania”. Kliknij lewym przyciskiem myszy, aby podświetlić i wybrać połączenie WiFi. Wyłącz wszystkie połączenia sieciowe. Rozważ użycie oprogramowania do kontroli rodzicielskiej. Ostatnio zmodyfikowany: 2025-01-22 17:01

W systemie Windows 10 Włącz urządzenie audio Bluetooth i uczyń je wykrywalnym. Sposób, w jaki umożliwiasz jego wykrycie, zależy od urządzenia. Włącz Bluetooth na swoim komputerze, jeśli jeszcze nie jest. W centrum akcji wybierz Połącz, a następnie wybierz swoje urządzenie. Postępuj zgodnie z dalszymi instrukcjami, które mogą się pojawić. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Poza tym, kiedy powinienem rozpocząć naukę kodowania? Odkryliśmy również, że najlepszy przedział wiekowy do rozpocząć uczenie dzieci drugiego języka trwa od 2 do 7 lat. Dzieciństwo i wczesna młodość to krytyczne przedziały wiekowe, w których dzieci mogą uczyć się cokolwiek, w tym programowanie , ponieważ ich mózgi wciąż się rozwijają i uczenie się ". Ostatnio zmodyfikowany: 2025-06-01 05:06

System operacyjny jako menedżer zasobów. Wewnętrznie system operacyjny działa jako menedżer zasobów systemu komputerowego, takich jak procesor, pamięć, pliki i urządzenie we/wy. W tej roli system operacyjny śledzi stan każdego zasobu i decyduje, kto otrzyma zasób, na jak długo i kiedy. Ostatnio zmodyfikowany: 2025-01-22 17:01

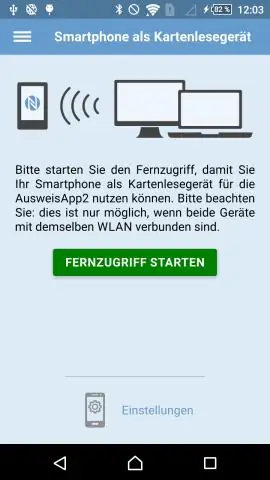

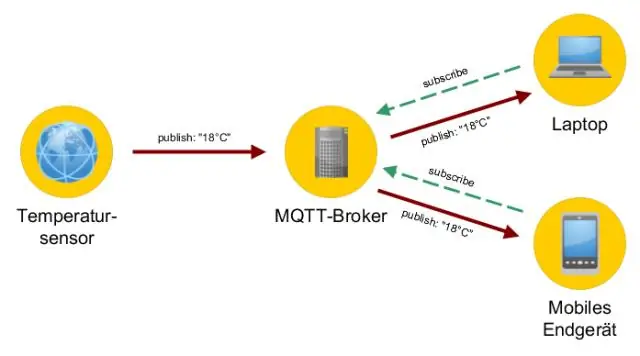

MQTT (aka MQ Telemetry Transport) to protokół łączności maszyna-maszyna lub „Internet rzeczy” oparty na TCP/IP. Umożliwia niezwykle lekki transport komunikatów publikowania/subskrybowania. Aby zintegrować MQTT z Home Assistant, dodaj następującą sekcję do swojej konfiguracji. Ostatnio zmodyfikowany: 2025-01-22 17:01

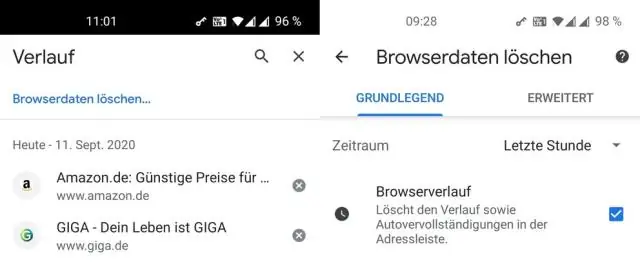

Usuwanie historii przeglądarki Google Chrome na iPhonie 8 i iPhonie 10 Otwórz Google Chrome. Wybierz ikonę z trzema kropkami w prawym górnym rogu ekranu. Stuknij w Historia. Wybierz opcję Wyczyść dane przeglądania. Wybierz typ danych, które chcesz usunąć, a po zakończeniu naciśnij Wyczyść dane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ale różnica między nimi jest w rzeczywistości bardzoprosta: emotikony to kombinacje symboli dostępnych na klawiaturze, takich jak litery i znaki interpunkcyjne, podczas gdy emotikony to obrazki. Wyjaśnimy to bardziej szczegółowo. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPad Mini (markowy i sprzedawany jako iPad mini) to linia mini tabletów zaprojektowanych, opracowanych i sprzedawanych przez Apple Inc. w przeciwieństwie do standardowych 9,7 cala. Ostatnio zmodyfikowany: 2025-01-22 17:01

Lista najlepszych antywirusów do laptopów w Indiach Norton Security Standard. Norton to dobrze znana nazwa produktów zabezpieczających komputery. Bitdefender ANTIVIRUS PLUS 2020. Całkowita ochrona McAfee®. AVG Ultimate (nieograniczona liczba urządzeń | 1 rok) Quick Heal Total Security. Kaspersky Total Security. Avast Premier. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czujnik światła VEX pozwala robotowi wyczuć światło otoczenia w pomieszczeniu. W przeciwieństwie do czujnika śledzenia linii, czujnik światła nie generuje żadnego światła, wykrywa jedynie ilość światła już obecnego na danym obszarze. Czujnik światła jest czujnikiem analogowym i zwraca wartości w zakresie od 0 do 4095. Ostatnio zmodyfikowany: 2025-01-22 17:01

Semiotyka i semiologia mają podobną etymologię i znaczenie: badanie znaków. Semiologia medyczna obejmuje badanie objawów, objawów somatycznych i laboratoryjnych, wywiad i badanie fizykalne (w krajach anglojęzycznych jest znane jako przyłóżkowe badanie diagnostyczne lub diagnoza fizyczna). Ostatnio zmodyfikowany: 2025-01-22 17:01