- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

A wielorybnictwo atak, znany również jako wielorybnictwo phishing lub wielorybnictwo atak phishingowy to specyficzny rodzaj ataku phishingowego, którego celem są pracownicy wysokiego szczebla, tacy jak dyrektor generalny lub dyrektor finansowy, w celu kradzieży poufnych informacji z firmy, ponieważ osoby zajmujące wyższe stanowiska w firmie zazwyczaj mają pełny dostęp

Na czym polega wyzwanie związane ze świadomością cybernetyczną?

Ta poprawiona wersja Wyzwanie świadomości cybernetycznej zawiera ulepszone wskazówki dotyczące postępowania w Internecie i prawidłowego korzystania z technologii informatycznych przez personel Departamentu Obrony. Szkolenie to symuluje decyzje, które użytkownicy systemów informatycznych DoD podejmują każdego dnia podczas wykonywania swojej pracy.

Następnie pojawia się pytanie, jak długo trwa wyzwanie związane ze świadomością cybernetyczną? Użytkownicy, którzy odpowiedzą poprawnie na wystarczającą liczbę pytań, mogą przetestować niektóre części szkolenia - pewna ulga, ponieważ program długość wynosi około godziny i 15 minut.

W związku z tym, jaki jest najlepszy przykład cyberświadomości PII?

Przykłady zawierać imię i nazwisko, Social Bezpieczeństwo numer, numer prawa jazdy, numer konta bankowego, numer paszportu i adres e-mail. Często o tym rozmawiamy Dane osobowe w kontekście naruszeń danych i kradzieży tożsamości.

Jakie informacje umożliwiające identyfikację danej osoby uważa się za cyberświadomość?

Dane osobowe | Cyber - Świadomość bezpieczeństwa . Informacja które można wykorzystać do zlokalizowania lub identyfikacji indywidualny , takie jak imiona, aliasy, społecznościowe Bezpieczeństwo numery, zapisy biometryczne i inne informacje osobiste który jest połączony lub możliwy do powiązania z indywidualny.

Zalecana:

Czym jest szkolenie w zakresie świadomości cybernetycznej?

Szkolenie uświadamiające bezpieczeństwo to formalny proces edukacji pracowników w zakresie bezpieczeństwa komputerowego. Dobry program uświadamiający bezpieczeństwo powinien edukować pracowników w zakresie zasad i procedur korporacyjnych dotyczących pracy z technologiami informatycznymi (IT)

Czym jest świadomość cyberprzestrzeni armii?

„Rozlanie” występuje, gdy. Dane osobowe są nieumyślnie umieszczane na stronie internetowej. Co należy zrobić z danymi wrażliwymi na laptopach i innych mobilnych urządzeniach komputerowych? Zaszyfruj poufne dane. Które z poniższych czynności należy wykonać, aby zabezpieczyć komputer w domu?

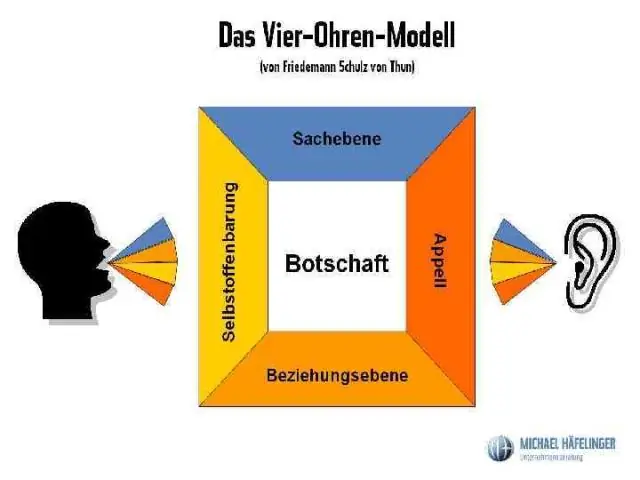

Czym jest przekaz w zakresie komunikacji?

W badaniach retoryki i komunikacji komunikat definiuje się jako informację przekazywaną za pomocą słów (w mowie lub piśmie) i/lub innych znaków i symboli. Komunikat (werbalny lub niewerbalny lub oba) jest treścią procesu komunikacji. Nadawca przekazuje wiadomość do odbiorcy

Co to jest szkolenie w zakresie phishingu?

Tu właśnie pojawia się świadomość phishingu. Szkolenie w zakresie świadomości phishingu uczy pracowników, jak wykrywać i zgłaszać podejrzane próby phishingu, aby chronić siebie i firmę przed cyberprzestępcami, hakerami i innymi złymi podmiotami, które chcą zakłócać działanie Twojej organizacji i okraść ją

Czym są kontrole administracyjne w zakresie bezpieczeństwa informacji?

Administracyjne kontrole bezpieczeństwa (zwane również kontrolami proceduralnymi) to przede wszystkim procedury i polityki, które wprowadzają w życie w celu zdefiniowania i ukierunkowania działań pracowników w zakresie postępowania z poufnymi informacjami organizacji