- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Niezależnie od tego, co możesz usłyszeć, a nawet przeczytać, nie jest w porządku, aby torrent bez a VPN lub BitTorrent pełnomocnik. Do torrent bez a VPN prosi o kłopoty. Zachowaj swój bezpieczny torrent z NordVPN.

Jak niebezpieczne jest torrentowanie bez VPN?

I powtórzone potok pobieranie może nawet spowodować całkowite zawieszenie dostępu do Internetu przez dostawcę usług internetowych. Dobra wiadomość, że VPN w pełni zaszyfruje twoje potok ruchu, aby Twój dostawca usług internetowych nie mógł zobaczyć, co pobierasz (lub nawet, że torrentowanie w ogóle).

Podobnie, czy możesz zostać złapany na torrentowaniu, jeśli nie seedujesz? Mówiąc najprościej: tak, możesz z całą pewnością zostać złapanym na torrentowaniu . Władze i dostawcy usług internetowych Móc łatwo złapać ludzi, którzy rozpowszechniają materiały chronione prawem autorskim bez żadnych środków ostrożności dotyczących prywatności. ISP Móc wykrywaj użytkowników, którzy udostępniają pliki na podstawie ich adresu IP.

W związku z tym, czy torrentowanie jest bezpieczne dzięki VPN?

Jeśli używasz dobra VPN usługa, która skutecznie zabezpiecza Twoje połączenie, wtedy torrentowanie z VPN jest rzeczywiście bezpieczna . W rzeczywistości jest znacznie bezpieczniejszy niż torrentowanie bez VPN usługa. Dobry torrentVPN usługa oferuje wiele zalet: Ukrywa Twój prawdziwy adres IP i lokalizację geograficzną.

Czy naprawdę musisz ukrywać swój adres IP podczas torrentowania?

Ze względu na kradzież tożsamości i inne elektroniczne śledzenie wielu użytkowników zrobiłbym lubię ukryć ich IP (Protokół internetowy) adres . Możesz z łatwością ukryj swój adres IP używając IP Funkcja filtrowania włączona uTorrent aplikacja oprogramowania. Ty nie mieć być a kreator komputera, aby korzystać z tej funkcji.

Zalecana:

Czy pobieranie modów do Minecrafta jest bezpieczne?

Chociaż mody do Minecrafta są zwykle całkiem bezpieczne, pobieranie i instalowanie plików znalezionych w Internecie zawsze wiąże się z ryzykiem. Niektóre z najważniejszych problemów to: sam mod może zawierać złośliwe oprogramowanie, oprogramowanie szpiegujące lub wirusa

Czy YT mp3 jest bezpieczne?

Według Norton Safe Web serwis YouTube-mp3.org jest uważany za bezpieczny. Jest to jednak tylko sama witryna, a opinie użytkowników mówią, że reklamy i wyskakujące okienka nie są tak bezpieczne. Wygląda na to, że sama strona jest, myśl, co może się zmienić, a niektóre reklamy nie są

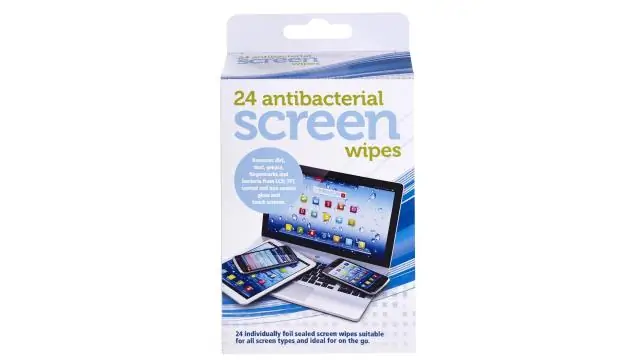

Czy używanie chusteczek Clorox na ekranach komputerów jest bezpieczne?

NIE UŻYWAĆ CHUSTECZKI CLOROX. Wybielacz uszkodzi plastik. Nie wolno nawet używać tych chusteczek bez rękawiczek

Czy korzystanie z VPN w Indiach jest bezpieczne?

Krótko mówiąc, korzystanie z VPN w Indiach nie jest zabronione przez żadne szczególne prawo, więc korzystanie z tego rodzaju usług podczas przeglądania treści online nie jest nielegalne. Jeśli użytkownicy w Indiach używają VPN do nielegalnych działań online, w tym naruszania praw autorskich lub uzyskiwania dostępu do zabronionych stron internetowych, mogą wystąpić konsekwencje prawne

Czy kupowanie odnowionych produktów Apple jest bezpieczne?

Odnowiona elektronika ma reputację wadliwego, uszkodzonego lub bez jakiejkolwiek znaczącej gwarancji, ale kupując odnowiony produkt z certyfikatem Apple, gwarantujemy, że będzie on równie dobry, jak coś zupełnie nowego – o ile kupujesz go bezpośrednio w sekcji Apple Certified Refurbished na stronie internetowej Apple