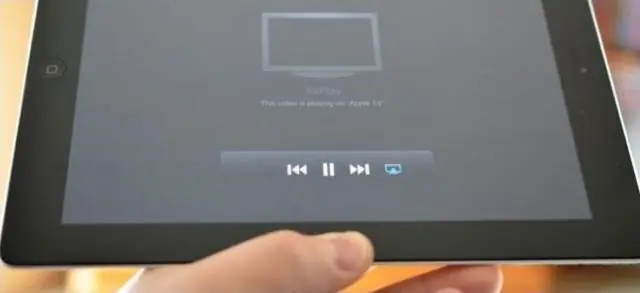

Dzięki aplikacji Mobdro użytkownicy będą mieli dostęp do najnowszej rozrywki, kanałów telewizyjnych, różnych programów, programów i innych usług związanych z rozrywką medialną. Obsługa Chromecasta jest jak wisienka na torcie. Użytkownicy będą mogli przesyłać wizualizacje na ekrany telewizorów za pomocą urządzenia Chromecast. Ostatnio zmodyfikowany: 2025-01-22 17:01

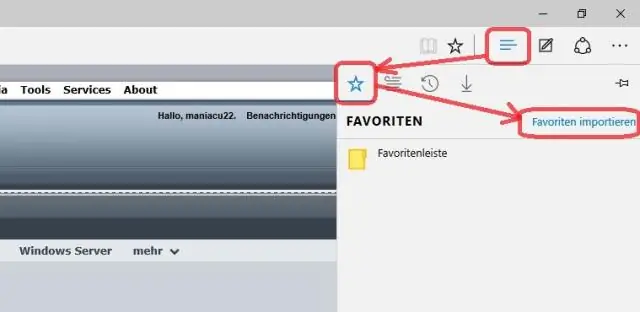

Importuj zakładki do MicrosoftEdge Uruchom Microsoft Edge i wybierz przycisk Więcej czynności w prawym górnym rogu, a następnie wybierz Ustawienia. Następnie wybierz łącze Importuj ulubione z innej przeglądarki. Obecnie jedynymi dwiema przeglądarkami, które są dostępne w celu łatwego importu, są Chrome i InternetExplorer. Ostatnio zmodyfikowany: 2025-01-22 17:01

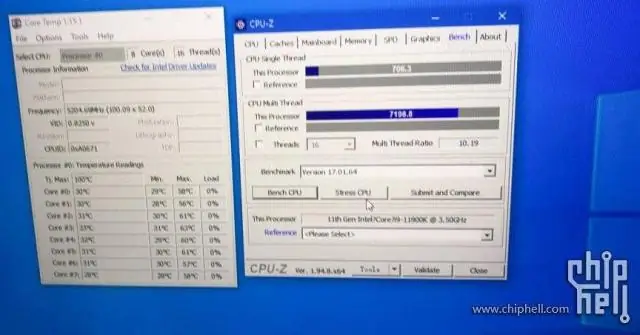

Główną różnicą między pojedynczym wątkiem a wielowątkiem w Javie jest to, że pojedynczy wątek wykonuje zadania procesu, podczas gdy w wielowątku wiele wątków wykonuje zadania procesu. Proces to wykonywany program. Gdy w procesie występuje wiele wątków, nazywa się to aplikacją wielowątkową. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kiedy korzystać z chmury publicznej Chmura publiczna jest najbardziej odpowiednia w sytuacjach z następującymi potrzebami: Przewidywalne potrzeby obliczeniowe, takie jak usługi komunikacyjne dla określonej liczby użytkowników. Aplikacje i usługi niezbędne do wykonywania operacji informatycznych i biznesowych. Dodatkowe wymagania dotyczące zasobów w celu zaspokojenia różnych szczytowych wymagań. Ostatnio zmodyfikowany: 2025-01-22 17:01

Virgin Media jest najszybszym dostawcą usług szerokopasmowych dostępnym w całym kraju, z około 51% w Wielkiej Brytanii. Mają nadzieję, że do 2020 roku osiągną 53%. Porównaj to z siecią telefoniczną BT, która osiąga 91%. Ale ich najszybszy i powszechnie dostępny pakiet, Superfast Fibre 2, osiąga jedynie średnią prędkość 67 Mb. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda POST przesyła informacje za pośrednictwem nagłówków HTTP. Informacje są kodowane jak opisano w przypadku metody GET i umieszczane w nagłówku o nazwie QUERY_STRING. Metoda POST nie ma żadnych ograniczeń co do rozmiaru wysyłanych danych. Metoda POST może być używana do wysyłania ASCII oraz danych binarnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przykładowa odpowiedź na 2c: Bitcoiny reprezentują innowacyjną technologię, ponieważ zmieniają sposób, w jaki myślimy o walucie z fizycznej monety na walutę cyfrową. Ponieważ bitcoinów nie można namierzyć, można je wykorzystać do zakupu nielegalnych przedmiotów, szczególnie w głębokiej sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rogers wprowadza nielimitowane plany transmisji danych bez dodatkowych opłat od czwartku. Plany zaczną się od 75 USD i będą obejmować 10 gigabajtów miesięcznie przy pełnych prędkościach transmisji danych i nieograniczonych danych przy zmniejszonej prędkości po tym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obecnie Apple iPhone 3GS jest wart od 0 do 0 USD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Topcoat, znany również jako flowcoat, jest terminem używanym dla żelkotu, do którego dodano roztwór wosku, aby umożliwić jego zastosowanie jako wykończenie, takie jak żelkot, gdzie nie jest możliwe użycie formy z włókna szklanego. Do żelkotu dodaje się roztwór wosku w ilości 2% wagowo, aby zapobiec kleistości powierzchni. Ostatnio zmodyfikowany: 2025-01-22 17:01

Termity również nie przenoszą chorób szkodliwych dla ludzi. Jednak ludzie mieszkający w domach zaatakowanych przez termity mogą cierpieć na reakcje alergiczne, a nawet ataki astmy. Systemy ogrzewania lub wentylacji mogą szczególnie przyczynić się do rozprzestrzeniania się drażniących cząstek i kurzu z gniazd termitów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krótko mówiąc, sztuczna inteligencja i uczenie maszynowe ulepszyły sposób, w jaki wykorzystujemy moc danych do tworzenia praktycznych spostrzeżeń, dając nam nowe narzędzia do osiągania celów marki. Niezależnie od tego, czy mówimy o wyższej personalizacji, lepszej i głębszej inteligencji konsumenckiej, większej szybkości wprowadzania na rynek itp. Ostatnio zmodyfikowany: 2025-06-01 05:06

HttpGet i HttpPost, obie są metodą publikowania danych klienta lub danych formularza na serwerze. HTTP to protokół przesyłania hipertekstu, który jest przeznaczony do wysyłania i odbierania danych między klientem a serwerem za pomocą stron internetowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cele rozszerzone zdarzeń programu SQL Server są konsumentami zdarzeń. Cele mogą zapisywać do pliku, przechowywać dane zdarzeń w buforze pamięci lub agregować dane zdarzeń. Cele mogą przetwarzać dane synchronicznie lub asynchronicznie. Projekt Extended Events zapewnia, że cele mają gwarancję otrzymywania zdarzeń raz i tylko raz na sesję. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przykładami liniowych struktur danych są tablice, stos, kolejka i lista połączona. Tablice to zbiór elementów danych o tym samym typie danych. Stos jest strukturą danych LIFO (ostatni wszedł, pierwszy wyszedł), w której element, który został dodany jako ostatni, zostanie usunięty jako pierwszy. Wszystkie operacje na stosie wykonywane są od początku, nazywanego TOP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zapewnić najlepszą ochronę Twojego konta, Safelinks są domyślnie włączone. Możesz je wyłączyć, logując się na https://outlook.live.com. Następnie wybierz Ustawienia > Premium > Zabezpieczenia. W sekcji Zabezpieczenia zaawansowane znajduje się przełącznik, którego można użyć do wyłączenia Safelinks. Ostatnio zmodyfikowany: 2025-01-22 17:01

Plik hosts składa się z grup hostów i hostów w tych grupach. Superzbiór hostów można zbudować z innych grup hostów za pomocą operatora:children. Poniżej znajduje się przykład bardzo podstawowego pliku hostów Ansible. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kupno HUD Home HUD są sprzedawane w ramach procedury przetargowej i musisz zatrudnić licencjonowanego agenta nieruchomości, aby Ci w tym pomógł. Wszystkie złożone oferty są otwierane pod koniec tego okresu, a HUD zazwyczaj przyjmuje najwyższą ofertę lub ofertę, która przynosi im najwyższą cenę netto. Ostatnio zmodyfikowany: 2025-01-22 17:01

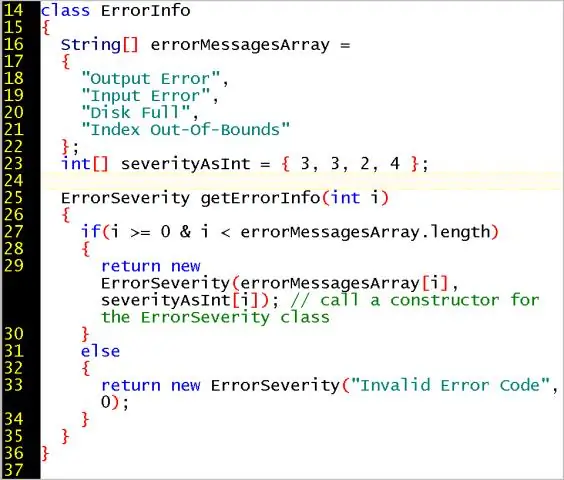

Wywołanie metody w Javie z innej klasy jest bardzo proste. Możemy wywołać metodę z innej klasy, po prostu tworząc obiekt tej klasy wewnątrz innej klasy. Po utworzeniu obiektu wywołuj metody przy użyciu zmiennej referencyjnej obiektu. Zrozummy to za pomocą przykładowego programu. Ostatnio zmodyfikowany: 2025-01-22 17:01

SANS: 20 krytycznych kontroli bezpieczeństwa, których potrzebujesz, aby dodać spis autoryzowanych i nieautoryzowanych urządzeń. Spis autoryzowanego i nieautoryzowanego oprogramowania. Bezpieczne konfiguracje sprzętu i oprogramowania na urządzeniach mobilnych, laptopach, stacjach roboczych i serwerach. Ciągła ocena podatności i naprawa. Ochrona przed złośliwym oprogramowaniem. Bezpieczeństwo oprogramowania aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obowiązkiem każdego pracownika Salesforce jest żyć w zgodzie z wartościami firmy, takimi jak „Zaufanie, Sukces Klienta, Innowacja, Dawanie Zwrotu, Równość, Dobre samopoczucie, Przejrzystość i Zabawa”. Pod koniec dnia Salesforce uzyskuje najlepszą pracę od swoich ludzi ze względu na kulturę stawiania ludzi na pierwszym miejscu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wczesną wersję metody hipotetyczno-dedukcyjnej zaproponował holenderski fizyk Christiaan Huygens (1629–95). Metoda generalnie zakłada, że właściwie uformowane teorie są przypuszczeniami, które mają na celu wyjaśnienie zbioru obserwowalnych danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wymiana kolumbijska spowodowała wzrost liczby ludności w Europie, sprowadzając nowe uprawy z obu Ameryk i rozpoczęła ekonomiczną przemianę Europy w kierunku kapitalizmu. Kolonizacja zakłóciła ekosystemy, wprowadzając nowe organizmy, takie jak świnie, jednocześnie całkowicie eliminując inne, takie jak bobry. Ostatnio zmodyfikowany: 2025-01-22 17:01

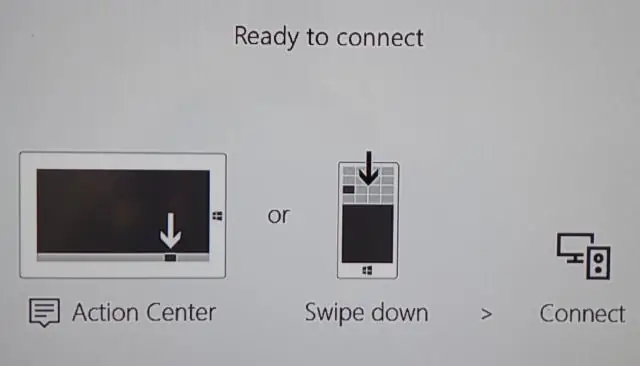

Kroki, które podejmiesz: Pobierz aplikację stworzoną przez InstaVR na swój telefon Samsung. Podłącz klucz sprzętowy Chromecasta do telewizora, na który chcesz przesyłać. Korzystając z pobranej aplikacji mobilnej Oculus, wybierz przycisk Cast z nazwanym telewizorem jako wybranym miejscem docelowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

HTTP keep-alive, czyli trwałe połączenie HTTP, to instrukcja, która pozwala pojedynczemu połączeniu TCP pozostać otwarte dla wielu żądań/odpowiedzi HTTP. Domyślnie połączenia HTTP zamykają się po każdym żądaniu. Ostatnio zmodyfikowany: 2025-01-22 17:01

W standardowym jednobiegunowym ściemniaczu światło steruje pojedynczym przełącznikiem. Dzięki ściemniaczowi trójdrożnemu możesz sterować światłem za pomocą dwóch przełączników. Będziesz potrzebował ściemniacza trójdrożnego i przełącznika trójdrożnego. Pozwala to przyciemniać z jednego miejsca i włączać i wyłączać światła z innego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przesyłaj strumieniowo wideo z MovieBox Chromecast Connect: Przede wszystkim musisz połączyć swoje urządzenie z internetem. Teraz pobierz aplikację AllCast ze sklepu Play na swoje urządzenie mobilne. Później Zainstaluj aplikację i otwórz ją na ekranie urządzenia. Teraz uruchom aplikację MovieBox i znajdź jej opcję ustawień w prawym górnym rogu. Ostatnio zmodyfikowany: 2025-06-01 05:06

WFQ to oparty na przepływie algorytm kolejkowania używany w Quality of Service (QoS), który wykonuje dwie rzeczy jednocześnie: planuje ruch interaktywny na początek kolejki w celu skrócenia czasu odpowiedzi i sprawiedliwie dzieli pozostałą przepustowość między przepływami o dużej przepustowości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Twój laptop emituje promieniowanie. W rzeczywistości twój laptop emituje kilka różnych rodzajów promieniowania: promieniowanie elektromagnetyczne o częstotliwości od 400 do 800 THz. Jest to światło widzialne emitowane przez ekran laptopa, dzięki któremu możesz zobaczyć, co wyświetla komputer. Ostatnio zmodyfikowany: 2025-06-01 05:06

Właściwość clear CSS określa, czy element musi zostać przeniesiony poniżej (wyczyszczony) elementów pływających, które go poprzedzają. Jasna właściwość dotyczy elementów pływających i niepływających. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aplikacje na Androida można tworzyć na komputerze z systemem Windows, Linux lub na Macu, ale iOS nie jest tak elastyczny. Xcode został zaprojektowany tylko do działania na komputerach Mac, więc musisz przygotować komputer Mac do programowania na iOS, ponieważ nie możesz tworzyć aplikacji na iOS na maszynie Windows/Linux. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przykłady zastosowania zasady specyficzności kodowania obejmują; nauka w tym samym pomieszczeniu, w którym odbywa się egzamin, a przywoływanie informacji w stanie nietrzeźwości jest łatwiejsze w stanie nietrzeźwości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak naprawić problemy z awariami, wykluczając SafariSuggestions. Kliknij „Safari” Otwórz „Safari”, a następnie kliknij „Safari” w panelu nawigacyjnym u góry ekranu. Wybierz „Preferencje” Przejdź do zakładki „Szukaj”. Zatrzymaj sugestie Safari. Otwórz „Przejdź do folderu” Wprowadź „Adres pamięci podręcznej” Usuń „Plik Cache.db”. Ostatnio zmodyfikowany: 2025-01-22 17:01

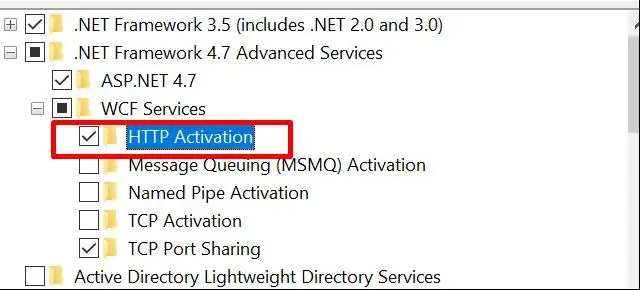

Plik svc zawiera dyrektywę przetwarzania specyficzną dla WCF (@ServiceHost), która umożliwia infrastrukturze hostingu WCF aktywowanie usług hostowanych w odpowiedzi na wiadomości przychodzące. Ten plik zawiera szczegóły wymagane do pomyślnego uruchomienia usługi WCF. Ostatnio zmodyfikowany: 2025-01-22 17:01

Falcon to niezawodna, wysokowydajna platforma internetowa w języku Python do tworzenia zaplecza aplikacji i mikrousług na dużą skalę. Aplikacje Falcon działają z dowolnym serwerem WSGI i działają jak mistrz pod CPython 3.5+ i PyPy 3.5+. Ostatnio zmodyfikowany: 2025-01-22 17:01

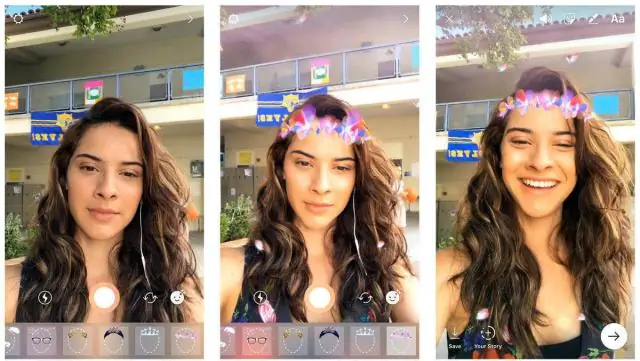

Jak korzystać z rozpoznawania twarzy (zaufana twarz) w Google Pixel2 Wejdź do ustawień telefonu, przewiń w dół i dotknij Bezpieczeństwo i lokalizacja. Stuknij w Smart Lock pod nagłówkiem Bezpieczeństwo urządzenia. Potwierdź aktualną blokadę ekranu, a następnie dotknij Trustedface. Przejdź przez proces konfiguracji, upewniając się, że twoja twarz jest wyśrodkowana w okręgu przez cały proces skanowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z rozwijanego menu obok „Format” (znajdującego się poniżej, gdzie nazywasz plik), wybierz „Photoshop PDF”. Kliknij „Zapisz”. W polu Opcje usuń zaznaczenie pola obok opcji Zachowaj możliwości edycji programu Photoshop (to znacznie zmniejszy rozmiar pliku, więc możesz go wysłać pocztą e-mail). Kliknij „Zapisz PDF”. Ostatnio zmodyfikowany: 2025-06-01 05:06

Gdy użytkownik znajdzie historię, którą chce zasubskrybować, wystarczy dotknąć i przytrzymać tę historię, aby otworzyć dalsze informacje na jej temat. Tam pojawi się opcja subskrypcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Główną różnicą jest to, że federacja eliminuje wymóg używania i zapamiętywania haseł, a korporacyjne logowanie jednokrotne nie. Hasło nie jest wymagane, aby użytkownik logował się do każdego systemu. Ze względu na zaufanie między tymi dwoma systemami aplikacja docelowa akceptuje ten token i uwierzytelnia użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chromecast działa z telefonami i tabletami z Androidem, iPhone'ami i iPadami oraz każdą przeglądarką Chrome, zarówno na komputerze PC, jak i Mac. Nowe telewizory Nowe telewizory Samsung i inne obsługują AirPlay, ale nadal potrzebujesz iPhone'a, aby z niego korzystać. Ostatnio zmodyfikowany: 2025-01-22 17:01