15 najlepszych projektów Arduino, aby spędzić czas na zbudowaniu małego systemu wyświetlania pogody. Zbuduj lampę nocną uruchamianą ruchem do użytku pod łóżkiem. Zbuduj system do wyciszania dowolnej frazy w telewizji. Zbuduj czujnik Ambilight do swojego wyświetlacza LCD. Zbuduj skaner linii papilarnych do otwierania drzwi garażowych. Zbuduj ramię robota. Ostatnio zmodyfikowany: 2025-06-01 05:06

Ładowarka Dash ładuje się, umieszczając ją w ładowarce na deskę rozdzielczą, gdy ładowarka deski rozdzielczej jest podłączona do źródła zasilania lub podczas podróży. Możesz zasilać ładowarkę Dash, podłączając ją do źródła zasilania za pomocą dostarczonego kabla USB do Micro USB. Pełne naładowanie TheDash zajmuje do 90 minut. Ostatnio zmodyfikowany: 2025-01-22 17:01

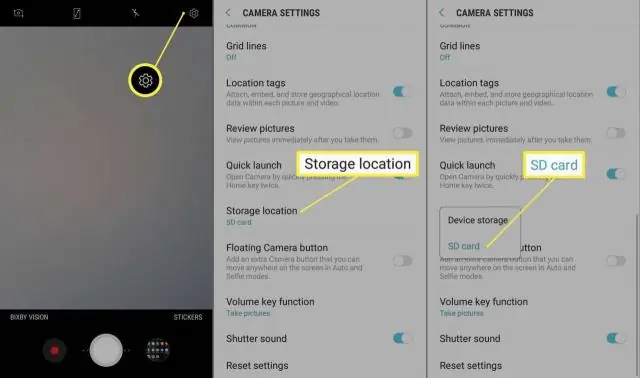

Przejdź do „Ustawienia” urządzenia, a następnie wybierz „Pamięć”. 2. Wybierz „SDCard”, a następnie wybierz „menu z trzema kropkami” (w prawym górnym rogu), teraz wybierz „Ustawienia” z wnętrza. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ceny Amazon EC2. Amazon EC2 można wypróbować za darmo. Istnieje pięć sposobów płacenia za instancje Amazon EC2: na żądanie, plany oszczędnościowe, instancje zarezerwowane i instancje spot. Możesz również zapłacić za Hosty Dedykowane, które zapewniają pojemność instancji EC2 na serwerach fizycznych dedykowanych do Twojego użytku. Ostatnio zmodyfikowany: 2025-01-22 17:01

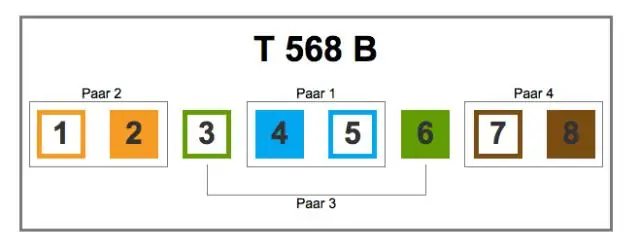

Zasadniczo T568A i T568B nie należy łączyć ani zamieniać. Pamiętając, że T568B jest preferowanym formatem dla nowych sieci w Stanach Zjednoczonych, możesz (technicznie) wybrać dowolny schemat okablowania w przypadkach, w których nowa sieć jest budowana od podstaw. Ostatnio zmodyfikowany: 2025-01-22 17:01

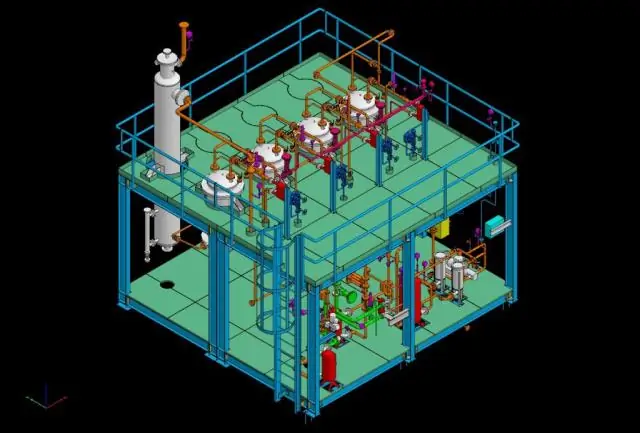

Darktrace Industrial wykorzystuje sztuczną inteligencję opracowaną specjalnie do wykrywania zagrożeń cybernetycznych i ukrytych luk w środowiskach OT i IT. Ostatnio zmodyfikowany: 2025-06-01 05:06

Kroki tworzenia bazy danych w Pythonie za pomocą sqlite3 Krok 1: Utwórz bazę danych i tabele. W tym kroku zobaczysz, jak tworzyć: Krok 2: Importuj dane za pomocą Pand. W tym kroku załóżmy, że masz 2 pliki CSV, które chcesz zaimportować do Pythona: Krok 3: Uruchom kod dla kolejnej daty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Reliance Jio Infocomm Limited, d/b/a Jio, to indyjska firma telekomunikacyjna będąca w całości spółką zależną Reliance Industries z siedzibą w Bombaju w stanie Maharashtra w Indiach. Obsługuje krajową sieć LTE z zasięgiem we wszystkich 22 kręgach telekomunikacyjnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

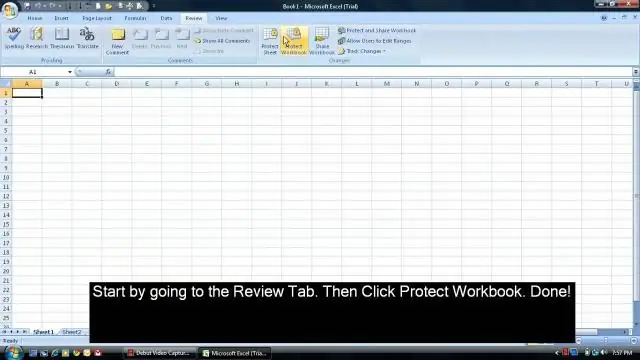

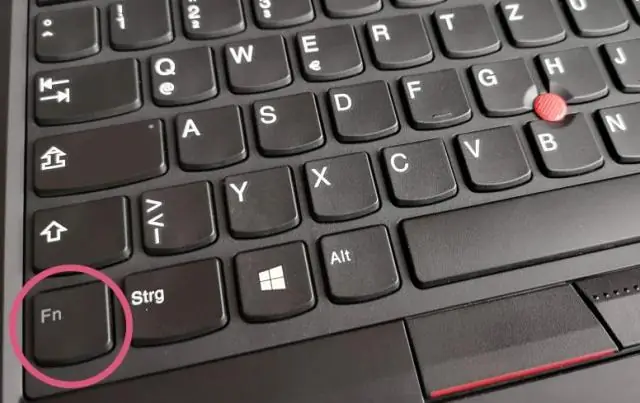

Oto kroki umożliwiające zablokowanie komórek za pomocą formuł: Po zaznaczeniu komórek z zaznaczonymi formułami naciśnij Control + 1 (przytrzymaj klawisz Control, a następnie naciśnij 1). W oknie dialogowym formatowania komórek wybierz kartę Ochrona. Zaznacz opcję „Zablokowane”. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zacisk bez lutowania to zacisk, który ma co najmniej jedną stronę, która wykorzystuje połączenie przewodowe, które nie wymaga lutowania do wykonania połączenia mechanicznego i elektrycznego. Zaciski bezlutowane mogą być izolowane lub nieizolowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPhone 11 jest dostępny w sześciu kolorach: fioletowym, żółtym, zielonym, białym, czarnym i (produkt) czerwonym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na ekranie Metoda konfiguracji wybierz Połącz drukarkę z siecią po raz pierwszy, a następnie kliknij Dalej. Gdy pojawi się ekran potwierdzenia ustawień LAN urządzenia, kliknij OK. Gdy pojawi się ekran PrinterConnection, podłącz urządzenie do komputera kablem USB, a następnie włącz urządzenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby ręcznie sprawdzić dostępność aktualizacji, wybierz przycisk Start, a następnie wybierz Ustawienia > Aktualizacja i zabezpieczenia > Windows Update, a następnie wybierz Sprawdź aktualizacje. Dowiedz się więcej o aktualizowaniu systemu Windows 10. Ostatnio zmodyfikowany: 2025-01-22 17:01

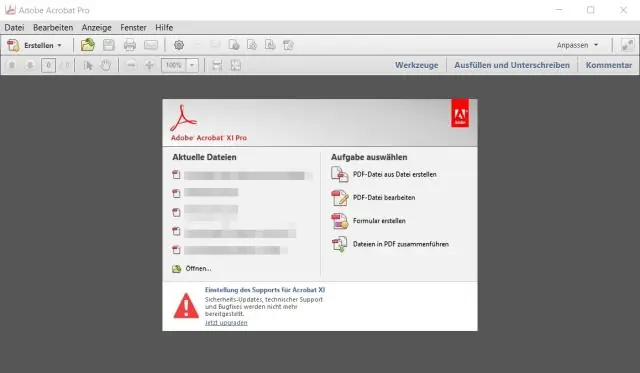

Istnieją dwa sposoby „wymazywania” tekstu. Jednym z nich jest użycie narzędzia „Edytuj tekst i obrazy” (Narzędzia>Edycja treści>Edytuj tekst i obrazy). Gdy narzędzie jest aktywne, możesz następnie zaznaczyć tekst i go usunąć. Jeśli jest to tekst w ramach tego, co Acrobat uważa za grupę tekstu (np. akapit), reszta tej grupy dostosuje się. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rodzaje pamięci Edytuj Pamięć deklaratywna polega na świadomym przywoływaniu określonych elementów. W mózgu zwykle przechowywane są wspomnienia deklaratywne wszelkiego rodzaju. Pamięć proceduralna składa się głównie z niejawnego (w przeciwieństwie do świadomego) przypominania sobie pewnych umiejętności motorycznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

3 odpowiedzi. Migracje to rodzaj kontroli wersji bazy danych. Pozwalają zespołowi modyfikować schemat bazy danych i być na bieżąco z bieżącym stanem schematu. Migracje są zazwyczaj sparowane z Kreatorem schematów, aby łatwo zarządzać schematem aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

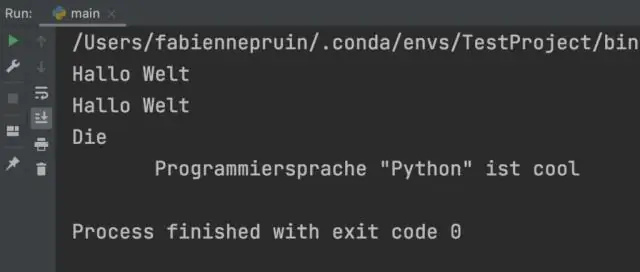

Python jest również dobry do tworzenia narzędzi dla projektantów gier, które upraszczają zadania, takie jak projektowanie poziomów lub tworzenie drzew dialogowych, oraz posiadają eksport tych narzędzi, które działają w formacie, którego może używać główny silnik gry. Niektóre silniki gier mogą używać Pythona jako języka skryptowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Analiza wpływu na bezpieczeństwo to analiza przeprowadzana przez urzędnika organizacyjnego w celu określenia, w jakim stopniu zmiany w systemie informatycznym wpłynęły na stan bezpieczeństwa systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaloguj się do AWS Management Console i otwórz konsolę Amazon RDS na https://console.aws.amazon.com/rds/. W okienku nawigacji wybierz Bazy danych. Wybierz instancję bazy danych MySQL, której chcesz użyć jako źródła repliki odczytu Aurora. W przypadku akcji wybierz opcję Utwórz replikę odczytu Aurora. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zainstaluj pakiet z repozytorium apt Otwórz okno terminala. Wpisz apt install ros-melodic-calibration-msgs. Wpisz sudo apt install ros-melodic-calibration-msgs. Wpisz ponownie roscd Calibration_msgs. Wpisz sudo apt remove ros-melodic-calibration-msgs, aby usunąć pakiet. Wpisz cd ~, aby wrócić do katalogu domowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Trafienia - pojedyncze żądanie pliku w dzienniku dostępu serwera WWW. Odwiedzający / Wizyty – definiuje się to jako serię trafień z dowolnego konkretnego adresu IP. Jeśli jakiekolwiek dwa trafienia są oddzielone co najmniej 30 minutami, liczy się dwóch odwiedzających. „Odwiedzający” to liczba ekstrapolowana. Ostatnio zmodyfikowany: 2025-06-01 05:06

Naciśnij i przytrzymaj klawisz „Shift”, „Alt” lub „Fn”, a następnie naciśnij klawisz „Num Lock”, „NumLock”, „NumLK”, „Num” lub klawisz zawierający obraz klawiatury, jeśli wskaźnik nie jest podświetlony. Niektóre modele laptopów wymagają kombinacji dwóch klawiszy, aby aktywować 10-klawiszową klawiaturę numeryczną. Ostatnio zmodyfikowany: 2025-06-01 05:06

Klucz WEP to przestarzały kod zabezpieczający dla urządzeń Wi-Fi WEP to skrót od Wired Equivalent Privacy, standard bezpieczeństwa sieci bezprzewodowej Wi-Fi. Klucz WEP to hasło zabezpieczające dla Wi-Fidevices. Ostatnio zmodyfikowany: 2025-06-01 05:06

System for Cross-domain Identity Management (SCIM) to standard automatyzacji wymiany informacji o tożsamości użytkowników między domenami tożsamości lub systemami IT. Członkostwo w grupie lub inne wartości atrybutów są zwykle używane do zarządzania uprawnieniami użytkowników. Ostatnio zmodyfikowany: 2025-01-22 17:01

STR06-C. Funkcja strtok() w języku C jest funkcją tokenizacji ciągów znaków, która przyjmuje dwa argumenty: początkowy ciąg znaków do przetworzenia i ogranicznik znaków z kwalifikacją const. Zwraca wskaźnik do pierwszego znaku tokena lub do pustego wskaźnika, jeśli nie ma tokena. Ostatnio zmodyfikowany: 2025-01-22 17:01

Top 50 pytań i odpowiedzi na wywiad dotyczący SQL Co to jest DBMS? Co to jest RDBMS? Przykład: serwer SQL. Co to jest SQL? Co to jest baza danych? Czym są tabele i pola? Co to jest klucz podstawowy? Czym jest unikalny klucz?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Systematyczne planowanie układu (SLP) - określane również jako planowanie układu terenu - jest narzędziem służącym do aranżacji miejsca pracy w zakładzie poprzez lokalizowanie obszarów o wysokiej częstotliwości i logicznych powiązaniach blisko siebie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Twoja witryna powinna… wyglądać profesjonalnie. Mieć prywatną nazwę domeny. Bądź bezpieczny. Mieć niezapomnianą nazwę domeny. Zawieraj nazwę swojej firmy w tekście. Podaj adres swojej firmy w tekście. Miej numer telefonu firmy w formacie „kliknij, aby połączyć”. Spraw, aby informacje kontaktowe były łatwe do znalezienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stal sprężynowa to hartowana stal węglowa, nie tak wyjątkowa. Ale dzięki utwardzeniu zachowuje swoją formę. Jeśli chcesz go wygiąć, musisz go podgrzać do czerwonego świecenia, gdy straci twardość. Więc nie możesz go tak po prostu zgiąć, ponieważ odskoczy. Ostatnio zmodyfikowany: 2025-01-22 17:01

W informatyce zbiór jest abstrakcyjnym typem danych, który może przechowywać unikalne wartości bez określonej kolejności. Jest to komputerowa implementacja matematycznego pojęcia zbioru skończonego. Inne warianty, zwane dynamicznymi lub zmiennymi, pozwalają również na wstawianie i usuwanie elementów ze zbioru. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przeciwieństwie do DXF, dzięki plikowi DWG możesz czerpać wszystkie korzyści z programu AutoCAD. W końcu jest to jego natywny format. Tak, możesz otwierać pliki DXF w programie AutoCAD i wprowadzać pewne zmiany - ale możesz napotkać problemy, jeśli chodzi o informacje specyficzne dla aplikacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

IMS to otwarty standard branżowy ogólnego przeznaczenia dla komunikacji głosowej i multimedialnej w pakietowych sieciach IP. Jest to technologia sieci szkieletowej, która może służyć jako podstawa niskiego poziomu dla technologii takich jak Voice over IP (VoIP), Push-To-Talk (PTT), Push-To-View, wideorozmowy i udostępnianie wideo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Eth0 to pierwszy interfejs Ethernet. (Dodatkowe interfejsy Ethernet byłyby nazwane eth1, eth2 itd.) Ten typ interfejsu to zazwyczaj karta sieciowa podłączona do sieci za pomocą kabla kategorii 5. lo to interfejs pętli zwrotnej. Jest to specjalny interfejs sieciowy, za pomocą którego system komunikuje się ze sobą. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przetwarzaniu obrazu medycznego bardzo ważne jest wstępne przetwarzanie obrazu, aby wyekstrahowany obraz nie zawierał żadnych zanieczyszczeń i aby był lepszy dla nadchodzącego procesu, takiego jak segmentacja, ekstrakcja cech itp. Tylko prawidłowa segmentacja guza da dokładny wynik. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zasobnik Amazon S3 to zasób pamięci masowej w chmurze publicznej dostępny w ramach usługi Simple Storage (S3) Amazon Web Services (AWS) - usługi obiektowej pamięci masowej. Zasobniki Amazon S3, które są podobne do folderów plików, przechowują obiekty, które składają się z danych i ich opisowych metadanych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zazwyczaj chcesz używać async tam, gdzie to możliwe, a następnie odkładać bez atrybutu. Oto kilka ogólnych zasad, których należy przestrzegać: Jeśli skrypt jest modułowy i nie opiera się na żadnych skryptach, użyj asynchronicznego. Jeśli skrypt opiera się lub jest zależny od innego skryptu, użyj defer. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fire TV i Fire TV Stick Wybierz Szukaj u góry paska bocznego menu głównego i wprowadź „Hulu” (głosowo lub tekstowo) Przejdź do aplikacji i gier, aby znaleźć aplikację Hulu i uzyskać dostęp do opcji pobierania. Po zakończeniu pobierania aplikacja Hulu pojawi się na stronie Aplikacje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do ustawień telefonu>Ogólne>Dostępność i wyłącz funkcję 'Voice-Over'. Następnie odczekaj chwilę i ponownie uruchom aplikację thecamera. Typowym sposobem rozwiązania problemu z czarnym ekranem aparatu iPhone'a jest zresetowanie cyklu zasilania urządzenia przez naciśnięcie przycisku zasilania (budzenia / uśpienia) urządzenia przez kilka sekund. Ostatnio zmodyfikowany: 2025-01-22 17:01

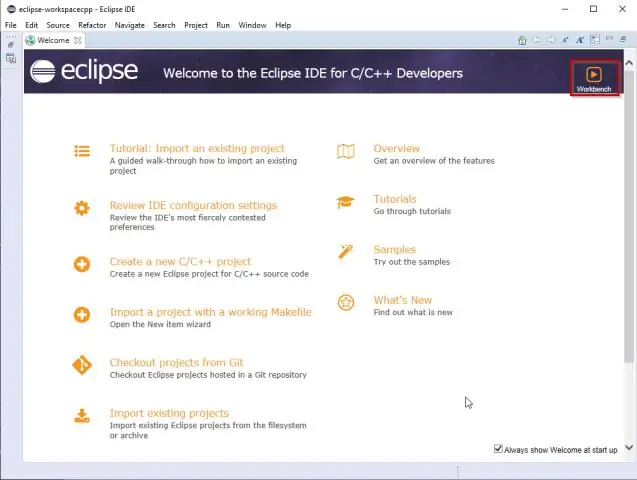

Jeśli chcesz, aby te zmienne środowiskowe były dostępne w Eclipse, musisz umieścić je w /etc/environment. Możesz także zdefiniować zmienną środowiskową, która jest widoczna tylko w środowisku Eclipse. Przejdź do Uruchom -> Uruchom konfiguracje i wybierz zakładkę „Środowisko”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Płaszczyzna danych (czasami znana jako płaszczyzna użytkownika, płaszczyzna przesyłania, płaszczyzna przewoźnika lub płaszczyzna nośnika) to część sieci, która przenosi ruch użytkowników. Płaszczyzna sterowania i płaszczyzna zarządzania obsługują płaszczyznę danych, która przenosi ruch, który istnieje w sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01