Komputery Przejdź do miejsca na mapie. Powiększ lokalizację, którą chcesz zobaczyć, używając: myszy lub touchpada. Klawisze skrótu. Poniżej elementów sterujących nawigacji po prawej stronie zobaczysz Pegmana. Przeciągnij Pegmana do obszaru, który chcesz zobaczyć. Earth będzie wyświetlać zdjęcia Street View. W prawym górnym rogu kliknij Budynek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kamery, które dopasowują się do ujęcia. Wszyscy chcemy, aby aparat naszego smartfona był niesamowity i zapewniał dobre, ostrzejsze zdjęcia w różnych sytuacjach i warunkach - nawet przy słabym oświetleniu. iPhone XR ma te same przednie i tylne aparaty, co w modelach iPhone XS, z wyjątkiem drugiego teleobiektywu 2x z tyłu, oczywiście. Ostatnio zmodyfikowany: 2025-01-22 17:01

EcoATM. EcoATM to automatyczny kiosk, który zbiera niechciane telefony komórkowe i tablety i przekazuje za nie gotówkę. Ekokomórka. Eco-Cell to firma zajmująca się recyklingiem e-odpadów z siedzibą w Louisville w stanie Kentucky. Najlepsza oferta. Telefony nadziei. Telefony komórkowe dla żołnierzy. Gazela. Call2Recycle. Twój przewoźnik. Ostatnio zmodyfikowany: 2025-06-01 05:06

5 odpowiedzi. W Debianie 7 dostępna jest wersja Software Center: https://packages.debian.org/wheezy/software-centerJednak nie oferuje ona komercyjnego oprogramowania. oznaczone jako „nie w Debianie”dla Gnome 3.12. Ostatnio zmodyfikowany: 2025-01-22 17:01

Brian Ballard. Ostatnio zmodyfikowany: 2025-01-22 17:01

Re: liczba gniazd po gfci Używając 220.14, maksymalnie 13 gniazdek jest dozwolonych w obwodzie 20A. Mogą być pojedyncze lub podwójne i nadal liczą się tylko jako jeden pojemnik. Ostatnio zmodyfikowany: 2025-01-22 17:01

CHiQ jest dziełem Sichuan Changhong Electric Co Ltd - jednego z wiodących chińskich producentów elektroniki użytkowej od 1958 roku. CHiQ jest orędownikiem współczesnego wzornictwa i innowacji technologicznych, aby zrealizować swoją koncepcję 3S: zadowolenie pracowników, zadowolenie klientów i zadowolenie akcjonariuszy. Ostatnio zmodyfikowany: 2025-06-01 05:06

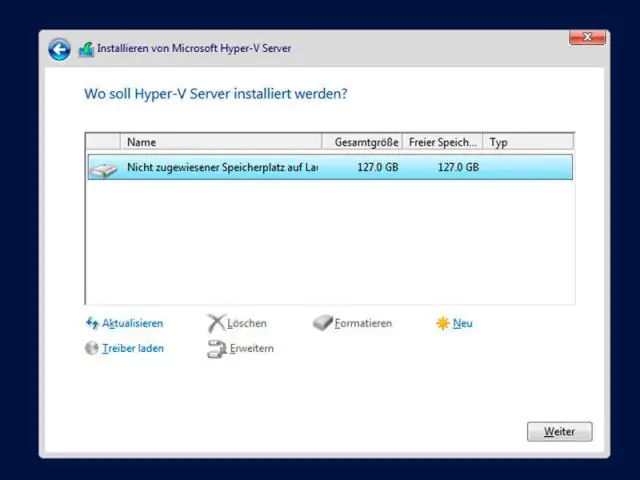

Zainstaluj Hyper-V przez GUI Open Server Manager, można go znaleźć w menu startowym. Kliknij tekst „Dodaj role i funkcje”. W oknie "Zanim zaczniesz", po prostu kliknij przycisk Dalej. W oknie „Wybierz typ instalacji” pozostaw zaznaczoną opcję „Instalacja oparta na rolach lub funkcjach” i kliknij Dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Doctrine jest całkowicie oddzielona od Symfony i korzystanie z niej jest opcjonalne. Ten rozdział dotyczy Doctrine ORM, którego celem jest umożliwienie mapowania obiektów do relacyjnej bazy danych (takiej jak MySQL, PostgreSQL lub Microsoft SQL). Możesz również utrwalić dane w MongoDB za pomocą biblioteki Doctrine ODM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją dwa rodzaje licencji dostępnych do korzystania z usługi Amazon RDS for Oracle: Bring Your Own License (BYOL): W tym modelu licencjonowania można używać istniejących licencji Oracle Database do uruchamiania wdrożeń Oracle w Amazon RDS. Ostatnio zmodyfikowany: 2025-06-01 05:06

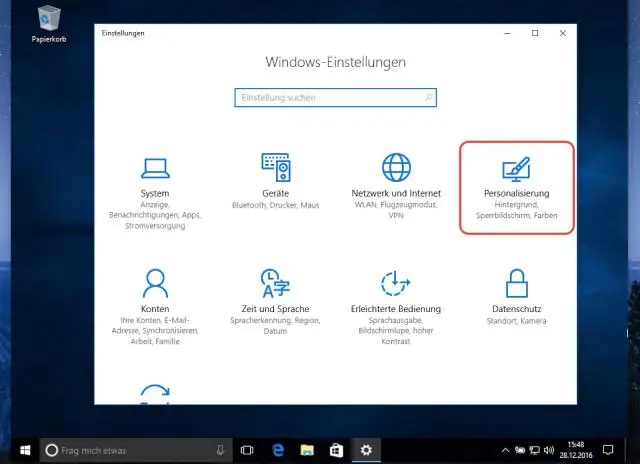

Włączanie automatycznych aktualizacji w systemie Windows 10 Przejdź do przycisku Start, a następnie Ustawienia->Aktualizacja i zabezpieczenia-> WindowsUpdate. Wybierz „Sprawdź aktualizacje”, jeśli chcesz sprawdzić aktualizacje ręcznie. Następnie wybierz Opcje zaawansowane, a następnie w sekcji „Wybierz, jak są zainstalowane aktualizacje” wybierz opcję Automatycznie (zalecane). Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij lub dotknij przycisku Start i w menu Start przewiń w dół do folderu System Windows. Znajdziesz tam skrót do Panelu sterowania. W systemie Windows 7 link do Panelu sterowania można znaleźć bezpośrednio w menu Start, po jego prawej stronie. Ostatnio zmodyfikowany: 2025-01-22 17:01

cztery W konsekwencji, kiedy wyszedł i5 2400? „Sandy Bridge” (czterordzeniowy, 32 nm) Numer modelu sNumer specyfikacji Data wydania Rdzeń i5-2380P SR0G2 (D2) styczeń 2012 Rdzeń i5-2400 SR00Q (D2) Styczeń 2011 Rdzeń i5-2450P SR0G1 (D2) styczeń 2012 Rdzeń i5-2500 SR00T (D2) Styczeń 2011 Można też zapytać, czy i5 2400 ma HyperThreading?. Ostatnio zmodyfikowany: 2025-01-22 17:01

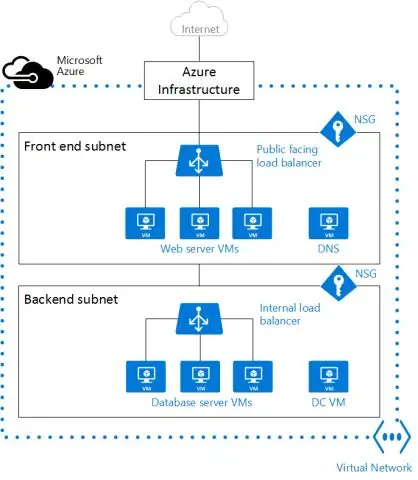

Sieć wirtualna platformy Azure (sieć wirtualna) to podstawowy blok konstrukcyjny sieci prywatnej na platformie Azure. Sieć wirtualna umożliwia wielu typom zasobów platformy Azure, takim jak Azure Virtual Machines (VM), bezpieczną komunikację między sobą, Internetem i sieciami lokalnymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie możesz. Internet Explorer jest napisany dla systemu operacyjnego Windows i nie będzie działać w systemie Android. Istnieje jednak wbudowana aplikacja internetowa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją różne rodzaje ataków DoS i DDoS; najczęstsze to atak powodziowy TCP SYN, atak łezkowy, atak smurf, atak ping-of-death i botnety. Ostatnio zmodyfikowany: 2025-01-22 17:01

Okta łączy każdą osobę z dowolną aplikacją na dowolnym urządzeniu. Jest to usługa zarządzania tożsamością klasy korporacyjnej, stworzona z myślą o chmurze, ale zgodna z wieloma aplikacjami lokalnymi. OIN zapewnia różnorodne opcje integracji, umożliwiając logowanie SSO dla każdej aplikacji, do której użytkownicy muszą uzyskać dostęp w ciągu dnia pracy. Ostatnio zmodyfikowany: 2025-01-22 17:01

IEC 60417-5007, symbol włączenia zasilania (linia), pojawiający się na przycisku lub jednym końcu przełącznika dwustabilnego, wskazuje, że sterowanie umieszcza urządzenie w stanie pełnego zasilania. IEC60417-5008, symbol wyłączenia zasilania (kółko) na ortoprzełączniku przycisku, wskazuje, że użycie elementu sterującego spowoduje odłączenie zasilania urządzenia. Ostatnio zmodyfikowany: 2025-06-01 05:06

Karta rozszerzeń to karta/płyta elektroniczna, która służy do dodawania dodatkowych funkcji do komputera. Jest wkładany do gniazda rozszerzeń na płycie głównej komputera. Dostępnych jest wiele różnych klas kart rozszerzeń, w tym karty dźwiękowe, karty graficzne wideo, karty sieciowe i wkrótce. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czerwona linia oznacza błędnie napisane słowo. Zielona linia oznacza błąd gramatyczny. Niebieska linia oznacza kontekstowy błąd pisowni. Ta funkcja jest domyślnie wyłączona. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zdania są równe lub logicznie równoważne, jeśli mają zawsze tę samą wartość logiczną. Oznacza to, że p i q są logicznie równoważne, jeśli p jest prawdziwe, gdy q jest prawdziwe i na odwrót, i jeśli p jest fałszywe, gdy q jest fałszywe i na odwrót. Jeśli p i q są logicznie równoważne, piszemy p = q. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ogólny proces fotografowania w trybie ręcznym może wyglądać mniej więcej tak: Sprawdź ekspozycję ujęcia za pomocą światłomierza widocznego przez wizjer. Wybierz otwór. Dostosuj szybkość migawki. Wybierz ustawienie ISO. Jeśli „pasek” miernika światła jest ustawiony na 0, masz „prawidłowo” naświetlony obraz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby sprawdzić wersję WDDM w systemie Windows 10, naciśnij jednocześnie klawisze Win + R na klawiaturze, aby otworzyć okno dialogowe Run. Wpisz dxdiag w polu Uruchom i naciśnij klawisz Enter. Kliknij kartę Wyświetlacz. W sekcji Sterowniki po prawej stronie zobacz model lineDriver. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zadzwonić do Kanady z Indii, wybierz: 00 - 1 - Numer kierunkowy - Numer telefonu stacjonarnego 00 - 1 - 10-cyfrowy numer telefonu komórkowego 00 - Kod wyjścia dla Indii i jest potrzebny do wykonywania połączeń międzynarodowych z Indii. 1 - Kod ISD lub kod kraju Kanady. Numer kierunkowy - w Kanadzie jest 26 numerów kierunkowych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Dplyr to nowy pakiet, który dostarcza zestaw narzędzi do efektywnego manipulowania zestawami danych w R. dplyr to kolejna iteracja plyr, skupiająca się tylko na ramkach danych. dplyr jest szybszy, ma bardziej spójne API i powinien być łatwiejszy w użyciu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zazwyczaj intranet obejmuje połączenia z zewnętrznym Internetem przez co najmniej jeden komputer będący bramą. Internet to ten, w którym można uzyskać dostęp do wszystkiego i z niego korzysta osoba fizyczna w domu lub na telefonie komórkowym, podczas gdy Intranet to sieć połączona w firmie lub organizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Różne typy sprzężeń (INNER) JOIN: Wybierz rekordy, które mają pasujące wartości w obu tabelach. LEFT (OUTER) JOIN: Wybierz rekordy z pierwszej (najbardziej od lewej) tabeli z pasującymi rekordami prawej tabeli. RIGHT (OUTER) JOIN: Wybierz rekordy z drugiej (najbardziej po prawej) tabeli z pasującymi rekordami lewej tabeli. Ostatnio zmodyfikowany: 2025-01-22 17:01

Main_.py jest używany do programów Pythona w plikach zip. Plik _main_.py zostanie wykonany, gdy plik zip zostanie uruchomiony. Na przykład, jeśli plik zip był taki: test. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto najlepsze lustrzanki cyfrowe poniżej 50 000 Rs w Indiach (2019): Nikon D5600: 24,1 MP, EXPEED 4, 39 punktów AF, 970 zdjęć, 18-55 mm + 70-300 mm. Nikon D5300: 24,1 MP, EXPEED 4, 39 punktów AF, 600 zdjęć, 18-55 mm+70-300 mm. Canon EOS 200D: 24 MP, DIGIC 7, 9 punktów AF, 650 zdjęć, 18-55 mm + 55-250 mm. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto, co je łączy: Zarówno GizmoPal 2, jak i GizmoGadget mogą wykonywać i odbierać połączenia telefoniczne z zestawu numerów umieszczonych na białej liście, które rodzic skonfigurował za pomocą aplikacji Gizmo. GizmoPal 2 może wykonywać i odbierać połączenia z maksymalnie 4 numerów, podczas gdy gadżet może mieć do dziesięciu numerów na białej liście. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na jakiej usłudze lub protokole opiera się protokół Secure Copy Protocol, aby zapewnić przesyłanie bezpiecznych kopii od autoryzowanych użytkowników? Protokół Secure Copy Protocol (SCP) służy do bezpiecznego kopiowania obrazów IOS i plików konfiguracyjnych na serwer SCP. W tym celu SCP użyje połączeń SSH od użytkowników uwierzytelnionych przez AAA. Ostatnio zmodyfikowany: 2025-01-22 17:01

W tym celu konieczne jest przepuszczenie sygnału VGA przez konwerter, który pobierze analogowy sygnał wideo VGA i stereofoniczne sygnały audio i przekształci je na sygnały cyfrowe, które można następnie przesłać kablem HDMI w celu podłączenia do monitora ze złączem HDMI. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stuknij ikonę „Menedżer aplikacji”, a następnie przesuń palcem do karty „Wszystko”. Wyszukaj wiadomości lub wiadomości tutaj i kliknij tę ikonę. Stuknij w „Forcestop”, a następnie kliknij ikony „Wyczyść pamięć podręczną” i „Wyczyść dane”, aby usunąć niechciane pliki z systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wstawić znak ASCII, naciśnij i przytrzymaj klawisz ALT podczas wpisywania kodu znaku. Na przykład, aby wstawić symbol stopnia (º), naciśnij i przytrzymaj klawisz ALT podczas wpisywania 0176 na klawiaturze numerycznej. Do wpisywania liczb należy używać klawiatury numerycznej, a nie klawiatury. Ostatnio zmodyfikowany: 2025-01-22 17:01

Re: Różnica między złączami ODBC i OLE DB? ODBC to Open Data Base Connectivity, która jest metodą połączenia ze źródłami danych i innymi rzeczami. OLEDB jest następcą ODBC, zestawu komponentów oprogramowania, które umożliwiają QlikView łączenie się z zapleczem, takim jak SQL Server, Oracle, DB2, mySQL etal. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fitbit Versa ma czujnik SpO2, co oznacza, że może w końcu śledzić warunki, takie jak bezdech senny. Fitbit Versa - i zeszłoroczny zegarek Fitbit Ionic - mają czujnik SpO2, który mierzy poziom tlenu we krwi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Manifest aplikacji sieci Web to plik JSON, który informuje przeglądarkę o Twojej progresywnej aplikacji sieci Web i o tym, jak powinna zachowywać się po zainstalowaniu na komputerze stacjonarnym lub urządzeniu mobilnym użytkownika. Typowy plik manifestu zawiera nazwę aplikacji, ikony, których aplikacja powinna używać, oraz adres URL, który powinien zostać otwarty po uruchomieniu aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

RAID 3D. Jest to zastrzeżony RAID opracowany przez Pure Storage i wykorzystuje dyski flash zamiast dysków twardych. Jest to zwykle używane, aby zapobiec utracie danych w przypadku awarii komponentu w pamięci flash. Dzięki szybszym transferom w dyskach półprzewodnikowych macierz ma wysoką wydajność we/wy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ostrożne korzystanie z mediów społecznościowych może przynieść oczywiste korzyści, takie jak nawiązywanie kontaktów zawodowych, edukacja kliniczna i promocja zdrowia pacjentów. Jednak media społecznościowe używane nierozsądnie mają swoje wady, takie jak naruszenie poufności i prywatności pacjentów i mogą prowadzić do poważnych konsekwencji. Ostatnio zmodyfikowany: 2025-01-22 17:01

W domyślnej konfiguracji kod infrastruktury transakcyjnej Spring Framework oznacza transakcję do wycofania tylko w przypadku niesprawdzonych wyjątków w czasie wykonywania; oznacza to, że zgłoszony wyjątek jest instancją lub podklasą RuntimeException. (Błędy również - domyślnie - spowodują wycofanie). Ostatnio zmodyfikowany: 2025-01-22 17:01