Sterowanie hybrydowe. Skrót(y) i synonim(y): Definicja(e): Kontrola bezpieczeństwa lub kontrola prywatności, która jest zaimplementowana w systemie informacyjnym częściowo jako wspólna kontrola, a częściowo jako kontrola specyficzna dla systemu. Zobacz Wspólna kontrola i kontrola bezpieczeństwa specyficznego dla systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja i użycie Znacznik służy do definiowania informacji o stylu dla dokumentu HTML. Wewnątrz elementu określasz sposób renderowania elementów HTML w przeglądarce. Każdy dokument HTML może zawierać wiele tagów. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPv4 - struktura pakietów. Reklamy. Protokół internetowy będący protokołem warstwy 3 (OSI) pobiera segmenty danych z warstwy 4 (Transport) i dzieli je na pakiety. Pakiet IP hermetyzuje jednostkę danych otrzymaną z powyższej warstwy i dodaje do własnego nagłówka informacje. Enkapsulowane dane są określane jako IP Payload. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apache POI – Czytaj plik Excela Utwórz instancję skoroszytu z arkusza Excela. Przejdź do żądanego arkusza. Zwiększ numer wiersza. iteruj po wszystkich komórkach z rzędu. powtarzaj kroki 3 i 4, aż wszystkie dane zostaną odczytane. Ostatnio zmodyfikowany: 2025-06-01 05:06

Ab to mięsień brzucha lub brzucha. Wykonywanie przysiadów i brzuszków pomoże Ci wzmocnić mięśnie brzucha. Ab jest skrótem od brzucha, który pochodzi od łacińskiego brzucha, „brzuch” i jest to powszechna nazwa dla tego, co formalnie znane jest jako mięsień prosty brzucha. Ostatnio zmodyfikowany: 2025-06-01 05:06

Niezakłócony i szeroki widok na rozległy obszar we wszystkich kierunkach. rozbudowana reprezentacja obrazowa lub cyklorama krajobrazu lub innej sceny, często przedstawiała część na raz i nieustannie przechodziła przed widzami. budynek do wystawiania takiego przedstawienia obrazowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ustawienia PPPoE w systemie Windows Jeśli konfigurujesz nowe połączenie, kliknij prawym przyciskiem myszy menu Start, a następnie kliknij „Panel sterowania”. Kliknij „Wyświetl stan sieci i zadania”. Ostatnio zmodyfikowany: 2025-01-22 17:01

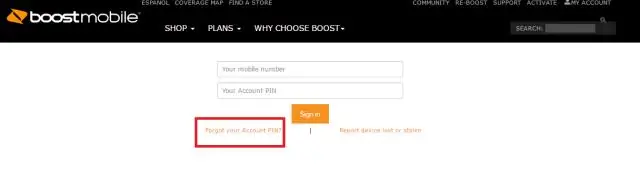

Boost Mobile - Zadzwoń do Boost, aby uzyskać numer konta. NIE jest wymieniony na Twoim koncie online. - Zadzwoń do Boost pod numer 1-888-266-7848, aby otrzymać 9-cyfrowy numer konta. - Aby dotrzeć do żywej osoby, poczekaj, aż wiadomość otwierająca przejdzie na angielski. Po wyświetleniu monitu wprowadź swój numer telefonu Boost. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zabiegi na drewnie boranowym są najskuteczniejsze i są stosowane przez specjalistów od zwalczania szkodników. Boran jest długotrwałym zabójcą termitów i odstraszaczem, który jest zanurzony głęboko w słojach drewna. Zabija wszelkie istniejące termity w kontakcie i zapobiega nawrotom kolonii. Ostatnio zmodyfikowany: 2025-06-01 05:06

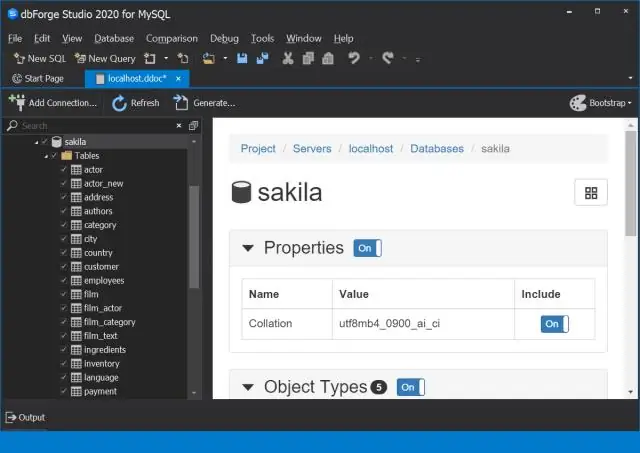

Czy mogę dostosować limit czasu? Tak, przejdź do Preferencji, Edytor SQL i dostosuj opcję limitu czasu odczytu połączenia DBMS, która domyślnie wynosi 600 sekund. Ustawia maksymalny czas (w sekundach), jaki może zająć zapytanie, zanim MySQL Workbench rozłączy się z serwerem MySQL. Ostatnio zmodyfikowany: 2025-01-22 17:01

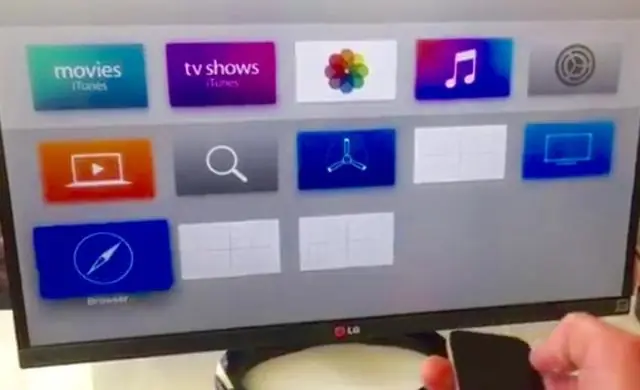

Z powodów najlepiej znanych Apple, w Apple TV nie ma przeglądarki internetowej. Pomimo tego, że Apple TV działa w wersji iOS, nie ma wersji Safari przeznaczonej dla Apple TV i nie ma zastępczej przeglądarki internetowej w TV App Store. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zainstaluj pakiet kompilacji rpm. Aby zbudować plik rpm na podstawie właśnie utworzonego pliku spec, musimy użyć polecenia rpmbuild. Katalogi kompilacji RPM. Pobierz źródłowy plik tar. Utwórz plik SPEC. Utwórz plik RPM za pomocą rpmbuild. Sprawdź źródłowe i binarne pliki RPM. Zainstaluj plik RPM do weryfikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Włącz kartę Deweloper w programie Excel: W programie Excel wybierz:Plik. Opcje. Krok 2: Nagraj makro, aby utworzyć bibliotekę Personal.XLSB: Będziesz musiał stworzyć makro, które utworzy Personal. biblioteka xlsb. Krok 3: Skopiuj dostarczone przez nas makra do biblioteki XLSBlibrary. Ponownie otwórz program Excel. Kliknij kartę Deweloper. Ostatnio zmodyfikowany: 2025-01-22 17:01

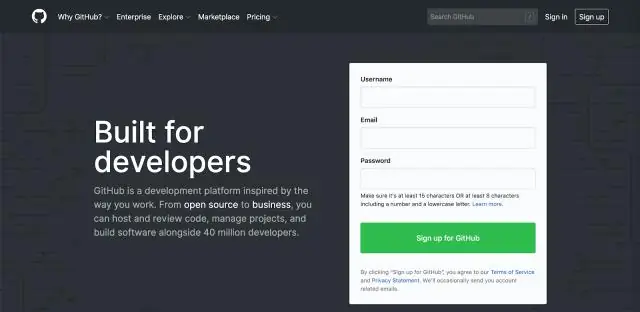

Nie dokładnie. GitHub nie wprowadził jeszcze żadnej funkcji do kompilowania i uruchamiania kodu online. Istnieją jednak inne usługi, które umożliwiają importowanie kodu z repozytorium GitHub i wykonywanie kodu na maszynie wirtualnej działającej w chmurze. Jednym z takich narzędzi, którego możesz do tego użyć, jest Gitpod[1]. Ostatnio zmodyfikowany: 2025-01-22 17:01

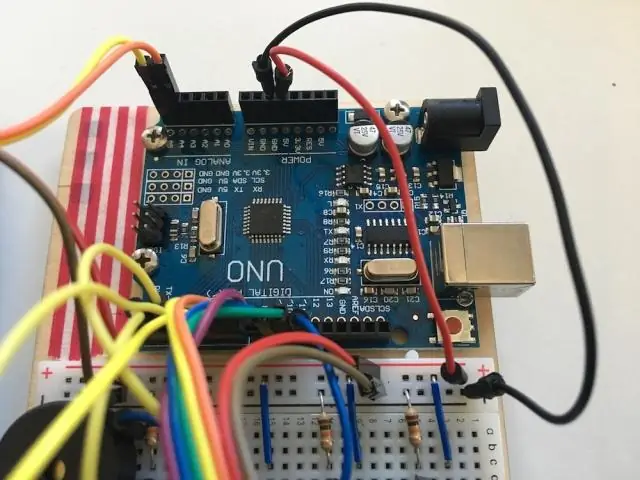

UART. UART oznacza Universal Asynchronous Reception and Transmission i jest prostym protokołem komunikacyjnym, który umożliwia Arduino komunikację z urządzeniami szeregowymi. Układ UART komunikuje się z cyfrowym pinem 0 (RX), cyfrowym pinem 1 (TX) oraz z innym komputerem poprzez port USB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klucz podstawowy to specjalna kolumna tabeli relacyjnej bazy danych (lub kombinacja kolumn) przeznaczona do jednoznacznej identyfikacji wszystkich rekordów tabeli. Główne cechy klucza podstawowego to: Musi zawierać unikalną wartość dla każdego wiersza danych. Nie może zawierać wartości null. Ostatnio zmodyfikowany: 2025-01-22 17:01

W akapicie dotyczącym refutacji użyto logicznych dowodów, aby wyjaśnić, dlaczego przeciwny pogląd jest niekompletny, problematyczny lub po prostu błędny. Zacznij od zdania otwierającego. To zdanie podsumowuje przeciwny pogląd. Użyj słów takich jak „może” lub „niektóre”, aby wskazać, że nie zgadzasz się z tym poglądem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zresetować kod bezpieczeństwa telefonu komórkowego Otwórz menu „Ustawienia” lub „Opcje” w telefonie. Przejdź do „Zabezpieczenia”, a następnie wybierz opcję „Hasło” lub „Zablokuj”. Wybierz opcję zmiany hasła. Wprowadź swoje stare hasło w odpowiednim polu, a następnie ponownie wprowadź nowe hasło w odpowiednim polu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najpopularniejszymi złączami używanymi z Thinnet są BNC, skrót od British Naval Connector lub Bayonet Neill Concelman (patrz Rysunek 8-5). Podstawowe złącze BNC to złącze męskie montowane na każdym końcu kabla. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dane. rama jest częścią danych bazowych R.. table to pakiet rozszerzający dane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Certyfikat serwera jest wysyłany z serwera do klienta na początku sesji i jest używany przez klienta do uwierzytelniania serwera. Z drugiej strony certyfikat klienta jest wysyłany od klienta do serwera na początku sesji i jest używany przez serwer do uwierzytelnienia klienta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaawansowany użytkownik programów PowerPoint, Excel i Word l Bezpłatna wersja akademicka. Wyślij nam kontakt do swojego działu IT, a my zaoferujemy im również darmowe licencje na wszystkie komputery Twojej uczelni. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przejdź do menu Widok. Następnie wskaż myszą Freezerows… lub Freeze columns…. Wybierz opcję Bez zamrożonych wierszy lub Bez zamrożonych kolumn. Podczas przewijania zauważysz, że nie ma zamrożonych wierszy ani kolumn. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto świetny sposób na zablokowanie phpmyadmina: NIE ZEZWALAJ NA ZDALNE LOGOWANIE ROOT! Zamiast tego phpmyadmin można skonfigurować tak, aby używał „Cookie Auth”, aby ograniczyć dostęp użytkowników do systemu. Usuń uprawnienia file_priv z każdego konta. Biała lista adresów IP, które mają dostęp do interfejsu phpmyadmin. Ostatnio zmodyfikowany: 2025-01-22 17:01

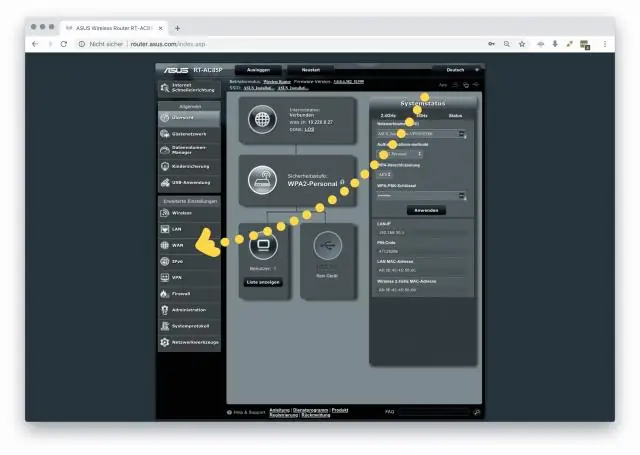

Jak uzyskać dostęp do ustawień klienta ASUSWRT OpenVPN: Zaloguj się do panelu administracyjnego routera ASUS. Przejdź do ustawień „VPN”, a następnie „Klient VPN” Kliknij „Dodaj profil”, aby utworzyć nowy profil VPN. Plik IPVanish.ovpn (serwer Chicago) Kliknij okno dialogowe „Dodaj profil” OpenVPN. Dodaj nazwę profilu i swoją nazwę użytkownika/hasło. Ostatnio zmodyfikowany: 2025-01-22 17:01

Właściwość clear służy do określenia, po której stronie elementów pływających nie wolno pływać. Ustawia lub zwraca pozycję elementu w stosunku do pływających obiektów. Ostatnio zmodyfikowany: 2025-01-22 17:01

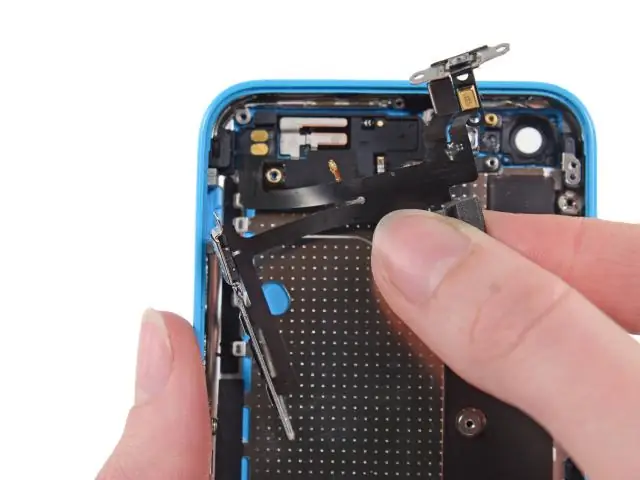

O. Z czujnikiem Touch ID, który jest dostarczany z niektórymi modelami iPhone'a i iPada, możesz użyć do pięciu różnych odcisków palców, więc jeden z tych palców może pochodzić od współmałżonka. Po dotknięciu numeru, aby odblokować ustawienia Touch ID i kodu dostępu, przewiń w dół do sekcji Odciski palców i dotknij opcji Dodaj odcisk palca. Ostatnio zmodyfikowany: 2025-01-22 17:01

Powiązane standardy: G.711.0, G.711.1. Ostatnio zmodyfikowany: 2025-01-22 17:01

9 Odpowiedzi Pobierz plik tar ze strony robomongo. Otwórz terminal, przejdź do katalogu pobierania i uruchom następujące polecenia: $ tar -xvzf robo3t-1.1. Dodaj następujący wiersz na końcu pliku.bashrc: Zapisz i zamknij plik. Następnie możesz uruchomić robomongo ze swojego terminala i zadziała: $ robomongo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tynk zewnętrzny to w swojej najbardziej podstawowej formie powłoka nakładana na ściany budynku w celu zapewnienia powłoki ochronnej, która zapobiega przenikaniu deszczu. Działa również jako dekoracyjne wykończenie poprawiające wygląd budynku. Ostatnio zmodyfikowany: 2025-06-01 05:06

Dodając klauzulę „enable row movement” do instrukcji tworzenia tabeli, dajesz firmie Oracle uprawnienia do zmiany ROWID. Dzięki temu Oracle może zagęszczać wiersze tabel i ułatwia ich reorganizację. Ostatnio zmodyfikowany: 2025-01-22 17:01

Serwer raportów to serwer bezstanowy, który używa aparatu bazy danych programu SQL Server do przechowywania metadanych i definicji obiektów. Instalacja usług Reporting Services w trybie macierzystym używa dwóch baz danych do oddzielenia magazynu danych trwałych od wymagań dotyczących magazynu tymczasowego. Bazy danych są tworzone razem i powiązane nazwą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możliwe, że przyczyną problemu jest router dostarczający połączenie bezprzewodowe. Spróbuj ponownie uruchomić Kindle i router. Jeśli problem będzie się powtarzał, być może masz uszkodzoną kartę bezprzewodową, którą należy wymienić lub musisz skontaktować się z dostawcą usług internetowych w celu dalszego rozwiązywania problemów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podpis to tytuł widocznego obiektu. Na przykład podpis przycisku może brzmieć „Kliknij tutaj”, ale nazwa podpisu jest inna niż nazwa obiektu. Na przykład nazwa obiektu przycisku może brzmieć Button1, podczas gdy podpis może brzmieć „ProcessPayments”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włóż lub zamontuj nośnik instalacyjny FTK i uruchom autouruchamianie. W menu automatycznego uruchamiania kliknij „Instalacja FTK”. Po wyświetleniu monitu wybierz, czy chcesz przeprowadzić instalację „Domyślną” czy „Zaawansowaną”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Efekt sieciowy (zwany również efektami zewnętrznymi sieci lub ekonomią skali po stronie popytu) to efekt opisany w ekonomii i biznesie, jaki dodatkowy użytkownik towarów lub usług ma na wartość tego produktu dla innych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Złożenie DBA daje jedynemu właścicielowi swobodę używania nazwy firmy, co pomaga sprzedawać jego produkty lub usługi, a także tworzyć odrębną profesjonalną tożsamość biznesową. Należy jednak pamiętać, że DBA nie chroni nazwy firmy przed użyciem przez inne osoby. Ostatnio zmodyfikowany: 2025-01-22 17:01

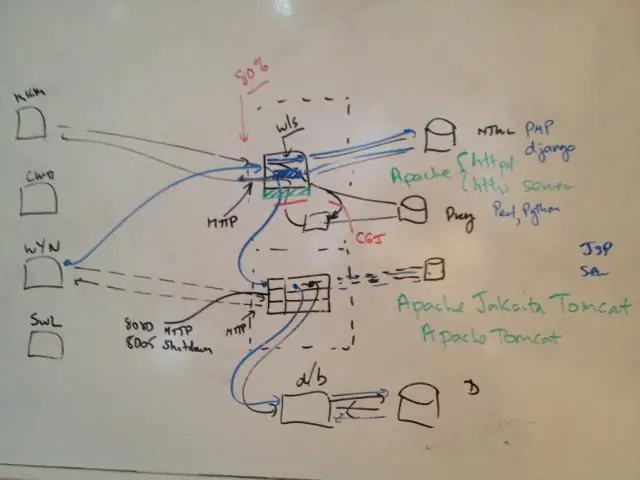

Cykle życia serwletów Tomcat otrzymuje żądanie od klienta za pośrednictwem jednego ze swoich łączników. Jeśli tak nie jest, Tomcat kompiluje serwlet do kodu bajtowego Javy, który jest wykonywalny przez JVM, i tworzy instancję serwletu. Tomcat inicjuje serwlet, wywołując jego metodę init. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niektóre przedrostki mocno podkreślają korzenie wyrazów, do których są dołączone i są znane jako przedrostki intensywne. Przedrostek re-, który może oznaczać „z powrotem” lub „znowu”, może również oznaczać „dokładnie”, gdy działa intensywnie. Na przykład słowo olśniewający oznacza „dokładnie” lśniący lub jasny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ponieważ sieć urządzeń ewoluuje w trzech różnych fazach: podstawowa łączność, wartość dodana i łączność korporacyjna, producenci OEM mają ogromne możliwości odniesienia sukcesu. Ostatnio zmodyfikowany: 2025-01-22 17:01