Funkcja SQL Server AVG() to funkcja agregująca, która zwraca średnią wartość grupy. W tej składni: ALL instruuje funkcję AVG(), aby wzięła wszystkie wartości do obliczeń. DISTINCT instruuje funkcję AVG(), aby działała tylko na unikalnych wartościach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon ElastiCache poprawia wydajność aplikacji internetowych, umożliwiając pobieranie informacji z szybkiego, zarządzanego systemu w pamięci, zamiast polegać wyłącznie na wolniejszych bazach danych opartych na dyskach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podstawowe zasady nazewnictwa tablic są następujące: Typ danych może być dowolnym prawidłowym typem danych, takim jak int, float, struktura char lub union. Nazwa tablicy musi być zgodna z zasadami nazewnictwa zmiennych. rozmiar tablicy musi wynosić zero lub stałą dodatnią liczbę całkowitą. Ostatnio zmodyfikowany: 2025-01-22 17:01

W kontekście badań ankietowych kluczowy informator to osoba, z którą przeprowadzany jest wywiad na temat konkretnej organizacji, programu społecznego, problemu lub grupy zainteresowań. Wywiady z kluczowymi informatorami są najczęściej prowadzone twarzą w twarz i mogą obejmować pytania zamknięte i otwarte. Ostatnio zmodyfikowany: 2025-06-01 05:06

React-Bootstrap to biblioteka z kompletną reimplementacją komponentów Bootstrap za pomocą Reacta. Nie ma zależności od ładowania początkowego. js lubjQuery. Korzystanie z React Bootstrap pozwala używać komponentów i stylów Bootstrap, ale z mniejszym i czystszym kodem za pośrednictwem React. Ostatnio zmodyfikowany: 2025-01-22 17:01

WinZip, najpopularniejsze na świecie narzędzie Zip, oferuje aplikacje dla wszystkich najpopularniejszych platform w branży, w tym Windows, Mac, iOS i Android. Ostatnio zmodyfikowany: 2025-06-01 05:06

Idąc do jest używany w SMS-ach. Słowo gna jest używane w pisaniu tekstów, co oznacza zamierzam. Ostatnio zmodyfikowany: 2025-01-22 17:01

10 najlepszych książek wszechczasów dla programistów Java Współbieżność Java w praktyce. Pierwsze wzorce projektowe. Wiosna w akcji. Testowane. Ostateczny przewodnik po wydajności Java. Head First Java. Head First Analiza i projektowanie obiektowe. Java: Przewodnik dla początkujących. Jeśli kiedykolwiek potrzebujesz kompleksowego Javabooka, to powinno być to. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włączanie kompresji Otwórz Menedżera IIS. Kliknij Start | Panel sterowania. Kliknij swoją maszynę. Następnie kliknij dwukrotnie ikonę kompresji po prawej stronie. Otworzy się okno kompresji. Tutaj możesz włączyć kompresję dla zawartości dynamicznej i zawartości statycznej. Po prawej stronie okna kliknij Zastosuj. Ostatnio zmodyfikowany: 2025-01-22 17:01

WildFly 14 to wyjątkowo szybka, lekka i wydajna implementacja specyfikacji platformy Java Enterprise Edition 8. Najnowocześniejsza architektura zbudowana na module Modular Service Container umożliwia usługi na żądanie, gdy Twoja aplikacja ich wymaga. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przekaż DNS. Domyślnie DNS jest obsługiwany z portu 53. W większości systemów operacyjnych wymaga to podwyższonych uprawnień. Zamiast uruchamiać Consula z kontem administracyjnym lub root, można zamiast tego przekazywać odpowiednie zapytania do Consula, działającego na nieuprzywilejowanym porcie, z innego serwera DNS lub przekierowania portu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tagi wideo HTML5 Tag Opis Definiuje wideo lub film Definiuje wiele zasobów multimedialnych dla elementów multimedialnych, takich jak i Definiuje ścieżki tekstowe w odtwarzaczach multimedialnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skrót od „Solid State Drive”. SSD to typ urządzenia pamięci masowej podobny do dysku twardego (HDD). Obsługuje odczyt i zapis danych oraz utrzymuje przechowywane dane w stałym stanie, nawet bez zasilania. Wewnętrzne dyski SSD łączą się z komputerem, takim jak dysk twardy, za pomocą standardowych połączeń IDE lub SATA. Ostatnio zmodyfikowany: 2025-01-22 17:01

Za tę cenę laptopy Lenovo są przyzwoite, ale naprawdę zależy od tego, jaki konkretny laptop otrzymasz i dotyczy to wszystkich wymienionych marek. Samsung, Toshiba, HP, Asus to wszystkie popularne marki ze względu na niezawodność i cenę, ale wszystkie są dobrymi i złymi modelami, więc nie kupuj tylko w oparciu o samą markę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Microsoft Azure Key Vault to usługa zarządzania hostowana w chmurze, która umożliwia użytkownikom szyfrowanie kluczy i małych wpisów tajnych przy użyciu kluczy chronionych przez sprzętowe moduły zabezpieczeń (HSM). Małe tajemnice to dane mniejsze niż 10 KB, takie jak hasła i. Pliki PFX. Ostatnio zmodyfikowany: 2025-06-01 05:06

Bezpieczeństwo Zero Zaufania | Co to jest sieć zero zaufania? Zero zaufania to model bezpieczeństwa oparty na zasadzie utrzymywania ścisłych kontroli dostępu i domyślnie nie ufania nikomu, nawet tym, którzy już znajdują się w obrębie sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Procedura Zaloguj się do hosta ESA, na którym działa usługa ESA: SSH do hosta ESA. Zaloguj się jako root. Zaloguj się do MongoDB jako administrator. Domyślnym hasłem jest netwitness. mongo admin -u admin -p Aby zmienić hasło do konta administratora, wpisz. db.changeUserPassword('admin',''). Ostatnio zmodyfikowany: 2025-01-22 17:01

Na razie nie ma możliwości wyeksportowania danych wyjściowych pojedynczej komórki w Jupyter, ale możesz przekonwertować cały notatnik do bardziej przydatnego formatu, a następnie przyciąć tylko potrzebne części. Ostatnio zmodyfikowany: 2025-01-22 17:01

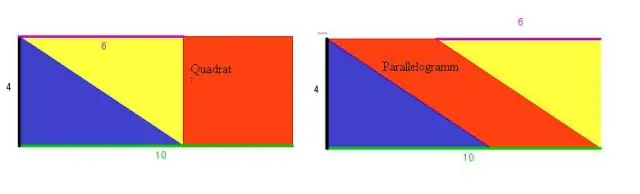

Jeśli dwa sąsiednie boki równoległoboku są równe, to jest to romb. Ten test jest często traktowany jako definicja rombu. Czworokąt, którego przekątne przecinają się pod kątem prostym, jest rombem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niantic przerabia Ingress, aby był bardziej przyjazny dla nowych graczy. Zanim pojawił się Pokémon GO, istniał Ingress. To była pierwsza gra Niantic - i chociaż nigdy nie stała się przytłaczająco popularnym zjawiskiem, jakie zrobiło GO, to niezaprzeczalnie to właśnie pozwoliło GO zaistnieć w pierwszej kolejności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto jak to zrobić. Odłącz Fire Stick od gniazdka elektrycznego na 10 sekund. Następnie podłącz go ponownie. Po wyświetleniu ekranu głównego Amazon Fire TV pilot jest gotowy do parowania. Naciśnij i przytrzymaj przycisk Początek przez 10 sekund. Po pomyślnym sparowaniu zobaczysz komunikat na ekranie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto najlepszy Smartwatch pod Rs 1000 w Indiach (2 grudnia 2019): ALONZO Dz09 Nowy telefon Czarny Smartwatch. Telefon HEALTHIN HIN02-GD Złoty Smartwatch. Nowy telefon DZ09-BLACK UTT-7 CZARNY Smartwatch. Telefon CELESTECH CS009 Czarny Smartwatch. Telefon Oxhox A9 Beżowy Smartwatch. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij i przytrzymaj przycisk zasilania (znajdujący się z tyłu), aż urządzenie się wyłączy (około 5 sekund), a następnie zwolnij. Miękki reset - LG G2 Naciśnij i przytrzymaj przycisk zasilania. Wybierz Wyłącz. Wybierz OK. Naciśnij i przytrzymaj przycisk zasilania, aż pojawi się logo LG, a następnie zwolnij. Ostatnio zmodyfikowany: 2025-01-22 17:01

Std::lista. std::list to kontener, który obsługuje stałe wstawianie i usuwanie elementów z dowolnego miejsca w kontenerze. Jest zwykle implementowany jako podwójnie połączona lista. W porównaniu do std::forward_list ten kontener zapewnia możliwość dwukierunkowej iteracji, a jednocześnie zajmuje mniej miejsca. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli masz starszy dom, który nie był sprawdzany przez wiele lat, może być konieczne ponowne okablowanie. Oznaki, które mogą wymagać wymiany okablowania w domu, obejmują przerywacze obwodu, które regularnie się uruchamiają, lekkie wstrząsy spowodowane przez przełączniki i gniazdka, często migoczące lub przyciemniające się światła, uszkodzone lub odsłonięte przewody i kable. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skala pionowa jest za duża lub za mała, pomija liczby lub nie zaczyna się od zera. Wykres nie jest właściwie oznaczony. Dane są pomijane. Ostatnio zmodyfikowany: 2025-01-22 17:01

W standardowym jednobiegunowym ściemniaczu światło steruje pojedynczym przełącznikiem. Dzięki ściemniaczowi trójdrożnemu możesz sterować światłem za pomocą dwóch przełączników. Będziesz potrzebował ściemniacza trójdrożnego i przełącznika trójdrożnego. Pozwala to przyciemniać z jednego miejsca i włączać i wyłączać światła z innego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Numer GTIN składa się z dwóch części: prefiksu firmy UPC i numeru przypisanego do tego unikalnego produktu. Ten pierwszy składnik, prefiks firmy UPC, ma długość od 6 do 10 cyfr i jest przypisywany użytkownikowi przez GS1. Liczba cyfr zależy od tego, ile produktów będziesz potrzebować, aby przypisać numery. Ostatnio zmodyfikowany: 2025-01-22 17:01

AirPrint Wszystkie modele iPadów obsługują AirPrint. Narzędzie ma ograniczony wybór opcji drukowania, co pozwala wybrać liczbę kopii oraz kilka innych szczegółów. Naciśnij SelectPrinter, a aplikacja wyszuka drukarki zgodne z AirPrint w Twojej sieci Wi-Fi. Po wybraniu drukarki jesteś gotowy do pracy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po konfiguracji wystarczy zaimportować klucz PGP osoby, do której chcesz wysłać zaszyfrowaną wiadomość. Napisz wiadomość w edytorze tekstu i skopiuj wiadomość do schowka. Następnie zaszyfruj tę wiadomość do zaimportowanego wcześniej klucza PGP. To takie proste. Ostatnio zmodyfikowany: 2025-06-01 05:06

Plik z rozszerzeniem DMG to plik obrazu dysku Apple lub czasami nazywany plikiem obrazu dysku MacOS X, który jest w zasadzie cyfrową rekonstrukcją fizycznego dysku. Z tego powodu DMG zmiękcza format pliku używany do przechowywania skompresowanych instalatorów oprogramowania zamiast używania fizycznego dysku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Resolver to zbiór funkcji, które generują odpowiedź na zapytanie GraphQL. Mówiąc prościej, przelicznik działa jak program obsługi zapytań GraphQL. Każda funkcja rozpoznawania nazw w schemacie GraphQL akceptuje cztery argumenty pozycyjne, jak podano poniżej − fieldName:(root, args, context, info) => {wynik}. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, nazwa WALL-E może brzmieć męsko, ale postrzegała je jako „imię neutralne pod względem płci ze względu na sposób, w jaki się je pisze i fleksję, jaką nadają mu podczas wypowiadania”. Kvaran odpowiednio zapytał. „Więc dlaczego czytamy go jako mężczyznę?” Jej myślenie: „To z powodu pozycji tematu, którą zajmuje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Spyware i Madware Madware, skrót od mobilnego adware, zwykle trafia na telefon komórkowy poprzez instalację skryptu lub programu, często bez zgody użytkownika. Celem większości form złośliwego oprogramowania jest zbieranie danych z telefonu w celu spamowania Cię reklamami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby otworzyć plik IBD, potrzebujesz odpowiedniego oprogramowania, takiego jak MySQL - InnoDB. Bez odpowiedniego oprogramowania otrzymasz komunikat systemu Windows „Jak chcesz otworzyć ten plik?” (Windows 10) lub „Windows nie może otworzyć tego pliku” (Windows 7) lub podobny alert Mac/iPhone/Android. Ostatnio zmodyfikowany: 2025-01-22 17:01

Inne urządzenia bezprzewodowe - technicznie każde urządzenie bezprzewodowe może być przyczyną zakłóceń sygnału. Mogą to być głośniki bezprzewodowe, elektroniczne nianie, urządzenia do otwierania drzwi garażowych itp. Źródła zasilania - elektryczne tory kolejowe lub linie energetyczne znajdujące się w bliskiej odległości mogą powodować zakłócenia Wi-Fi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na szczęście istnieją kroki, które należy podjąć, aby rozwiązać problem. Naciśnij jednocześnie „Polecenie”, a następnie „Escape” i „Opcja” na klawiaturze. Kliknij nazwę aplikacji, która została zawieszona na liście. Naciśnij i przytrzymaj przycisk zasilania na komputerze lub klawiaturze, aż komputer się wyłączy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po podłączeniu do portu USB urządzenie „USBkiller” szybko ładuje swoje kondensatory ze źródła zasilania USB. Następnie, po naładowaniu, rozładowuje napięcie 200 V DC przez linie danych urządzenia hosta. Ta technika umożliwia zabójcy USB natychmiastowe zabicie dowolnego komputera lub urządzenia elektronicznego, które ma port USB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Proces komunikacji polega na przekazywaniu lub przekazywaniu informacji lub wiadomości od nadawcy wybranym kanałem do odbiorcy pokonując bariery wpływające na jego tempo. Proces komunikacji ma charakter cykliczny, zaczyna się od nadawcy, a kończy na nadawcy w formie informacji zwrotnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odłącz 4G LTE CellSpot, odczekaj 5 sekund i podłącz go ponownie. Naciśnij i przytrzymaj przycisk resetowania przez 30 sekund. Urządzenie zresetuje się i zaktualizuje oprogramowanie. Ostatnio zmodyfikowany: 2025-01-22 17:01