Graph API to podstawowy sposób na przesyłanie danych do i z platformy Facebooka. Jest to niskopoziomowy interfejs API oparty na protokole HTTP, którego aplikacje mogą używać do programowania zapytań o dane, publikowania nowych artykułów, zarządzania reklamami, przesyłania zdjęć i wykonywania wielu innych zadań. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pełna kopia zapasowa bazy danych tworzy kopię zapasową całej bazy danych. Obejmuje to część dziennika transakcji, dzięki czemu można odzyskać pełną bazę danych po przywróceniu pełnej kopii zapasowej bazy danych. Pełne kopie zapasowe bazy danych reprezentują bazę danych w momencie zakończenia tworzenia kopii zapasowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kiedy przekażesz przedmiot do USPS w celu dostarczenia, zaakceptuje on Twój przedmiot i rozpocznie proces dostawy. Tranzyt jest częścią procesu doręczenia przesyłki. Kiedy mówimy, że paczka jest w drodze lub w drodze do miejsca przeznaczenia, oznacza to, że paczka jest w drodze do dostawy. Ostatnio zmodyfikowany: 2025-01-22 17:01

SQL jest szybki, ponieważ baza danych może decydować o tym, jak uzyskać dane. Może zajść potrzeba dostrojenia, na przykład może być konieczne utworzenie indeksów lub partycji. Ale system ogólnie dobrze radzi sobie z wyborem najbardziej wydajnego planu dla każdego zapytania. SQL to język domeny wysokiego poziomu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja konkatenacji jest jedną z funkcji tekstowych programu Excel. Służy do łączenia dwóch lub więcej słów lub ciągów tekstowych. Na przykład czasami dane rozproszone w wielu kolumnach w arkuszu kalkulacyjnym programu Excel są bardziej wydajne w użyciu po połączeniu w jedną kolumnę. Ostatnio zmodyfikowany: 2025-01-22 17:01

LinkedIn Czcionki LinkedIn korzysta wyłącznie z Source Sans (z kopią zapasową Arialas), w szczególności z wagami pomiędzy lightandsemi-bold. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dziedzina dla podstawowego uwierzytelniania HTTP Nagłówek WWW-Authenticate zawiera atrybut realm, który identyfikuje zestaw zasobów, do których będą miały zastosowanie żądane informacje uwierzytelniające (tj. identyfikator użytkownika i hasło). Klienci sieciowi wyświetlają ten ciąg użytkownikowi końcowemu, gdy żądają identyfikatora użytkownika i hasła. Ostatnio zmodyfikowany: 2025-01-22 17:01

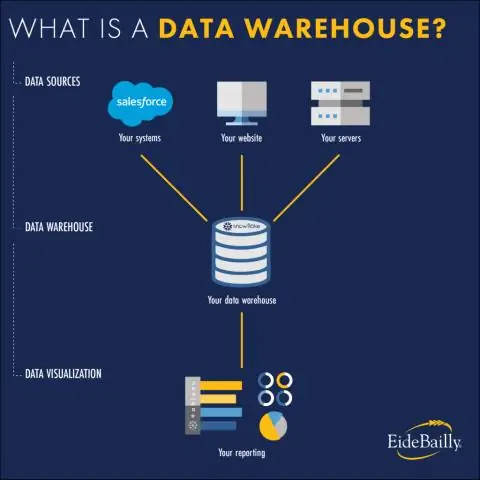

Drążenie i drążenie w górę (znane również jako drążenie danych) oznacza nawigację w hierarchicznych wymiarach danych przechowywanych w hurtowniach danych. Istnieją dwa przeciwstawne sposoby drążenia danych: Drążenie jest używane w ramach przetwarzania analitycznego online (OLAP) do powiększania bardziej szczegółowych danych poprzez zmianę wymiarów. Ostatnio zmodyfikowany: 2025-01-22 17:01

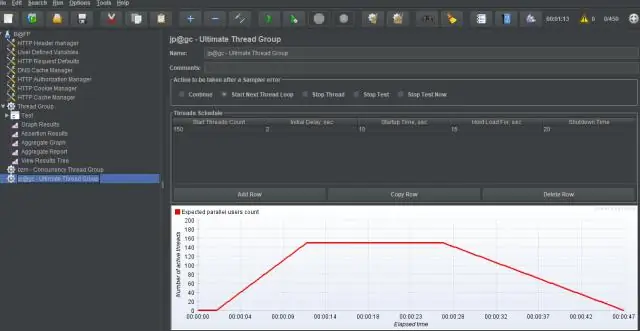

TearDown Thread Group: Jest to specjalna forma grupy wątków służąca do wykonywania niezbędnych działań po zakończeniu wykonywania zwykłej grupy wątków. Zachowanie wątków wymienionych w sekcji Konfiguracja grupy wątków jest dokładnie takie samo jak w przypadku normalnej grupy wątków. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wyczyścić pamięć podręczną w systemie Linux? Wyczyść tylko PageCache. Wyczyść uzębienie i i-węzły. Wyczyść PageCache, zęby i i-węzły. sync opróżni bufor systemu plików. Polecenieoddzielone „;” uruchomić sekwencyjnie. Powłoka czeka na zakończenie każdego polecenia przed wykonaniem następnego polecenia w tej sekwencji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Różne rodzaje testowania oprogramowania Testy jednostkowe. Testy integracyjne. Testowanie systemu. Testy poczytalności. Testowanie dymu. Testowanie interfejsu. Testowanie regresji. Testy beta/akceptacyjne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chcesz użyć 16-bitowych programów lub aplikacji do rozwiązania problemu, wypróbuj tę metodę, uruchamiając ją w trybie zgodnym. * Kliknij prawym przyciskiem skrót aplikacji, aby otworzyć jej Właściwości, przejdź do zakładki Zgodność, zaznacz pole wyboru Zmniejsz tryb kolorów i wybierz kolor 16-bitowy (65536), a następnie kliknij przycisk OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typy modyfikatorów dostępu. C# zapewnia cztery typy modyfikatorów dostępu: prywatny, publiczny, chroniony, wewnętrzny i dwie kombinacje: protected-internal i private-protected. Ostatnio zmodyfikowany: 2025-06-01 05:06

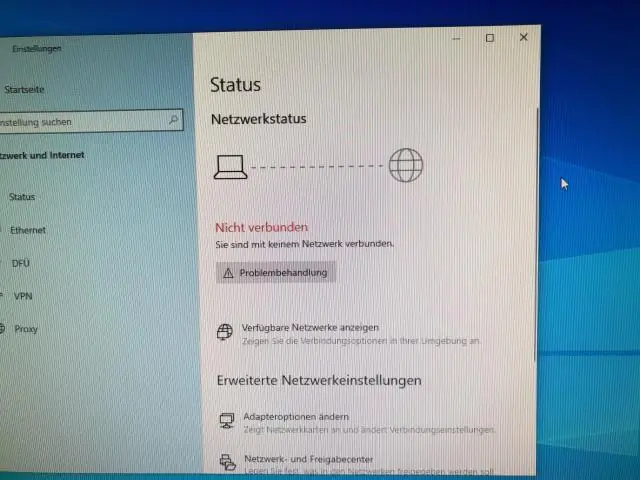

Tak, sieci VPN są w 100 procentach legalne w Kanadzie. Nie ma przepisów zabraniających korzystania z sieci VPN w żadnej kanadyjskiej prowincji. Powinno być oczywiste, że to, co robisz podczas połączenia z VPN, nadal jest Twoją odpowiedzialnością. Ostatnio zmodyfikowany: 2025-06-01 05:06

Maksymalny wiek. Dyrektywa max-age określa maksymalny czas w sekundach, przez który pobrane odpowiedzi mogą być ponownie użyte (od momentu wysłania żądania). Na przykład max-age=90 oznacza, że zasób może zostać ponownie użyty (pozostaje w pamięci podręcznej przeglądarki) przez następne 90 sekund. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czym są odbiorniki w JMeter? JMeterListeners to elementy planu testów używane do przeglądania i analizowania wyników testów wydajności w formie tabelarycznej lub graficznej. Zapewniają również różne macierze czasu odpowiedzi (średni czas, minimalny czas, maksymalny czas itp.) Żądania próbki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pliki zawierające. 4 rozszerzenia pliku są najczęściej związane z programem do rozpoznawania mowy IBM Embedded ViaVoice. 4 pliki używane przez tę aplikację zawierają dane skryptów specyficzne dla języka, do których odwołuje się oprogramowanie. ten. Ostatnio zmodyfikowany: 2025-01-22 17:01

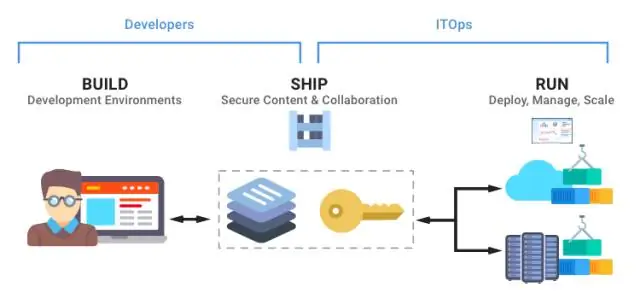

Docker, narzędzie do zarządzania kontenerami, jest używane w DevOps do zarządzania częściami oprogramowania jako izolowanymi, samowystarczalnymi kontenerami, które można wdrażać i uruchamiać w dowolnym środowisku. Docker zmniejsza zwrot i wartość między programowaniem a operacjami w ramach ciągłego wdrażania, co eliminuje koszty ogólne i obniża koszty operacyjne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do Panelu sterowania > Programy > Programy i funkcje. Przejdź do funkcji Windows i wyłącz Internet Explorer11. Następnie kliknij Wyświetl zainstalowane aktualizacje. Wyszukaj Internet Explorer. Kliknij prawym przyciskiem myszy Internet Explorer 11 > Odinstaluj. Zrób to samo z Internet Explorerem 10. Uruchom ponownie komputer. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieje kilka sposobów sprawdzenia, czy żądana domena jest dostępna. Najpierw po prostu wpisz adres URL w wyszukiwarce Nazwa.com - poinformujemy Cię, czy domena może być zarejestrowana, czy nie. Lub wyszukaj domenę w Whois Lookup. Ostatnio zmodyfikowany: 2025-06-01 05:06

Został ogłoszony wraz z iPadem Pro 9 września 2015 r. i wydany tego samego dnia. iPad Mini4, który zastąpił iPada Mini 3, został wycofany 18 marca 2019 r., Kiedy został zastąpiony przez iPada Mini piątej generacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przerwania w PIC PIC18F452 Zewnętrzne: Zewnętrzne przerwanie wyzwalane zboczem na pinach INT0, INT1 i INT2 (RB0, RB1 i RB2). Piny PORTB zmieniają przerwania (dowolna zmiana stanu pinów RB4-RB7). Przerwanie przepełnienia timera 0. Przerwanie przepełnienia timera 1. Przerwanie przepełnienia timera 2. Przerwanie przepełnienia timera 3. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po otwarciu WeChat dla WindowsonPC możesz zeskanować kod QR systemu Windows, otwierając WeChat na telefonie komórkowym, wybierając „+” w prawym górnym rogu > Skanuj i potwierdzając logowanie. Uwaga: w chwili obecnej nie jest możliwe jednoczesne zalogowanie się do WebWeChat i WeChat dla Windows przy użyciu tego samego konta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dlatego możemy przekonwertować jednostkę miary ze stopy na cal, mnożąc 12. Krok 1: W CellC2 wprowadź formułę =A2*12 i naciśnij klawisz Enter. Krok 2: KliknijKomórka C2, przeciągnij uchwyt wypełniania w zakresach, które wypełniszta formuła. Wtedy zobaczysz, że cały pomiar stopy jest konwertowany na cale. Ostatnio zmodyfikowany: 2025-01-22 17:01

1970 Następnie można zapytać, kiedy powstał model wodospadu? 1970, Można też zapytać, kiedy wprowadzono metodykę zwinną? Zręczny bynajmniej nie jest krytyczny wobec metodologie rozwoju opracowany w latach 70. i 80. XX wieku w odpowiedzi na chaotyczne i nieplanowane podejścia często stosowane we wczesnych latach oprogramowanie .. Ostatnio zmodyfikowany: 2025-01-22 17:01

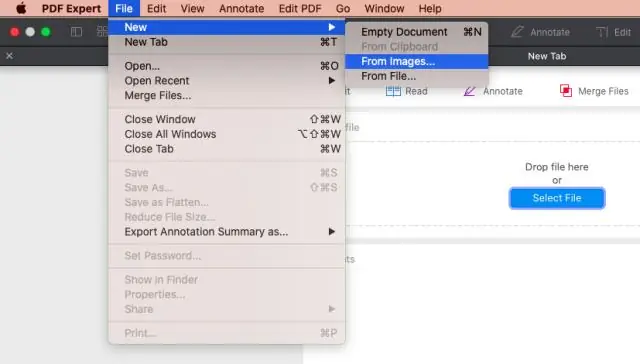

Wybierz Menu -> Wstaw -> Rysunek. Przeciągnij/upuść, Ctrl - V lub kliknij prawym przyciskiem myszy i wklej do obrazu. Kliknij przycisk „Pole tekstowe” u góry. Narysuj pole tekstowe pod obrazem, dodaj tekst. Ustaw czcionkę/format liter za pomocą przycisku „więcej” w lewym górnym rogu. Ostatnio zmodyfikowany: 2025-01-22 17:01

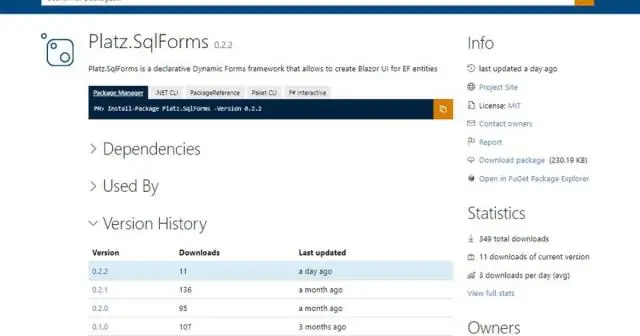

Microsoft SQL Server 2019. Ostatnio zmodyfikowany: 2025-01-22 17:01

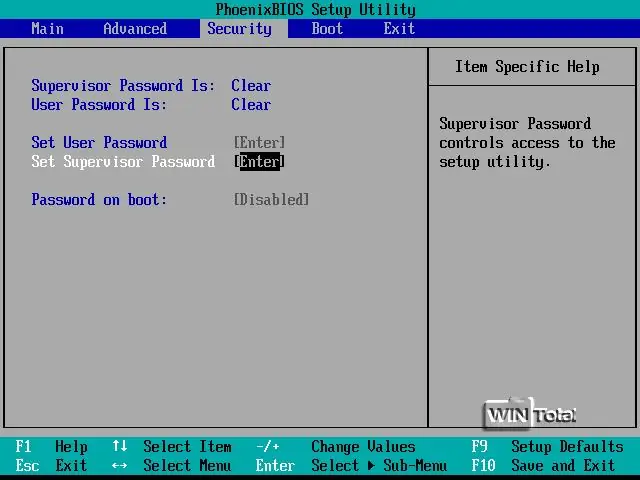

Aby zresetować ustawienia CMOS lub BIOS komputera do ustawień domyślnych, wykonaj poniższe czynności. Przejdź do konfiguracji CMOS. W konfiguracji CMOS poszukaj opcji zresetowania wartości CMOS do ustawień domyślnych lub opcji załadowania domyślnych ustawień odpornych na awarie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Join to metoda synchronizacji, która blokuje wątek wywołujący (czyli wątek, który wywołuje metodę), dopóki wątek, którego wywoływana jest metoda Join, nie zostanie zakończony. Użyj tej metody, aby upewnić się, że wątek został zakończony. Wywołujący zablokuje się w nieskończoność, jeśli wątek się nie zakończy. Ostatnio zmodyfikowany: 2025-01-22 17:01

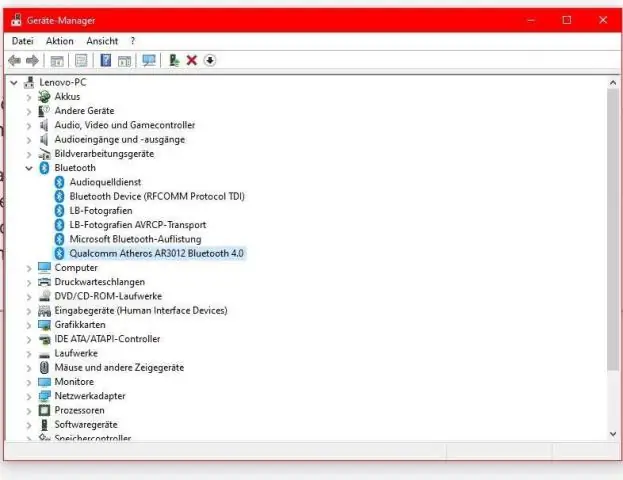

Wykonaj poniższe czynności, aby sprawdzić, czy technologia wirtualizacji jest dostępna w Twoim systemie: Naciśnij Ctrl + Alt + Del. Wybierz Menedżera zadań. Kliknij kartę Wydajność. Kliknij Procesor. Stan zostanie wyświetlony pod wykresem i będzie mówił „Wirtualizacja: włączona”, jeśli ta funkcja jest włączona. Ostatnio zmodyfikowany: 2025-01-22 17:01

Snap ogłosił dzisiaj, że wprowadza cztery nowe interfejsy API, w tym interfejs API logowania Snap, który pozwoli ludziom używać ich nazwy użytkownika Snapchat do tworzenia kont w innych aplikacjach, a także interfejs API aparatu Snap, który pozwoli ludziom bezpośrednio udostępniać rzeczy z innych aplikacji do ich historii Snapchata. Ostatnio zmodyfikowany: 2025-01-22 17:01

Strumienie NET składają się z trzech podstawowych operacji (oczywiście klasy oparte na strumieniu można rozszerzyć na dowolne wymagania). Po pierwsze, można odczytać strumień. Czytanie jest zdefiniowane jako przesyłanie danych ze strumienia do innej lokalizacji, takiej jak tablica bajtów lub dowolna inna konstrukcja, która może przechowywać dane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli pliki znajdują się w pamięci podręcznej, CloudFront przekazuje je do POP, który ich zażądał. Gdy tylko pierwszy bajt dotrze z regionalnej lokalizacji pamięci podręcznej krawędzi, CloudFront zaczyna przesyłać pliki do użytkownika. CloudFront dodaje również pliki do pamięci podręcznej w POP, gdy następnym razem ktoś zażąda tych plików. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzenie własnego motywu kolorów Na karcie Układ strony w programie Excel lub Projektowanie w programie Word kliknij opcję Kolory, a następnie kliknij opcję Dostosuj kolory. Kliknij przycisk obok koloru motywu, który chcesz zmienić (na przykład Akcent 1 lub Hiperłącze), a następnie wybierz kolor w obszarze Kolory motywu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wprowadzony w systemie Windows 95 zasobnik systemowy znajduje się na pasku zadań systemu Windows (zwykle u dołu obok zegara) i zawiera miniaturowe ikony ułatwiające dostęp do funkcji systemowych, takich jak faks, drukarka, modem, głośność i inne. Kliknij dwukrotnie lub kliknij prawym przyciskiem myszy ikonę, aby wyświetlić i uzyskać dostęp do szczegółów i elementów sterujących. Ostatnio zmodyfikowany: 2025-01-22 17:01

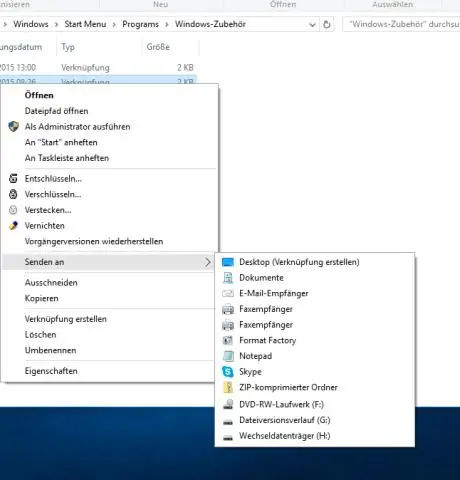

Spakuj i rozpakuj pliki Zlokalizuj plik lub folder, który chcesz skompresować. Naciśnij i przytrzymaj (lub kliknij prawym przyciskiem myszy) plik lub folder, wybierz (lub wskaż) Wyślij do, a następnie wybierz folder skompresowany (skompresowany). W tej samej lokalizacji tworzony jest nowy folder spakowany o tej samej nazwie. Ostatnio zmodyfikowany: 2025-01-22 17:01

DUAL to tabela automatycznie tworzona przez Oracle Database wraz ze słownikiem danych. DUAL znajduje się w schemacie użytkownika SYS, ale jest dostępny pod nazwą DUAL dla wszystkich użytkowników. Ma jedną kolumnę, DUMMY, zdefiniowaną jako VARCHAR2(1) i zawiera jeden wiersz z wartością X. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wystarczy podłączyć go do portu HDMI, podłączyć kabel VGA do portu VGA adaptera, a następnie wybrać żądane ustawienia wyświetlania za pomocą laptopa. Jak widać na poniższym obrazku, obraz jest wyraźny i wyraźny, a podłączenie lub odłączenie klucza automatycznie aktywuje zapamiętane ustawienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

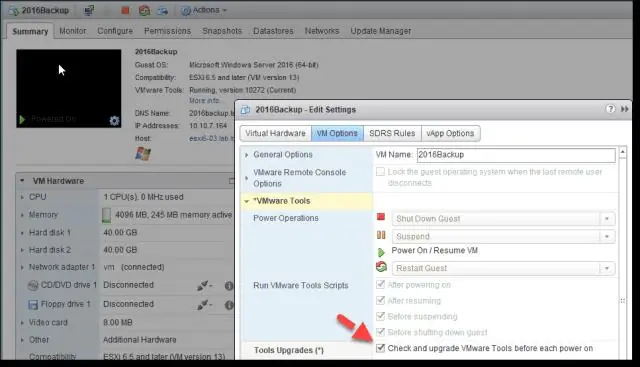

Update Manager umożliwia scentralizowane, zautomatyzowane zarządzanie poprawkami i wersjami dla VMware vSphere i oferuje obsługę hostów VMware ESXi, maszyn wirtualnych i urządzeń wirtualnych. Za pomocą Menedżera aktualizacji można wykonywać następujące zadania: Uaktualnianie i łatanie hostów ESXi. Zainstaluj i zaktualizuj oprogramowanie innych firm na hostach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli lustra są ustawione pod kątem prostym, można zobaczyć cztery obrazy obiektu. Peryskop: W swojej najprostszej formie składa się z zewnętrznej obudowy z lustrami na każdym końcu ustawionymi równolegle do siebie pod kątem 45 °. Ostatnio zmodyfikowany: 2025-01-22 17:01