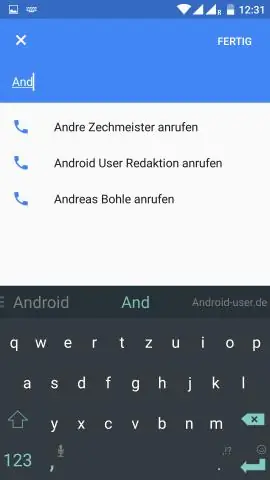

Lista zadań Google umożliwia tworzenie listy zadań do wykonania w Gmailu na komputerze lub w aplikacji Zadania Google. Po dodaniu zadania możesz zintegrować je z kalendarzem Gmaila i dodać szczegóły lub podzadania. Gmail od lat oferuje narzędzie aTasks, ale dzięki nowemu projektowi Google Tasks jest bardziej elegancki i łatwiejszy w użyciu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kodowanie w księgowości to proces przypisywania liczb lub liter do danych w celu stworzenia bazy danych o szybkim wyszukiwaniu. Kody księgowe nie są uniwersalne, ponieważ każdy księgowy, firma księgowa, instytucja czy firma może stworzyć własny system kodowania w rachunkowości dostosowany do własnych potrzeb organizacyjnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

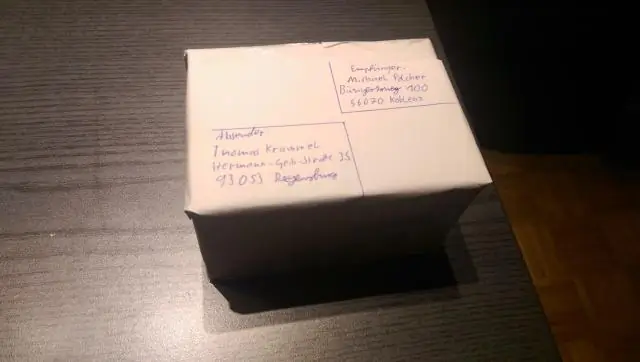

Jeśli nie korzystasz z kopert o małej objętości, możesz wysłać pocztę frankowaną za pośrednictwem lokalnego urzędu pocztowego lub centrum pocztowego/biura sortowania albo alternatywnie wysłać ją do skrzynki pocztowej z frankowaną. Skrzynki pocztowe Frankowane to specjalne skrzynki pocztowe zwykle zlokalizowane na terenach przemysłowych, parkach biznesowych lub terenach, na których znajduje się wiele firm. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pierwotna odpowiedź: Co to jest historia prywatna na Snapchacie? Prywatna historia to miejsce, w którym tworzysz historię, w której możesz wybrać, czy ogląda tę historię, aby opinia publiczna nie mogła zobaczyć, co umieszczasz w historii, chyba że wybierzesz konkretne osoby do jej obejrzenia. Ostatnio zmodyfikowany: 2025-06-01 05:06

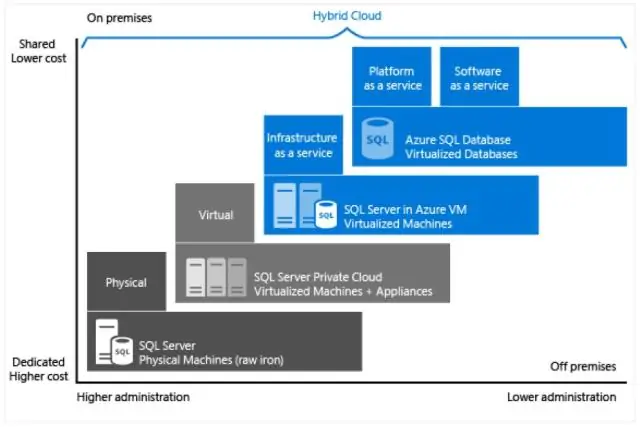

Hurtownia danych jest kluczowym elementem kompleksowego rozwiązania Big Data opartego na chmurze. SQL Analytics przechowuje dane w relacyjnych tabelach z magazynem kolumnowym. Ten format znacznie zmniejsza koszty przechowywania danych i poprawia wydajność zapytań. Po zapisaniu danych możesz przeprowadzać analizy na masową skalę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zarządzanie drukiem to proces zlecania prac związanych z drukowaniem firmie, która będzie zarządzać Twoim projektem od wydruku próbnego po wydruk, wykończenie, magazynowanie, dystrybucję i wszystko pomiędzy. Ostatnio zmodyfikowany: 2025-01-22 17:01

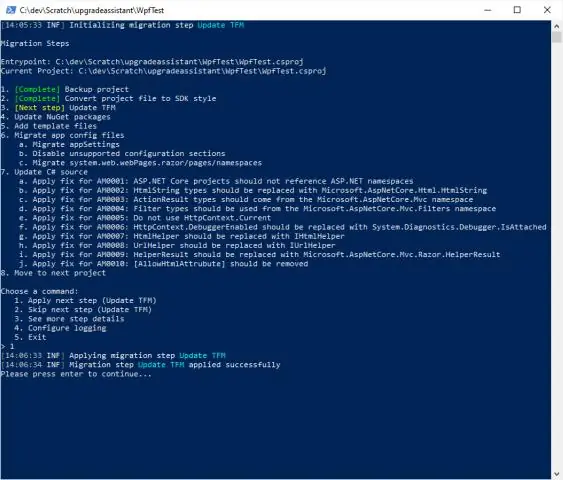

Jak uruchomić skrypt lub zapytanie za pomocą PgAdmin? 3) Po lewej stronie PgAdmin otwórz folder Databases, a następnie kliknij obiekt EventSentry. Następnie kliknij lupę na pasku narzędzi lub kliknij Narzędzia > Narzędzie do wysyłania zapytań na pasku menu, aby otworzyć okno zapytania. Ostatnio zmodyfikowany: 2025-01-22 17:01

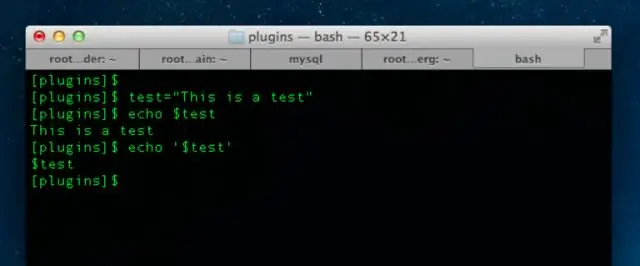

Zmienna musi mieć skojarzony typ danych, na przykład może mieć typy danych, takie jak liczby całkowite, liczby dziesiętne, znaki itp. Zmienna typu Integer przechowuje wartości całkowite, a zmienna typu znakowa przechowuje wartości znakowe. Podstawową różnicą między różnymi typami danych jest ich rozmiar pamięci. Ostatnio zmodyfikowany: 2025-01-22 17:01

6 Odpowiedzi Kliknij prawym przyciskiem myszy plik java w Eksploratorze pakietów lub w innym miejscu i wybierz 'Zastosuj poprawki w stylu Checkstyle'. Kliknij błąd w widoku problemów i wybierz „Szybka naprawa”. To rozwiązuje problem. Ostatnio zmodyfikowany: 2025-01-22 17:01

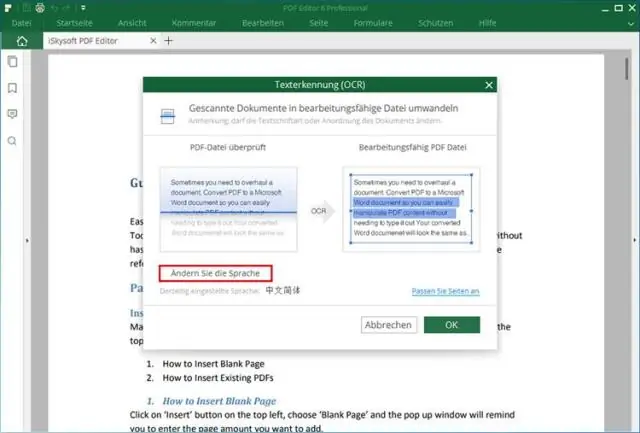

Edytuj zeskanowane dokumenty PDF na komputerze Mac Krok 1: Załaduj zeskanowany plik PDF. Po uruchomieniu programu przeciągnij i upuść zeskanowany plik PDF do okna programu, aby go otworzyć. Krok 2: Konwertuj zeskanowany plik PDF za pomocą OCR. Kliknij przycisk „Narzędzie” w lewej kolumnie i wybierz „Przetwarzanie wsadowe”. Krok 3: Edytuj zeskanowany plik PDF na komputerze Mac. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby odjąć wielomiany, najpierw upraszczamy wielomiany, usuwając wszystkie nawiasy. Następnie łączymy podobne terminy. Terminy podobne to terminy, które mają tę samą podstawę i moc dla każdej zmiennej. Po zidentyfikowaniu podobnych terminów stosujemy wymaganą operację, w tym przypadku odejmowanie, na współczynnikach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typy kanałów LTE Kanały fizyczne: Są to kanały transmisyjne, które przenoszą dane użytkownika i komunikaty kontrolne. Kanały logiczne: świadczenie usług dla warstwy kontroli dostępu do nośnika (MAC) w ramach struktury protokołu LTE. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kontekst SSL to zbiór szyfrów, wersji protokołów, zaufanych certyfikatów, opcji TLS, rozszerzeń TLS itp. Ponieważ bardzo często istnieje wiele połączeń z tymi samymi ustawieniami, są one umieszczane razem w kontekście, a następnie tworzone są odpowiednie połączenia SSL w tym kontekście. Ostatnio zmodyfikowany: 2025-01-22 17:01

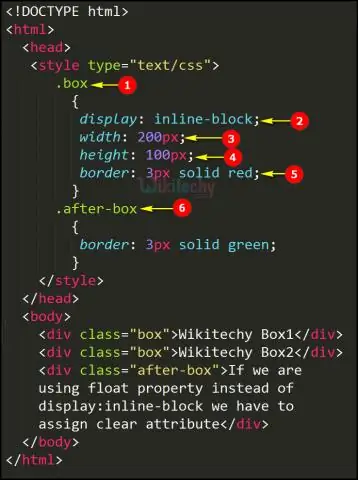

Element blokowy zawsze zaczyna się w nowej linii i wypełnia poziomą przestrzeń po lewej i prawej stronie na stronie internetowej. Możesz dodać marginesy i dopełnienie na wszystkich czterech bokach dowolnego elementu blokowego - na górze, po prawej, po lewej i na dole. Niektóre przykłady elementów blokowych to i tagi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Niestety, nie ma jednego, całkowicie legalnego sposobu na pobranie systemu Windows Vista. System operacyjny Windows Vista nigdy nie był sprzedawany online przez firmę Microsoft ani od innych legalnych sprzedawców. Dystrybucja systemu Windows w trybie online rozpoczęła się dopiero w systemie Windows 7 i oczywiście jest kontynuowana do dziś w systemie Windows 10. Ostatnio zmodyfikowany: 2025-01-22 17:01

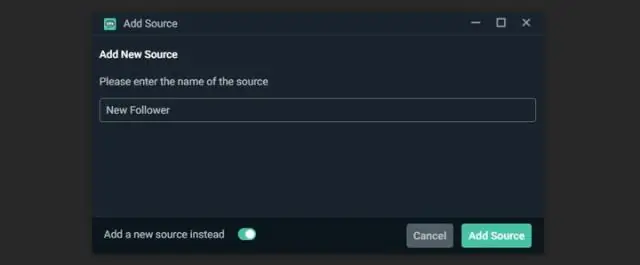

Niezależnie od powodów, prawdopodobnie już wiesz, że OBS nie ma własnego edytora wideo. Chociaż program jest potężnym i wszechstronnym narzędziem do nagrywania, będziesz musiał zwrócić się gdzie indziej, jeśli chcesz zarówno przechwytywać wideo, jak i je edytować. Ostatnio zmodyfikowany: 2025-01-22 17:01

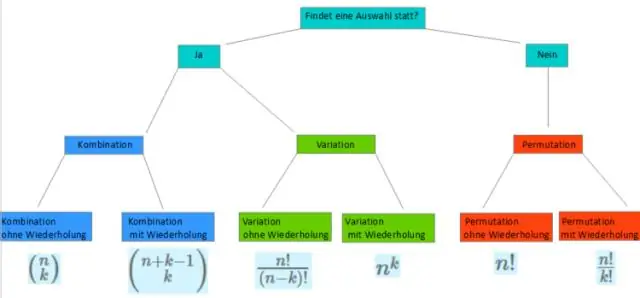

Drzewa decyzyjne używają wielu algorytmów do podejmowania decyzji o podzieleniu węzła na dwa lub więcej podwęzłów. Innymi słowy, możemy powiedzieć, że czystość węzła wzrasta w stosunku do zmiennej docelowej. Drzewo decyzyjne dzieli węzły na wszystkie dostępne zmienne, a następnie wybiera podział, który skutkuje najbardziej jednorodnymi podwęzłami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odsłuchiwanie wiadomości z innego urządzenia: Wybierz swój numer bezprzewodowy. Podczas powitania naciśnij * i wprowadź hasło, gdy zostaniesz o to poproszony. Ostatnio zmodyfikowany: 2025-01-22 17:01

W dyrektywach Angular i Components występują cztery rodzaje dyrektyw. Dyrektywy strukturalne. Dyrektywy atrybutów. ts dla implementacji NgFor, importuj {Komponent} z '@angular/core'; @Component({selector: 'Satya-App', templateUrl: './app. component.html',}) export class AppComponent {employees: any[] = [{. Ostatnio zmodyfikowany: 2025-01-22 17:01

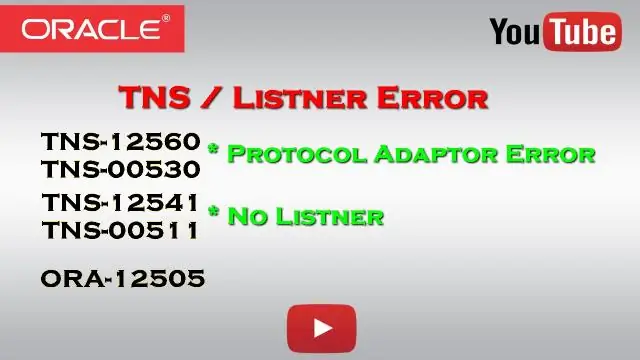

Utwórz nazwę usługi TNS (Transparent Network Substrate) (nazywaną również nazwą usługi sieciowej) na komputerze, na którym jest zainstalowany klient Oracle, jeśli hurtownia danych Tivoli istnieje na zdalnym serwerze Oracle. Nazwa usługi TNS jest potrzebna do utworzenia połączenia ODBC między klientem a serwerem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Narzędzia komunikacji synchronicznej i asynchronicznej służą do ułatwienia współpracy między osobami i grupami ludzi i są szczególnie przydatne w środowiskach e-learningowych. Komunikacja asynchroniczna nie jest natychmiast odbierana ani odpowiadana przez osoby zaangażowane (np. Ostatnio zmodyfikowany: 2025-01-22 17:01

Szyfrowanie polega na przekształceniu zwykłego tekstu w tekst zaszyfrowany, który składa się z pozornie przypadkowych znaków. Tylko ci, którzy mają specjalny klucz, mogą go odszyfrować. AES wykorzystuje szyfrowanie kluczem symetrycznym, które polega na użyciu tylko jednego tajnego klucza do zaszyfrowania i odszyfrowania informacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby złożyć skargę na wieżę mobilną w Twojej okolicy, możesz złożyć skargę do TRAI (Telecom Regulatory Authority Of India), wyliczając w niej swoje skargi i problemy, które wieża powoduje dla Ciebie i ogółu społeczeństwa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możliwe jest łączenie C# i VB.Net w tym samym projekcie, ale tylko wtedy, gdy jest to projekt internetowy. Zwykle, gdy tworzony jest nowy projekt, jest on tworzony jako projekt C# lub jako projekt VB.Net. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nadal możesz usunąć stare konto MySpace bez adresu e-mail lub hasła. W ciągu zaledwie kilku lat od powstania w 2003 roku platforma stała się najczęściej odwiedzanym serwisem społecznościowym na świecie. Jeśli zapomniałeś swojego starego hasła lub adresu e-mail MySpace, usunięcie konta będzie trudne, ale nie niemożliwe. Ostatnio zmodyfikowany: 2025-01-22 17:01

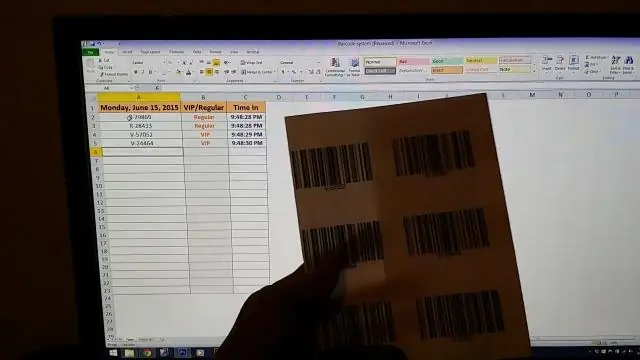

Wstawianie pojedynczego kodu kreskowego do programu MicrosoftExcel Umieść kursor myszy w komórce. Wybierz typ kodu kreskowego (np. Kod 128). Wprowadź dane kodu kreskowego lub użyj danych domyślnych dla wybranego kodu kreskowego. Kliknij przycisk Wstaw kod kreskowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją sposoby na przeciwstawienie się McDonaldyzacji. Szukaj restauracji, które używają prawdziwej porcelany i metalowych naczyń; unikaj tych, które wykorzystują materiały takie jak styropian, które niekorzystnie wpływają na środowisko. Dzwoniąc do firmy, zawsze wybieraj opcję „poczta głosowa”, która pozwala rozmawiać z prawdziwą osobą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Laravel wprowadza seeder do tworzenia danych testowych, a jeśli masz mały projekt administratora, możesz utworzyć użytkownika administratora, a także ustawić domyślne dane tabeli. Ostatnio zmodyfikowany: 2025-06-01 05:06

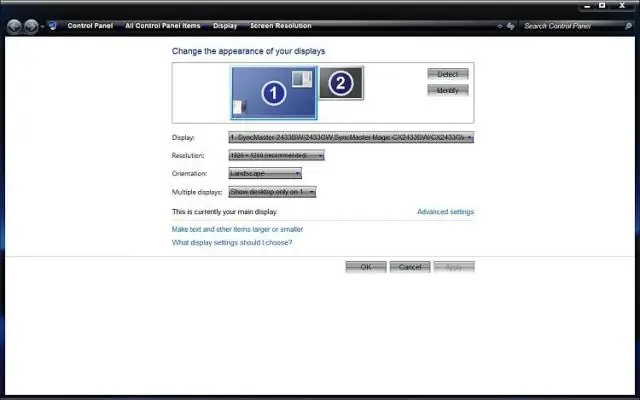

Przytrzymaj klawisze „Ctrl” i „Alt” i naciśnij klawisz „Strzałka w lewo”. Spowoduje to obrócenie widoku ekranu laptopa. Wróć do standardowej orientacji ekranu, przytrzymując jednocześnie klawisze „Ctrl” i „Alt” i naciskając klawisz „Strzałka w górę”. Jeśli nie możesz obrócić ekranu za pomocą kombinacji klawiszy Ctrl + Alt + Lewo, przejdź do kroku 2. Ostatnio zmodyfikowany: 2025-06-01 05:06

Prosta konfiguracja sali konferencyjnej. Połóż Sową na stole w sali konferencyjnej. Podłącz zasilanie. Podłącz USB do komputera lub laptopa w pokoju. Pobierz aplikację mobilną Meeting Owl i zarejestruj swoją sową. Załaduj swoją ulubioną platformę do wideokonferencji. Wybierz Spotkanie Sowa dla audio i wideo. Spotykać się. Ostatnio zmodyfikowany: 2025-01-22 17:01

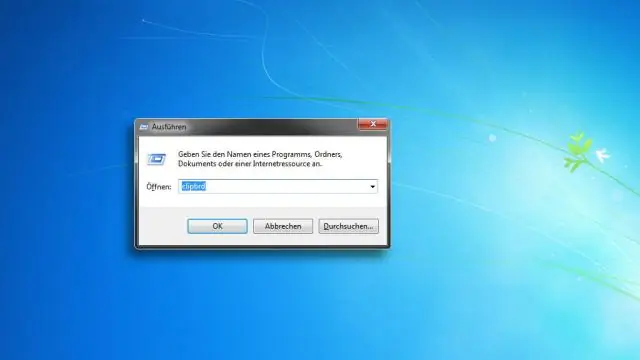

Schowek Mac to jeden z tych programów macOS, które działają w tle. Możesz go znaleźć i wyświetlić schowek za pomocą menu Findera na górnym pasku narzędzi. Znajdź i wybierz Pokaż schowek, aby zobaczyć ostatni skopiowany element. Ostatnio zmodyfikowany: 2025-01-22 17:01

Spring Boot - Filtr Servlet. Reklamy. Filtr to obiekt używany do przechwytywania żądań HTTP i odpowiedzi aplikacji. Używając filtra, możemy wykonać dwie operacje w dwóch instancjach − Przed wysłaniem żądania do kontrolera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wyświetlić ukrytą kamerę na telewizorze Ustaw ukrytą kamerę w wybranej lokalizacji. Podłącz kabel wideo ukrytej kamery z powrotem do telewizora, aby kabel nie był widoczny. Podłącz kabel wyjścia wideo RCA ukrytej kamery do jednego z dostępnych portów wejścia wideo telewizora. Włącz telewizor. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wypełnianie bajtów jest używane w protokołach zorientowanych bajtowo, a wypychanie bitów jest używane w protokołach zorientowanych bitowo. Ostatnio zmodyfikowany: 2025-01-22 17:01

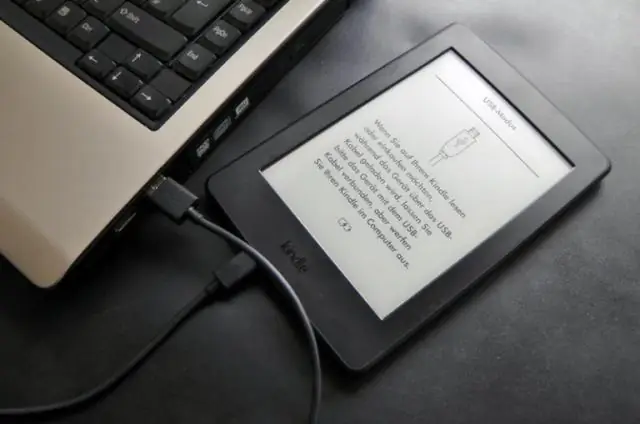

Jak czytać i słuchać książki w KindleApp? Otwórz swojego e-booka. Dotknij ekranu, aby odsłonić tacę na dole ekranu, która powie „Narracja dźwiękowa”. Dotknij tej sekcji, aby rozpocząć pobieranie wersji audio, lub, jeśli już została pobrana, dotknij ikony odtwarzania, aby rozpocząć wspólne odtwarzanie i czytanie książki. Ostatnio zmodyfikowany: 2025-01-22 17:01

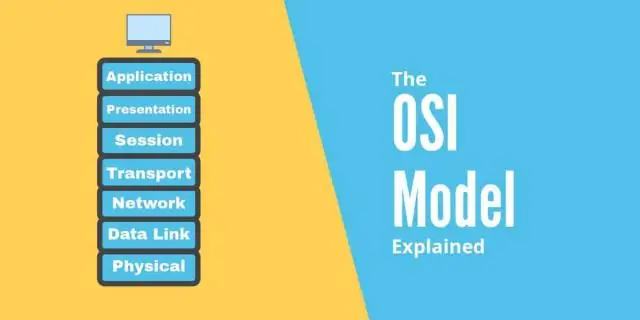

W modelu komunikacji Open Systems Interconnection (OSI) warstwa sesji znajduje się w warstwie 5 i zarządza konfiguracją i likwidacją powiązania między dwoma komunikującymi się punktami końcowymi. Komunikacja między dwoma punktami końcowymi jest znana jako połączenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apple® iPhone® 8 / 8 Plus - ponowne uruchomienie / miękki reset (zamrożony ekran / brak odpowiedzi) Naciśnij i szybko zwolnij przycisk zwiększania głośności, a następnie naciśnij i szybko zwolnij przycisk zmniejszania głośności. Aby zakończyć, naciśnij i przytrzymaj przycisk boczny, aż na ekranie pojawi się logo Apple. Ostatnio zmodyfikowany: 2025-01-22 17:01

W uwierzytelnianiu klienta serwer (witryna) sprawia, że klient generuje parę kluczy w celu uwierzytelnienia. Klucz prywatny, serce certyfikatu SSL, jest przechowywany u klienta, a nie na serwerze. Serwer potwierdza autentyczność klucza prywatnego, a następnie toruje drogę do bezpiecznej komunikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czym są Strażnicy Trasy? Strażnicy trasy Angulara to interfejsy, które mogą powiedzieć routerowi, czy powinien umożliwiać nawigację na żądaną trasę. Podejmują tę decyzję, szukając prawdziwej lub fałszywej wartości zwracanej z klasy, która implementuje dany interfejs strażnika. Ostatnio zmodyfikowany: 2025-01-22 17:01

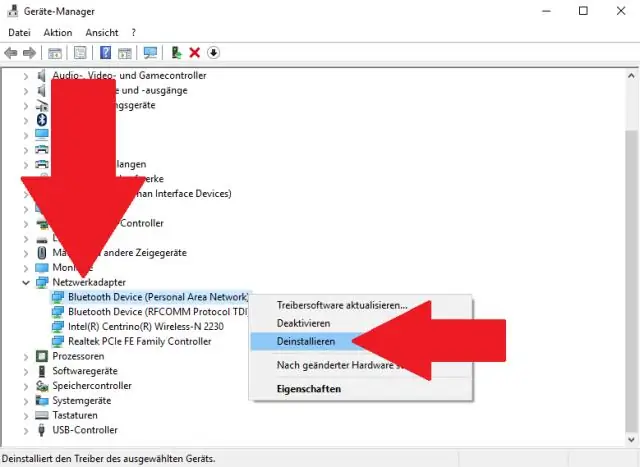

Jeśli chcesz odinstalować sterownik Tap Windows Adapter V9, przejdź do Program Files > Tap-Windows i kliknij dwukrotnie uninstall.exe. Następnie postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aż usuniesz sterownik z systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01