Jak wyglądają odchody termitów? Większość frass jest bardzo mała, około jednego milimetra długości i może wyglądać jak trociny lub wióry drzewne. Główną różnicą jest to, że mrówki stolarskie mają swój frass wokół otworów swojego gniazda lub chodników, podczas gdy termity mają tendencję do rozpraszania frassu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Branża: Poczta. Ostatnio zmodyfikowany: 2025-01-22 17:01

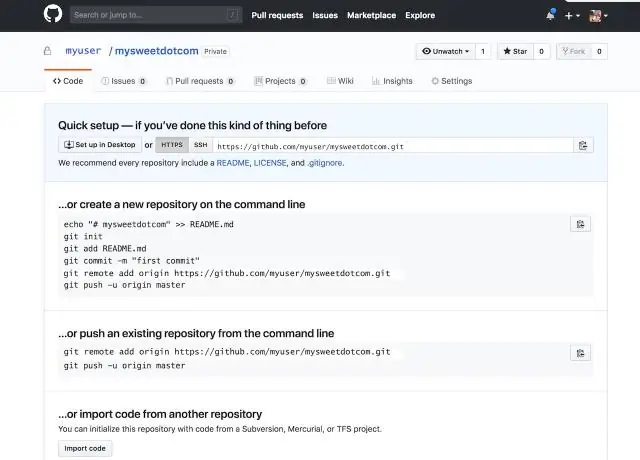

Kroki konfiguracji wdrożenia GitHub Przejdź do strony Kod i wdrożenia projektu na karcie Repozytorium. Kliknij przycisk POŁĄCZ Z GITHUB, aby połączyć swój projekt z GitHub. Połącz się z jednym ze swoich repozytoriów GitHub. Skonfiguruj opcje wdrażania. Wdróż swój projekt. Ostatnio zmodyfikowany: 2025-01-22 17:01

Porównanie planów T-Mobile iPhone Model iPhone Cena miesięczna Cena całkowita iPhone XR 64 GB 95 USD* 599,99 USD z góry iPhone XS Max 64 GB 101,25 USD* 849,99 USD z przodu iPhone XS 64 GB 99,17 USD* 699,99 USD z przodu iPhone 8 Plus 64 GB 88,75 USD* 549,99 USD z przodu. Ostatnio zmodyfikowany: 2025-01-22 17:01

A jeśli to lubisz i pasjonujesz się tym, możesz wybrać swoją karierę w Linuksie. Dziedziny, w których profesjonaliści od Linuksa mogą zrobić swoją karierę: Administracja systemem. Administracja sieciami. Administracja serwera WWW. Pomoc techniczna. Programista systemu Linux. Deweloperzy jądra. Sterowniki urządzeń. Twórcy aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaloguj się do graficznego interfejsu użytkownika. Kliknij opcję IBM Security Key Lifecycle Manager > Konfiguracja > Truststore. Na stronie Truststore wybierz certyfikat. Kliknij Usuń. Ostatnio zmodyfikowany: 2025-01-22 17:01

XCF to rozszerzenie pliku obrazu natywnego dla GIMP. XCF to skrót od Experimental Computing Facility. Podobnie jak w przypadku dokumentu Photoshop (PSD), pliki XCF obsługują zapisywanie warstw, kanałów, przezroczystości, ścieżek i linii pomocniczych, ale nie obsługują zapisywania historii cofania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odzyskiwanie po awarii (DR) to obszar planowania bezpieczeństwa, którego celem jest ochrona organizacji przed skutkami znaczących negatywnych zdarzeń. Posiadanie strategii odzyskiwania po awarii umożliwia organizacji utrzymanie lub szybkie wznowienie funkcji o znaczeniu krytycznym po wystąpieniu zakłóceń. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Javie serwlet jest sposobem tworzenia tych dynamicznych stron internetowych. Serwlety to nic innego jak programy Java. W Javie serwlet jest rodzajem klasy java, która działa na JVM (wirtualnej maszynie java) po stronie serwera. Serwlety Java działają po stronie serwera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Re: fotobłysk - efekty zanikania do bieli Dodaj efekt jasności i kontrastu, użyj trzech klatek kluczowych, ustaw pierwszą na 0, a drugą na między 90 - 100, a następnie trzecią klatkę kluczową na 0. upewnij się, że przedział czasowy mieści się w przedziale 8-12 klatek. Ostatnio zmodyfikowany: 2025-06-01 05:06

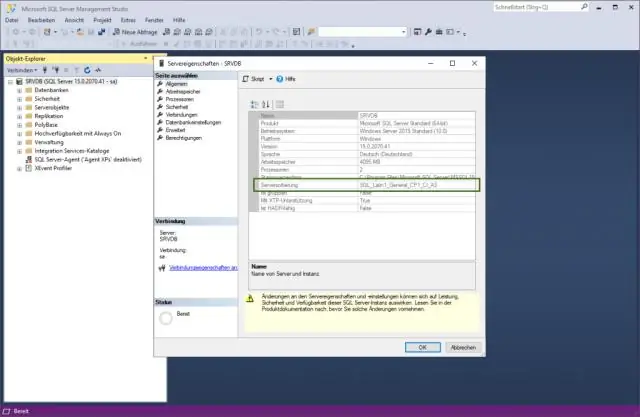

Zamień z uwzględnieniem wielkości liter w programie SQL Server (funkcja REPLACE faktycznie używa domyślnego sortowania tekstu wejściowego, który przeszukuje). Aby przekształcić go w zamianę SQL Server z rozróżnianiem wielkości liter, wystarczy dodać jedną drobną rzecz na końcu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zmienić schemat tabeli przy użyciu programu SQL Server Management Studio, w Eksploratorze obiektów kliknij prawym przyciskiem myszy tabelę, a następnie kliknij polecenie Projekt. Naciśnij klawisz F4, aby otworzyć okno Właściwości. W polu Schemat wybierz nowy schemat. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zminimalizować okno na komputerze Mac Kliknij przycisk Minimalizuj w oknie, które chcesz usunąć. Kliknij okno, które chcesz zminimalizować i wybierz Okno→Minimalizuj (lub naciśnij Command+M). Kliknij dwukrotnie pasek tytułu okna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Licencjat (BS) w informatyce, informatyce, programowaniu internetowym: Większość studiów licencjackich, które przygotowują Cię do kariery w tworzeniu stron internetowych, powinna obejmować kursy z programowania, projektowania graficznego, oprogramowania i architektury informacji. Stopień licencjata trwa zwykle 4 lata i wymaga 120 kredytów. Ostatnio zmodyfikowany: 2025-01-22 17:01

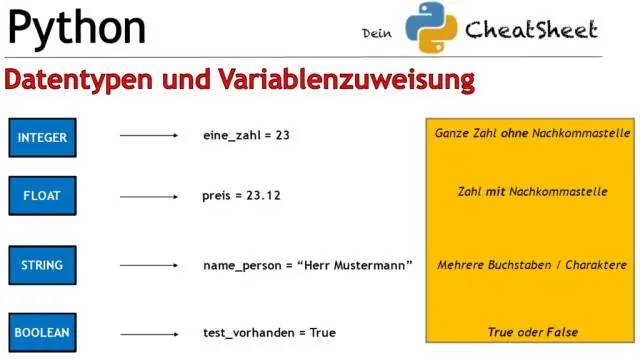

Lista. Listy są bardzo przydatnym typem zmiennych w Pythonie. Lista może zawierać serię wartości. Zmienne listowe są deklarowane za pomocą nawiasów [] po nazwie zmiennej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Musisz nacisnąć [ALPHA] przed wprowadzeniem każdej litery. Jeśli jednak chcesz wprowadzić wiele liter, najpierw naciśnij [2nd][ALPHA], aby zablokować kalkulator w trybie Alpha. Następnie wszystko, co musisz zrobić, to nacisnąć klawisze odpowiadające różnym literom. Kiedy skończysz, naciśnij [ALPHA], aby wyjąć kalkulator z trybu Alpha. Ostatnio zmodyfikowany: 2025-06-01 05:06

W pełni funkcjonalne urządzenie do ochrony przeciwprzepięciowej (SPD) w całym domu może chronić całą elektronikę, urządzenia, telefon, Internet i telewizję kablową (Square D No. SDSB1175C to jeden typ; około 300 USD na spectrumsuperstore.com). Elektrycy pobierają około 175 USD za instalację. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli jesteś jak wielu użytkowników Notepad ++ i uważasz, że białe tło jest zbyt trudne dla twoich oczu, możesz zmienić je na czarne (lub zielone, różowe lub cokolwiek innego). Możesz zmienić kolor tła i tekstu Notepad ++ w oknie o nazwie Konfigurator stylów. Dostęp do tego można uzyskać za pomocą menu głównego / ustawień / konfiguratora stylów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wielu producentów narzędzi uważa, że 5/16 i 8 mm są wymienne. 5/16 jest mniej więcej o 2 tysięczne cala mniejsze, 0,06096 mm, ale na utwardzonej śrubie imbusowej, która nie powinna być znacząca, i nigdy nie zdejmowałem wewnętrznego gniazda z hartowanej stalowej śruby imbusowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bezpieczeństwo fizyczne to ochrona personelu, sprzętu, oprogramowania, sieci i danych przed fizycznymi działaniami i zdarzeniami, które mogą spowodować poważne straty lub szkody dla przedsiębiorstwa, agencji lub instytucji. Obejmuje to ochronę przed pożarem, powodzią, klęskami żywiołowymi, włamaniem, kradzieżą, wandalizmem i terroryzmem. Ostatnio zmodyfikowany: 2025-01-22 17:01

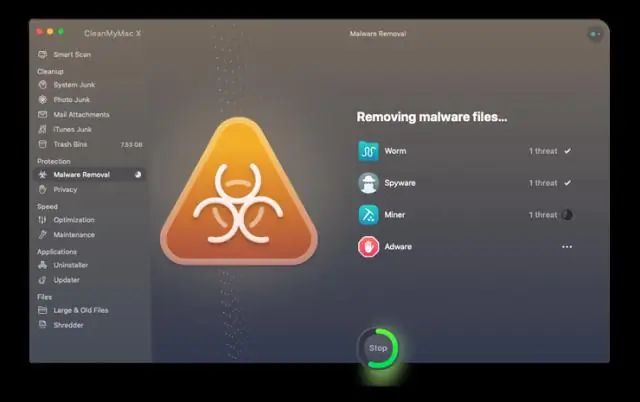

Pasożyt AOL to złośliwy program komputerowy zaprojektowany do atakowania użytkowników za pomocą komunikatora AOL Instant Messenger (znanego również jako AIM) i innego oprogramowania America OnLine. Typowy wirus AOL jest bardzo podobny do konia trojańskiego lub robaka. Ostatnio zmodyfikowany: 2025-01-22 17:01

W elemencie wprowadzono dwa opcjonalne elementy, aby zapewnić środek zaradczy dla ataków powtórkowych: i. Jednorazowa wartość to losowa wartość, którą nadawca tworzy, aby uwzględnić w każdym wysyłanym przez siebie tokenie nazwy użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Agencja wywiadowcza jest agencją rządową odpowiedzialną za zbieranie, analizę i wykorzystywanie informacji w celu wsparcia celów egzekwowania prawa, bezpieczeństwa narodowego, wojska i polityki zagranicznej. Agencje wywiadowcze mogą świadczyć następujące usługi dla swoich rządów krajowych:. Ostatnio zmodyfikowany: 2025-06-01 05:06

Udaj się do lokalnego urzędu pocztowego i poproś o pakiet Przewodnika Przeprowadzki. Wypełnij ten formularz zmiany adresu i przekaż go pracownikowi poczty za ladą lub wrzuć go do szczeliny na listy w urzędzie pocztowym. Powinieneś otrzymać list potwierdzający na nowy adres w ciągu pięciu dni roboczych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stos przetwarzania w chmurze. Przetwarzanie w chmurze, często określane mianem stosu, obejmuje szeroką gamę usług zbudowanych na sobie pod nazwą chmura. Powszechnie przyjęta definicja przetwarzania w chmurze pochodzi z Narodowego Instytutu Standardów i Technologii (NIST). Ostatnio zmodyfikowany: 2025-01-22 17:01

Silver Peak Unity to wiodąca, definiowana programowo architektura sieci WAN (SD-WAN) dla dzisiejszych przedsiębiorstw. Unity to wirtualna nakładka WAN, która umożliwia klientom wdrażanie hybrydowych lub szerokopasmowych sieci WAN przy użyciu wielu rodzajów połączeń, w tym MPLS, kablowego, DSL, LTE itp. Ostatnio zmodyfikowany: 2025-06-01 05:06

Lista połączona kołowo to taka, w której nie ma węzłów początkowych ani końcowych, ale zamiast tego są one zgodne z kołowym wzorem. Lista podwójnie powiązana to taka, w której każdy węzeł wskazuje nie tylko następny węzeł, ale także poprzedni węzeł. Ostatnio zmodyfikowany: 2025-01-22 17:01

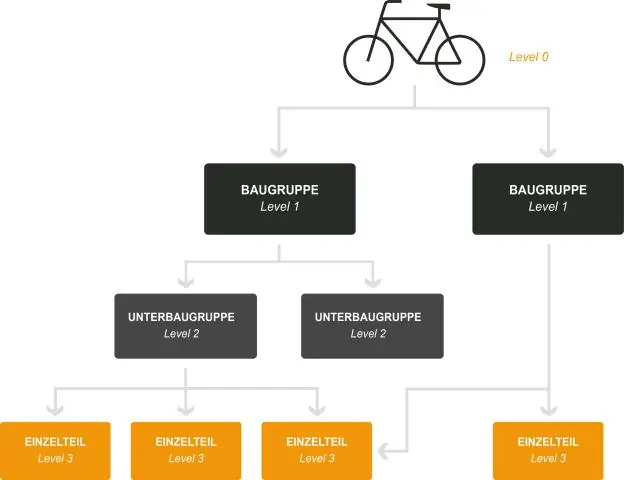

System może być modułowy na wiele sposobów. Jedną z metod jest podejście warstwowe, w którym system operacyjny jest podzielony na kilka warstw (poziomów). Dolna warstwa (warstwa 0) to sprzęt; najwyższy (warstwa N) to interfejs użytkownika. Takie podejście upraszcza debugowanie i weryfikację systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

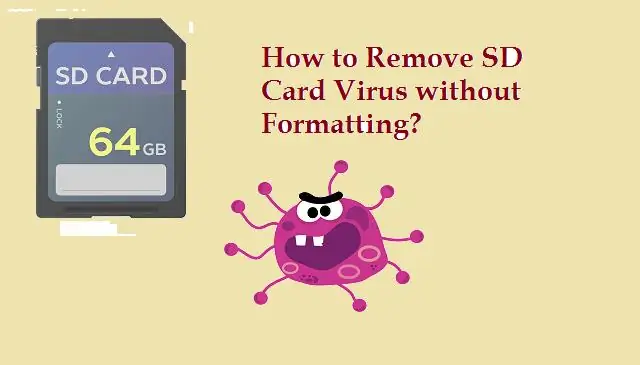

Instrukcje usuwania Przejdź do wiersza poleceń i wpisz literę dysku USB. Wpisz dir /w/a i naciśnij enter, aby wyświetlić listę plików na dysku flash. Usuń pliki: Ravmon.exe, ntdelect.com, NewFolder.exe, kavo.exe svchost.exe, autorun. inf Jeśli je znajdziesz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zjednoczony. W 1961 roku pierwszy robot przemysłowy, Unimate, dołączył do linii montażowej w zakładzie General Motors, aby pracować z podgrzewanymi maszynami do odlewania ciśnieniowego. Unimate wziął odlewy ciśnieniowe z maszyn i wykonał spawanie karoserii samochodowych; zadania nieprzyjemne dla ludzi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wewnątrz najbardziej „etycznego” telefonu na świecie. Holenderskie przedsiębiorstwo społeczne Fairphone właśnie ogłosiło wprowadzenie na rynek Fairphone 3, najbardziej zrównoważonego smartfona na świecie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Składnia SQL Server INNER JOIN Najpierw określ tabelę główną (T1) w klauzuli FROM. Po drugie, określ drugą tabelę w klauzuli INNER JOIN (T2) i predykat złączenia. W zestawie wyników uwzględniane są tylko wiersze, które powodują, że predykat łączenia ma wartość PRAWDA. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cóż, 127 to ostatni numer sieci w sieci klasy A. Ma maskę podsieci 255,0. 0.0. Tak więc pierwszy możliwy do przypisania adres w podsieci to 127,0. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gdy to zrobisz, ASP.NET MVC emituje plik cookie i pole formularza z tokenem zabezpieczającym przed fałszerstwem (zaszyfrowanym tokenem). Po ustawieniu atrybutu [ValidateAntiForgeryToken] kontroler sprawdzi, czy przychodzące żądanie zawiera plik cookie weryfikacji żądania oraz pole formularza weryfikacji żądania ukrytego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ostatnia aktualizacja: 11 listopada 2019 r. Przy 1,98 miliarda aktywnych użytkowników Facebooka miesięcznie nadal kluczowe znaczenie dla firm ma obecność na platformie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Scal dwa projekty na pulpicie Xactimate Na pulpicie nawigacyjnym projektu kliknij opcję Lokalny w menu nawigacyjnym po lewej stronie. Wybierz dwa projekty tego samego typu (Oszacowanie, roszczenia powodziowe FEMA lub Wycena), a następnie kliknij ikonę Scal w menu opcji projektu po prawej stronie. Użyj kreatora scalania projektów, aby zakończyć proces. Ostatnio zmodyfikowany: 2025-01-22 17:01

Litecoin (LTC lub Ł) to kryptowaluta peer-to-peer i projekt oprogramowania open-source wydany na licencji MIT/X11. Tworzenie i transfer monet opiera się na protokole kryptograficznym typu open source i nie jest zarządzany przez żaden organ centralny. W szczegółach technicznych litecoin jest prawie identyczny z Bitcoinem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bezos wybrał nazwę Amazon, przeglądając słownik; zdecydował się na „Amazon”, ponieważ było to miejsce „egzotyczne i inne”, tak jak wyobrażał sobie jego internetowe przedsięwzięcie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby wyświetlić Macintosh HD na pasku bocznym Findera, otwórz okno Findera, przejdź do menu Findera (na pasku menu) > Preferencje > Pasek boczny i zaznacz „Dyski twarde”. Pojawi się na pasku bocznym Findera w sekcji „Urządzenia”. Jeśli chcesz wyświetlić go na pulpicie, otwórz menu Findera (na pasku menu) > Preferencje > Ogólne i zaznacz „Dyski twarde”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usuń pliki cookie.W oknie dialogowym, które otworzyłeś w kroku 2, kliknij kartę „Ogólne” u góry. Następnie znajdź i kliknij przycisk „Usuń pliki cookie” w drugim polu od góry. System Windows zapyta, czy chcesz usunąć wszystkie pliki cookie. Kliknij „ok” i poczekaj na zakończenie procesu usuwania. Ostatnio zmodyfikowany: 2025-01-22 17:01