Baza danych Db2 znana wcześniej jako Db2 dla systemów Linux, UNIX i Windows to produkt serwerowy bazy danych opracowany przez IBM. Znany również jako Db2 LUW dla zwięzłości, jest częścią rodziny produktów bazodanowych Db2. Db2 LUW to produkt typu „Common Server” należący do rodziny Db2, zaprojektowany do pracy w najpopularniejszych systemach operacyjnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

1974: Pierwszy na świecie elektryczny robot przemysłowy sterowany mikrokomputerem, IRB 6 firmy ASEA, został dostarczony do małej firmy zajmującej się inżynierią mechaniczną w południowej Szwecji. Konstrukcja tego robota została opatentowana już w 1972 roku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bezpieczny dostęp zdalny. Bezpieczny dostęp zdalny chroni poufne dane podczas uzyskiwania dostępu do aplikacji z komputerów spoza sieci firmowej. Bezpieczny zdalny dostęp wymaga środków zapewniających bezpieczeństwo punktów końcowych i korzystania z SSL VPN do uwierzytelniania użytkowników i szyfrowania danych. Ostatnio zmodyfikowany: 2025-06-01 05:06

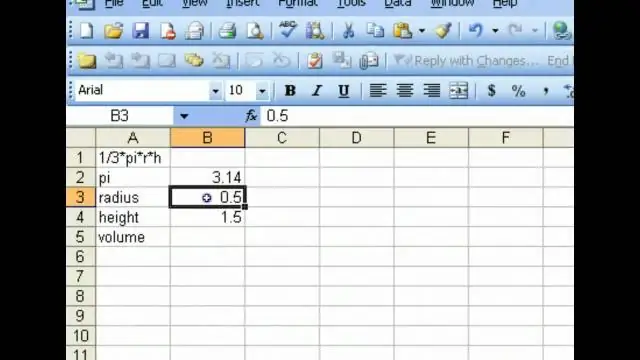

Wyodrębnij wszystkie wiersze z zakresu, który spełnia kryteria w jednej kolumnie [Filtr] Wybierz dowolną komórkę w zakresie zestawu danych. Przejdź do zakładki „Dane” na wstążce. Kliknij przycisk „Filtruj”. Ostatnio zmodyfikowany: 2025-01-22 17:01

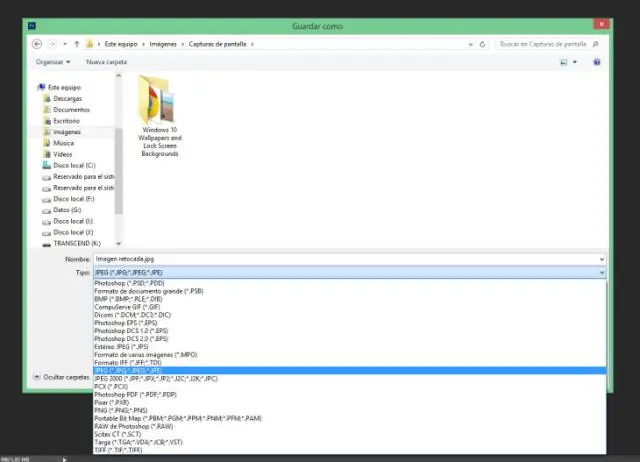

Aby zbiorczo zmienić rozmiar obrazów, przejdź do Plik »Automatyzacja » Partia. Wybierz menu Ustaw i wybierz „Działania domyślne”. Z listy rozwijanej Akcja wybierz nowo utworzoną akcję. Następnie w menu rozwijanym Źródło musisz wybrać Folder, a następnie kliknąć przycisk Wybierz, aby dodać folder z oryginalnymi obrazami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jest to proces tworzenia oprogramowania poprzez pisanie łatwego w utrzymaniu kodu. Rozwój oprogramowania oznacza tworzenie, planowanie, ponowne wykorzystywanie, badania i rozwój, upraszczanie, szersze użytkowanie itp. Tworzenie stron internetowych to termin używany w procesie tworzenia aplikacji internetowych lub stron internetowych, które muszą być hostowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak: Podstawy monitorowania serwera Krok 1: Monitoruj procesor. Procesor jest mózgiem sprzętu serwerowego. Krok 2: Monitoruj pamięć RAM. Pamięć RAM lub pamięć o dostępie swobodnym to forma przechowywania danych. Krok 3: Monitoruj dysk. Dysk twardy to urządzenie, którego serwer używa do przechowywania danych. Krok 4: Awarie sprzętu i wydajność. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co umieścić na liście referencyjnej. Kiedy podajesz pracodawcy listę referencji zawodowych, powinieneś dołączyć: Twoje imię i nazwisko na górze strony. Wymień swoje referencje, w tym ich imię i nazwisko, stanowisko, firmę i dane kontaktowe, ze spacją między każdym referencją. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby dołączyć do tych DataFrames, pandy udostępniają wiele funkcji, takich jak concat(), merge(), join() itp. W tej sekcji przećwiczysz używanie funkcji merge() pand. Możesz zauważyć, że ramki DataFrame są teraz scalane w jedną ramkę DataFrame na podstawie wspólnych wartości obecnych w kolumnie id obu ramek DataFrame. Ostatnio zmodyfikowany: 2025-01-22 17:01

Łączenie dwóch zdań za pomocą klauzuli rzeczownikowej Uczyń jedno ze zdań prostych klauzulą główną, a pozostałe zdania zamień na zdania podrzędne. Zdanie rzeczownikowe działa jako podmiot lub dopełnienie czasownika. Klauzula przymiotnikowa działa jak przymiotnik. Klauzula przysłówkowa działa jak przysłówek. Moi rodzice zawsze wierzyli – w co?. Ostatnio zmodyfikowany: 2025-06-01 05:06

Office 365 wymaga zaufanego certyfikatu na serwerze ADFS. Dlatego musisz uzyskać certyfikat z zewnętrznego urzędu certyfikacji (CA). Ostatnio zmodyfikowany: 2025-01-22 17:01

Począwszy od wersji 1806, narzędzie do przeglądania dzienników CMTrace jest automatycznie instalowane wraz z klientem Configuration Manager. Jest dodawany do katalogu instalacyjnego klienta, którym domyślnie jest %WinDir%CCMCMTrace.exe. Ostatnio zmodyfikowany: 2025-01-22 17:01

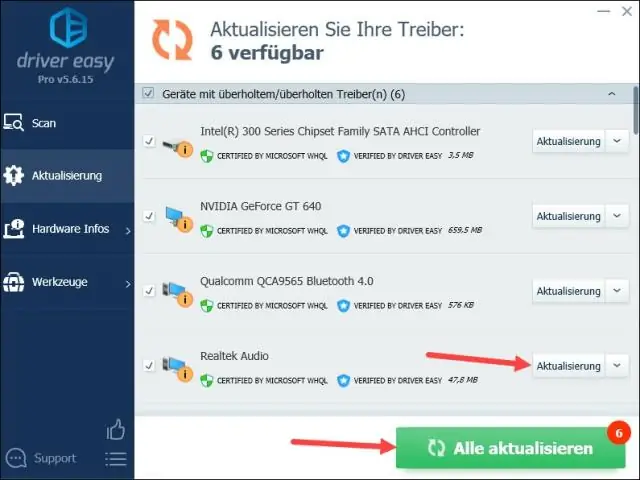

Możesz także wyszukać Menedżera urządzeń w Panelu sterowania > Sprzęt i dźwięk > Menedżer urządzeń. Znalezienie menedżera urządzeń jest tak proste, jak wyszukiwanie „Menedżera urządzeń”. Właściwie aktualizacja sterownika jest prosta. Po prostu znajdź urządzenie, które chcesz zaktualizować, kliknij je prawym przyciskiem myszy i wybierz opcję Aktualizuj oprogramowanie sterownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

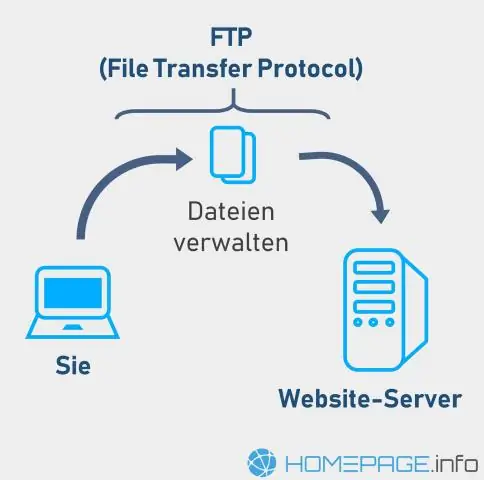

Jak skopiować pliki do systemu zdalnego (ftp) Przejdź do katalogu źródłowego w systemie lokalnym. Nawiąż połączenie FTP. Przejdź do katalogu docelowego. Upewnij się, że masz uprawnienia do zapisu w katalogu docelowym. Ustaw typ transferu na binarny. Aby skopiować pojedynczy plik, użyj polecenia put. Aby skopiować wiele plików na raz, użyj imput polecenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

System Windows 10 nie jest dostarczany z natywną obsługą podglądu plików obrazów raw, co oznacza, że użytkownicy nie mogą wyświetlać miniatur ani metadanych w aplikacji Zdjęcia lub Eksploratorze plików systemu Windows. Microsoft ma jednak rozwiązanie dla fotografów, którzy potrzebują tej możliwości, i nazywa się ono rozszerzeniem Raw Image. Ostatnio zmodyfikowany: 2025-01-22 17:01

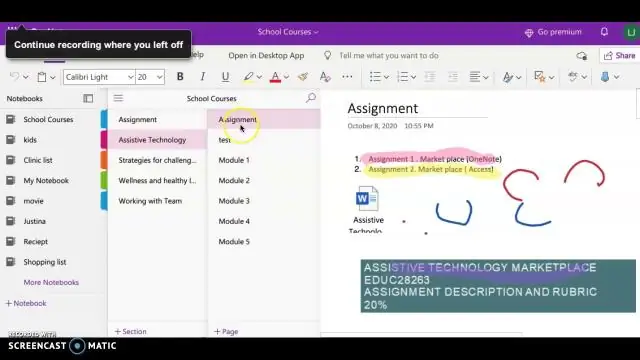

Wklejanie tekstu z programu OneNote do pakietu Office Wybierz pojedynczy kontener notatek, klikając obramowanie notatki u góry kontenera. Kliknij prawym przyciskiem myszy i wybierz Kopiuj lub naciśnij Ctrl+C, aby skopiować zawartość. Wklej zawartość do drugiej aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

OLAP (Online Analytical Processing) to technologia stojąca za wieloma aplikacjami Business Intelligence (BI). OLAP to zaawansowana technologia wykrywania danych, w tym możliwości nieograniczonego przeglądania raportów, złożonych obliczeń analitycznych i predykcyjnego planowania scenariusza „co by było, gdyby” (budżet, prognoza). Ostatnio zmodyfikowany: 2025-01-22 17:01

Strategia firmy Netflix na poziomie biznesowym polega na fizycznej dystrybucji filmów i tytułów telewizyjnych wśród konsumentów, podczas gdy w skali korporacyjnej Netflix ma nadzieję na wejście na rynek transmisji strumieniowych poprzez wprowadzenie większej liczby tytułów, do których konsument będzie miał dostęp. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z przyjemnością informujemy, że nowa aplikacja mobilna MicrosoftPlanner jest już dostępna na telefony iPhone i Android. Od dzisiaj obecni użytkownicy Planner mogą korzystać z tej aplikacji towarzyszącej, aby przeglądać i aktualizować swoje plany w dowolnym miejscu, uwzględniając opinie, które usłyszeliśmy od czasu uruchomienia aplikacji internetowej Planner. Ostatnio zmodyfikowany: 2025-01-22 17:01

A7II w trybie przycinania jest jak używanie aparatu 10MPAPS-C. W zależności od twoich zastosowań, 10 MP może być więcej niż wystarczające. Pod względem wysokiego ISO będzie mniej więcej tak dobry jak przeciętny aparat APS-C, a więc o krok gorszy od pełnoklatkowego A7II. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przesyłka polecona wysyłana jest razem z przesyłką zwykłą, natomiast przesyłka polecona wysyłana jest osobno. 5. Ważne dokumenty i przedmioty wartościowe są zwykle wysyłane listem poleconym, ponieważ jest to bezpieczniejsze niż przesyłka polecona. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z drugiej strony płyty główne Mini-ITX są krótsze zarówno pod względem wysokości, jak i szerokości niż płyty główne micro-ATX. Zazwyczaj posiadają tylko jedną linię PCIe. Ich zaletą jest jednak ich mniejszy rozmiar. Dzieje się tak, ponieważ większość obudów o średnich i większych rozmiarach pomieści płyty główne o mniejszych rozmiarach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Korzystanie z pędzli wzorków Wybierz opcję Okna > Biblioteka pędzli lub wybierz narzędzie Pędzel malarski i przejdź do panelu Właściwości > Styl > ikona Biblioteka pędzli. Kliknij dwukrotnie dowolny pędzel wzorka w Bibliotece pędzli, aby dodać go do dokumentu. Po dodaniu do dokumentu jest on wyświetlany na liście rozwijanej Styl obrysu w panelu Właściwości. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku systemu Android: otwórz Ustawienia telefonu > Aplikacje > Outlook > Upewnij się, że Kontakty są włączone. Następnie otwórz aplikację Outlook i przejdź do Ustawienia > dotknij swojego konta > dotknij Synchronizuj kontakty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Filtrowanie ActiveX Otwórz przeglądarkę Internet Explorer i przejdź do witryny, w której chcesz zezwolić na uruchamianie formantów ActiveX. Wybierz przycisk Zablokowane na pasku adresu, a następnie wybierz opcję Wyłącz filtrowanie ActiveX. Jeśli przycisk Zablokowane nie pojawia się na pasku adresu, na tej stronie nie ma zawartości ActiveX. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz proste pole obliczeniowe Krok 1: Utwórz pole obliczeniowe. W arkuszu w Tableau wybierz opcję Analiza > Utwórz pole obliczeniowe. W otwartym Edytorze obliczeń nadaj polu obliczeniowemu nazwę. Krok 2: Wprowadź formułę. W Edytorze obliczeń wprowadź formułę. W tym przykładzie zastosowano następującą formułę:. Ostatnio zmodyfikowany: 2025-01-22 17:01

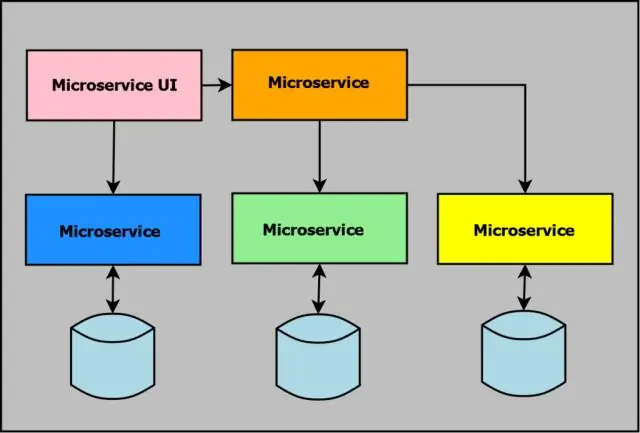

Mikrousługi to technika tworzenia oprogramowania - odmiana stylu strukturalnego architektury zorientowanej na usługi (SOA) - która organizuje aplikację jako zbiór luźno powiązanych usług. W architekturze mikrousług usługi są precyzyjne, a protokoły są lekkie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmień język wideo Z menu po lewej wybierz Wideo. Kliknij tytuł lub miniaturę filmu. Otwórz kartę Zaawansowane. Wybierz język wideo z menu rozwijanego Język wideo i Zapisz. Ostatnio zmodyfikowany: 2025-01-22 17:01

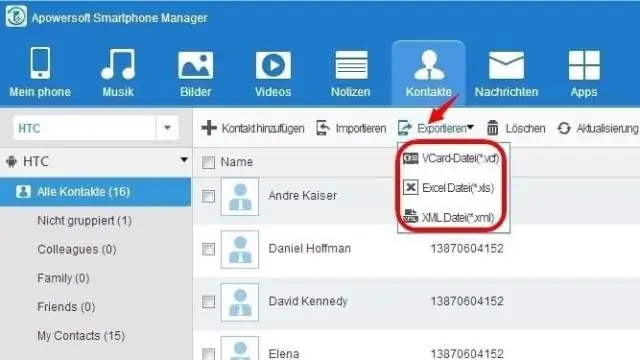

Tutaj jako przykład weźmiemy wersję systemu Windows: Uruchom program i połącz HTC z komputerem. Uruchom program na komputerze i podłącz urządzenie HTC do komputera za pomocą kabla USB, a następnie musisz włączyć debugowanie USB w urządzeniu HTC. Wyświetl podgląd i wybierz potrzebne kontakty. Rozpocznij transfer. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby pobrać plik WSDL z portalu Basic Developer Portal, wykonaj następujące czynności: W sekcji nawigacji portalu Developer Portal kliknij ikonę APIs. Wyświetlane są wszystkie interfejsy API, z których mogą korzystać twórcy aplikacji. Kliknij interfejs API zawierający plik WSDL. Kliknij Pobierz WSDL. Ostatnio zmodyfikowany: 2025-01-22 17:01

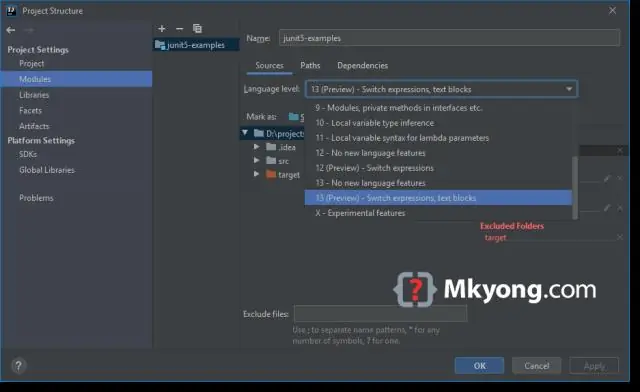

Jak zmienić wersję IntelliJ IDEA JDK? W menu kliknij Plik -> Struktura projektu. Ustawienia platformy -> SDK, dodaj i wskaż folder z zainstalowanym JDK 13. Ustawienia projektu -> Projekt, zmień poziom języka Project SDK i Project na JDK 13. Ustawienia projektu -> Moduły, zmień poziom języka na JDK 13. Ostatnio zmodyfikowany: 2025-01-22 17:01

W rzeczywistości masz większą szansę na wygranie na loterii niż Twoja aplikacja stała się aplikacją dnia lub dużym hitem. Tworzenie aplikacji jest zdecydowanie warte wypróbowania, ponieważ podczas tego procesu wiele się nauczysz, ale nie zapominaj, że posiadanie aplikacji w sklepie z aplikacjami to coś, a sprzedawanie jej to inna historia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak śledzić skradzionego MacBooka na iPhonie Uruchom aplikację Znajdź iPhone'a. Zaloguj się przy użyciu swojej nazwy użytkownika i hasła iCloud. Stuknij swojego MacBooka na liście urządzeń. Jeśli lokalizacja jest wyświetlana na mapie, oznacza to, że znaleziono Twój komputer. Stuknij MacBooka na środku ekranu. Stuknij opcję Odtwórz dźwięk, Zablokuj lub Wymaż Mac. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki importowania pliku Excel do Pythona za pomocą pand Krok 1: Przechwyć ścieżkę pliku. Najpierw musisz przechwycić pełną ścieżkę, w której plik Excel jest przechowywany na komputerze. Krok 2: Zastosuj kod Pythona. A oto kod Pythona dostosowany do naszego przykładu. Krok 3: Uruchom kod Pythona. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przetwarzanie oddolne można zdefiniować jako analizę sensoryczną, która rozpoczyna się na poziomie początkowym – od tego, co mogą wykryć nasze zmysły. Ta forma przetwarzania zaczyna się od danych sensorycznych i prowadzi do integracji tych informacji sensorycznych przez mózg. Przetwarzanie oddolne odbywa się na bieżąco. Ostatnio zmodyfikowany: 2025-06-01 05:06

Robienie zrzutów ekranu Podnieś ekran, który chcesz przechwycić. Naciśnij jednocześnie przyciski zasilania i domu. Przycisk zasilania znajduje się na prawej krawędzi S5 (gdy telefon jest skierowany w Twoją stronę), a przycisk Początek znajduje się pod wyświetlaczem. Przejdź do Galerii, aby znaleźć swój zrzut ekranu. Stuknij folder Zrzuty ekranu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Zmień ustawienia myszy Kliknij lub naciśnij przycisk Windows, a następnie wpisz „mysz”. Kliknij lub dotknij Zmień ustawienia myszy na wyświetlonej liście opcji, aby otworzyć główne menu ustawień myszy. (Jest to również dostępne w podstawowej aplikacji Ustawienia). Następnie wybierz Dodatkowe opcje myszy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyłącz logowanie w Chrome Na komputerze otwórz Chrome. W prawym górnym rogu kliknij Więcej ustawień. U dołu kliknij Zaawansowane. W sekcji „Prywatność i bezpieczeństwo” wyłącz Zezwalaj na logowanie przez Chrome. Jeśli włączyłeś synchronizację w Chrome, wyłączenie tego ustawienia spowoduje również wyłączenie synchronizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

O Horacym Mannie. Firma Horace Mann została założona w 1945 roku przez dwóch nauczycieli z Springfield w stanie Illinois, którzy widzieli potrzebę wysokiej jakości, niedrogiego ubezpieczenia samochodowego dla nauczycieli. Obejmuje to ubezpieczenie, które chroni to, co mają dzisiaj, oraz produkty finansowe, które pomogą im przygotować się na przyszłość. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby zastosować styl tabeli: Kliknij w dowolnym miejscu tabeli, a następnie kliknij kartę Projekt po prawej stronie Wstążki. Kliknięcie zakładki Projekt. Znajdź grupę Style tabeli, a następnie kliknij strzałkę listy rozwijanej Więcej, aby wyświetlić wszystkie dostępne style tabel. Wybierz żądany styl. Pojawi się wybrany styl tabeli. Ostatnio zmodyfikowany: 2025-01-22 17:01