Wymagane edycje i uprawnienia użytkownika Aby włączyć publiczny dostęp w społeczności Lightning, otwórz narzędzie Experience Builder. Na stronie Wszystkie społeczności w Ustawieniach kliknij opcję Konstruktor obok nazwy społeczności. W społeczności kliknij opcję Experience Builder w menu profilu. Kliknij Ustawienia. Wybierz Publiczny, aby uzyskać dostęp do społeczności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pierwotna odpowiedź: Ile czasu zajmie nauka AngularJS? Jeśli pracujesz już nad którymkolwiek z frameworków JavaScript, z przyzwoitą znajomością koncepcji zorientowanych obiektowo w JavaScript, zajmie to 2–4 tygodnie (najbardziej leniwy scenariusz) w środowisku projektu biurowego. Ostatnio zmodyfikowany: 2025-06-01 05:06

Krok 1: Wybierz „Plik” > „Drukuj”. Wybierz AdobePDF w menu podręcznym drukarki w systemie Mac.Krok 2: Kliknij „Zapisz jako Adobe PDF”. Otworzy się okno dialogowe i będziesz musiał wybrać Adobe PDF lub inny czytnik PDF. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kto wydaje certyfikat podpisu cyfrowego? Licencjonowany urząd certyfikacji (CA) wydaje podpis cyfrowy. Organ certyfikujący (CA) oznacza osobę, której przyznano licencję na wydawanie certyfikatu podpisu cyfrowego zgodnie z sekcją 24 indyjskiej ustawy IT-Act2000. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odłączniki (znane również jako izolatory) to urządzenia, które zwykle działają bez obciążenia, aby zapewnić izolację głównych elementów instalacji do konserwacji lub odizolować uszkodzony sprzęt od innego sprzętu pod napięciem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zalety NFC Wygoda: Wygoda płatności jest jedną z największych zalet tego systemu. NFC bardzo ułatwia użytkownikom dokonywanie natychmiastowych płatności za pomocą smartfonów i tabletów przy użyciu portfela mobilnego. Ten proces płatności jest również prosty do zrozumienia i użycia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czynniki, które należy wziąć pod uwagę przy podejmowaniu decyzji o różnych kontrolach środowiska, to: • Temperatura i wilgotność • Unoszący się w powietrzu kurz i zanieczyszczenia • Wibracje • Jedzenie i picie w pobliżu wrażliwego sprzętu • Silne pola magnetyczne • Pola elektromagnetyczne i zakłócenia częstotliwości radiowych lub RFI • Kondycjonowanie zasilania • Statyka. Ostatnio zmodyfikowany: 2025-01-22 17:01

P: Co zapowiada VMware? Odp.: VMware ściślej dostosowuje się do branżowego standardu licencjonowania oprogramowania opartego na rdzeniach procesora jako podstawowym mierniku licencjonowania. Oznacza to, że licencja obejmuje procesory z maksymalnie 32 rdzeniami fizycznymi. Ta zmiana obowiązuje od 2 kwietnia 2020 r. Ostatnio zmodyfikowany: 2025-01-22 17:01

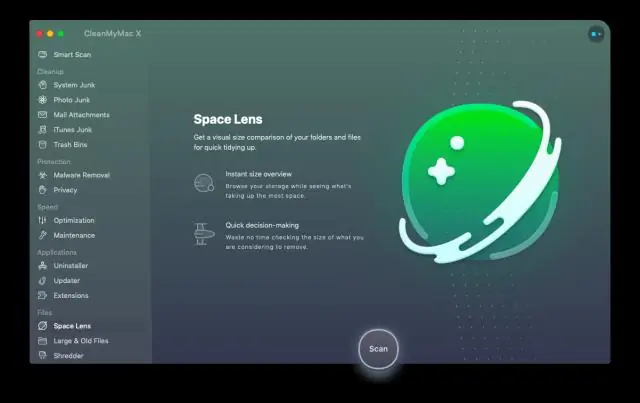

Odnowiony sklep internetowy Apple jest jedynym źródłem oficjalnych odnowionych produktów certyfikowanych przez Apple. Możesz zobaczyć inne witryny, takie jak Amazon, Best Buy, Simply Mac, Mac of All Trades i inne, oferujące odnowione komputery Mac w niskiej cenie, ale nie są one objęte taką samą gwarancją i nie zostały przetestowane przez Apple. Ostatnio zmodyfikowany: 2025-01-22 17:01

Właściciel strony: Microsoft. Ostatnio zmodyfikowany: 2025-01-22 17:01

Silosy klepkowe są wzmocnione zewnętrznymi obręczami ze stali ocynkowanej, które pomagają ściskać ściany i zapewniają niezbędne naprężenie zapewniające integralność konstrukcyjną. Powłoki cementowe stosowane na ścianach wewnętrznych i zewnętrznych chronią silosy na klepki uszczelniając wewnętrzne połączenia między klepkami i tworząc gładkie wykończenie wnętrza. Ostatnio zmodyfikowany: 2025-06-01 05:06

Co to jest skrypt nasion? larrywright dnia 12 grudnia 2010 [-] Skrypt, który wypełnia bazę danych zestawem danych testowych. Może to być tak proste, jak kilka instrukcji INSERT lub coś znacznie bardziej skomplikowanego. Ostatnio zmodyfikowany: 2025-06-01 05:06

Podczas gdy część płaszczyzny ogniskowej znajduje się z przodu, więcej znajduje się za tym punktem ogniskowym. W przypadku małych grup użyj pierwszego rzędu. W przypadku grup składających się z trzech lub więcej osób skup się na twarzy, która znajduje się najbliżej jednej trzeciej przejścia grupy. W grupie z trzema rzędami skup się na twarzy w środkowym rzędzie. Ostatnio zmodyfikowany: 2025-06-01 05:06

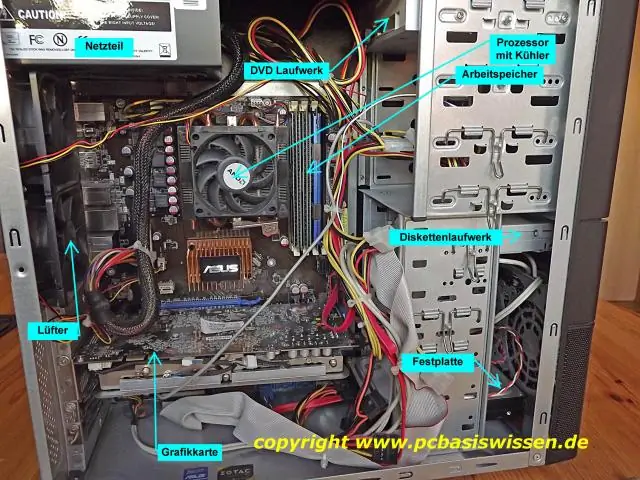

Kluczowa różnica między optycznymi nośnikami danych, takimi jak dyski CD i DVD, a magnetycznymi nośnikami danych, takimi jak dyski twarde i staromodne dyskietki, polega na tym, jak komputery odczytują i zapisują na nich informacje. Używa się światła; drugi – elektromagnetyzm. Dyski twarde z głowicami do odczytu/zapisu. Ostatnio zmodyfikowany: 2025-06-01 05:06

IPv4 - VLSM Krok - 1. Utworzenie możliwej listy podsieci. Krok - 2. Sortuj wymagania adresów IP w kolejności malejącej (od najwyższego do najniższego). Krok 3. Przydziel najwyższy zakres adresów IP do najwyższego wymagania, więc przypiszmy 192.168. Krok - 4. Przydziel następny najwyższy zakres, więc przypiszmy 192.168. Krok - 5. Krok - 6. Ostatnio zmodyfikowany: 2025-06-01 05:06

Raport częściowy. metoda testowania pamięci, w której tylko część wszystkich prezentowanych informacji ma zostać przywołana. Na przykład, jeśli uczestnikowi pokazano kilka rzędów liter, wskazówka podana później może skłonić do przypomnienia tylko jednego określonego wiersza. Ostatnio zmodyfikowany: 2025-01-22 17:01

Maszyna Holleritha to specyficzny rodzaj konstrukcji elektromechanicznej, który służył jako źródło przetwarzania informacji przez cały początek XX wieku. Maszyna wykorzystywała system sygnałów elektrycznych i mechanicznych oraz zestaw przewodów umieszczonych nad kałużami rtęci, aby przyrostowo zliczać dane na papierowych kartach dziurkowanych. Ostatnio zmodyfikowany: 2025-01-22 17:01

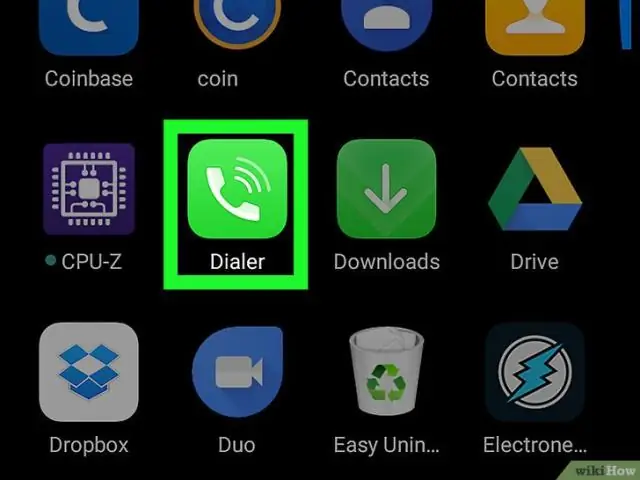

Krok po kroku: Jak zablokować wszystkie połączenia przychodzące na Android Wybierz ustawienia. Wybierz Ustawienia połączeń. Stuknij kartę SIM, z której chcesz zablokować połączenia przychodzące. Z wyświetlonej listy wybierz opcję Blokowanie połączeń. Stuknij pole obok Wszystkie połączenia przychodzące, aby je zaznaczyć. Wprowadź hasło blokowania połączeń, a następnie naciśnij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

W inżynierii oprogramowania wzorzec adaptera to wzorzec projektowy oprogramowania (znany również jako wrapper, alternatywne nazewnictwo współdzielone ze wzorcem dekoratora), który umożliwia używanie interfejsu istniejącej klasy jako innego interfejsu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Problem sprzętowy prawie na pewno powoduje problem, jeśli iPhone nadal ulega awarii po przejściu go w tryb DFU i przywróceniu. Narażenie na działanie cieczy lub upuszczenie na twardą powierzchnię może uszkodzić wewnętrzne elementy iPhone'a, co może spowodować jego awarię. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon Kinesis to Amazon Web Service (AWS) do przetwarzania dużych zbiorów danych w czasie rzeczywistym. Kinesis może przetwarzać setki terabajtów na godzinę z dużych ilości danych przesyłanych strumieniowo ze źródeł takich jak logi operacyjne, transakcje finansowe i kanały mediów społecznościowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

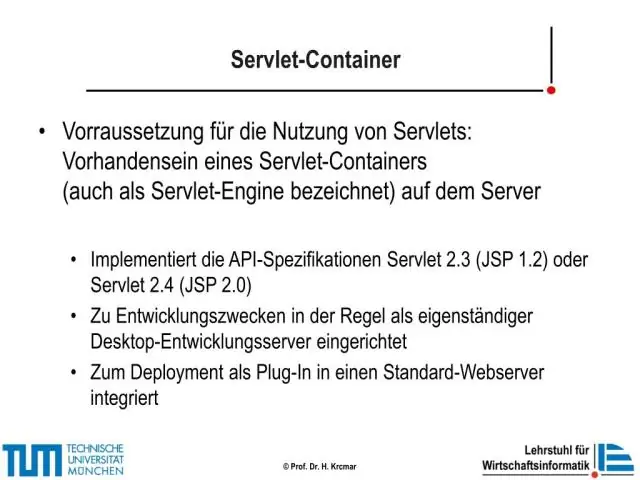

Serwlet to klasa języka programowania Java, która służy do rozszerzania możliwości serwerów obsługujących aplikacje dostępne za pomocą modelu programowania żądanie-odpowiedź. Chociaż serwlety mogą odpowiadać na każdy rodzaj żądań, są powszechnie używane do rozszerzania aplikacji hostowanych przez serwery WWW. Ostatnio zmodyfikowany: 2025-01-22 17:01

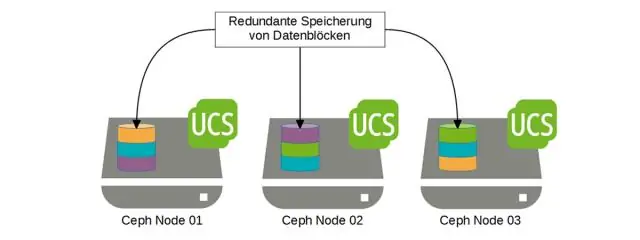

Często rozproszone bazy danych są używane przez organizacje, które mają wiele biur lub witryn sklepowych w różnych lokalizacjach geograficznych. Aby rozwiązać ten problem, rozproszona baza danych zwykle działa, umożliwiając każdej lokalizacji firmy bezpośrednią interakcję z własną bazą danych w godzinach pracy. Ostatnio zmodyfikowany: 2025-01-22 17:01

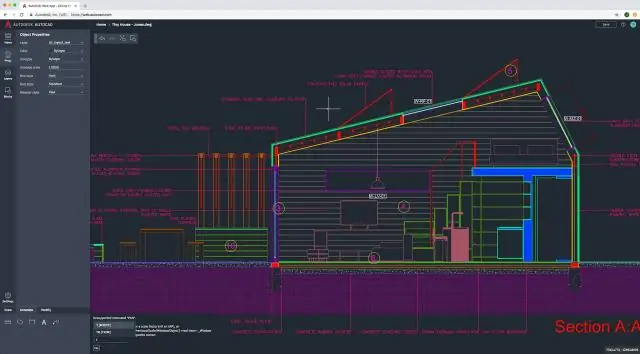

Aby edytować rysunek odniesienia z poziomu bieżącego rysunku, należy użyć zestawu roboczego do zidentyfikowania obiektów należących do odnośnika lub definicji bloku, a nie do bieżącego rysunku. Jeśli nowy obiekt zostanie utworzony z powodu zmian dokonanych w obiektach poza zestawem roboczym, nowy obiekt nie zostanie dodany do zestawu roboczego. Ostatnio zmodyfikowany: 2025-01-22 17:01

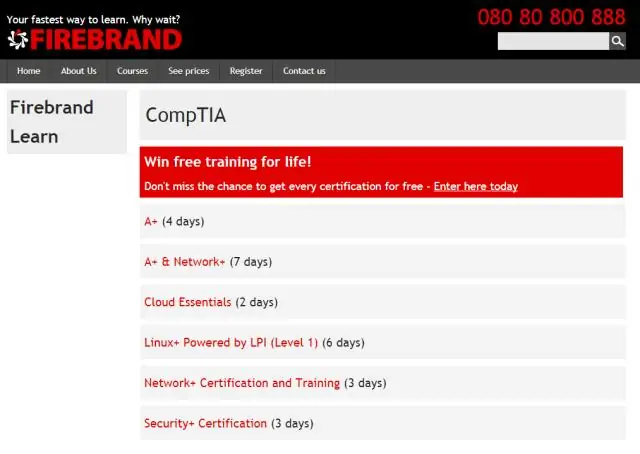

Najlepsze książki certyfikacyjne CompTIA A+ 2020, aby rozpocząć nowy kierunek w dziedzinie IT CompTIA Mobility+ CompTIA Server+ CompTIA Project+ CompTIA Advanced Security Practitioner (CASP) CompTIA CDIA+ CompTIA Cloud Essentials. Technik IT firmy CompTIA Healthcare. CompTIA CTT+. Ostatnio zmodyfikowany: 2025-01-22 17:01

Certyfikat podpisu cyfrowego to bezpieczny klucz cyfrowy, który jest wydawany przez organy certyfikujące w celu weryfikacji i poświadczenia tożsamości osoby posiadającej ten certyfikat. Podpisy cyfrowe wykorzystują szyfrowanie klucza publicznego do tworzenia podpisów. Ostatnio zmodyfikowany: 2025-01-22 17:01

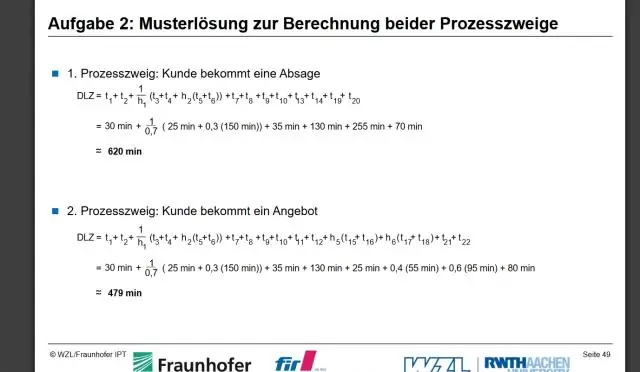

Czas realizacji = Czas wyjścia - Czas przybycia Na przykład, jeśli przyjmiemy algorytm planowania „Kto pierwszy, ten lepszy”, a kolejność przybycia procesów to P1, P2, P3, a każdy proces zajmuje 2, 5, 10 sekund. Ostatnio zmodyfikowany: 2025-01-22 17:01

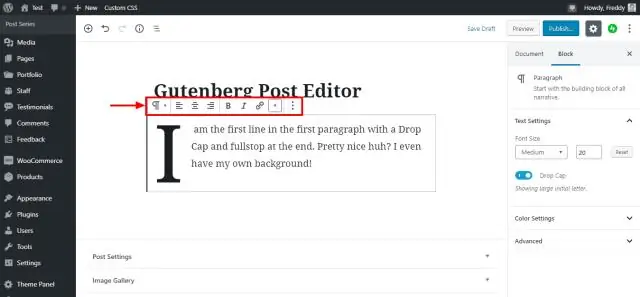

Paski narzędzi Standard i Formatting Zawiera przyciski reprezentujące polecenia, takie jak Nowy, Otwórz, Zapisz i Drukuj. Pasek narzędzi Formatowanie znajduje się domyślnie obok paska narzędzi Standard. Zawiera przyciski reprezentujące polecenia modyfikujące tekst, takie jak czcionka, rozmiar tekstu, pogrubienie, numeracja i punktory. Ostatnio zmodyfikowany: 2025-01-22 17:01

GoDaddy sprzedany za 2,25 miliarda dolarów [AKTUALIZACJA] GoDaddy, największy na świecie rejestrator domen, został sprzedany trzem prywatnym firmom kapitałowym w ramach transakcji o wartości 2,25 miliarda dolarów, podała firma pod koniec piątku. Ostatnio zmodyfikowany: 2025-06-01 05:06

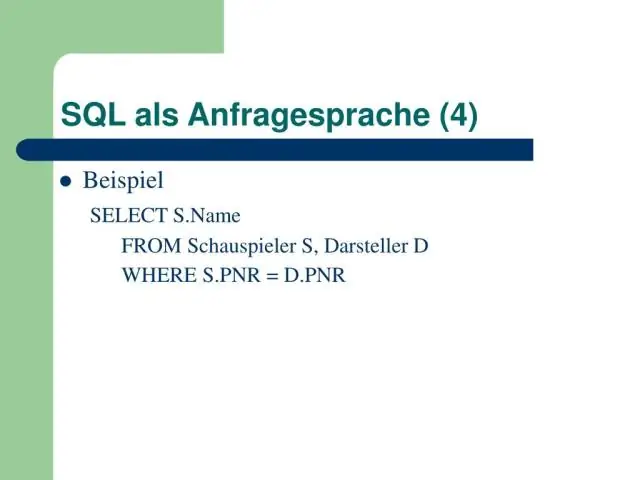

Oba sprzężenia dają ten sam wynik. Cross-join to złącze SQL 99, a produkt kartezjański to złącze Oracle Proprietary. Połączenie krzyżowe, które nie ma klauzuli „gdzie”, daje iloczyn kartezjański. Zestaw wyników kartezjańskich zawiera liczbę wierszy w pierwszej tabeli pomnożoną przez liczbę wierszy w drugiej tabeli. Ostatnio zmodyfikowany: 2025-01-22 17:01

Twój plan ochrony fizycznej powinien obejmować budynek, sieć danych, kontrole środowiskowe, kontrole bezpieczeństwa i sprzęt telekomunikacyjny obsługujący Twoje środowisko. Niektóre z bardziej oczywistych obszarów, które należy wziąć pod uwagę w planie ochrony fizycznej, obejmują: ? Rodzaje ochrony przeciwpożarowej/tłumienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jakie jest inne słowo na sprzęt komputerowy? dysk sprzętowy modem komputer osobisty superkomputer jednostka centralna komputer jednostka komputerowa CPU procesor danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zmienić żarówki Samsung TV Wyłącz telewizor. W razie potrzeby pozwól telewizorowi ostygnąć przez około 20 minut. Znajdź drzwi lampy z tyłu telewizora. W niektórych modelach drzwi znajdują się po lewej stronie. Chwyć uchwyt na obudowie lampy. Wsuń zamienną żarówkę do telewizora. Wymień drzwiczki pokrywy lampy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Windows 7 jest obsługiwany tylko do procesora Intel 6. generacji. Jeśli otrzymamy nowy komputer firmy Dell z 64-bitowym systemem Windows 10 professional z procesorem Intel 7. lub 8. generacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Objaśnienie: Pokrycie instrukcji to technika projektowania testów białoskrzynkowych, która obejmuje wykonanie wszystkich instrukcji wykonywalnych w kodzie źródłowym co najmniej raz. Służy do obliczania i mierzenia liczby oświadczeń w kodzie źródłowym, które można wykonać przy spełnieniu wymagań. Ostatnio zmodyfikowany: 2025-01-22 17:01

1. Dostęp przez indeks: Wartości atrybutów namedtuple() są uporządkowane i można do nich uzyskać dostęp za pomocą numeru indeksu, w przeciwieństwie do słowników, które nie są dostępne przez indeks. 2. Dostęp według nazwy klucza: Dostęp według nazwy klucza jest również dozwolony, jak w słownikach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby go rozpakować, najpierw utwórz obiekt ZipFile, otwierając plik zip w trybie odczytu, a następnie wywołaj extractall() na tym obiekcie, tj. Rozpakuje wszystkie pliki w archiwum zip w bieżącym katalogu. Jeśli pliki o tej samej nazwie są już obecne w lokalizacji ekstrakcji, nadpisze te pliki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon Web Services obsługuje bazy danych Oracle i oferuje przedsiębiorstwom szereg rozwiązań do migracji i wdrażania aplikacji korporacyjnych w chmurze AWS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Twój CRM to Twój system zarządzania relacjami z klientami. API to interfejs programowania aplikacji. Krótko mówiąc, API to zestaw protokołów i narzędzi programistycznych, które określają, w jaki sposób Twój CRM może współdziałać z innymi programami. Ostatnio zmodyfikowany: 2025-01-22 17:01

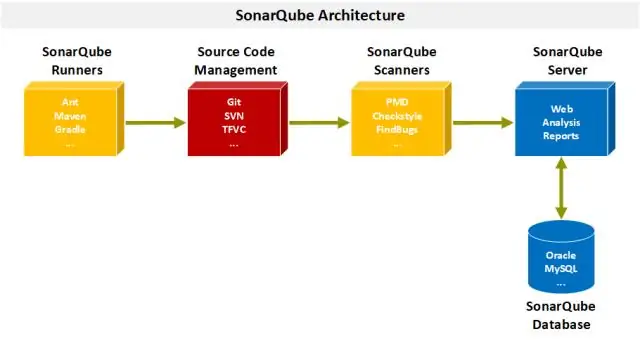

SonarQube (dawniej Sonar) to platforma open-source opracowana przez SonarSource do ciągłej kontroli jakości kodu w celu wykonywania automatycznych przeglądów ze statyczną analizą kodu w celu wykrycia błędów, zapachów kodu i luk w zabezpieczeniach w ponad 20 językach programowania. Ostatnio zmodyfikowany: 2025-01-22 17:01