Desired Capabilities to klasa służąca do deklarowania zestawu podstawowych wymagań, takich jak kombinacje przeglądarek, systemów operacyjnych, wersji przeglądarek itp. w celu przeprowadzenia zautomatyzowanego testowania aplikacji internetowej w wielu przeglądarkach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby znaleźć względną masę wzoru (M r) związku, należy dodać do siebie względne wartości masy atomowej (wartości Ar) dla wszystkich atomów we wzorze. Znajdź M r tlenku węgla CO. Znajdź M r tlenku sodu Na 2O. Względną masę substancji, wyrażoną w gramach, nazywamy jednym molem tej substancji. Ostatnio zmodyfikowany: 2025-06-01 05:06

Czy iPod 5. generacji jest również wyposażony w funkcję skanowania identyfikatora odcisków palców? Odpowiedź: A: Odpowiedź: A: Jedynym sprzedawanym obecnie urządzeniem Apple wyposażonym w skaner linii papilarnych jest iPhone 5S. Ostatnio zmodyfikowany: 2025-01-22 17:01

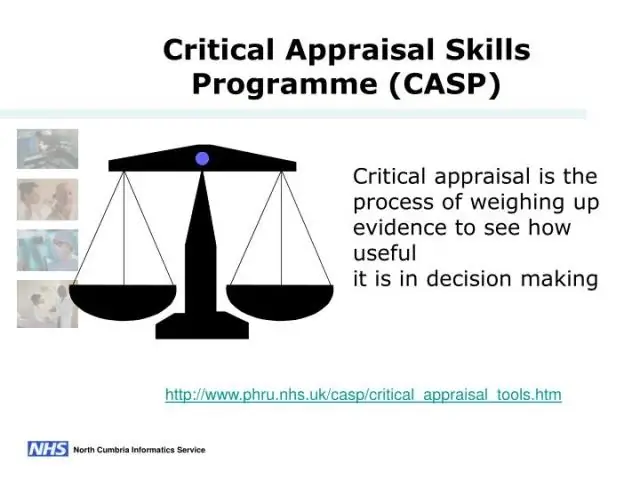

CASP ma na celu pomóc osobom w rozwijaniu umiejętności znajdowania i rozumienia dowodów badawczych, pomagając im zastosować dowody w praktyce. Opracowano narzędzia programu krytycznej oceny umiejętności (CASP), aby nauczyć ludzi krytycznej oceny różnych rodzajów dowodów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Poniższe scenariusze najprawdopodobniej przyciągną termity do twojego domu. Stosy drewna. Drewno opałowe i stosy drewna mogą przyciągać termity, przyciągając je bliżej domu. Nadmiar liści. Gdy gniją, martwe drzewa i pniaki przyciągają termity. Konary i liście drzew. Chochoł. Zatkane rynny. Skrzydełka. Rury błotne. Frass. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak: Jak zaimportować książkę adresową (CSV) w programie Outlook2003 Krok 1: Otwórz program Microsoft Outlook. Kliknij „Plik” i wybierz „Importuj i eksportuj…” Wybierz „Importuj z innego programu lub pliku” Wybierz „Wartości oddzielone przecinkami (Windows) Wyszukaj plik Son_Emails_Addresses.csv. Wybierz „Kontakty” Upewnij się, że plik importu jest zaznaczony. Ostatnio zmodyfikowany: 2025-01-22 17:01

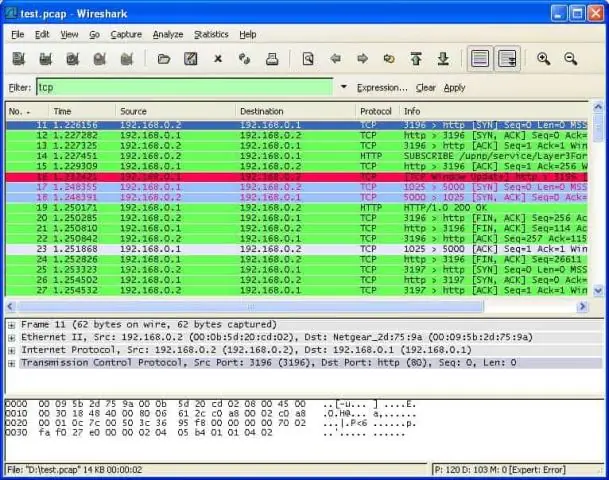

W rzeczywistości DNS używa głównie protokołu UDP (User Datagram Protocol) na porcie 53 do obsługi żądań. Ostatnio zmodyfikowany: 2025-01-22 17:01

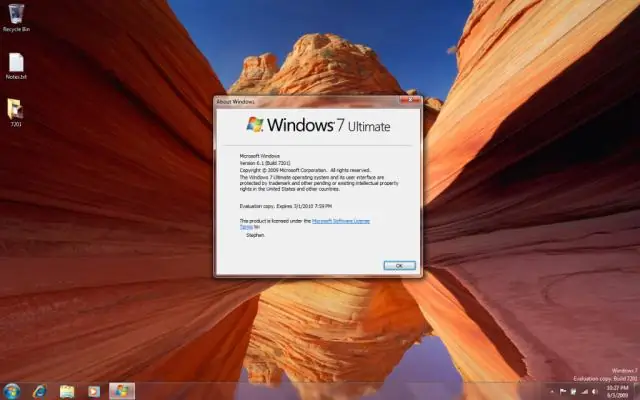

Instalowanie dodatku SP1 dla systemu Windows 7 za pomocą usługi Windows Update (zalecane) Wybierz przycisk Start > Wszystkie programy > WindowsUpdate. W lewym okienku wybierz Sprawdź aktualizacje. Jeśli zostaną znalezione jakiekolwiek ważne aktualizacje, wybierz łącze, aby wyświetlić dostępne aktualizacje. Wybierz Zainstaluj aktualizacje. Postępuj zgodnie z instrukcjami, aby zainstalować dodatek SP1. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usunięcie miedzianych pierścieni zaciskowych i pierścieni zaciskowych ze stali nierdzewnej z rurek PEX umożliwia ponowne użycie złączek PEX. Najpierw wytnij złączkę z systemu jak najbliżej końca złączki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polimorfizm jest jedną z cech PHP Object Oriented Programming (OOP). Innymi słowy, „Polimorfizm opisuje wzorzec w programowaniu obiektowym, w którym klasa ma różne funkcje, ale ma wspólne interfejsy”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Certyfikacja NASM jest bardziej certyfikacją ćwiczeń korygujących, podczas gdy certyfikacja ISSA jest bardziej ogólną certyfikacją szkolenia. NASM jest akredytowany przez NCCA, podczas gdy ISSA jest akredytowany przez DEAC. Oba te certyfikaty treningu personalnego są wysoko cenione w branży treningu personalnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

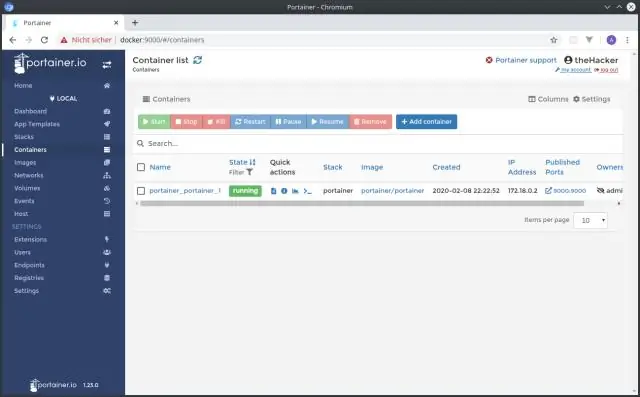

Szybki start dotyczący zawartości rejestru kontenerów. Zanim zaczniesz. Zbuduj obraz Dockera. Dodaj obraz do Container Registry. Skonfiguruj docker tak, aby używał narzędzia wiersza poleceń gcloud jako pomocnika do danych logowania. Oznacz obraz nazwą rejestru. Przekaż obraz do Container Registry. Wyciągnij obraz z Container Registry. Sprzątać. Co dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak znaleźć adres IP bazy danych i port SQL Przytrzymaj klawisz Windows na klawiaturze, a następnie naciśnij klawisz „R”, aby otworzyć okno „Uruchom”. Wpisz „cmd” w polu tekstowym, a następnie kliknij „OK”. W czarnym polu, które się pojawi, wpisz „ipconfig”. Poszukaj tytułu „Adapter Ethernet” i poszukaj „adresu IPV4”, to jest Twój lokalny adres IP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie, certyfikacja CCNA wcale nie jest niezbędna do kariery w dziedzinie bezpieczeństwa informacji. CCNA pomaga zrozumieć sieci. Specjaliści z zakresu bezpieczeństwa informacji pracują w firmach audytorskich, monitorujących i zajmujących się bezpieczeństwem. CISA, CISSP, CIA, CISM to coś, nad czym musisz się przyjrzeć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do Ustawienia> Bateria i dotknij 3 pionowych kropek w prawym górnym rogu ekranu. Wybierz Zużycie baterii i sprawdź, która aplikacja zużywa najwięcej energii, co powoduje przegrzanie. Winowajcą wśród aplikacji może być wbudowana aplikacja Google lub aplikacja innej firmy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uruchamianie rejestru Java RMI Aby uruchomić rejestr, uruchom komendę rmiregistry na hoście serwera. To polecenie nie generuje żadnych danych wyjściowych (jeśli się powiedzie) i jest zwykle uruchamiane w tle. Więcej informacji można znaleźć w dokumentacji narzędzi rmiregistry [Solaris, Windows]. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli prześlę plik, mój komputer będzie źródłem, a serwer miejscem docelowym. Źródłem jest system wysyłający dane; miejscem docelowym jest system odbierający dane. W jednokierunkowym przepływie danych zobaczysz (stosunkowo) duże pakiety z jednego punktu końcowego, z tcp. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij menu Start i użyj ścieżki Start > Wszystkie programy > Windows Virtual PC > Windows XPMode. Wpisz hasło w wyskakującym okienku, którego chcesz użyć na swoim komputerze wirtualnym, wpisz ponownie, aby zweryfikować, i kliknij Dalej. Na drugim ekranie wybierz opcję włączenia automatycznych aktualizacji i kliknij Dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tożsamość serwera SQL. Kolumna tożsamości tabeli to kolumna, której wartość wzrasta automatycznie. Wartość w kolumnie tożsamości jest tworzona przez serwer. Użytkownik na ogół nie może wstawić wartości do kolumny tożsamości. Kolumna tożsamości może służyć do jednoznacznej identyfikacji wierszy w tabeli. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kamery gromadzą dźwięk przez wbudowany mikrofon, ale nie wszystkie mikrofony są tworzone jednakowo. Istnieją trzy podstawowe typy: mono, stereo i wielokanałowy lub „dźwięk przestrzenny”. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPX/SPX to skrót od Internetwork Packet Exchange/Sequenced Packet Exchange. IPX i SPX to protokoły sieciowe używane początkowo w sieciach korzystających z systemów operacyjnych Novell NetWare, ale stały się szeroko stosowane w sieciach wykorzystujących Microsoft Windows LANS, ponieważ zastąpiły NetWare LANS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podobnie jak HTTPS, WSS (WebSockets over SSL/TLS) jest szyfrowany, co chroni przed atakami typu man-in-the-middle. Różnorodne ataki na WebSockets stają się niemożliwe, jeśli transport jest zabezpieczony. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podobnie, jeśli używasz wersji Androida starszej niż 4.0, musisz dotknąć i przytrzymać puste miejsce na ekranie głównym i poczekać, aż pojawi się menu. W tym menu wybierz opcję Foldery> Nowy folder, co spowoduje umieszczenie folderu na ekranie głównym. Następnie możesz przeciągnąć aplikacje do tego folderu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pulpit NET Reflector? (od Red Gate Software Ltd). NET Reflector umożliwia łatwe przeglądanie, nawigację i przeszukiwanie hierarchii klas. Zestawy NET, nawet jeśli nie masz dla nich kodu. Dzięki niemu możesz dekompilować i analizować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kopia zapasowa typu „tylko kopia” to kopia zapasowa programu SQL Server, która jest niezależna od sekwencji konwencjonalnych kopii zapasowych programu SQL Server. Zwykle wykonanie kopii zapasowej zmienia bazę danych i wpływa na sposób późniejszego przywrócenia kopii zapasowych. Jednak kopia zapasowa dziennika tylko do kopii może czasami być przydatna do przywracania online. Ostatnio zmodyfikowany: 2025-01-22 17:01

REPEAT polecenie w Logo. To polecenie pozwala użytkownikowi uprościć rysowanie kształtów, informując Logoto REPEAT o podanym kierunku określoną liczbę razy. Na przykład, jeśli rysujesz kwadrat, tak naprawdę po prostu rysujesz to samo cztery razy w Logo (fd 100 rt 90 fd 100 rt 90 fd 100rt 90 fd 100 rt 90). Ostatnio zmodyfikowany: 2025-01-22 17:01

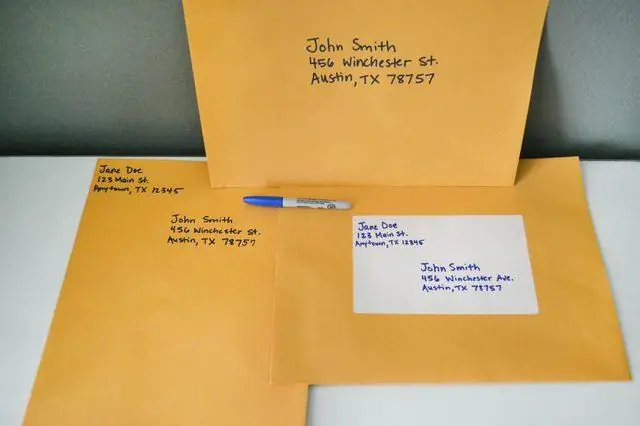

Czasy doręczeń na terenie kraju USPS Śledzenie prędkości przesyłek pocztowych USPS Retail Ground 2–8 dni roboczych Tak Media Mail 2–8 dni roboczych Tak Poczta pierwszej klasy (listy) 1–3 dni robocze Brak poczty pierwszej klasy (duże koperty) 1–3 dni robocze Nie. Ostatnio zmodyfikowany: 2025-01-22 17:01

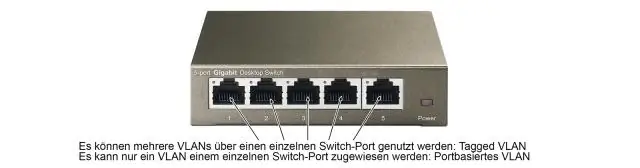

VLAN zwiększa rozmiar domen rozgłoszeniowych, ale nie zmniejsza liczby domen kolizyjnych -> D nie jest poprawne. Sieci VLAN zwiększają liczbę domen rozgłoszeniowych, jednocześnie zmniejszając rozmiar domen rozgłoszeniowych, co zwiększa wykorzystanie łączy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Trzy najpopularniejsze systemy operacyjne dla komputerów osobistych to Microsoft Windows, macOS i Linux. Ostatnio zmodyfikowany: 2025-01-22 17:01

NEW DELHI: Bharti Airtel była najbardziej spójną siecią danych w sześciu z 10 najbardziej zaludnionych miast, w tym w Bombaju i New Delhi, podczas gdy Reliance Jio była najlepszą siecią z najwyższą jakością niezmiennie w Kalkucie i Dżajpurze, według najnowszego raportu Tutela dotyczącego stanu sieci komórkowych dla Indii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Droga Event Bus w Vert. x działa polega na tym, że może dostarczać komunikaty do wierzchołków działających na różnych maszynach JVM i napisanych w różnych językach, o ile wszystkie są częścią tego samego Vert. Jak widać, podczas komunikowania się wewnątrz tej samej JVM, obiekt zostanie przekazany jako odwołanie do pamięci między wierzchołkami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zapytanie o termin Zwraca dokumenty zawierające dokładny termin w podanym polu. Domyślnie Elasticsearch zmienia wartości pól tekstowych w ramach analizy. Może to utrudnić znalezienie dokładnych odpowiedników wartości pól tekstowych. Aby wyszukać wartości pól tekstowych, użyj zamiast tego zapytania dopasowującego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wtyczka Edisona. Przez Sweetwater 30 stycznia 2004 o godzinie 12:00. Zwykła wtyczka elektryczna do użytku domowego w Stanach Zjednoczonych. Charakteryzuje się dwoma płaskimi ostrzami i półokrągłym kołkiem do szlifowania. Istnieje kilka różnych wariantów tego tematu: Wtyczka o natężeniu 20 amperów będzie miała zazwyczaj jedno ostrze ustawione prostopadle do drugiego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonaj jedną z następujących czynności: Naciskaj przycisk Stop, aż karetka znajdzie się w pozycji wymiany tuszu po prawej stronie. Przytrzymaj przycisk Stop przez trzy sekundy, aby przesunąć go do pozycji wymiany wkładu atramentowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

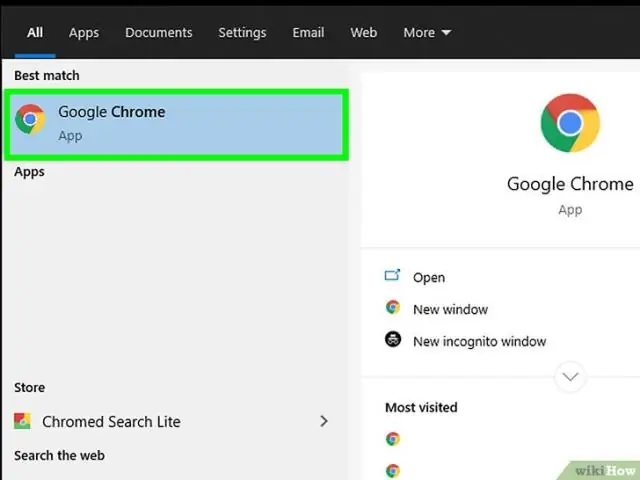

Kliknij ikonę Szukaj w systemie operacyjnym, wpisz Skanuj w pasku wyszukiwania, z wyświetlonych wyników kliknij prawym przyciskiem myszy Skanuj do i wybierz Otwórz lokalizację pliku. Kliknij prawym przyciskiem myszy Scanto.exe i wybierz Wyślij do > Pulpit, spowoduje to utworzenie skrótu do oprogramowania skanującego na Twoim pulpicie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Blokowanie nadawcy Na liście wiadomości wybierz wiadomość od nadawcy, którego chcesz zablokować. Na pasku menu programu Outlook wybierz Wiadomość > Wiadomości-śmieci > Blokuj nadawcę. Program Outlook dodaje adres e-mail nadawcy do listy zablokowanych nadawców. Uwaga: możesz przywrócić dowolną pocztę znajdującą się w folderze Wiadomości-śmieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na szczęście społeczność big data zasadniczo zdecydowała się na trzy zoptymalizowane formaty plików do użytku w klastrach Hadoop: Optimized Row Columnar (ORC), Avro i Parquet. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaletami programu PowerPoint są łatwość obsługi i możliwość stworzenia płynnego przebiegu prezentacji, natomiast wady to niemożność przedstawienia złożoności niektórych tematów oraz konieczność posiadania podstawowego sprzętu do prezentacji pokazu slajdów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zdalne debugowanie daje programistom możliwość diagnozowania unikalnych błędów na serwerze lub innym procesie. Zapewnia środki do śledzenia tych irytujących błędów w czasie wykonywania i identyfikowania wąskich gardeł wydajności i upływów zasobów. W tym samouczku przyjrzymy się zdalnemu debugowaniu za pomocą JetBrains IntelliJ IDEA. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odpowiedź brzmi „Tak”, możesz używać Javy jako języka skryptowego w samym programie Java. Ponadto istnieje kilka innych języków, które również można wykorzystać do tego celu - Javascript, LUA, Groovy, Ruby, lista jest długa. Integracja została znacznie ułatwiona dzięki wprowadzeniu javax. Ostatnio zmodyfikowany: 2025-01-22 17:01