Domyślne dane uwierzytelniające potrzebne do zalogowania się do routera Ubee. Większość routerów Ubee ma domyślną nazwę użytkownika –, domyślne hasło – oraz domyślny adres IP 192.168. 100.1. Te dane uwierzytelniające są potrzebne podczas logowania się do interfejsu internetowego Ubeerouter w celu zmiany jakichkolwiek ustawień. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gatunek oprogramowania: Baza danych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zawsze warto nauczyć się popularnego i powszechnie używanego języka programowania. Jeśli rozważasz naukę Pythona w celu zdobycia pracy jako programista, wydaje się rozsądnym wyborem. Wiele znanych firm uwzględnia Pythona w swoich stosach technologicznych, co oznacza, że poszukują również talentów, którzy potrafią kodować w tym języku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podłączanie odtwarzacza MP3 lub telefonu do samochodowego lub ciężarowego zestawu stereo jest proste. Masz wiele możliwości - użyj wejścia kablowego AUX 1/8', użyj kabla USB, połącz się bezprzewodowo z dźwiękiem bluetooth lub połącz się przez kasetę magnetofonową. Kup adapter kasetowy w lokalnym Radio Shack, Best Buy lub Amazon.com. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest plik P12? Plik zawierający certyfikat cyfrowy wykorzystujący szyfrowanie PKCS#12 (Public Key Cryptography Standard #12); używany jako przenośny format do przesyłania osobistych kluczy prywatnych lub innych poufnych informacji; używane przez różne programy zabezpieczające i szyfrujące. Ostatnio zmodyfikowany: 2025-01-22 17:01

Synchronizuj wiele kont Dysku Google. Teraz możesz synchronizować wiele kont dysku Google równolegle i możesz otwierać wszystkie konta Google w tym samym czasie. Wystarczy wykonać poniższe proste kroki, aby uzyskać dostęp do wielu kont równolegle. Po prostu przejdź do „mydrive” i utwórz nowy folder i nazwij go, jak chcesz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Filtry zaczynają się od 5 USD, co jest przybliżoną ceną ośmiogodzinnego piątkowego wydarzenia w dużym mieście, ale te pieniądze tylko umieszczają filtr w aplikacji; Snapchat nie oferuje projektowania obrazów. Ceny zmieniają się w zależności od czasu i ilości miejsca, na którym znajdują się osłony filtra. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krykiet jest w sieci komórkowej AT&T, więc możesz się zakwalifikować. Twoje konto musi być nadal aktywne w Cricket i mieć dobrą opinię w Cricket, w przeciwnym razie Cricket nie upoważni MetroPCS do korzystania z Twojego istniejącego numeru telefonu (co sprawi, że oferta będzie nieważna). Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij prawym przyciskiem myszy w dowolnym miejscu na ekranie, a pasek szybkiego uruchamiania pojawi się u dołu ekranu. Na tym ekranie będziesz mógł ustawić czułość ruchu i obszar wykrywania ruchu. w zasięgu kamery, aby rozpocząć nagrywanie (domyślnie najwyższy). Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie możesz po prostu upuścić tabeli temporalnej. Musisz najpierw wyłączyć wersjonowanie, co spowoduje, że tabela historii stanie się zwykłą tabelą. Następnie możesz usunąć zarówno tabelę temporalną, jak i odpowiadającą jej tabelę historii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć echa. Ludzie zapamiętują dźwięki i słowa w nieco inny sposób. Pamięć dźwięku określa się mianem wspomnień echoicznych, które można określić jako bardzo krótkotrwałą pamięć czuciową niektórych bodźców słuchowych. Zazwyczaj wspomnienia echo są przechowywane przez nieco dłuższy czas niż wspomnienia ikoniczne (wspomnienia wizualne). Ostatnio zmodyfikowany: 2025-01-22 17:01

Główną różnicą między COALESCE i ISNULL jest ich różnica w obsłudze różnych typów danych. Typ danych wyrażenia COALESCE to typ danych wejściowych o najwyższym priorytecie typu danych. Typ danych wyrażenia ISNULL to typ danych pierwszego wejścia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kompatybilność HDMI-DVI. Interfejs HDMI jest elektrycznie identyczny i kompatybilny z interfejsem DVI tylko wideo, który był dostępny wcześniej. Na przykład, jeśli dekoder telewizji kablowej lub komputer ma wyjście DVI, ale telewizor lub monitor ma tylko wejście HDMI, do podłączenia wideo używany jest kabel przejściowy DVI-do-HDMI. Ostatnio zmodyfikowany: 2025-01-22 17:01

HTTP jest protokołem synchronicznym: klient wysyła żądanie i czeka na odpowiedź. W przeciwieństwie do HTTP przekazywanie wiadomości (np. przez AMQP lub między aktorami Akka) jest asynchroniczne. Jako nadawca zwykle nie czekasz na odpowiedź. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kandydaci do programu ratownika medycznego muszą posiadać certyfikat EMT - B i CPR oraz mieć ukończone 18 lat. Program studiów wymaga ukończenia 68,5 godzin kredytowych w ciągu dwóch lat. Certyfikacja EMT - B nie jest wymagana przez program studiów, ponieważ jego program obejmuje zajęcia na poziomie podstawowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonuję następujące kroki, aby utworzyć DataFrame z listy krotek: Utwórz listę krotek. Każda krotka zawiera imię osoby wraz z wiekiem. Utwórz RDD z powyższej listy. Konwertuj każdą krotkę na wiersz. Utwórz DataFrame, stosując metodę createDataFrame na RDD za pomocą sqlContext. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki Kliknij prawym przyciskiem myszy ikonę skrótu do AVGTuneup. Naciśnij klawisz U na klawiaturze, aby szybko zlokalizować i uruchomić „UninstallManager.exe”, aplikację Setup/Uninstall for Tuneup, aby automatycznie ją usunąć. Kliknij prawym przyciskiem myszy „AVG PC TuneUp”, a następnie kliknij „Odinstaluj” lub użyj skrótu klawiaturowego „Ctrl+U”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aż trudno uwierzyć, że AWS re:Invent zaledwie sześć lat temu było wydarzeniem, na które wzięło udział zaledwie 2000 uczestników. Teraz, w 2018 roku, dołączyliśmy do tłumu ponad 50 000 klientów, partnerów i dostawców w Las Vegas, aby omówić najnowsze innowacje chmurowe AWS i wykorzystać inne wschodzące technologie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zmienna środowiskowa to dynamiczny „obiekt” na komputerze zawierający edytowalną wartość, która może być używana przez jeden lub więcej programów w systemie Windows. Zmienne środowiskowe pomagają programom dowiedzieć się, w którym katalogu mają być instalowane pliki, gdzie przechowywać pliki tymczasowe i gdzie znaleźć ustawienia profilu użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaloguj się do portalu Azure. Przejdź do lub wyszukaj maszynę wirtualną, z której chcesz odłączyć publiczny adres IP, a następnie wybierz ją. W Odłącz publiczny adres IP wybierz Tak. Ostatnio zmodyfikowany: 2025-01-22 17:01

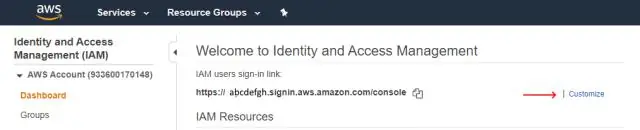

Możesz utworzyć jeden lub więcej aliasów dla funkcji AWS Lambda. Alias Lambda jest jak wskaźnik do określonej wersji funkcji Lambda. Użytkownicy mogą uzyskać dostęp do wersji funkcji za pomocą aliasu ARN. Aby utworzyć alias. Otwórz stronę Funkcje konsoli Lambda. Ostatnio zmodyfikowany: 2025-06-01 05:06

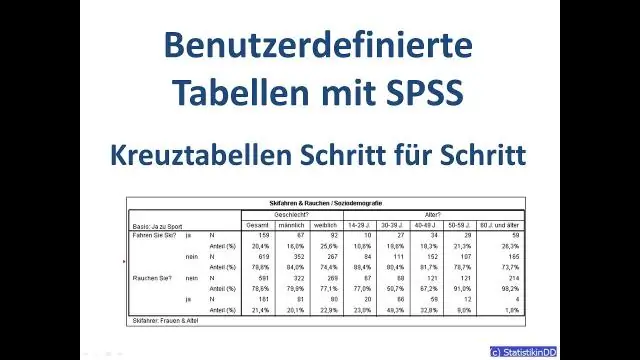

Wykres krzyżowy w Tableau jest również nazywany tabelą tekstową, która pokazuje dane w formie tekstowej. Wykres składa się z co najmniej jednego wymiaru i co najmniej jednej miary. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zrozumienie złączy Tomcat. Elementy konektora to łącza Tomcata do świata zewnętrznego, umożliwiające Catalinie odbieranie żądań, przekazywanie ich do odpowiedniej aplikacji internetowej i odsyłanie wyników za pośrednictwem konektora w postaci dynamicznie generowanej treści. Ostatnio zmodyfikowany: 2025-06-01 05:06

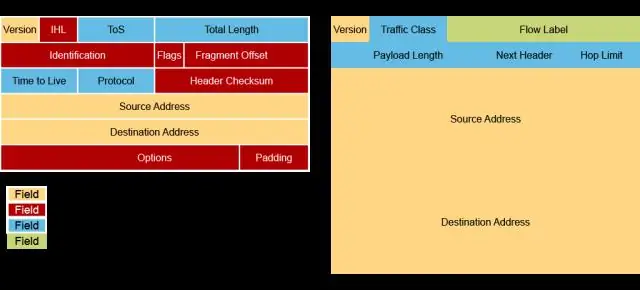

Pole Protokół w nagłówku IPv4 zawiera liczbę wskazującą typ danych znalezionych w części danych datagramu. Najczęstsze wartości to 17 (dla UDP) i 6 (dla TCP). To pole zapewnia funkcję demultipleksowania, dzięki czemu protokół IP może być używany do przenoszenia ładunków więcej niż jednego typu protokołu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Smart Analytics Cloud for System z to prywatna chmura w systemie System z, która pomaga skonsolidować wszystkie obciążenia analityczne/BI. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ascii używa tylko pierwszych 7 bitów każdego bajtu, ale każdy znak nadal zajmuje jeden bajt. 255 bajtów to 255 znaków tutaj. Ta uwaga jest praktyczną regułą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Telefon Evana Spiegla. Znaleziono 6 telefonów: 310-804-XXXX. 310-745-XXXX. Ostatnio zmodyfikowany: 2025-06-01 05:06

Utwórz dyrektywę using, aby używać typów w przestrzeni nazw bez konieczności określania przestrzeni nazw. Dyrektywa using nie daje dostępu do żadnych przestrzeni nazw, które są zagnieżdżone w określonej przestrzeni nazw. Przestrzenie nazw zdefiniowane przez użytkownika to przestrzenie nazw zdefiniowane w kodzie. Aby uzyskać listę przestrzeni nazw zdefiniowanych przez system, zobacz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją dwie lokalizacje, w których ustawienia. Plik xml może żyć: Konfiguracja instalacji Mavena: $M2_HOME/conf/settings. xml (konfiguracja dla wszystkich użytkowników Maven na komputerze (zakładając, że wszyscy używają tej samej instalacji Maven). Ostatnio zmodyfikowany: 2025-01-22 17:01

Łatwe darowizny Duże torby Ziploc Duże torby Ziploc Jumbo Liczba toreb 5 3 Wymiary 15” x 15” 24” x 32,5”. Ostatnio zmodyfikowany: 2025-01-22 17:01

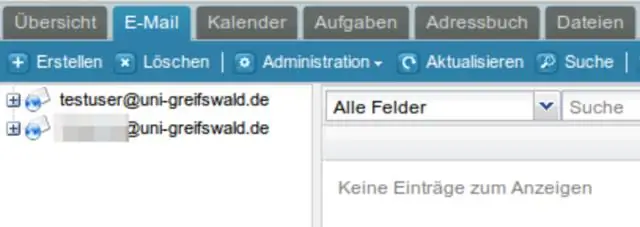

Rodzaje kont e-mail Klienci poczty e-mail. Klienty poczty e-mail to aplikacje, które instalujesz na komputerze, aby zarządzać wysyłanymi i odbieranymi wiadomościami e-mail. Poczta internetowa. Protokoły e-mail. Gmaila. AOL. Perspektywy. Zoho. Poczta.com. Ostatnio zmodyfikowany: 2025-01-22 17:01

Świadek udziału plików systemu Windows to udział plików, który jest dostępny dla wszystkich węzłów w klastrze wysokiej dostępności (HA). Zadaniem Świadka jest zapewnienie dodatkowego kworum, gdy jest to konieczne, aby zapewnić, że klaster będzie nadal działał w przypadku awarii miejsca. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zintegrowana powłoka programu Visual Studio obejmuje zintegrowane środowisko programistyczne (IDE), debuger i integrację kontroli źródła. Brak języka programowania. Jednak zintegrowana powłoka zapewnia framework, który pozwala na dodawanie języków programowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciskaj klawisz F8 w stałym tempie podczas uruchamiania komputera, aż pojawi się menu opcji zaawansowanych systemu Windows. Użyj klawiszy strzałek, aby przesunąć podświetlony pasek do opcji trybu awaryjnego znajdującej się u góry menu. Po podświetleniu naciśnij Enter. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gatunek oprogramowania: Kompresja danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli jednak używasz płyty MP3 CD, możesz zmieścić wiele albumów na jednej płycie z danymi MP3, która zapewnia godziny muzyki. Zakładając, że masz przeciętnie stratną, cyfrową bibliotekę muzyczną, która zawiera utwory o typowym czasie odtwarzania od trzech do pięciu minut, możesz spodziewać się przechowywania od 100 do 150 utworów na permusic CD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Resetowanie SMC na MacBooku Air, MacBooku Pro i RetinaMacBook z niewymienną baterią jest łatwe i wykonywane w następujący sposób: Wyłącz MacBooka, przechodząc do ? Menu Apple> Zamknij. Podłącz zasilacz MagSafe. Jednocześnie przytrzymaj klawisze Shift+Control+Option+Power przez około 4 sekundy, a następnie zwolnij wszystko razem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dependency Injection to projekt oprogramowania, w którym komponenty otrzymują swoje zależności zamiast twardego kodowania ich w komponencie. AngularJS zapewnia najwyższy mechanizm wstrzykiwania zależności. Zapewnia następujące podstawowe komponenty, które można wstrzykiwać sobie nawzajem jako zależności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podsumowanie najlepszych telefonów komórkowych poniżej 15000 w Indiach (08 marca 2020 r.) Najlepsze telefony komórkowe poniżej 15000 w Indiach Ceny Redmi Note 8 Pro Rs. 13 260 Realme 5 Pro Rs. 12 357 Vivo Z1 Pro Rs. 12 990 Xiaomi Mi A3 Rs. 11 500. Ostatnio zmodyfikowany: 2025-01-22 17:01

Subskrybuj, aby kontynuować czytanie tego artykułu Eksploracja danych to zautomatyzowany proces sortowania ogromnych zbiorów danych w celu identyfikacji trendów i wzorców oraz nawiązania relacji, rozwiązywania problemów biznesowych lub generowania nowych możliwości poprzez analizę danych. Ostatnio zmodyfikowany: 2025-01-22 17:01