Edytor kolorów HUD to niestandardowe narzędzie, które pomaga graczom dostosować kolory HUD poprzez zmianę wartości RGB. Standardowe kolory HUD Elite są oparte na ich charakterystycznym „gwiaździstym” pomarańczowym odcieniu, z różnymi odcieniami, aby odróżnić różne sekcje. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jedna strona linii jest połączona z metalową końcówką wtyczki, a druga jest połączona z metalowym pierścieniem za końcówką, oddzielonym i izolowanym od końcówki materiałem nieprzewodzącym. Po włożeniu do gniazda przewód końcówki wtyczki łączy się jako pierwszy, a następnie przewód pierścieniowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

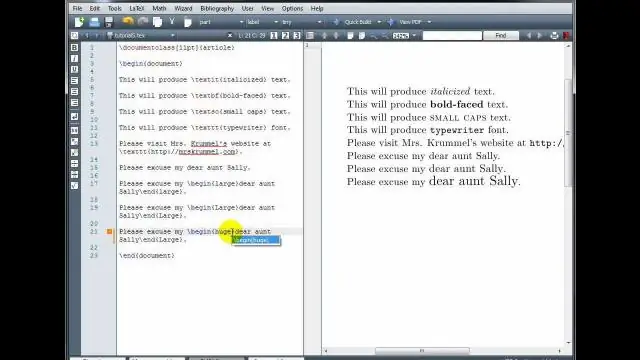

4 odpowiedzi. Możesz skorzystać z pakietu xcolor. Zapewnia extcolor{}{} oraz color{}, aby zmienić kolor dla niektórych danych tekstowych lub do końca grupy/środowiska. Możesz uzyskać różne odcienie szarości, używając czerni. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli musisz użyć funkcji zdefiniowanej przez użytkownika, do której możesz przekazać parametry. Nie, odpytywanie widoku nie różni się od SELECTING z tabeli. Widok to nic innego jak predefiniowana instrukcja 'SELECT'. Tak więc jedyną prawdziwą odpowiedzią byłoby: Nie, nie możesz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Innym krojem pisma, który wygląda dość podobnie do ProximaNova, jest Gotham, który również jest czcionką premium. Inne sobowtóry Core Sans. Pędzel Cera. Mediolan. Gibbs. Ostatnio zmodyfikowany: 2025-01-22 17:01

Benadryl może powodować u niektórych dzieci nadpobudliwość. 1? Chociaż może to być dopuszczalne, jeśli Twoje dziecko potrzebuje leku do zwalczania reakcji alergicznej, nie jest to idealne rozwiązanie, jeśli próbujesz go użyć, aby uspokoić dziecko. Ostatnio zmodyfikowany: 2025-06-01 05:06

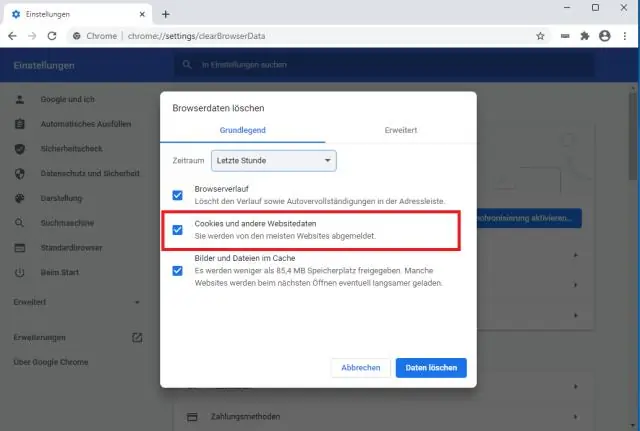

Znajdź menu Narzędzia w górnej części przeglądarki i wybierz Opcje internetowe. Otworzy się nowe okno. Kliknij przycisk Usuń w obszarze Historia przeglądania. Wybierz Pliki cookie i kliknij Usuń pliki cookie lub zaznacz pole i naciśnij OK na dole okna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przegląd. Eksplorator usługi Microsoft Azure Storage to samodzielna aplikacja, która ułatwia pracę z danymi usługi Azure Storage w systemach Windows, macOS i Linux. W tym artykule poznasz kilka sposobów łączenia się z kontami magazynu platformy Azure i zarządzania nimi. Ostatnio zmodyfikowany: 2025-01-22 17:01

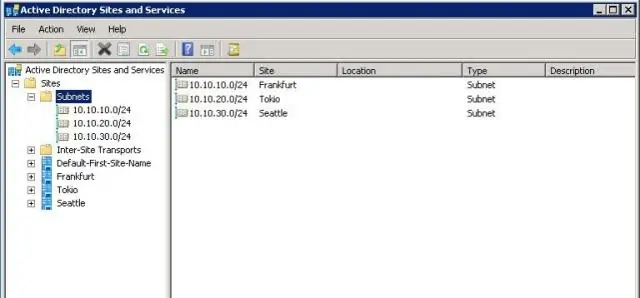

Maska podsieci jest używana przez protokół TCP/IP do określenia, czy host znajduje się w podsieci lokalnej, czy w sieci zdalnej. Więc teraz wiesz, w tym przykładzie używam 255.255. 255.0 maska podsieci, że identyfikator sieci to 192.168. 123,0, a adres hosta to 0,0. Ostatnio zmodyfikowany: 2025-01-22 17:01

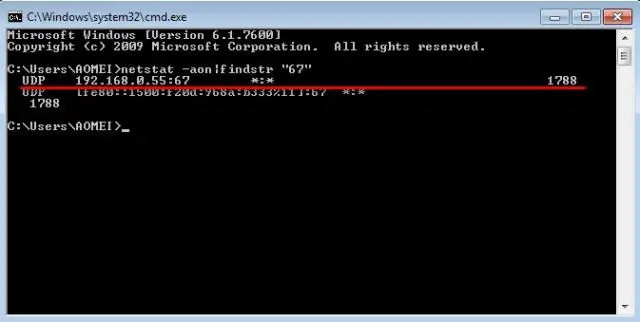

Otwórz terminal. Wpisz polecenie: sudo netstat -ano -p tcp. Otrzymasz wynik podobny do tego. Poszukaj portu TCP na liście adresów lokalnych i zanotuj odpowiedni numer PID. Ostatnio zmodyfikowany: 2025-01-22 17:01

W polu wyszukiwania menu systemu Windows wpisz opcje internetowe. W obszarze Najlepsze dopasowanie kliknij Opcje internetowe. W oknie Właściwości internetowe, na karcie Zaawansowane przewiń w dół do sekcji Zabezpieczenia. Zaznacz pole wyboru User TLS 1.2. Ostatnio zmodyfikowany: 2025-01-22 17:01

Do użytku osobistego, pobieranie filmów z YouTube nie jest nielegalne. Ale to jest niemoralne. Podejmowanie kroków w celu uniknięcia problemów z jakością transmisji wideo i przekraczanie limitu pobierania danych jest zdrowym rozsądkiem, a unikanie reklam nie jest nielegalne (blokery reklam są również zmorą naszej branży). Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja: Wirus komputerowy to złośliwy program ładowany na komputer użytkownika bez jego wiedzy i wykonujący złośliwe działania. Opis: Termin „wirus komputerowy” został po raz pierwszy formalnie zdefiniowany przez Freda Cohena w 1983 roku. Wirusy komputerowe nigdy nie występują w sposób naturalny. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Oprócz jakiejkolwiek oferty, którą możesz otrzymać od swojego operatora telefonii komórkowej, aby wymienić stary telefon lub kupić parę telefonów, Costco zapewni ci dodatkowe bonusy” – mówi Clark. Te bonusy mogą obejmować bezpłatne zestawy akcesoriów, zniesione opłaty aktywacyjne, a nawet karty podarunkowe Costco Cash. Ostatnio zmodyfikowany: 2025-06-01 05:06

Czy taśma 3M jest wodoodporna? Dwie strony dołączone do folii ochronnej nie powinny być narażone na działanie żywiołów. Odsłonięty środek (w zależności od grubości) może się zamoczyć. Więc to w zasadzie odpowiedź nie i tak. Ostatnio zmodyfikowany: 2025-06-01 05:06

Trafienia - definicja komputera Liczba przypadków, w których program lub element danych był uzyskiwany lub spełnia pewien warunek. Na przykład, gdy pobierasz stronę z sieci, sama strona i wszystkie elementy graficzne, które zawiera, liczą się jako jedno trafienie do tej witryny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Data przejęcia Wartość firmy (USD) 1 stycznia 1984 C&E Software - 8 lipca 1987 Żywy tekst wideo - 26 października 1987 Think Technologies - 4 września 1990 Peter Norton Computing 70 000 000 USD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obie przeglądarki są bardzo szybkie, przy czym Chrome jest nieco szybszy na komputerach stacjonarnych, a Firefox niecoszybszy na urządzeniach mobilnych. Obaj są również głodni zasobów, chociaż Firefox staje się bardziej wydajny niż Chrome, im więcej otwartych kart. Historia jest podobna w przypadku wykorzystania danych, gdzie obie przeglądarki są prawie identyczne. Ostatnio zmodyfikowany: 2025-01-22 17:01

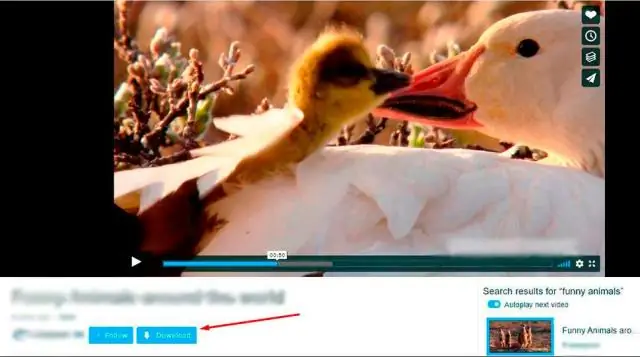

Jak dodać pomocnika SaveFrom.net do Google Chrome Dodaj rozszerzenie MeddleMonkey z Google WebStore Add Now. MeddleMonkey jest potrzebny do poprawnego działania SaveFrom.net Helper. Dodaj skrypt SaveFrom.net Helper Dodaj teraz. Naciśnij przycisk „DODAJ TERAZ”, a następnie naciśnij przycisk „Potwierdź instalację”. Bingo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby uzyskać dostęp do przeglądarki internetowej, stuknij ikonę Menu na ekranie głównym, a następnie stuknij opcję Eksperymentalna przeglądarka. Przy pierwszym uruchomieniu przeglądarki wyświetlana jest domyślna lista zakładek witryn internetowych, z Amazon na górze. Na liście znajdują się również Wikipedia, Google i New York Times. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zainstaluj pliki certyfikatów serwera SSL Zaloguj się do cPanel. Kliknij Menedżer SSL/TLS > Certyfikaty (CRT) > Generuj, przeglądaj, przesyłaj lub usuwaj certyfikaty SSL. W sekcji Prześlij nowy certyfikat kliknij przycisk Przeglądaj i znajdź plik certyfikatu serwera SSL twoja_domena_com. Kliknij przycisk Prześlij. Ostatnio zmodyfikowany: 2025-06-01 05:06

Opis produktu. Moduł przekaźnika sterującego, model EST SIGA-CR, jest elementem systemu serii Signature. SIGA-CR jest urządzeniem adresowalnym używanym do zapewnienia jednego styku suchego przekaźnika formy „C” do sterowania urządzeniami zewnętrznymi (zamykacze drzwi, wentylatory, przepustnice, itp.). .) lub wyłączenie sprzętu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Silnie typizowany język programowania to taki, w którym każdy typ danych (taki jak liczba całkowita, znak, szesnastkowy, upakowany dziesiętny itd.) jest wstępnie zdefiniowany jako część języka programowania i wszystkie stałe lub zmienne zdefiniowane dla danego programu muszą być opisany jednym z typów danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kolekcja płatków śniegu sfotografowanych automatycznie, gdy spadają. Bardziej zaokrąglone struktury w tych płatkach śniegu są spowodowane obręczą, która polega na tym, że tysiące maleńkich kropelek w chmurach pokrywa płatek śniegu, tworząc grudkę znaną jako graupel. Każdy zestaw trzech obrazów to pojedynczy płatek śniegu oglądany pod trzema kątami. Ostatnio zmodyfikowany: 2025-01-22 17:01

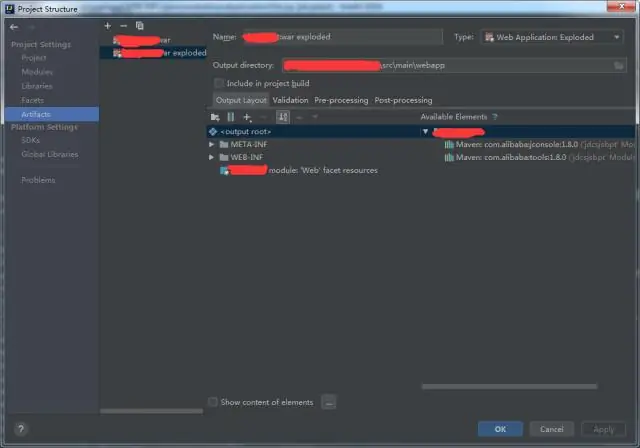

Skonfigurować zachowanie pokrycia kodu? W oknie dialogowym Ustawienia/Preferencje Ctrl+Alt+S wybierz opcję Kompilacja, wykonywanie, wdrażanie | Zasięg. Zdefiniuj sposób przetwarzania zebranych danych dotyczących pokrycia: Zaznacz pole wyboru Aktywuj widok pokrycia, aby automatycznie otworzyć okno narzędzia Zasięg. Ostatnio zmodyfikowany: 2025-01-22 17:01

Różnica między var i let in JavaScript. var i let są używane do deklaracji zmiennych w javascript, ale różnica między nimi polega na tym, że var ma zakres funkcji, a let ma zakres blokowy. Można powiedzieć, że zmienna zadeklarowana przez var jest definiowana w całym programie w porównaniu do let. Ostatnio zmodyfikowany: 2025-01-22 17:01

Architektura rozproszonej bazy danych. Rozproszony system baz danych umożliwia aplikacjom dostęp do danych z lokalnych i zdalnych baz danych. W jednorodnym systemie rozproszonych baz danych każda baza danych jest bazą danych Oracle. W heterogenicznym systemie rozproszonych baz danych co najmniej jedna z baz danych nie jest bazą danych firmy Oracle. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dokumentacja papierowa powinna być przechowywana w temperaturze od 68°F/20°C do 76°F/24,4°C i wilgotności względnej od 35 do 55%. Trzymanie pudełek do przechowywania z dala od wilgoci ma kluczowe znaczenie dla ich konserwacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

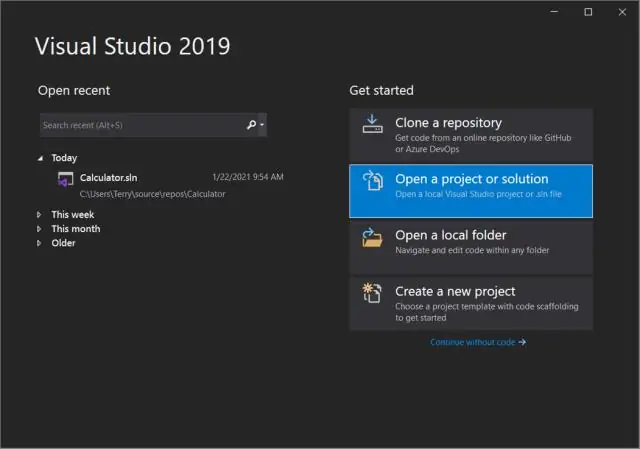

Otwórz projekt z repozytorium GitHub Otwórz program Visual Studio 2017. Z górnego paska menu wybierz pozycję plik > Otwórz > Otwórz z kontroli źródła. W sekcji Lokalne repozytoria Git wybierz opcję Klonuj. W polu z napisem Wprowadź adres URL repozytorium Git do sklonowania wpisz lub wklej adres URL repozytorium, a następnie naciśnij klawisz Enter. Ostatnio zmodyfikowany: 2025-01-22 17:01

SNR to indywidualny numer seryjny, który jednoznacznie identyfikuje każde urządzenie urządzenia mobilnego w ramach TAC. Zapasowa cyfra jest używana jako cyfra kontrolna do weryfikacji IMEI i jest zawsze ustawiona na wartość 0 podczas transmisji przez urządzenie mobilne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kontrola współbieżności służy do rozwiązywania takich konfliktów, które najczęściej występują w systemie wielu użytkowników. Pomaga upewnić się, że transakcje bazodanowe są wykonywane jednocześnie bez naruszania integralności danych odpowiednich baz danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyraz twarzy to jeden lub więcej ruchów lub pozycji mięśni pod skórą twarzy. Wyraz twarzy jest formą komunikacji niewerbalnej. Są podstawowym sposobem przekazywania informacji społecznych między ludźmi, ale występują również u większości innych ssaków i niektórych innych gatunków zwierząt. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metody ilościowe kładą nacisk na obiektywne pomiary i statystyczną, matematyczną lub liczbową analizę danych zebranych za pomocą ankiet, kwestionariuszy i ankiet lub poprzez manipulowanie wcześniej istniejącymi danymi statystycznymi za pomocą technik obliczeniowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

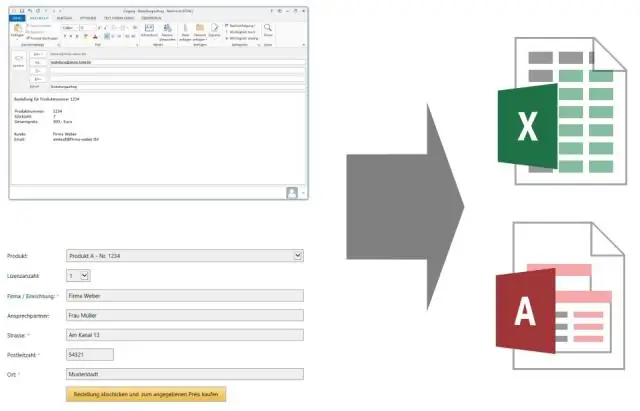

Zezwól programowi Access na automatyczne wprowadzenie dzisiejszej daty Otwórz tabelę Zamówienia w widoku projektu. Kliknij pole Data. W oknie Właściwości tabeli kliknij pole tekstowe Domyślne i wprowadź Date(). Kliknij strzałkę rozwijaną w polu tekstowym Format i wybierz Data skrócona (rysunek A). Ostatnio zmodyfikowany: 2025-01-22 17:01

Podstawowe kroki tworzenia serwera LDAP są następujące: Zainstaluj pakiety RPM openldap, openldap-servers i openldap-clients. Edytuj /etc/openldap/slapd. Uruchom slapd poleceniem: /sbin/service ldap start. Dodaj wpisy do katalogu LDAP za pomocą ldapadd. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby napisać program „Hello World”, wykonaj następujące kroki: Uruchom Eclipse. Utwórz nowy projekt Java: Utwórz nową klasę Java: Edytor Java dla HelloWorld. Zapisz używając ctrl-s. Kliknij przycisk „Uruchom” na pasku narzędzi (wygląda jak mały biegacz). Zostaniesz poproszony o utworzenie konfiguracji uruchamiania. Ostatnio zmodyfikowany: 2025-01-22 17:01

AirPlay w oryginalnym Apple TV. Z przyjemnością ogłaszamy, że dzięki funkcji Remote HD telewizor Apple pierwszej generacji może teraz działać jako urządzenie kompatybilne z AirPlay! Po zainstalowaniu Remote HD wszystkie niesamowite funkcje AirPlay dla nowego czarnego Apple TV są teraz dostępne w oryginalnych srebrnych modelach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mallow jest łatwa w uprawie i zaczyna się od nasion, o ile wybierzesz miejsce, które zapewnia wilgotną, dobrze przepuszczalną, bogatą w organicznie glebę i pełne słońce. Ten ostatni promuje energiczny wzrost i zmniejsza potrzebę stakingu. Zasiej nasiona bezpośrednio w ogrodzie i utrzymuj obszar równomiernie wilgotny, aż do pojawienia się roślin. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aktywność logowania jest jedną z najczęstszych rzeczy, którą większość aplikacji ma Aktywność logowania. Posiadanie aktywności logowania w projekcie Android Studio jest bardzo proste. Aby zaimplementować aktywność logowania, musisz utworzyć lub otworzyć projekt android studio, nadać mu nazwę i nacisnąć Dalej, aby przejść do panelu konfiguracji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zainstalować GDB? Zainstaluj wstępnie zbudowane pliki binarne gdb ze zweryfikowanych zasobów dystrybucyjnych. Możesz zainstalować gdb w dystrybucji Linuksa opartej na Debianie (np. Ubuntu, Mint itp.) Postępując zgodnie z poleceniem. $ sudo apt-get update. Pobierz kod źródłowy GDB, skompiluj go i zainstaluj. Wykonaj poniższe kroki, aby skompilować GDB od zera i zainstalować go. Ostatnio zmodyfikowany: 2025-01-22 17:01