Interfejs wiersza poleceń AWS (CLI) to ujednolicone narzędzie do zarządzania usługami AWS. Za pomocą tylko jednego narzędzia do pobrania i konfiguracji możesz kontrolować wiele usług AWS z wiersza poleceń i automatyzować je za pomocą skryptów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cztery wersje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda append() służy do dołączenia ciągu reprezentującego jakiś argument do sekwencji. Istnieje 13 sposobów/form, w których można użyć metody append() poprzez przekazanie różnych typów argumentów: StringBuilder append(boolean a):Java. Zwracana wartość: Metoda zwraca referencję do tego obiektu. Ostatnio zmodyfikowany: 2025-01-22 17:01

MetroPCS nie świadczy usług poza Stanami Zjednoczonymi. Usługa roamingu międzynarodowego jest świadczona przez MetroPCS swoim abonentom na podstawie umów z zewnętrznymi przewoźnikami międzynarodowymi. Usługa roamingu międzynarodowego MetroPCS jest dostępna tylko w niektórych krajach i na niektórych obszarach w tych krajach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ekran powitalny to graficzny element kontrolny składający się z okna zawierającego obraz, logo i aktualną wersję oprogramowania. Ekran powitalny zwykle pojawia się podczas uruchamiania gry lub programu. Strona powitalna to strona wprowadzająca w witrynie internetowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krótko mówiąc, rekordy NS są używane do przekierowywania programu rozpoznawania nazw DNS do następnego serwera DNS, który obsługuje strefę następnego poziomu. Rekord SOA jest używany przez klaster serwerów DNS do synchronizowania najnowszych zmian z serwera głównego na serwer pomocniczy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Powiększanie i przewijanie osi czasu Final Cut Pro Powiększanie osi czasu: Wybierz Widok > Powiększ lub naciśnij Command-Plus Znak (+). Pomniejszanie osi czasu: Wybierz Widok > Pomniejsz lub naciśnij Command-Znak minus (–). Ostatnio zmodyfikowany: 2025-06-01 05:06

WIDEO Poza tym, jak skopiować z serwera TFTP na router Cisco? Krok 1: Wybierz obraz oprogramowania Cisco IOS. Krok 2: Pobierz obraz oprogramowania Cisco IOS na serwer TFTP. Krok 3: Zidentyfikuj system plików, aby skopiować obraz.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przeglądarka Tor (do pobrania na TorProject.org) umożliwia anonimowe przeglądanie lub surfowanie po Internecie. Ukryta usługa to odwiedzana witryna lub usługa, z której korzystasz, która wykorzystuje technologię Tor, aby zachować bezpieczeństwo i, jeśli właściciel sobie tego życzy, anonimowo. Deweloperzy Tora zamiennie używają terminów „ukryte usługi” i „usługi cebulowe”. Ostatnio zmodyfikowany: 2025-01-22 17:01

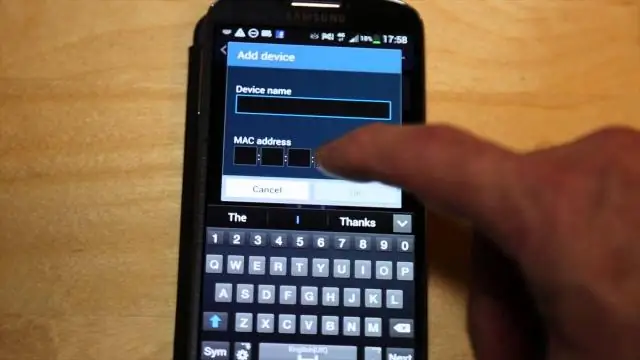

Aby użyć urządzenia iOS jako iBeacon, wykonaj następujące czynności: Uzyskaj lub wygeneruj 128-bitowy UUID dla swojego urządzenia. Utwórz obiekt CLBeaconRegion zawierający wartość UUID wraz z odpowiednimi wartościami głównymi i drugorzędnymi dla sygnału nawigacyjnego. Reklamuj informacje o sygnale nawigacyjnym za pomocą platformy Core Bluetooth. Ostatnio zmodyfikowany: 2025-01-22 17:01

4 odpowiedzi. przejdź do Preferencje -> Kontrole. Następnie musisz przeszukać długą listę obraźliwej inspekcji, której nazwę możesz uzyskać, najeżdżając na znacznik ostrzegawczy na marginesie. Możesz zmienić powagę inspekcji, czy jest to błąd, ostrzeżenie itp., albo po prostu całkowicie ją wyłączyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sekcje recenzji Cena zgodna z opisem 1199 USD Procesor 2,4 GHz Intel Core 2 Duo Pamięć 4 GB, 1066 MHz DDR3 Dysk twardy 250 GB 5400 obr./min Chipset MCP89. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tile nie wymaga subskrypcji Premium, aby korzystać z ich trackerów. Moduły do śledzenia kafelków współpracują z bezpłatną aplikacją Tile, dzięki czemu możesz zobaczyć, gdzie były ostatnio, i możesz dzwonić, o ile znajduje się w zasięgu Bluetooth. Jeśli coś zgubisz, możesz skorzystać z pomocy dużej społeczności Tile, aby znaleźć brakujący przedmiot. Ostatnio zmodyfikowany: 2025-01-22 17:01

UMOWA INTEROBSERWERA. Najczęściej stosowanym wskaźnikiem jakości pomiaru w ABA jest zgodność między obserwatorami (IOA), czyli stopień, w jakim dwóch lub więcej obserwatorów zgłasza te same obserwowane wartości po zmierzeniu tych samych zdarzeń. Ostatnio zmodyfikowany: 2025-01-22 17:01

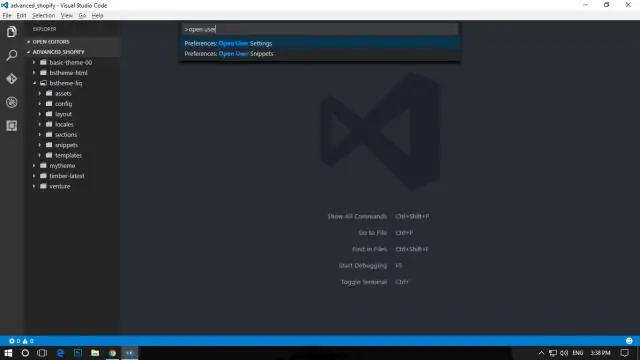

Polecenie + shift + p i otworzy coś takiego. Teraz wpisz ESLint w polu wyszukiwania, a zobaczysz coś takiego i musisz wybrać opcję konfiguracji ESLint: Utwórz ESLint, a następnie zobaczysz zintegrowany terminal wewnątrz Visual Studio Code otworzy się z kilkoma opcjami ustawień. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uziemienie odnosi się do najbardziej odległych punktów pola widzenia osoby patrzącej na scenę. Ten „podłoże” służy jako tło dla przedmiotów lub „figur”, które są bliżej osoby patrzącej na scenę. Zobacz też: Figura i figura-podłoże. Ostatnio zmodyfikowany: 2025-06-01 05:06

Anulowanie wyniku AP po jego otrzymaniu.Anulowanie wyniku usuwa na stałe wynik egzaminu AP z Twoich zapisów. Wyniki mogą zostać anulowane w dowolnym momencie. Jednakże, aby wyniki nie pojawiły się w raporcie z bieżącego roku, służby AP muszą otrzymać przypisaną, pisemną prośbę pocztą lub faksem do 15 czerwca. Ostatnio zmodyfikowany: 2025-01-22 17:01

ACK to powszechny skrót od „potwierdzony”, używany w informatyce. Przeciwieństwem ACK jest NAK. Zauważ, że „ack” jako okrzyk zaskoczenia lub alarm nie ma związku z obliczeniami. Ostatnio zmodyfikowany: 2025-06-01 05:06

Frankfurt Podobnie, gdzie jest centrum Internetu? Pobieranie danych, które generują te słowa z serwerów Gizmodo na twój komputer, wymaga ogromnej globalnej sieci sieci. W pewnym momencie swojej podróży dane prawdopodobnie przejdą przez przełączniki Ethernet na 60 Hudson Street, jednej z najbardziej gęsto upakowanych sieci koncentratory na Internet .. Ostatnio zmodyfikowany: 2025-01-22 17:01

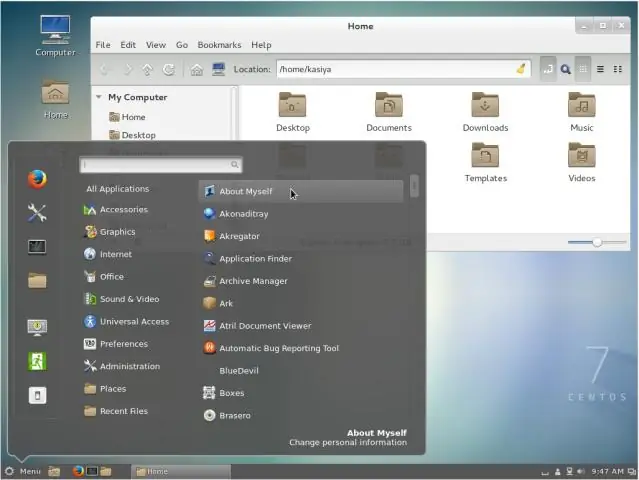

Zainstaluj MariaDB 5.5 na CentOS 7 Zainstaluj pakiet MariaDB za pomocą menedżera pakietów yum: sudo yum install mariadb-server. Po zakończeniu instalacji uruchom usługę MariaDB i włącz jej uruchamianie podczas rozruchu za pomocą następujących poleceń: sudo systemctl start mariadb sudo systemctl enable mariadb. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aby pobrać zmiany z globalnej listy adresów offline, otwórz program Outlook. W sekcji „Wyślij/Odbierz”, wybierz „Grupy wysyłania/odbierania”, a następnie „Pobierz książkę adresową”: Wybierz „Pobierz zmiany od ostatniego wysyłania/odbierania”, a następnie wybierz książkę adresową, którą chcesz zaktualizować: Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

STS to środowisko programistyczne oparte na Eclipse, które jest dostosowane do tworzenia aplikacji Spring. Zapewnia gotowe do użycia środowisko do wdrażania, debugowania, uruchamiania i wdrażania aplikacji. Obejmuje również integrację z Pivotal tc Server, Pivotal Cloud Foundry, Git, Maven i AspectJ. Ostatnio zmodyfikowany: 2025-01-22 17:01

Python jest lepszy niż R dla większości zadań, ale R ma swoją niszę i nadal chciałbyś go używać w wielu okolicznościach. Dodatkowo nauka drugiego języka poprawi Twoje umiejętności programowania. Python ma do tego narzędzia, ale R jest do tego zaprojektowany i robi to lepiej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz plik konfiguracyjny PAM w preferowanym edytorze tekstu. W większości systemów możesz to zrobić we wbudowanym edytorze 'nano', wpisując 'nano /etc/pam. konf.' Naciśnij 'Enter' i w górnej linii wpisz 'pomiń uwierzytelnianie'. Ostatnio zmodyfikowany: 2025-01-22 17:01

Generalnie narzędzia potrzebne do montażu to śruby, kotwy, kable, zasilacz lub odbiornik, wiertarka elektryczna i inne. Jeśli otrzymasz kompleksową kamerę bezpieczeństwa (system) (wysoce zalecane Reolink), śruby - rodzaj niezbędnych materiałów instalacyjnych są zwykle zawarte w pudełku z kamerą. Ostatnio zmodyfikowany: 2025-01-22 17:01

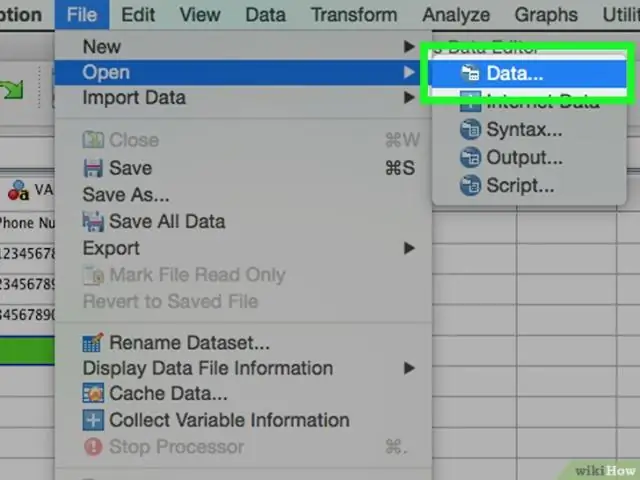

Aby otworzyć plik Excel w SPSS: Plik, Otwórz, Dane z menu SPSS. Wybierz typ pliku, który chcesz otworzyć, Excel *. xls *. xlsx, *. xlsm. Wybierz nazwę pliku. Kliknij „Odczytaj nazwy zmiennych”, jeśli pierwszy wiersz arkusza kalkulacyjnego zawiera nagłówki kolumn. Kliknij Otwórz. Ostatnio zmodyfikowany: 2025-01-22 17:01

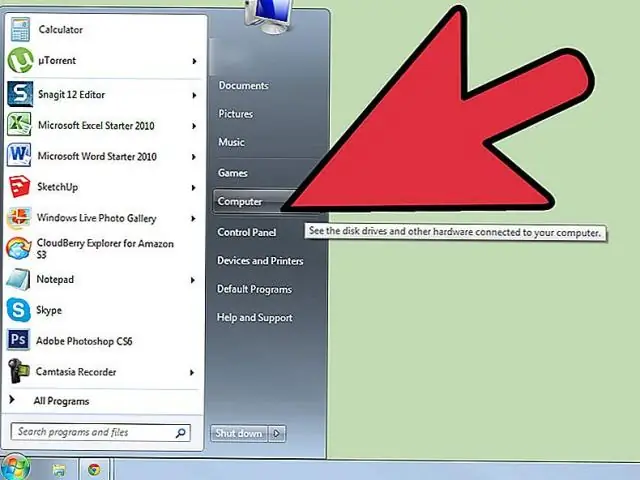

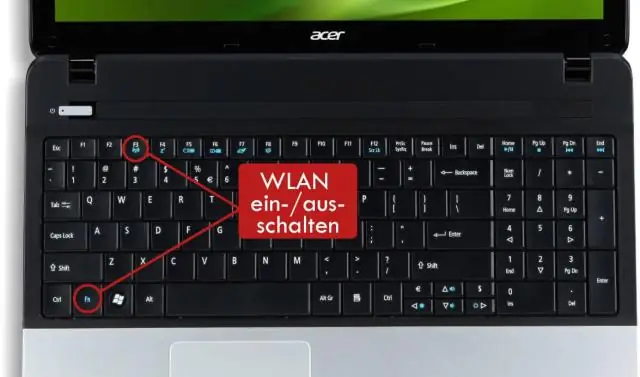

Przejdź do menu Start i wybierz Panel sterowania. Kliknij kategorię Sieć i Internet, a następnie wybierz Centrum sieci i udostępniania. Z opcji po lewej stronie wybierz Zmień ustawienia adaptera. Kliknij prawym przyciskiem myszy ikonę połączenia bezprzewodowego i kliknij włącz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz router Zaloguj się do pulpitu nawigacyjnego. Wybierz odpowiedni projekt z rozwijanego menu w lewym górnym rogu. Na karcie Projekt otwórz kartę Sieć i kliknij kategorię Routery. Kliknij Utwórz router. W oknie dialogowym Utwórz router określ nazwę routera i sieci zewnętrznej, a następnie kliknij Utwórz router. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz Start > Uruchom (lub w Windows 8, 7 lub Vista naciśnij klawisz z logo Windows + klawisz R) Wpisz Regsvr32 /u {Nazwa pliku.ocx} [Przed i po /u znajduje się jedna spacja. Nie wpisuj nawiasów {}. Kliknij przycisk OK. Następnie ponownie zarejestruj plik, uruchamiając Regsvr32 {Nazwa pliku.ocx lub.dll} (jak opisano powyżej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czas trwania przestoju lub przestoju odnosi się do okresu, w którym system nie zapewnia lub nie wykonuje swojej podstawowej funkcji. Niezawodność, dostępność, odzyskiwanie i niedostępność to pojęcia powiązane. Niedostępność to odsetek czasu, w którym system jest niedostępny lub offline. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz sprawdzić typ obiektu w Javie, używając słowa kluczowego instanceof. Określenie typu obiektu jest ważne, jeśli przetwarzasz kolekcję, taką jak tablica, która zawiera więcej niż jeden typ obiektu. Na przykład możesz mieć tablicę z ciągami i liczbami całkowitymi reprezentującymi liczby. Ostatnio zmodyfikowany: 2025-01-22 17:01

Docker to platforma do pakowania, wdrażania i uruchamiania aplikacji w kontenerach. Może uruchamiać kontenery na dowolnym systemie obsługującym platformę: laptopie programisty, systemy „on-prem” lub w chmurze bez modyfikacji. Mikroserwisy Java są dobrym celem dla Dockera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zdjęcie Nischala Masanda na Unsplash. Atak gumowym wężem to wydobywanie tajemnic od ludzi za pomocą tortur lub przymusu. Innym środkiem jest wpływ rządu i korporacji na inne podjednostki. Najlepszą metodą obrony jest to, aby ludzie nie wiedzieli nic lub jak najmniej tajemnic. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aplikacje dotykowe Samsung Galaxy S4™. Przewiń i dotknij opcji Ustawienia. Kliknij Więcej sieci. Przewiń i dotknij opcji Tethering i Mobilny punkt dostępu. Dotknij Mobilny punkt dostępu. Kliknij ikonę Menu. Dotknij opcji Konfiguruj. Usuń istniejący tekst i wprowadź nazwę swojego hotspota. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cenzura. Cenzura uniemożliwia odczytanie, usłyszenie lub zobaczenie czegoś. Jeśli kiedykolwiek słyszałeś dźwięk piszczenia, gdy ktoś mówi w telewizji, to jest to cenzura. „Cenzurować” to przejrzeć coś i zdecydować się na usunięcie lub ukrycie części, które są uważane za niedopuszczalne. Ostatnio zmodyfikowany: 2025-01-22 17:01

W idealnym przypadku nie ma możliwości przywrócenia bazy danych MS SQL Server 2012 do SQL Server 2008, nawet jeśli baza danych była w trybie zgodności odpowiadającym niższej wersji. Najlepszym rozwiązaniem jest utworzenie pustej bazy danych na SQL Server 2008, uruchomienie kreatora Generuj skrypty w Management Studio, aby oskryptować schemat i dane. Ostatnio zmodyfikowany: 2025-01-22 17:01

System Windows umożliwia podłączenie skanera bezpośrednio do innego komputera i udostępnianie go lub skonfigurowanie go jako skanera bezprzewodowego w sieci. Kliknij „Start”, a następnie „Panel sterowania”. Wpisz „Sieć” w polu wyszukiwania, a następnie kliknij „Wyświetl komputery i urządzenia sieciowe” w sekcji „Centrum sieci i udostępniania”. Ostatnio zmodyfikowany: 2025-01-22 17:01

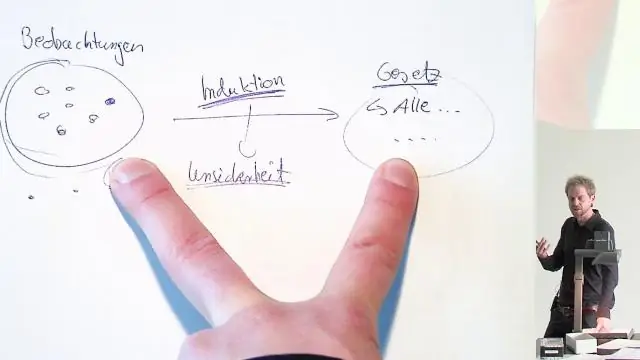

Argumentem dedukcyjnym jest przedstawienie twierdzeń, o których zakłada się lub wiadomo, że są prawdziwe, jako przesłanek do wniosku, który z konieczności wynika z tych twierdzeń. Na przykład klasyczny argument dedukcyjny sięga starożytności: wszyscy ludzie są śmiertelni, a Sokrates jest człowiekiem; dlatego Sokrates jest śmiertelny”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stuknij ikonę „Strzałka w dół” w lewym górnym rogu ekranu. Wybierz "Mail Bulk" lub "Junk Mail" w zależności od dostawcy poczty e-mail. Stuknij pole wyboru obok każdego e-maila, aby sprawdzić, czy nie został usunięty. Dotknij przycisku „Usuń” u dołu ekranu, aby usunąć wybrane wiadomości zbiorcze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kontener to komponent, który może zawierać w sobie inne komponenty. Jest to również instancja podklasy Javy. Kontener rozszerza java. awt. Składnik, więc pojemniki same w sobie są składnikami. Ostatnio zmodyfikowany: 2025-01-22 17:01