Zapisywanie pliku JPEG 1 Wybierz polecenie Plik > Zapisz jako. 2 W oknie dialogowym Zapisz jako wpisz farma w polu tekstowym Nazwa pliku. Z menu rozwijanego Format wybierz JPEG. W razie potrzeby przejdź do folderu ps04lessons, aby plik został zapisany w tej lokalizacji, a następnie naciśnij przycisk Zapisz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hadoop jest stosunkowo niedrogi Koszt wdrożenia klastra Hadoop w przeliczeniu na terabajt jest niższy niż koszt konfiguracji systemu kopii zapasowych na taśmach w przeliczeniu na terabajt. To prawda, że system Hadoop kosztuje więcej w eksploatacji, ponieważ napędy dysków przechowujące dane są w trybie online i zasilane, w przeciwieństwie do napędów taśmowych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Print(): metoda print() w Javie służy do wyświetlania tekstu na konsoli. Ten tekst jest przekazywany jako parametr do tej metody w postaci String. Ta metoda drukuje tekst na konsoli, a kursor pozostaje na końcu tekstu na konsoli. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zapisać stronę internetową w Google Chrome W przeglądarce Chrome kliknij przycisk Chrome w prawym górnym rogu. Wybierz Zapisz stronę jako. Możesz też nacisnąć Ctrl+S w systemie Windows lub Cmd+S na komputerze Mac, aby wywołać okno dialogowe Zapisz jako. W lewym okienku przejdź do miejsca, w którym chcesz zapisać stronę internetową. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Odpowiedz” wysyła Twoją odpowiedź tylko do osoby, która wysłała Ci wiadomość. Dlatego każdy, do kogo wiadomość została również wysłana lub Cc'd, nie otrzyma Twojej odpowiedzi. „Odpowiedz wszystkim” wysyła Twoją odpowiedź do wszystkich, do których wiadomość została wysłana lub do których wysłano Cc'd. Ostatnio zmodyfikowany: 2025-01-22 17:01

Historia plików w systemie Windows Przesuń palcem od prawej krawędzi ekranu, a następnie dotknij Szukaj. Wprowadź ustawienia historii plików w polu wyszukiwania, a następnie wybierz Ustawienia historii plików. Wybierz Wybierz dysk i wybierz dysk sieciowy lub zewnętrzny, którego chcesz użyć. Włącz historię plików. Ostatnio zmodyfikowany: 2025-01-22 17:01

TCP zwykle używa 24 bajtów nagłówka do uzgadniania (pierwsze dwa pakiety) i około 20 do normalnej transmisji pakietów. Mimo że nawiązanie połączenia przy użyciu 3-way handshake wymaga przesłania tylko 3 pakietów, to zerwanie jednego wymaga 4. Ostatnio zmodyfikowany: 2025-01-22 17:01

SharePoint Framework (SPFx) to model stron i składników Web Part, który zapewnia pełną obsługę rozwoju programu SharePoint po stronie klienta, łatwą integrację z danymi programu SharePoint oraz obsługę narzędzi typu open source. Ostatnio zmodyfikowany: 2025-01-22 17:01

Instrukcja switch wykonuje blok kodu w zależności od różnych przypadków. Instrukcja switch jest częścią instrukcji „Warunkowych” JavaScript, które są używane do wykonywania różnych akcji w oparciu o różne warunki. Instrukcja switch jest często używana razem z break lub domyślnym słowem kluczowym (lub obydwoma). Ostatnio zmodyfikowany: 2025-01-22 17:01

Dead Pixel Buddy - narzędzie do wykrywania DeadPixels. Jak to działa: Wybierz kolor z płytek po prawej, aby przetestować. Naciśnij F-11, aby przejść do pełnego ekranu (i ponownie F-11, aby cofnąć, musisz wrócić, aby zobaczyć przycisk wstecz w przeglądarce). Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby włączyć/wyłączyć podświetlenie lub dostosować ustawienia jasności podświetlenia: Aby zainicjować przełącznik podświetlenia klawiatury, naciśnij klawisze Fn+F10 (klawisz Fn nie jest potrzebny, jeśli włączona jest blokada klawisza funkcyjnego Fn). Pierwsze użycie poprzedniej kombinacji klawiszy włącza podświetlenie do najniższego ustawienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozmiary kluczy są nieco łatwiejsze do ustalenia niż rozmiary nasadek, ponieważ nie masz do czynienia z różnymi rozmiarami napędów zapadkowych. Tabela rozmiarów kluczy do śrub. Średnica śruby Rozmiar klucza (standardowy) Rozmiar klucza (metryczny) 1/8' 5/16' 8mm 3/16' 3/8' 10mm 1/4' 7/16' 11mm 5/16' 1/2' 13mm. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć flash, tradycyjnie używana w telefonach komórkowych, aparatach cyfrowych i odtwarzaczach MP3, trafia do laptopa. Ponadto pamięć flash nie ma ruchomych części, w przeciwieństwie do dysku twardego, na którym dane są odczytywane z obracającego się dysku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Start, Stop, Restart MySQL z panelu preferencji Mac OS Jeśli serwer jest już uruchomiony, przycisk zmieni się na „Stop MySQL Server”. Jeśli chcesz zrestartować serwer, po prostu kliknij, aby go wyłączyć, odczekaj minutę, a następnie włącz go ponownie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Lockbox pozwala blokować pliki i ukrywać je na urządzeniu za pomocą kodu PIN telefonu lub opcji blokady. Chociaż nie szyfruje plików, aby upewnić się, że są odpowiednio ukryte, ale jako funkcja Lockbox jest całkiem przydatny tak, jak jest w rzeczywistości. Również Zamówienie: Najlepsze ochraniacze ekranu dla OnePlus 7 Pro. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby sprawdzić wszystkie foldery zakładek: na telefonie lub tablecie z Androidem otwórz aplikację Chrome. W prawym górnym rogu kliknij Więcej Zakładki. Jeśli pasek adresu znajduje się na dole, przesuń palcem w górę na pasku adresu. Dotknij Gwiazdka. Jeśli jesteś w folderze, w lewym górnym rogu kliknij Wstecz. Otwórz każdy folder i poszukaj swojej zakładki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz nacisnąć klawisz [+], aby twoja postać automatycznie biegła. Jeśli chcesz zobaczyć widok z tyłu, naciśnij [Alt] i jednocześnie obróć mysz, aby zobaczyć tył. Ostatnio zmodyfikowany: 2025-01-22 17:01

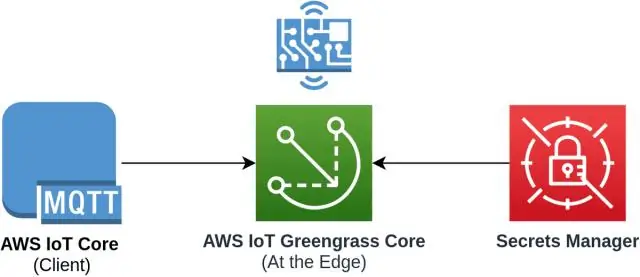

Pobierasz Tester urządzeń AWS IoT, podłączasz docelową płytkę mikrokontrolera przez USB, konfigurujesz Tester urządzeń AWS IoT i uruchamiasz testy Testera urządzeń AWS IoT za pomocą interfejsu wiersza poleceń. Tester urządzeń AWS IoT wykonuje przypadki testowe na urządzeniu docelowym i przechowuje wyniki na Twoim komputerze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak sprawdzić użycie procesora w systemach AIX z uruchomionymi procesami: Sprawdź, jakie wszystkie procesy związane z aplikacjami są uruchomione i które zużywają więcej procesora, uruchamiając polecenie TOPAS. # topas. Użycie pamięci: Sprawdź użycie pamięci przez każdy proces wykorzystujący wysoki procesor, uruchamiając następujące polecenie: # svmon –p. Zabijanie procesów nie jest wymagane:. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przekazywanie połączeń za pomocą funkcji Twilio (Beta) Zaloguj się do swojego konta w witrynie www.twilio.com. Kliknij Runtime. Kliknij Funkcje, a następnie wybierz Utwórz funkcję lub czerwony przycisk ze znakiem plus +. Wybierz szablon Przekierowanie połączeń, a następnie kliknij Utwórz. Dodaj Ścieżkę i zaktualizuj pole KOD, a następnie kliknij Zapisz. Ostatnio zmodyfikowany: 2025-01-22 17:01

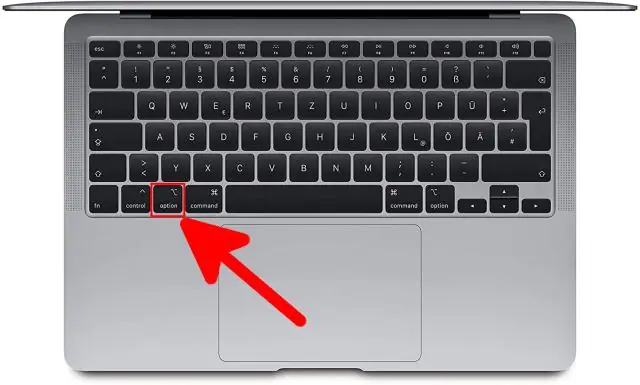

Podczas gdy najpopularniejszą funkcją klawisza Alt jest sterowanie menu w programach Windows, klawisz Option w systemie Mac jest „różnym” klawiszem, który uruchamia tajne funkcje i znaki specjalne. klucz. Jak pewnie mogłeś się domyślić, na Macintoshu nie ma logo Windows. Ostatnio zmodyfikowany: 2025-01-22 17:01

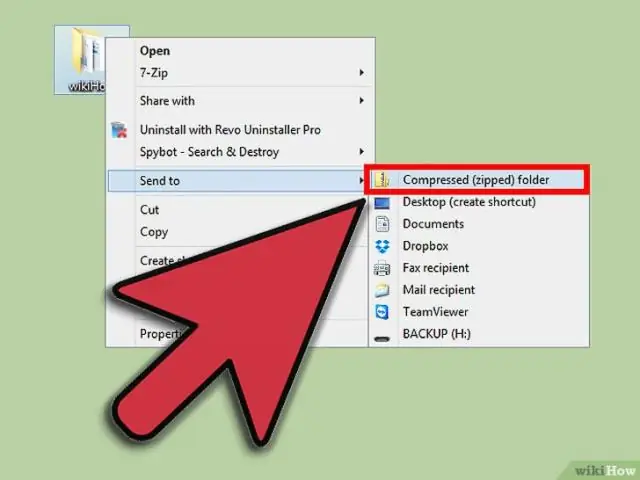

Aby dodać pliki lub foldery do utworzonego wcześniej spakowanego folderu, przeciągnij je do spakowanego folderu. Niektóre typy plików, takie jak obrazy JPEG, są już mocno skompresowane. Jeśli spakujesz kilka zdjęć JPEG do folderu, całkowity rozmiar folderu będzie mniej więcej taki sam jak oryginalna kolekcja zdjęć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją trzy typy animacji w programie AdobeFlash CS4 classic, animacja kształtu i animacja ruchu. Każda animacja tworzy inny efekt. Klasyczna animacja jest używana do zanikania i zanikania obiektów; lub poruszaj się po scenie. Klasyczne animacje są również używane do zmiany rozmiaru obiektu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pierwotna odpowiedź: W którym kraju najtańsze są produkty Apple? Najtańszym krajem do kupowania komputerów Mac na świecie jest obecnie Malezja. Ze względu na nasz spadający Ringgit Macbook Pro i Macbook są bardzo tanie po przeliczeniu w porównaniu do USD. 13-calowy model podstawowy Macbooka Pro kosztuje 1299 USD w amerykańskim sklepie Apple Store. Ostatnio zmodyfikowany: 2025-01-22 17:01

Organizacja pliku odnosi się do logicznych relacji między różnymi rekordami, które tworzą plik, w szczególności w odniesieniu do sposobów identyfikacji i dostępu do dowolnego konkretnego rekordu. Mówiąc prościej, przechowywanie plików w określonej kolejności nazywa się organizacją plików. Ostatnio zmodyfikowany: 2025-01-22 17:01

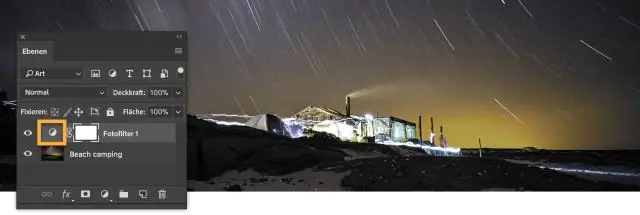

Otwórz obraz. Wybierz opcję Filtr > Wyostrz > ShakeReduction. Program Photoshop automatycznie analizuje region obrazu, który najlepiej nadaje się do redukcji drgań, określa charakter rozmycia i ekstrapoluje odpowiednie poprawki na cały obraz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Większość instalacji przebiega szybko, zajmuje około 10 minut. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pakiet zlib-devel zawiera pliki nagłówkowe i biblioteki potrzebne do tworzenia programów korzystających z biblioteki kompresji i dekompresji zlib. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kamera Yi Action wymaga karty micro SD o pojemności od 16 GB do 64 GB w formacie FAT32. Zalecamy używanie karty SD klasy 10 i wyższej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Handycam to marka Sony wykorzystywana do sprzedaży swoich kamer. Został wprowadzony na rynek w 1985 roku jako nazwa pierwszego kamkordera Video8, zastępując poprzednią linię modeli Sony opartych na Betamax, a nazwa miała podkreślać „poręczny” charakter aparatu, który mieści się w dłoni, co jest możliwe dzięki nowemu formatowi zminiaturyzowanej taśmy. Ostatnio zmodyfikowany: 2025-01-22 17:01

ES5 to skrót do ECMAScript 5. ECMAScript 5 jest również znany jako JavaScript 5. ECMAScript 5 jest również znany jako ECMAScript 2009. Ostatnio zmodyfikowany: 2025-01-22 17:01

Największym zastosowaniem Internetu są badania. Ludzie korzystają z Internetu, aby uzyskać informacje. Jest to ważne, ponieważ Twoja witryna powinna być źródłem badań. Dołącz sekcję zasobów do swojej witryny i pisz treść, która pomoże ludziom uzyskać odpowiedzi. Ostatnio zmodyfikowany: 2025-01-22 17:01

W klasycznej retoryce i logice błaganie o pytanie jest nieformalnym błędem, który pojawia się, gdy przesłanki argumentu zakładają prawdziwość wniosku, zamiast go wspierać. Jest to rodzaj rozumowania okrężnego: argument, który wymaga, aby pożądany wniosek był prawdziwy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dane pierwotne można zbierać na wiele sposobów. Jednak najczęstszymi technikami są samodzielne ankiety, wywiady, obserwacje terenowe i eksperymenty. Zbieranie danych pierwotnych jest dość kosztowne i czasochłonne w porównaniu z gromadzeniem danych wtórnych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli wolisz nie używać chusteczki dezynfekującej, możesz zmieszać jedną część alkoholu do nacierania i jedną część wody destylowanej w butelce ze spryskiwaczem. Rozpyl roztwór na miękką szmatkę, a nie na Macbooka. Wytrzyj ekran MacBooka, klawiaturę i tablicę śledzącą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaawansowane usługi bezprzewodowe (AWS) to pasmo widma bezprzewodowej telekomunikacji wykorzystywane do mobilnych usług głosowych i transmisji danych, wideo i przesyłania wiadomości. Usługa jest przeznaczona do użytku na urządzeniach mobilnych, takich jak telefony bezprzewodowe, w celu świadczenia usług telefonii komórkowej, transmisji danych i wiadomości. Ostatnio zmodyfikowany: 2025-06-01 05:06

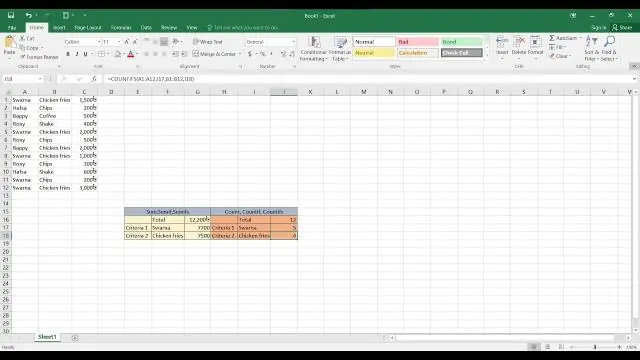

=SUMA.WARUNKI(D2:D11;A2:A11”Południe”; Na koniec wprowadzasz argumenty dla drugiego warunku - zakres komórek (C2:C11), które zawierają słowo „mięso” oraz samo słowo (otoczone przez cudzysłowy), aby Excel mógł go dopasować. Zakończ formułę nawiasem zamykającym), a następnie naciśnij klawisz Enter. Wynik ponownie to 14 719. Ostatnio zmodyfikowany: 2025-06-01 05:06

Niezależnie od tego, Lightning nie jest już szybkim złączem. Gdyby tylko Apple miał szybszy standard, z którego mogliby korzystać. Masz rację, Thunderbolt 3 jest często używany przez Apple, a przy 40 gigabitach na sekundę jest znacznie szybszy niż Lighting. Obsługuje również takie rzeczy, jak zewnętrzne dyski twarde i wyświetlacze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Proksemika. Odnosi się do fizycznej przestrzeni, którą utrzymujemy między innymi a sobą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda clone() klasy Object tworzy i zwraca kopię obiektu z tą samą klasą i wszystkimi polami o tych samych wartościach. Jednak obiekt. clone() zgłasza CloneNotSupportedException, chyba że obiekt jest instancją klasy, która implementuje interfejs znacznika Cloneable. Ostatnio zmodyfikowany: 2025-01-22 17:01