Tak więc większość firm, które zajmują się oprogramowaniem i plikami danych, zwykle używa profesjonalnego oprogramowania do przywracania usuniętych lub utraconych danych. Różne firmy używają różnych rozwiązań do odzyskiwania danych. Niektóre z najpopularniejszych programów w tej kategorii to: Wondershare Recover IT. Recuva. Łatwość. DiskDrill. Odzyskaj dane. Ostatnio zmodyfikowany: 2025-01-22 17:01

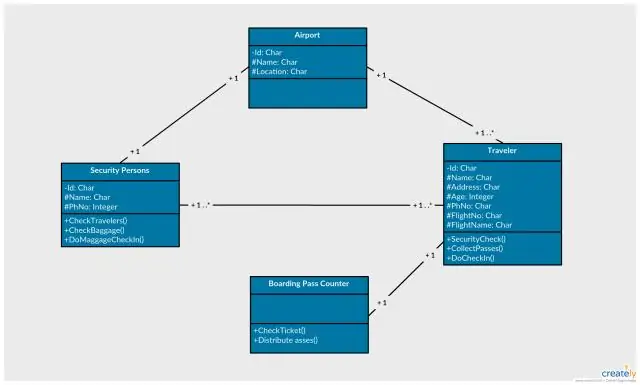

Klasy i obiekty domeny Obiekty reprezentujące jednostki domeny są nazywane jednostkami lub obiektami domeny. Klasy, które tworzą, nazywane są klasami domen. Wykonanie przypadku użycia obejmuje tworzenie, niszczenie, wysyłanie zapytań i aktualizowanie obiektów domeny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skonfiguruj swój projekt. Utwórz pakiet, powiedzmy dokr_pkg. Kompilacja Twojego pakietu. Przejdź do folderu pakietu i wykonaj to polecenie: python setup.py bdist_wheel. Zainstaluj na swoim komputerze lokalnym. Jeśli chcesz przetestować swoją aplikację na komputerze lokalnym, możesz zainstalować plik.whl za pomocą polecenia pip: Prześlij na pip. Wniosek. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zestaw instrukcji Thumb używany w procesorach ARM® Cortex®-M zapewnia doskonałą gęstość kodu w porównaniu z innymi architekturami procesorów. Wielu programistów migrujących z 8-bitowych mikrokontrolerów zauważy znaczne zmniejszenie wymaganego rozmiaru programu, a wydajność również zostanie znacznie poprawiona. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby usunąć sortowanie: Aktywuj kartę Strona główna. Kliknij przycisk Wyczyść wszystkie sortowania w grupie Sortuj i filtruj. Program Access usuwa wszystkie zastosowane rodzaje. Ostatnio zmodyfikowany: 2025-01-22 17:01

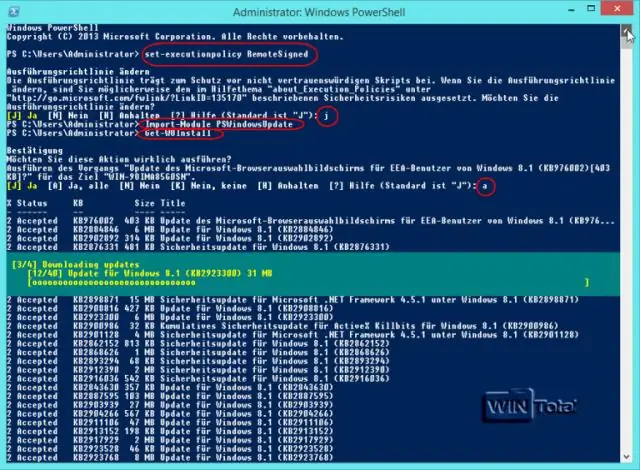

W programie PowerShell 4.0 i nowszych wersjach programu PowerShell moduły dodane przez użytkownika i zasoby DSC są przechowywane w C: Program FilesWindowsPowerShellModules. Moduły i zasoby DSC w tej lokalizacji są dostępne dla wszystkich użytkowników komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Śledzenie głowy 3DoF oznacza, że możesz śledzić tylko ruch obrotowy. Śledzenie głowy 6DoF oznacza, że możesz śledzić zarówno pozycję, jak i rotację. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wlej wybielacz do prania na wszelkie termitekolonie, które obserwujesz na mulczowanych obszarach twojego podwórka. Toksyczność wybielacza zabije termity, które wejdą w kontakt z płynem. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak zmienić hasło w modemie bezprzewodowym Arris Najpierw przejdź do przeglądarki internetowej. Następnie w pasku adresu wpisz 192.168.100.1. Naciśnij enter, spowoduje to przejście do strony modemu Arris. Poniżej miejsca, w którym jest napisane Arris, status znajduje się w żółtym polu. Po prawej stronie zobaczysz kartę sieci bezprzewodowej, kliknij ją. Zostaniesz poproszony o nazwę użytkownika i hasło:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Powinieneś rozważyć SQL Server 2017, jeśli… (Pamiętaj, że nie ma więcej dodatków Service Pack, tylko aktualizacje zbiorcze). Potrzebujesz prostszych przyszłych uaktualnień - ponieważ począwszy od 2017 r. możesz mieć rozproszoną grupę dostępności z różnymi wersjami SQL Server. Ostatnio zmodyfikowany: 2025-06-01 05:06

Cox Digital Telephone zapewnia taką samą niezawodność. Strona 1. TELEFON CYFROWY COX ZESTAWIENIE INFORMACYJNYCH. Cox Digital Telephone zapewnia takie same niezawodne wrażenia telefoniczne i funkcje, jakich oczekujesz od usług telefonicznych, przy większych oszczędnościach niż inne firmy. Ostatnio zmodyfikowany: 2025-01-22 17:01

65 lat (28 stycznia 1955). Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do aplikacji „Ustawienia”, a następnie wybierz „Ogólne”. Następnie wybierz „Dostępność”, a następnie przewiń w dół i dotknij „LEDFlash dla alertów” w sekcji Słuch. Gdy jesteś na ekranie LEDFlash dla alertów, po prostu włącz tę funkcję. Ostatnio zmodyfikowany: 2025-01-22 17:01

BŁĘDY ISTOTNOŚCI: Te błędy odwołują się do dowodów lub przykładów, które nie mają związku z omawianym argumentem. Odwołanie się do siły (Argumentum Ad Baculum lub złudzenie „Moc sprawia, że ma rację”): W tym argumencie używa się siły, groźby użycia siły lub innego nieprzyjemnego sprzeciwu, aby skłonić publiczność do zaakceptowania wniosku. Ostatnio zmodyfikowany: 2025-06-01 05:06

Na karcie Wyskakujące okienka w sieci Web wybierz opcję Zablokuj wszystkie wyskakujące okienka w sieci Web, aby wyłączyć wszystkie internetowe reklamy w wyskakujących okienkach. Następnie, aby wyłączyć wyskakujące okienka od AOL i naszych partnerów, kliknij kartę Wyskakujące okienka z AOL i wybierz opcję Blokowanie wyskakujących okienek od AOL. Kliknij Zapisz, a następnie OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

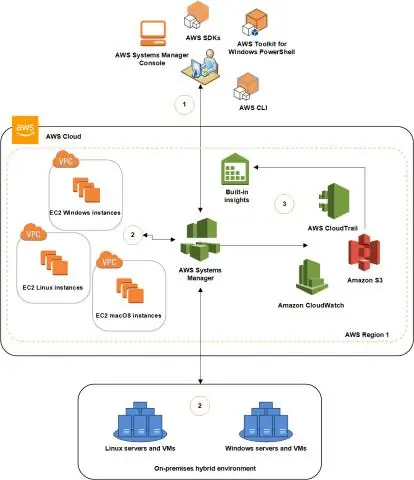

Amazon AWS używa kluczy do szyfrowania i odszyfrowywania informacji logowania. Na poziomie podstawowym nadawca używa klucza publicznego do szyfrowania danych, które następnie odszyfrowuje przy użyciu innego klucza prywatnego. Te dwa klucze, publiczny i prywatny, są znane jako para kluczy. Potrzebujesz pary kluczy, aby móc połączyć się ze swoimi instancjami. Ostatnio zmodyfikowany: 2025-06-01 05:06

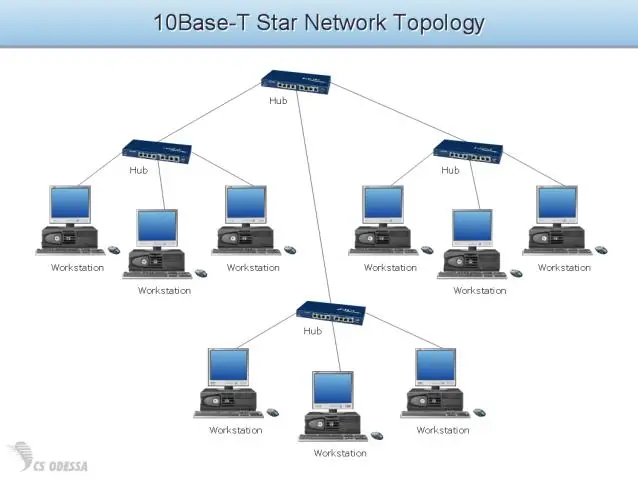

Możesz użyć przedłużaczy i koncentratorów USB z własnym zasilaniem połączonych ze sobą, aby zwiększyć zasięg urządzenia USB. W przypadku korzystania z koncentratorów i kabli 3.0/3,1 nie należy przekraczać zalecanej długości 3 metrów (9 stóp i 10 cali) między koncentratorami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wrócić do poprzedniej wersji Gmaila, użytkownicy mogą po prostu przejść do koła zębatego „Ustawienia” w prawym górnym rogu i kliknąć „Wróć do klasycznego Gmaila”. Powrót do bardziej znanego układu nadal umożliwia powrót do nowej wersji . Po prostu wróć do Ustawień i kliknij „Wypróbuj nowego Gmaila”. Ostatnio zmodyfikowany: 2025-01-22 17:01

SQL - INSERT Query. Instrukcja SQL INSERT INTO służy do dodawania nowych wierszy danych do tabeli w bazie danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

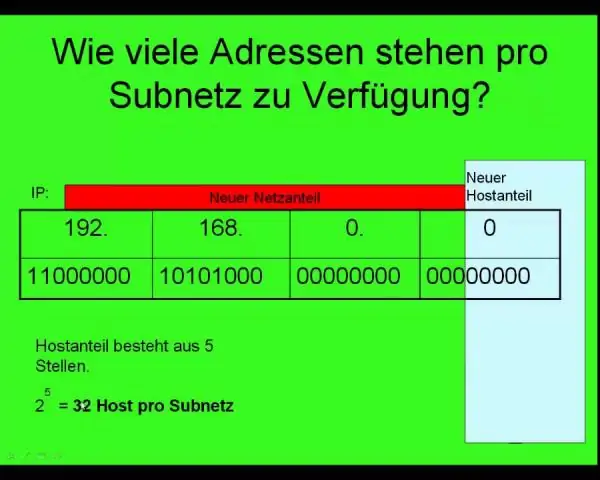

Całkowita liczba podsieci: przy użyciu maski podsieci 255.255. 255.248, wartość liczbowa 248 (11111000) wskazuje, że do identyfikacji podsieci jest używanych 5 bitów. Aby znaleźć całkowitą liczbę dostępnych podsieci, po prostu podnieś 2 do potęgi 5 (2^5), a wynik to 32 podsieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klauzula PostgreSQL GROUP BY służy do grupowania w tabeli tych wierszy, które mają identyczne dane. Jest używany z instrukcją SELECT. Klauzula GROUP BY zbiera dane z wielu rekordów i grupuje wyniki według jednej lub więcej kolumn. Służy również do zmniejszenia nadmiarowości na wyjściu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wrócić do iPhone'a, mocno naciśnij lewą stronę ekranu i przesuń palcem do prawej strony ekranu (podniesienie wcześniej palca lub zwiększenie nacisku spowoduje otwarcie przełącznika aplikacji). Ostatnio zmodyfikowany: 2025-01-22 17:01

Dodawanie czasu antenowego jest proste! Możesz dodać Airtime bezpośrednio z telefonu NET10 za pomocą Rapid Refill. Aby uzyskać instrukcje dotyczące korzystania z funkcji Rapid Refill, zapoznaj się ze stroną dodawania czasu antenowego na tej stronie internetowej. Możesz również dodać czas antenowy z tej strony internetowej lub zadzwonić pod numer 1-877-836-2368. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skrótem wyrażenia regularnego jest regex. Wzorzec wyszukiwania może być dowolnym znakiem, od prostego znaku, stałego ciągu znaków lub złożonego wyrażenia zawierającego znaki specjalne opisujące wzorzec. Wzorzec zdefiniowany przez wyrażenie regularne może pasować raz, kilka razy lub wcale dla danego ciągu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typ danych. Bazy danych przechowują dane. Aby baza danych była bardziej wydajna, różne rodzaje danych są zwykle klasyfikowane jako określony „typ danych”. > Tekst lub alfanumeryczny - przechowuje dane zawierające tekst, symbole i liczby. Przykładem może być „imię”, np. John Smith. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rejestr zdalnego wywoływania metod Java (RMI) jest zasadniczo usługą katalogową. Rejestr obiektów zdalnych to usługa nazewnictwa ładowania początkowego używana przez serwery RMI na tym samym hoście do powiązania obiektów zdalnych z nazwami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użycie wyrażenia „z powodu” jest poprawne, jeśli zdanie ma sens, gdy „z powodu” zostanie zastąpione przez „spowodowane przez”. Użyj „ponieważ” do modyfikacji czasowników. Ostatnio zmodyfikowany: 2025-01-22 17:01

Adapter sieciowy. Interfejs sieciowy, taki jak karta rozszerzeń lub zewnętrzna karta sieciowa. Karta interfejsu sieciowego (NIC) Karta rozszerzeń, za pośrednictwem której komputer może łączyć się z siecią. Ostatnio zmodyfikowany: 2025-01-22 17:01

Stroke to rysowanie linii, Fill to „kolorowanie” (z braku lepszego określenia). Tak więc w przypadku kształtu (np. koła) obrys to granica (obwód), a wypełnienie to korpus (wnętrze). Stroke rysuje tylko rzeczy na granicy ścieżki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Google Cloud Key Management Service (KMS) to usługa w chmurze służąca do zarządzania kluczami szyfrowania dla innych usług chmurowych Google, której przedsiębiorstwa mogą używać do wdrażania funkcji kryptograficznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bardzo prosty przykład szyfrowania RSA Wybierz liczby pierwsze p=11, q=3. n = pq = 11,3 = 33. phi = (p-1)(q-1) = 10,2 = 20. Wybierz e=3. Sprawdź gcd(e, p-1) = gcd(3, 10) = 1 (tj. 3 i 10 nie mają wspólnych współczynników oprócz 1), oblicz d tak, że ed ≡ 1 (mod phi) tj. oblicz d = (1/e ) mod phi = (1/3) mod 20. Klucz publiczny = (n, e) = (33, 3). Ostatnio zmodyfikowany: 2025-01-22 17:01

:pierwszy typu. Selektor:first-of-type w CSS pozwala wskazać pierwsze wystąpienie elementu w jego kontenerze. Jest zdefiniowany w specyfikacji CSS Selectors Level 3 jako „strukturalna pseudoklasa”, co oznacza, że służy do stylizowania treści na podstawie relacji z treścią rodzica i rodzeństwa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uformuj szpachlówkę Fix-It Stick, aż uzyska jasny odcień szarości. Uformuj go nad otworkiem w rurce miedzianej. Lubię go dociskać, aby szpachlówka dostała się do dziurki, a następnie zwężać końce. Za kilka minut kit będzie twardy jak skała i będziesz mógł z powrotem odkręcić wodę. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPhone 8 nie ma „wycięcia” na górze. System kamer TrueDepth to samotna przerwa na pięknym wyświetlaczu iPhone’a X od krawędzi do krawędzi. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wyodrębnianie liczb z zakresu Wybierz komórkę w kolumnie A. Wyświetl kartę Dane na wstążce. Kliknij narzędzie Sortuj od najmniejszego do największego w grupie Sortuj i filtruj. Wybierz liczby, które chcesz umieścić w kolumnie B. Naciśnij Ctrl+X, aby wyciąć komórki do schowka. Wybierz komórkę B1 (lub pierwszą komórkę w kolumnie B, w której mają się pojawić wartości). Ostatnio zmodyfikowany: 2025-01-22 17:01

Góry Adirondack /æd?ˈr?ndæk/ tworzą masyw w północno-wschodnim Nowym Jorku w Stanach Zjednoczonych. Jego granice pokrywają się z granicami Parku Adirondack. Góry tworzą mniej więcej okrągłą kopułę o średnicy około 160 mil (260 km) i wysokości około 1600 m. Ostatnio zmodyfikowany: 2025-01-22 17:01

Emotikona z twarzą niedźwiedzia - symbol czegoś okrutnego lub uroczego, w zależności od kontekstu. Może oznaczać „Słodki jak pluszowy miś!” ponieważ obraz przypomina raczej pluszową zabawkę niż samo zwierzę, ale Bear Emoji może również podkreślać siłę i odporność, jakby mówił „Jesteś silny jak niedźwiedź!”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wyczyścić domyślne aplikacje na Samsung GalaxyS7 Uruchom aplikację Ustawienia z ekranu głównego lub z szuflady aplikacji. Stuknij Aplikacje. Stuknij Aplikacje domyślne. Kliknij Ustaw jako domyślne. Kliknij aplikację, dla której chcesz wyczyścić ustawienia domyślne. Stuknij Wyczyść domyślne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieje kilka sposobów przełączania się między otwartymi oknami. Wielu użytkowników sięga po mysz, wskazuje pasek zadań, a następnie klika przycisk okna, które chcą przenieść na pierwszy plan. Jeśli jesteś fanem skrótów klawiszowych, tak jak ja, prawdopodobnie używasz Alt-Tab, aby przełączać się między otwartymi oknami. Ostatnio zmodyfikowany: 2025-01-22 17:01

W każdym kalkulatorze podstawa „log” to 10, a podstawa „ln” to 2,718281828, („e”). Pierwsza to podstawa 10, a druga to podstawa naturalna. Ostatnio zmodyfikowany: 2025-01-22 17:01