Tayloryzm i powstanie biura na planie otwartym Te wczesne biura na planie otwartym, które zyskały na popularności na początku XX wieku, były zgodne z zasadami „Taylorism”, metodologii stworzonej przez inżyniera mechanika Franka Taylora, który dążył do maksymalizacji wydajności przemysłowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Test inteligencji Bineta Podczas gdy pierwotnym zamiarem Bineta było użycie testu do identyfikacji dzieci, które potrzebowały dodatkowej pomocy akademickiej, test wkrótce stał się sposobem identyfikacji tych, których ruch eugeniczny uznał za „osłabionych umysłowo”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wstęp. Jest to technika eksploracji danych używana do umieszczania elementów danych w powiązanych grupach. Klastrowanie to proces dzielenia danych (lub obiektów) na tę samą klasę, dane w jednej klasie są bardziej podobne do siebie niż w innym klastrze. Ostatnio zmodyfikowany: 2025-01-22 17:01

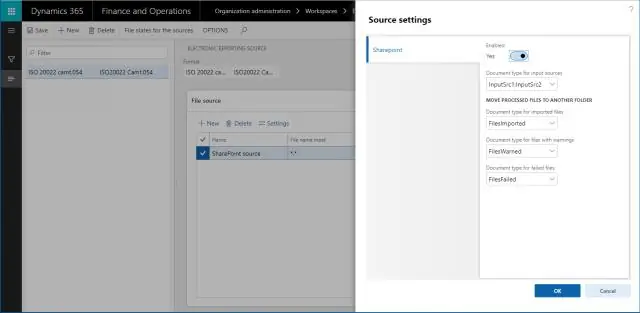

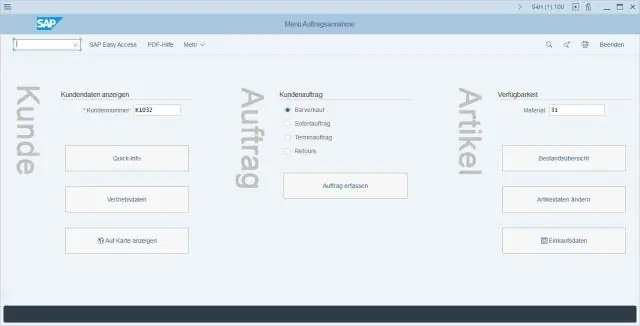

SharePoint Designer 2013 może służyć do tworzenia i dostosowywania witryn i rozwiązań, które zawierają logikę aplikacji, ale nie wymagają pisania kodu. Możesz go używać do dodawania i modyfikowania źródeł danych, dostosowywania widoków list i danych, budowania i wdrażania biznesowych przepływów pracy, projektowania marki korporacyjnej i wielu innych. Ostatnio zmodyfikowany: 2025-01-22 17:01

PG&E odcięło zasilanie około pół miliona klientów na początku środy i twierdzi, że planuje wyłączyć prąd w południe dla kolejnych 234 000, z których wielu znajduje się w rejonie zatoki San Francisco. Kolejne 43 000 klientów może stracić energię później w ciągu dnia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Argument z analogii jest szczególnym rodzajem argumentu indukcyjnego, w którym dostrzeżone podobieństwa są wykorzystywane jako podstawa do wywnioskowania pewnych dalszych podobieństw, które nie zostały jeszcze zaobserwowane. Rozumowanie przez analogię jest jedną z najczęstszych metod, za pomocą których ludzie próbują zrozumieć świat i podejmować decyzje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto lista często spotykanych ważnych funkcji systemu operacyjnego: Tryb chroniony i tryb nadzorcy. Umożliwia dostęp do dysków i systemów plików Sterowniki urządzeń Bezpieczeństwo sieci. Wykonanie programu. Zarządzanie pamięcią Wielozadaniowość pamięci wirtualnej. Obsługa operacji we/wy. Manipulacja systemem plików. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po otwarciu przeglądarki wybierz menu Narzędzia, kliknij Opcje i wybierz kartę Prywatność. Kliknij przycisk PokażCookies. Aby usunąć wszystkie pliki cookie, kliknij przycisk Usuń wszystkie pliki cookie. Ostatnio zmodyfikowany: 2025-01-22 17:01

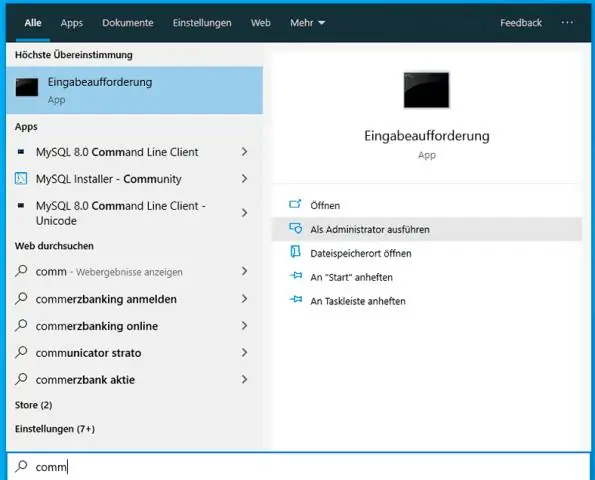

Aby zmienić uprawnienia, użyj konta administratora na tym komputerze, aby uruchomić CACLS. Jeśli masz włączoną funkcję UAC, być może będziesz musiał najpierw podnieść wiersz polecenia, klikając go prawym przyciskiem myszy i wybierając „Uruchom jako administrator”. Uzupełnij pomoc, wpisując następujące polecenie: cacls/?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wbudowany autotest (BIST) lub wbudowany test (BIT) to mechanizm, który umożliwia maszynie samotestowanie. Inżynierowie projektują BIST, aby spełnić takie wymagania jak: wysoka niezawodność. krótszy czas cyklu naprawy. Ostatnio zmodyfikowany: 2025-01-22 17:01

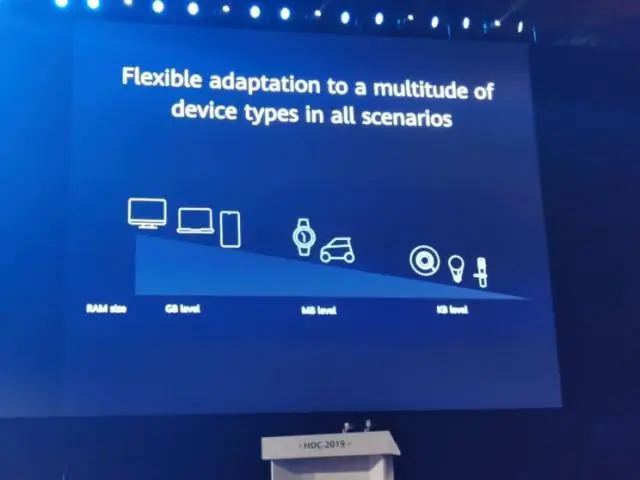

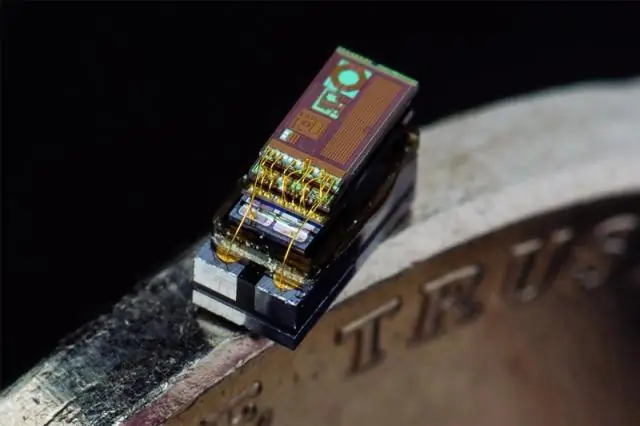

Kinetis Zapytano też, jaki jest najmniejszy chip? ten żeton jest jednym z najmniejszy kiedykolwiek wyprodukowany, mierzący zaledwie kilka atomów grubości - wokół średnicy dwóch helis DNA. Badania umożliwią osiągnięcie rozmiaru paznokcia frytki z 30 miliardami tranzystorów - wyłączniki urządzeń elektronicznych.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykrywaj, analizuj i porównuj twarze Wejdź do konsoli Amazon Rekognition. Otwórz konsolę zarządzania AWS, aby mieć otwarty przewodnik krok po kroku. Krok 2: Analizuj twarze. Krok 3: Porównaj twarze. Krok 4: Porównaj twarze (ponownie). Ostatnio zmodyfikowany: 2025-01-22 17:01

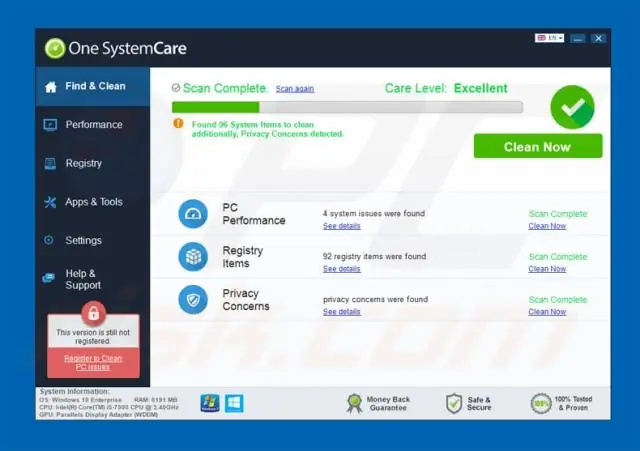

Naciśnij Win + X, aby otworzyć menu Power User, a następnie wybierz Programy i funkcje. Na ekranie pojawi się lista wszystkich zainstalowanych programów. Znajdź Advanced Systemcare 9 i kliknij przycisk Odinstaluj. Postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby zakończyć proces odinstalowywania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Pokrycie kodu pozwala zobaczyć, jaka część kodu jest wykonywana podczas testów jednostkowych, dzięki czemu możesz zrozumieć, jak skuteczne są te testy. W programie IntelliJ IDEA dostępne są następujące moduły runner pokrycie kodu: runner pokrycia kodu IntelliJ IDEA (zalecane). Ostatnio zmodyfikowany: 2025-01-22 17:01

Pisanie instrukcji SQL Słowa kluczowe nie mogą być dzielone w wierszach ani skracane. Klauzule są zwykle umieszczane w oddzielnych wierszach, aby zapewnić czytelność i łatwość edycji. Tabulatory i wcięcia mogą być używane do zwiększenia czytelności kodu. Ostatnio zmodyfikowany: 2025-01-22 17:01

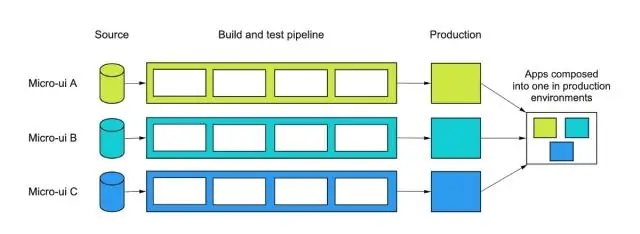

Ideą Micro Frontends jest myślenie o stronie internetowej lub aplikacji internetowej jako zestawie funkcji, które są własnością niezależnych zespołów. Każdy zespół ma odrębną dziedzinę działalności lub misję, na której mu zależy i w której się specjalizuje. Ostatnio zmodyfikowany: 2025-01-22 17:01

„Jak mogę naprawić proces Windows Shell Experience Host używający zbyt dużej ilości pamięci/procesora? ' Zaktualizuj swój system operacyjny. Wyłącz pokaz slajdów tła pulpitu na swoim komputerze. Wyłącz automatyczną zmianę kolorów. Uruchom Kontroler plików systemowych. Ogranicz użycie procesora. Napraw problemy z rejestrem. Sprawdź swój komputer pod kątem złośliwego oprogramowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ta piękna, ale wytrzymała roślina najlepiej radzi sobie w pełnym słońcu i dobrze sprawdza się w obszarach o gorącym, odbitym cieple. Nie sadzić w zacienionych miejscach, ponieważ spowoduje to wzrost długonogi. Mallow do samosiewu, a sadzonki można w razie potrzeby przenosić i przesadzać jesienią. Ostatnio zmodyfikowany: 2025-01-22 17:01

Reprezentuje element programu, taki jak pakiet, klasa lub metoda. Każdy element reprezentuje statyczną konstrukcję na poziomie języka (a nie na przykład konstrukcję środowiska uruchomieniowego maszyny wirtualnej). Elementy należy porównywać metodą equals(Object). Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby aktywować TensorFlow, otwórz instancję Amazon Elastic Compute Cloud (Amazon EC2) DLAMI z Conda. Dla TensorFlow i Keras 2 na Pythonie 3 z CUDA 9.0 i MKL-DNN uruchom to polecenie: $ source aktywuj tensorflow_p36. W przypadku TensorFlow i Keras 2 na Pythonie 2 z CUDA 9.0 i MKL-DNN uruchom to polecenie:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ustawienia dotykowe Apple iPhone 4. Dotknij Bluetooth. Jeśli Bluetooth jest wyłączony, dotknij WYŁ., aby go włączyć. Dotknij żądanego urządzenia Bluetooth. Na żądanie wprowadź numer PIN urządzenia Bluetooth. Dotknij Paruj. Zestaw słuchawkowy jest teraz sparowany i podłączony. Ostatnio zmodyfikowany: 2025-01-22 17:01

W szczególności irracjonalność oznacza, że racjonalne systemy są systemami nierozsądnymi – służą zaprzeczaniu podstawowego człowieczeństwa, ludzkiego rozumu, ludziom, którzy w nich pracują lub którym służą. Innymi słowy, systemy racjonalne są systemami odczłowieczającymi. Ostatnio zmodyfikowany: 2025-06-01 05:06

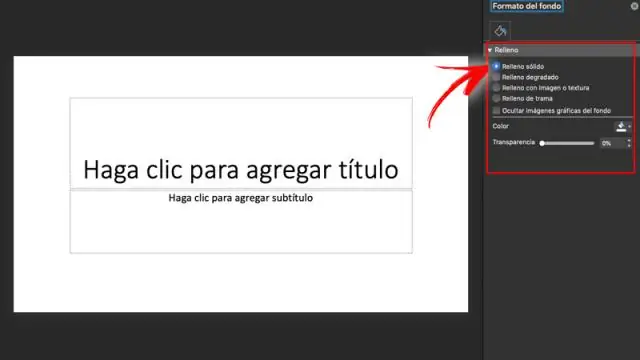

Na karcie Wzorzec slajdów w grupie Układ wzorcowy kliknij pozycję Wstaw symbol zastępczy, a następnie kliknij odpowiedni typ symbolu zastępczego. Kliknij lokalizację w układzie, a następnie przeciągnij, aby narysować symbol zastępczy. Jeśli dodasz tekst zastępczy, możesz dodać własny tekst. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dwa główne typy rozumowania, dedukcyjne i indukcyjne, odnoszą się do procesu, w którym ktoś tworzy wniosek, a także do tego, w jaki sposób wierzy, że wniosek jest prawdziwy. Rozumowanie dedukcyjne wymaga, aby zacząć od kilku ogólnych pomysłów, zwanych przesłankami, i zastosować je do konkretnej sytuacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zadzwonić do Kanady z USA, postępuj zgodnie z poniższymi prostymi wskazówkami: Dial 1, numer kierunkowy dla Kanady, następnie numer kierunkowy (3 cyfry) i numer telefonu (7 cyfr). Ostatnio zmodyfikowany: 2025-01-22 17:01

Jakie źródła można uznać za wiarygodne? materiały opublikowane w ciągu ostatnich 10 lat; artykuły naukowe pisane przez cenionych i znanych autorów; strony internetowe zarejestrowane przez instytucje rządowe i edukacyjne (.gov,.edu,.akademickie bazy danych (np. Academic Search Premier lub JSTOR); materiały z Google Scholar. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zrobić skrzynkę wiadomości w Notatniku Krok 1: Krok 1: Wpisywanie tekstu. Najpierw otwórz Notatnik i wpisz to: x=msgbox(tekst w polu,przyciski,tytuł pola) Krok 2: Krok 2: Zapisywanie pliku. Kiedy skończysz, zapisz go jako plik VBS (lub VBScript). Aby to zrobić, wpisz '. Krok 3: Koniec. Gratulacje! Zrobiłeś to. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby tego uniknąć, hydraulicy używają specjalnego złącza zwanego unią dielektryczną. To sprzężenie, które działa jak bariera elektryczna między dwoma metalami. Jedna strona wykonana jest z miedzi; druga stal. Pomiędzy obiema stronami znajduje się nieprzewodząca podkładka, zwykle wykonana z gumy, która zapobiega wzajemnemu oddziaływaniu metali. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jaki jest cel blokowania pamięci podręcznej DNS? Uniemożliwia atakującemu zastępowanie rekordów w pamięci podręcznej przelicznika, gdy wciąż obowiązuje czas życia (TTL). Ostatnio zmodyfikowany: 2025-01-22 17:01

Bar-Code obsługuje szeroką gamę kodów kreskowych, w tym EAN, UPC, ISBN, kody QR itp. Aplikacja ma na celu udostępnianie informacji o zeskanowanym kodzie, a nie natychmiastowe przeglądanie jego zawartości. Dzięki Bar-Code możesz skanować kody za pomocą aparatu urządzenia mobilnego lub odkodować informacje ze zdjęcia kodu. Ostatnio zmodyfikowany: 2025-01-22 17:01

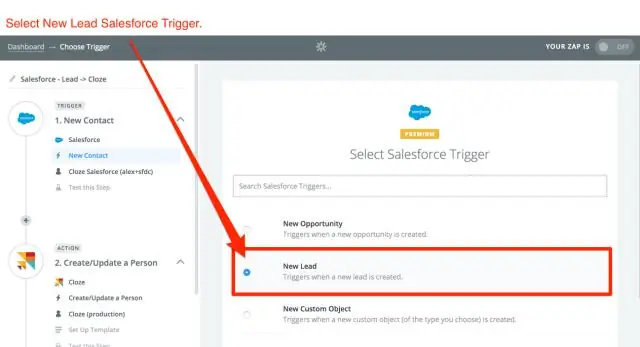

Pole wyboru Użytkownik wiedzy znajduje się w drugiej kolumnie sekcji Szczegóły użytkownika. Aby włączyć Wiedza Salesforce, w Ustawieniach wpisz Wiedza w polu Szybkie wyszukiwanie, a następnie wybierz Ustawienia wiedzy. Potwierdź, że chcesz włączyć wiedzę Salesforce i kliknij Włącz wiedzę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Posiadanie certyfikatu CompTIA A+ jest zdecydowanie warte tego, jeśli chodzi o zdobywanie ofert pracy na poziomie podstawowym. Posiadanie A+ może pomóc Ci w zdobyciu podstawowych zadań IT, takich jak obsługa komputera stacjonarnego lub pomoc techniczna. Nowa CompTIA A+ to dobry początek. Zapewnia podstawową wiedzę na temat większych i lepszych ról w dalszej kolejności. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Podobnie możesz zapytać, do czego służy blok 66? A 66 blok to rodzaj punchdown blok używany do połączyć zestawy przewodów w systemie telefonicznym. Zostały wyprodukowane w trzech rozmiarach, A, B i M. A i B mają po sześć klipsów w każdym rzędzie, podczas gdy M ma tylko 4.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzięki LinkedIn kierujesz reklamy do wysokiej jakości odbiorców w profesjonalnym kontekście. Market dla wpływowych, decydentów i kadry kierowniczej, którzy wykorzystują nowe możliwości. Połącz kryteria kierowania, aby zbudować idealną osobowość: decydenci IT, kadra kierownicza wyższego szczebla, przyszli studenci, właściciele małych firm i nie tylko. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z Wikipedii, wolnej encyklopedii. Kryptografia krzywych eliptycznych (ECC) to podejście do kryptografii z kluczem publicznym oparte na algebraicznej strukturze krzywych eliptycznych nad polami skończonymi. ECC wymaga mniejszych kluczy w porównaniu z kryptografią inną niż EC (opartą na zwykłych polach Galois), aby zapewnić równoważne bezpieczeństwo. Ostatnio zmodyfikowany: 2025-01-22 17:01

1) Samsung (Galaxy S i Galaxy NoteRange) Tworzy fantastyczne telefony, które są więcej niż równe iPhone'owi Apple, wyposażone w najnowszą technologię przetwarzania obrazu i procesora. Jeśli chcesz najlepszego, ale nie chcesz aniPhone'a, to Samsung jest kolejnym oczywistym wyborem. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wskazówki dotyczące oszczędzania baterii Zmień ustawienia synchronizacji aplikacji. Niższa jasność ekranu i limit czasu. Przełącz z 4G na 2G. Wyłącz dane w tle. Wyłącz Wi-Fi, Bluetooth, GPS i MobileHotspot na smartfonie. Odinstaluj nieużywane aplikacje. Zaktualizuj do najnowszego oprogramowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Scentralizowana kontrola wersji Dostęp do bazy kodu i blokowanie są kontrolowane przez serwer. Prawdopodobnie najbardziej znanymi przykładami scentralizowanych systemów VCS są CVS i Subversion, które są open source, chociaż istnieje wiele przykładów komercyjnych (w tym IBM Rational ClearCase). Ostatnio zmodyfikowany: 2025-01-22 17:01

Zasada 15% dotycząca mechanicznych dysków twardych Często pojawia się zalecenie, aby pozostawić od 15% do 20% pustego dysku. To dlatego, że tradycyjnie potrzebujesz co najmniej 15% wolnego miejsca na dysku, aby system Windows mógł go defragmentować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Na czacie stuknij przycisk Aparat. Dotknij i przytrzymaj przycisk zdjęcia, aby nagrać 20-sekundową wiadomość wideo. Jeśli nie możesz powiedzieć wszystkiego w 20 sekund, możesz nagrać wideo do 10 minut bezpośrednio na urządzeniu przenośnym, a następnie udostępnić je w Skypie. Stuknij Wyślij, aby wysłać go do swojego czatu. Ostatnio zmodyfikowany: 2025-01-22 17:01