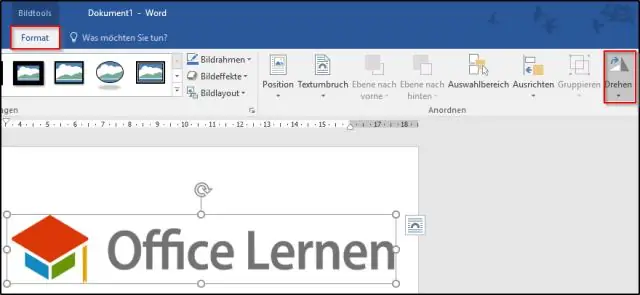

Kod CSS musi zawierać kod przekształceń dla każdej głównej przeglądarki internetowej, aby obraz był obracany we wszystkich przeglądarkach. Poniżej znajduje się przykład kodu CSS do obracania obrazu o 180 stopni. Aby obrócić obraz o inną miarę stopni, zmień „180” w kodzie CSS i tag w żądanym stopniu. Ostatnio zmodyfikowany: 2025-01-22 17:01

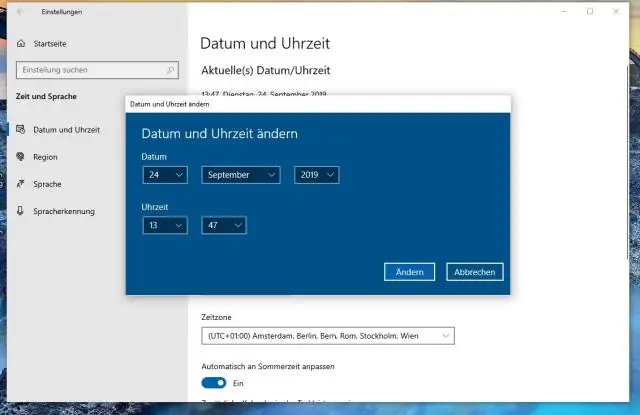

Windows 10 - Zmiana daty i godziny systemowej Kliknij prawym przyciskiem myszy godzinę w prawym dolnym rogu ekranu i wybierz Dostosuj datę/godzinę. Otworzy się okno. Po lewej stronie okna wybierz zakładkę Data i godzina. Następnie w sekcji „Zmień datę i godzinę” kliknij Zmień. Wprowadź godzinę i naciśnij Zmień. Zaktualizowano czas systemowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto siedem C w kolejności: Kontekst. Co się dzieje? Zadowolony. W oparciu o swój cel zdefiniuj jedno pytanie, na które Twoja komunikacja ma odpowiedzieć. Składniki. Zanim cokolwiek zbudujesz, podziel zawartość na podstawowe „cegiełki” treści. Cięcia. Kompozycja. Kontrast. Spójność. Ostatnio zmodyfikowany: 2025-01-22 17:01

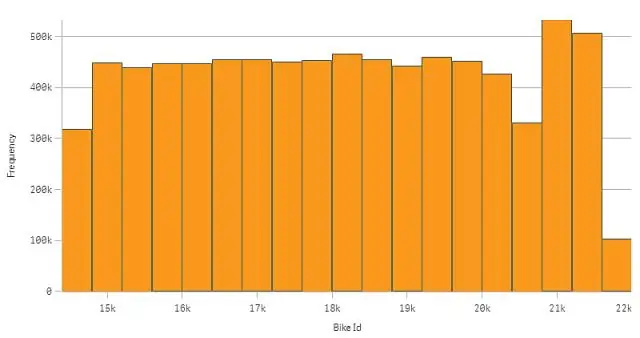

Rozdział 3 A B Znacznik danych Kolumna, słupek, obszar, kropka, wycinek kołowy lub inny symbol na wykresie reprezentujący pojedynczy punkt danych; powiązane punkty danych tworzą serię danych. Punkt danych Wartość pochodząca z komórki arkusza i reprezentowana na wykresie przez znacznik danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Będziesz mógł dokonywać obserwacji, wnioskować i przewidywać na podstawie danego scenariusza. Obserwacja - Kiedy używasz jednego ze swoich pięciu zmysłów, aby coś opisać. Wnioskowanie – wyjaśnienie lub interpretacja obserwacji lub grupy obserwacji na podstawie wcześniejszych doświadczeń lub poparte poczynionymi obserwacjami. Ostatnio zmodyfikowany: 2025-01-22 17:01

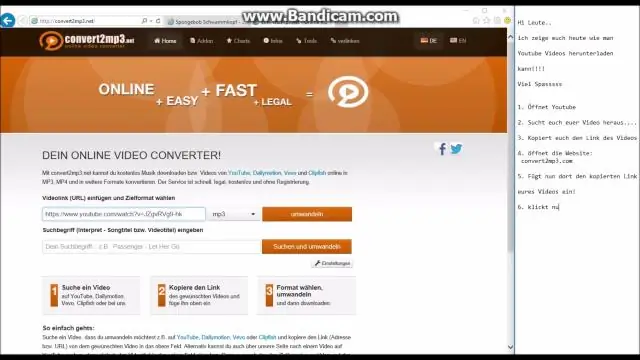

Wybierz wideo na żywo z YouTube, które chcesz pobrać, i skopiuj jego link. Otwórz VideoSolo OnlineVideo Downloader. Wklej link i kliknij „Pobierz”. Wybierz format i jakość strumienia YouTubelive, który chcesz pobrać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Demandware to firma zajmująca się technologią oprogramowania z siedzibą w Burlington w stanie Massachusetts, która zapewnia opartą na chmurze ujednoliconą platformę e-commerce z urządzeniami mobilnymi, personalizacją AI, funkcjami zarządzania zamówieniami i powiązanymi usługami dla sprzedawców detalicznych B2C i B2B oraz producentów marek na całym świecie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Isaac Asimov to światowej sławy pisarz, którego pomysłowość zainspirowała wiele kreatywnych umysłów do rozpoczęcia nauki robotyki i rozwijania cybernetyki. Jego fikcja to miejsce, w którym po raz pierwszy wspomniano i użyto robotów, a maszyny były znacznie bardziej zaawansowane jak na tamte czasy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odinstalowywanie JDK w systemie macOS Przejdź do /Library/Java/JavaVirtualMachines. Usuń katalog, którego nazwa jest zgodna z następującym formatem, wykonując polecenie rm jako użytkownik root lub używając narzędzia sudo: /Library/Java/JavaVirtualMachines/jdk-13. tymczasowa.aktualizacja.poprawka.jdk. Ostatnio zmodyfikowany: 2025-06-01 05:06

1. Przejdź do http://cc.ivytech.edu i kliknij łącze Resetuj hasło. 2. Kliknij Zgadzam się. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ekrany zamienne można łatwo zamówić online lub telefonicznie pod numerem 1-800-413-2579. Oferujemy wszystkie rodzaje siatek ekranu, w tym standardowy ekran z włókna szklanego, niewidoczny ekran UltraVue i wytrzymały super ekran. Również dokładna ramka ekranu, której potrzebujesz i wybrany sprzęt do ramy ekranu. Ostatnio zmodyfikowany: 2025-01-22 17:01

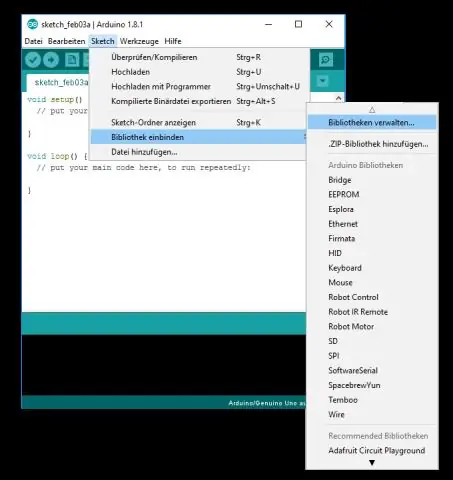

Kliknij Plik> Preferencje i u góry „Lokalizacja szkicownika” przejdź do i wybierz folder „Oprogramowanie”, a następnie zamknij okno Preferencje za pomocą OK. Kliknij Szkic > Dołącz bibliotekę i powinieneś zobaczyć listę bibliotek. Te, które właśnie zainstalowałeś, powinny być wymienione w sekcji „Dostarczone biblioteki”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bycie wiarygodnym to nie to samo, co mówienie, że ktoś mówi prawdę. Wiarygodne środki: można w to uwierzyć; przekonujący. Prawdomówny oznacza: mówienie lub wyrażanie prawdy; uczciwy. Ostatnio zmodyfikowany: 2025-06-01 05:06

W Javie Iterator jest interfejsem dostępnym we frameworku Collection w Javie. do pakietu. Jest to kursor Java używany do iteracji kolekcji obiektów. Służy do przechodzenia przez elementy kolekcji jeden po drugim. Jest dostępny od Java 1.2 Collection Framework. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przykład tworzenia prostego zaplanowanego wyzwalacza na platformie Azure Przewiń w dół i wpisz nazwę wyzwalacza oraz harmonogram. Wartość Schedule to sześciopolowe wyrażenie CRON. Kliknij przycisk Utwórz: Podając 0 0/5 * * * *, funkcja będzie uruchamiana co 5 minut od pierwszego uruchomienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Parsowanie w językach komputerowych odnosi się do analizy składniowej kodu wejściowego na jego części składowe w celu ułatwienia pisania kompilatorów i interpreterów. Parsowanie pliku oznacza odczytywanie pewnego rodzaju strumienia danych i budowanie w pamięci modelu semantycznej zawartości tych danych. Ostatnio zmodyfikowany: 2025-06-01 05:06

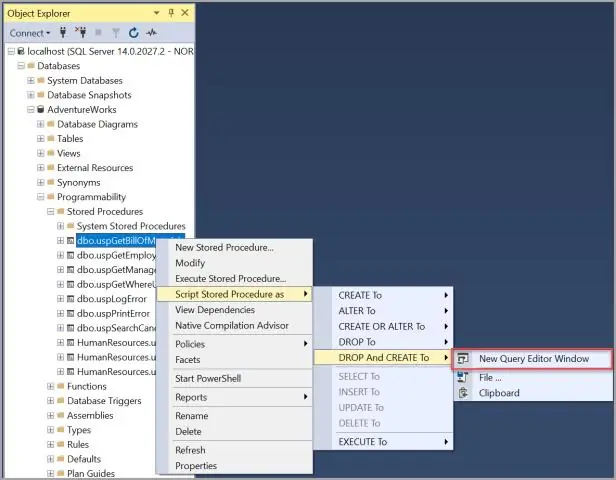

Procedura składowana to zdefiniowany przez użytkownika fragment kodu napisany w lokalnej wersji PL/SQL, który może zwrócić wartość (czyniąc z niej funkcję), która jest wywoływana przez jawne jej wywołanie. Wyzwalacz to procedura składowana, która uruchamia się automatycznie po wystąpieniu różnych zdarzeń (np. aktualizacja, wstawienie, usunięcie). Ostatnio zmodyfikowany: 2025-01-22 17:01

ASP.NET MVC - testowanie jednostkowe. Reklamy. W programowaniu komputerowym testowanie jednostkowe to metoda testowania oprogramowania, za pomocą której testowane są poszczególne jednostki kodu źródłowego w celu ustalenia, czy nadają się do użycia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oznaczanie plików z okna dialogowego Właściwości Po wyświetleniu okna dialogowego Właściwości wybierz kartę Szczegóły. Jeśli typ pliku można oznaczyć, znajdziesz właściwośćTags. Gdy klikniesz po prawej stronie etykiety Tagi, pojawi się pole tekstowe, jak pokazano na rysunku C, i możesz wpisać swój Tag. Ostatnio zmodyfikowany: 2025-01-22 17:01

Powtarzające się oświadczenia. Innym rodzajem ważnej struktury sterującej programowaniem jest instrukcja powtarzania. Instrukcja powtórzenia służy do powtarzania grupy (bloku) instrukcji programowania. Większość początkujących programistów ma większe trudności z używaniem instrukcji powtarzania niż z używaniem instrukcji wyboru. Ostatnio zmodyfikowany: 2025-01-22 17:01

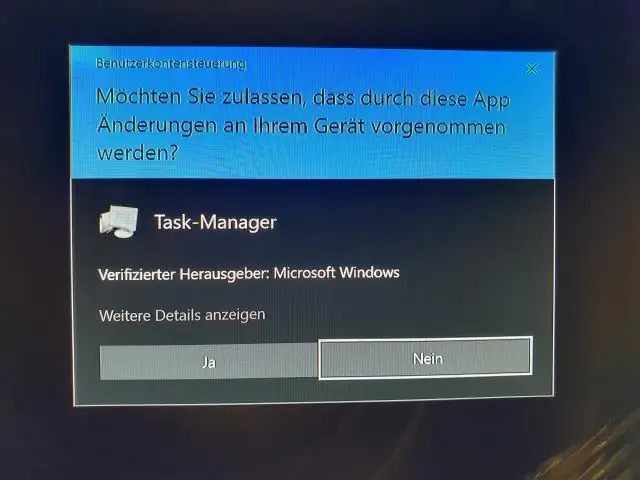

Jak ręcznie odzyskać Menedżera zadań Kliknij Windows + R, wpisz „gpedit. Znajdź Konfiguracja użytkownika (po lewej) i kliknij na nią. Przejdź do Szablony administracyjne → System → Opcje CTRL+ALT+DELETE. Znajdź „Usuń Menedżera zadań” (po prawej stronie), kliknij go prawym przyciskiem myszy i wybierz Właściwości. Wybierz Nie skonfigurowano i kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wyświetlić dzienniki klastra za pomocą konsoli Otwórz konsolę Amazon EMR pod adresem https://console.aws.amazon.com/elasticmapreduce/. Na stronie Lista klastrów wybierz ikonę szczegółów obok klastra, który chcesz wyświetlić. Spowoduje to wyświetlenie strony Szczegóły klastra. Ostatnio zmodyfikowany: 2025-01-22 17:01

RJava to prosty interfejs R-to-Java. rJava zapewnia niskopoziomowy pomost pomiędzy R i Javą (poprzez JNI). Pozwala na tworzenie obiektów, metod wywoływania i pól dostępu obiektów Java z wersji R. rJava można uzyskać z CRAN - zwykle instalować. pakiety('rJava') w R załatwią sprawę. Ostatnio zmodyfikowany: 2025-01-22 17:01

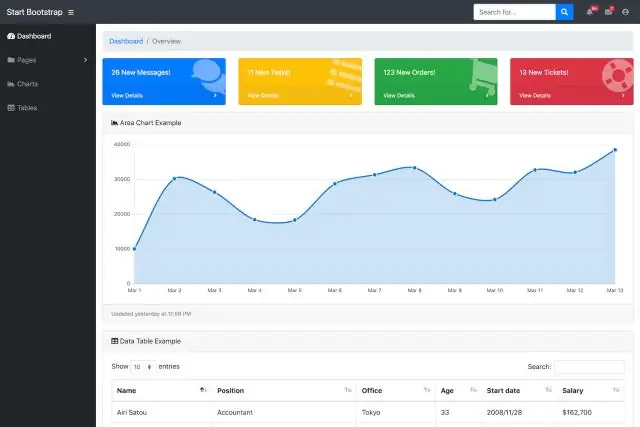

Możesz użyć Bootstrap bezpośrednio na elementach i komponentach w swojej aplikacji React, stosując wbudowane klasy, tak jak każdą inną klasę. Zbudujmy prosty komponent React przełącznika motywów, aby zademonstrować za pomocą klas i komponentów Bootstrap. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz polecenie menu Apple > Preferencje systemowe, a następnie kliknij w Dźwięk. W okienku Wyjście upewnij się, że wybrane jest urządzenie HDMI. Po nawiązaniu połączenia Wyłącz urządzenie HDMI, gdy komputer Mac jest włączony. Odłącz kabel HDMI od komputera Mac, a następnie podłącz go ponownie. Włącz urządzenie HDMI. Ostatnio zmodyfikowany: 2025-01-22 17:01

P: dla jakich typów kont działa zapisywanie zwrotne haseł? Odp.: zapisywanie zwrotne haseł działa w przypadku kont użytkowników, które są synchronizowane z lokalnej usługi Active Directory do usługi Azure AD, w tym federacyjnych, zsynchronizowanych skrótów haseł i użytkowników uwierzytelniania przekazywanego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieje kilka przyczyn utraty pakietów w połączeniu sieciowym. Należą do nich: Niewydajność lub awaria komponentu przenoszącego dane w sieci, takie jak luźne połączenie kablowe, wadliwy router lub słaby sygnał Wi-Fi. Duże opóźnienia, które powodują trudności w ciągłym dostarczaniu pakietów danych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przesuń w dół z paska statystyk (u góry ekranu) dwoma palcami w Szybkich ustawieniach (jak pokazano poniżej). Naciśnij przycisk, aby przełączać się między trybami dźwięku, wibracji i wyciszenia. Naciśnij i przytrzymaj przycisk zmniejszania głośności, aby przejść do trybu wibracji w SilentGalaxy S5. Ostatnio zmodyfikowany: 2025-01-22 17:01

Listwa przeciwprzepięciowa może mieć zwarcie, ale użycie listwy zasilającej nie powinno uszkodzić komputera. Twój komputer będzie pobierał tylko potrzebne natężenie, zwiększone napięcie może go uszkodzić, ale nie znam żadnych listew zasilających, które zwiększają napięcie. Może to być też coś innego w obwodzie przeciążającym wyłącznik. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenie Redshift Analyze służy do zbierania statystyk dotyczących tabel używanych przez planer zapytań do tworzenia optymalnego planu wykonania kwerendy za pomocą polecenia Redshift Explain. polecenie Analizuj pobiera przykładowe rekordy z tabel, oblicz i przechowuj statystyki w tabeli STL_ANALYZE. Ostatnio zmodyfikowany: 2025-01-22 17:01

Znaczenie ? Klepsydra Gotowe Emoji To rozpoznawalny symbol czasu. Jest często używany jako przypomnienie, aby nie tracić czasu lub jako konkretny punkt wyjścia do odliczania do jakiegoś wydarzenia. Czasami jest również używany jako symbol spóźnienia lub długiego oczekiwania na kogoś lub na coś. Ostatnio zmodyfikowany: 2025-06-01 05:06

Drukarki Daisy Wheel drukują tylko znaki i symbole i nie mogą drukować grafiki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby przetłumaczyć całą witrynę internetową za pomocą GoogleTranslate, wykonaj następujące kroki i zapoznaj się z rysunkiem 1: Otwórz przeglądarkę internetową i przejdź do translate.google.com. Nie potrzebujesz konta Google, aby uzyskać do niej dostęp, ponieważ jest to bezpłatne dla wszystkich. Po prawej stronie wybierz język, w którym chcesz wyświetlaćwitrynę. Kliknij Tłumacz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak sprawdzić, czy ktoś zablokował Cię w Gmailu Otwórz pocztę Google na swoim laptopie lub komputerze i zaloguj się na swojekonto w trybie standardowym. W lewym rogu zobaczysz listę osób, z którymi wcześniej się kontaktowałeś. Lista domyślnie pokaże ostatnie wiadomości. Przejrzyj tę listę, aby znaleźć kontakt osoby, która zablokowała Cię przez Youthink. Ostatnio zmodyfikowany: 2025-01-22 17:01

Solidność jako język programowania Kilka przykładów to C (i C++, C# itd.), Python, Java (i JavaScript), Perl i kilka innych. Solidity został zaprojektowany tak, aby był łatwy do nauczenia dla programistów, którzy znają już jeden lub więcej nowoczesnych języków programowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli będziesz skanować kody kreskowe, rozważ rodzaj kodu i odległość skanowania. Obrazowanie 2D jest odpowiednie dla każdego rodzaju skanowania kodów kreskowych. Silniki liniowego skanowania kodów kreskowych są odpowiednie tylko dla kodów kreskowych 1D. Jeśli musisz skanować z dużej odległości, poszukaj urządzenia z funkcją Advanced Long Range lub Extended Range. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaletami modelu relacyjnego jest prostota, niezależność strukturalna, łatwość obsługi, możliwość zapytań, niezależność danych, skalowalność. Niewiele relacyjnych baz danych ma limity długości pól, których nie można przekroczyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gruzja została opisana jako posiadająca osobowość atypograficzną - nazywaną nawet przyjazną i intymną. Ponieważ krój pisma jest nadal czytelny w niskich rozdzielczościach, tworzy urok starego świata z nowoczesnym urokiem dla projektów internetowych. Gruzja jest nieco bardziej formalna niż niektóre z bardziej Commonsans czcionki szeryfowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po zalogowaniu pojawi się widok Adobe Document Cloud Homeview. Kliknij Aplikacje w lewym okienku, a następnie kliknij Pobierz obok Acrobat Pro DC, aby rozpocząć pobieranie. W zależności od używanej przeglądarki postępuj zgodnie z instrukcjami, aby otworzyć plik konfiguracji binarnej (Windows) lub DMG (Mac) i uruchomić instalator. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby przekonwertować duże pliki PDF, wykonaj następujące kroki: 1) Otwórz plik PDF przez „Dysk Google”, klikając „Otwórz za pomocą> Dokumenty Google” 2) Kliknij „Narzędzia> Przetłumacz dokument” 3) Wybierz język. 4) Pobierz przetłumaczony plik. Ostatnio zmodyfikowany: 2025-01-22 17:01