JAK SPRAWDZIĆ SWOJE WIADOMOŚCI? Wybierz numer 133 321, aby uzyskać dostęp do skrzynki poczty głosowej. Po wyświetleniu monitu wprowadź swój numer telefonu komórkowego, a następnie klawisz # (krzyżyk). Wprowadź swój kod PIN od 4 do 9 cyfr, a następnie #key. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz listę kontrolną zadań do wykonania w programie OneNote Rób notatki, wpisując tekst na stronie programu OneNote. Zaznacz tekst, który chcesz oznaczyć jako czynność do wykonania, kliknij kartę Strona główna, a następnie kliknij Znacznik czynności do wykonania. Aby znaleźć wszystkie tagi, na karcie Strona główna kliknij opcję Znajdź tagi. Gdy kończysz pozycje, kliknij pole obok każdego tagu, aby zaznaczyć, że to koniec. Ostatnio zmodyfikowany: 2025-01-22 17:01

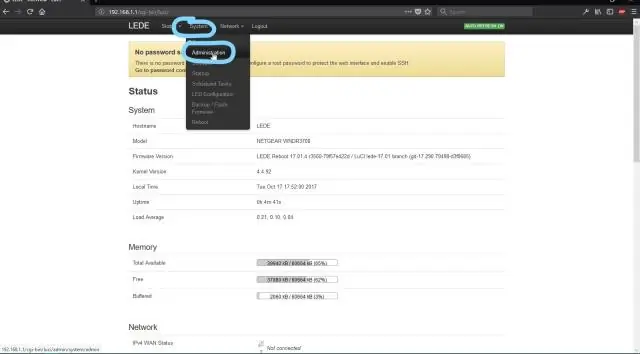

Otwórz dowolną przeglądarkę. Wpisz ten adres IP w pasku adresu i naciśnij enter (192.168.1.1) Użyj domyślnej nazwy użytkownika i hasła w sekcji logowania routera wiązki. Wpisz nazwę użytkownika jako admin i użyj hasła asradinet_admin. Możesz zobaczyć tablicę rozdzielczą wiązki na ekranie i kliknąć naWireless z menu i przejść przez SSID z menu rozwijanego. Ostatnio zmodyfikowany: 2025-01-22 17:01

W instrukcji SQL klauzula WHERE określa kryteria, które muszą spełniać wartości pól dla rekordów zawierających wartości, które mają zostać uwzględnione w wynikach zapytania. Aby zapoznać się z omówieniem Access SQL, zobacz artykuł Access SQL: podstawowe pojęcia, słownictwo i składnia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz Plik > Zapisz lub naciśnij Ctrl+S/Command-S. Możesz też wybrać polecenie Plik > Zapisz jako (Ctrl+Shift+S/Command-Shift-S), aby zapisać nową kopię pliku. W wyświetlonym oknie dialogowym Zapisz wybierz lokalizację na dysku twardym (jeśli chcesz przenieść ją do nowej lokalizacji) A. A Zapisz plik, aby móc go później edytować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Złączenie kartezjańskie lub iloczyn kartezjański to sprzężenie każdego wiersza jednej tabeli z każdym wierszem innej tabeli. Zwykle dzieje się tak, gdy nie określono pasujących kolumn złączenia. Na przykład, jeśli tabela A z 100 wierszami zostanie połączona z tabelą B z 1000 wierszy, złączenie kartezjańskie zwróci 100 000 wierszy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wyłączyć usługę? Naciśnij „Windows” + „R”, aby otworzyć monit Uruchom. Wpisz „Usługi.msc”I naciśnij„Wchodzić„. Kliknij dwukrotnie „Usługa platformy Connected Devices”, aby otworzyć jej właściwości. Kliknij „Zatrzymaj”, a następnie kliknij menu rozwijane „Typ uruchomienia”. Wybierz opcję „Ręcznie” i kliknij „Zastosuj”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przesyłaj z Chromebooka Otwórz Chrome. W prawym górnym rogu wybierz Więcej Przesyłaj. Wybierz Przesyłaj do. Wybierz, czy chcesz udostępnić bieżącą kartę w Chrome (karta Cast), czy cały ekran (przesyłaj pulpit). Wybierz swojego Chromecasta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bodźce słuchowe (echowe) Pamięć echoiczna jest podobna do pamięci ikonicznej pod tym względem, że bodziec utrzymuje się dłużej niż jest przedstawiany i prawdopodobnie dłużej (2–3 sekundy) niż w pamięci ikonicznej, ale ma mniejszą pojemność ze względu na przetwarzanie sekwencyjne. Ostatnio zmodyfikowany: 2025-06-01 05:06

Najlepsze książki PMP PMBOK Guide Piąta edycja. Każdy, kto przygotowuje się do egzaminu PMPexam, zdecydowanie powinien zapoznać się z przewodnikiem Project ManagementInstitute (PMI) A Guide to the Project Management Body ofKnowledge: PMBOK Guide – Fifth Edition. Przygotowanie do egzaminu PMP Rity Mulcahy, wydanie ósme. Zestaw przygotowawczy do egzaminu Velociteach All-In-One PMP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Szczegóły egzaminu CompTIA Oba te egzaminy składają się z maksymalnie 90 pytań, które są prezentowane w formacie wielokrotnego wyboru, przeciągnij i upuść oraz w formacie opartym na wynikach. Na każdy egzamin otrzymasz 90 minut. Ostatnio zmodyfikowany: 2025-06-01 05:06

Rejestrator głosu jest dostarczany z każdą instalacją systemu Windows 10, ale jeśli nie jest dostępny na Twoim urządzeniu, możesz go zainstalować, wykonując następujące czynności: Otwórz sklep Microsoft Store.Wyszukaj Rejestrator głosu systemu Windows i kliknij najwyższy wynik.Kliknij przycisk Pobierz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonaj następujące kroki: Uruchom pgAdmin 4. Przejdź do zakładki „Dashboard”. Wybierz zakładkę „Połączenie” w oknie „Utwórz serwer”. Wprowadź adres IP serwera w polu „Nazwa hosta/adres”. Określ „Port” jako „5432”. Wpisz nazwę bazy danych w polu „Database Maintenance”. Ostatnio zmodyfikowany: 2025-01-22 17:01

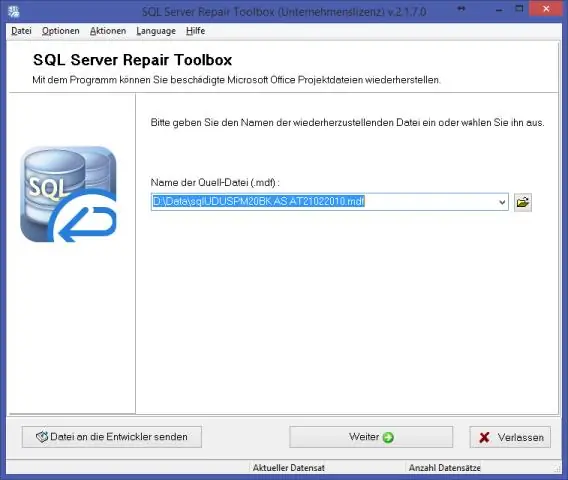

Proces tworzenia kopii zapasowej [rzeczownik] poprzez kopiowanie rekordów danych z bazy danych SQL Server lub rejestrowanie rekordów z dziennika transakcji. Kopia danych, której można użyć do przywrócenia i odzyskania danych po awarii. Kopie zapasowe bazy danych można również wykorzystać do przywrócenia kopii bazy danych do nowej lokalizacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przewodnik krok po kroku dotyczący korzystania ze Skype'a Krok 1: Pobierz oprogramowanie. W zależności od urządzenia, którego zamierzasz używać, pobierzesz określoną wersję Skype'a. Krok 2: Utwórz swoją nazwę użytkownika. Krok 3: Skonfiguruj listę kontaktów. Krok 4: Wybierz typ połączenia. Krok 5: Upewnij się, że masz połączenie. Krok 6: Rozmawiaj tak długo, jak chcesz! Krok 7: Zakończ połączenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Standardowe rozmiary ram Rozmiar ramki Mat Rozmiar obrazu przy otworze 11' x 14' 7,5' x 9,5' 8' x 10' 16' x 20' 10,5' x 13,5' 11' x 14' 20' x 24' 15,5' x 19,5' 16 'x 20' 24' x 36' 19,5' x 29,5' 20' x 30. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przechowywanie danych na taśmie magnetycznej to system przechowywania informacji cyfrowych na taśmie magnetycznej za pomocą zapisu cyfrowego. Nowoczesna taśma magnetyczna najczęściej pakowana jest w kartridże i kasety. Urządzeniem dokonującym zapisu lub odczytu danych jest napęd taśmowy. Autoloadery i biblioteki taśm automatyzują obsługę kartridży. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po otwarciu książki adresowej za pomocą ikony w górnej części okna aplikacji sieci Web programu Outlook widoczna jest tylko książka adresowa. Po otwarciu książki adresowej przez wybranie Do lub DW w nowej wiadomości, zobaczysz książkę adresową oraz pola Do, DW i UDW. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jako twórcy Elastic Stack (Elasticsearch, Kibana, Beats i Logstash), Elastic tworzy oferty samozarządzane i SaaS, które umożliwiają wykorzystanie danych w czasie rzeczywistym i na dużą skalę do zastosowań, takich jak wyszukiwanie aplikacji, wyszukiwanie witryn, wyszukiwanie korporacyjne, rejestrowanie, APM , metryki, zabezpieczenia, analityka biznesowa i wiele innych. Ostatnio zmodyfikowany: 2025-01-22 17:01

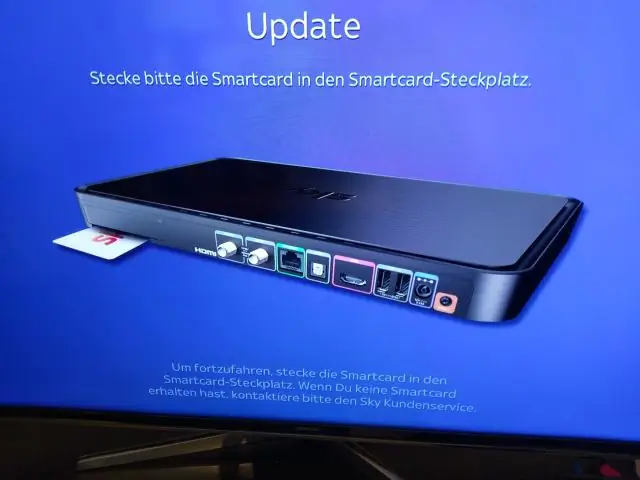

Centrum Sky Q. Nie potrzebujesz Sky Broadband, aby korzystać ze Sky Q – nadal będzie działać, jeśli masz innego dostawcę – ale jeśli spakujesz, otrzymasz nowy router SkyHub. Wbudowana technologia Powerline wykorzystuje przewody w Twoim domu do wysyłania danych do skrzynek Sky Q, aby poprawić jakość przesyłania strumieniowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

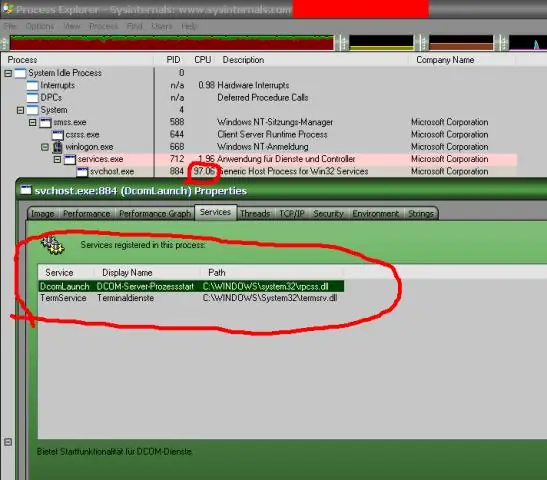

Nie, nie jest. Prawdziwy plik svchost.exe to bezpieczny proces systemowy Microsoft Windows o nazwie „HostProcess”. Jednak twórcy złośliwych programów, takich jak wirusy, robaki i trojany, celowo nadają swoim procesom tę samą nazwę pliku, aby uniknąć wykrycia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odtwarzacz MP3 to w zasadzie urządzenie pamięci masowej, które zawiera pamięć półprzewodnikową, taką jak pamięć flash, oraz oprogramowanie umożliwiające przesyłanie plików audio z komputera do odtwarzacza. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chociaż Apple TV jest przeznaczony do użytku z telewizorami, możliwe jest podłączenie go do komputera wyposażonego w monitor z obsługą HDMI lub kartę tunera telewizyjnego z wejściem HDMI lub komponentowym wejściem wideo. Podłącz Apple TV do kabla HDMI lub komponentowego kabla wideo. Postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, gdy Apple TV połączy się z siecią. Ostatnio zmodyfikowany: 2025-01-22 17:01

Termity rojowe są czasami mylone ze skrzydlatymi mrówkami. Jednak chwasty termitów mają proste czułki, a ich skrzydła są tej samej wielkości, podczas gdy czułki latającej mrówki są wygięte, a przednia para skrzydeł jest większa od tylnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

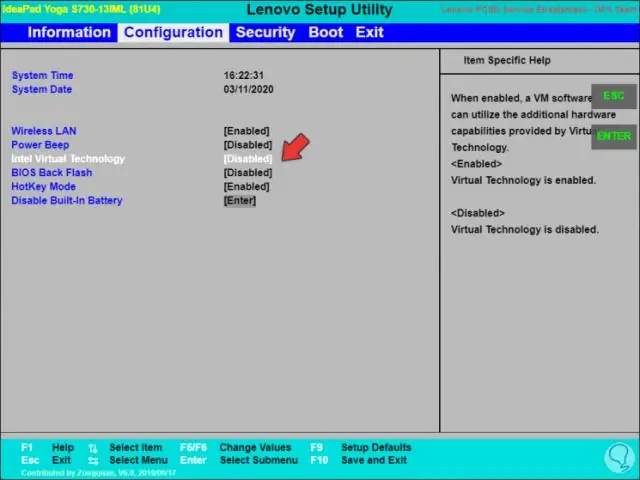

Włącz system. Naciśnij klawisz F2 podczas uruchamiania BIOSSetup. Naciśnij klawisz strzałki w prawo, aby przejść do karty Zaawansowane, wybierz opcję Wirtualizacja, a następnie naciśnij klawisz Enter. Wybierz Włączone i naciśnij klawisz Enter. Ostatnio zmodyfikowany: 2025-01-22 17:01

NextInt()”, sc. nextInt() spróbuje odczytać liczbę całkowitą z wiersza poleceń w programie Java podczas wykonywania. Jeśli podano dane wejściowe inne niż liczby całkowite, java. wykorzystaj. nextInt() poczeka, aż użytkownik wprowadzi dane w wierszu poleceń i zwróci wartość całkowitą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wejdź na drive.google.com. Po lewej stronie kliknij Kopie zapasowe. Kliknij dwukrotnie kopię zapasową, którą chcesz usunąć. Kliknij Usuń kopię zapasową. Ostatnio zmodyfikowany: 2025-01-22 17:01

System operacyjny: Windows, Linux i macOS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ustaw projekt git w Eclipse Otwórz perspektywę 'Zasób' Menu: Okno / Perspektywa / Otwórz perspektywę / Inne i wybierz 'Zasób' Importuj swoją gałąź GitHub/Bitbucket. Menu: Plik / Importuj, otwiera się kreator. Kreator (Wybierz): W sekcji „Git” wybierz „Projekt z Git” i naciśnij „Dalej”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Koszt utrzymania oprogramowania wynika ze zmian wprowadzonych w oprogramowaniu po jego dostarczeniu użytkownikowi końcowemu. Oprogramowanie nie „zużywa się”, ale będzie stawało się mniej przydatne, gdy się starzeje, a ponadto zawsze BĘDĄ pojawiały się problemy w samym oprogramowaniu. Koszty utrzymania oprogramowania zazwyczaj stanowią 75% całkowitego kosztu posiadania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby sprawdzić, czy dana wartość istnieje w bazie danych, wystarczy uruchomić zwykłe zapytanie SELECT, pobrać wiersz i sprawdzić, czy coś zostało pobrane. Tutaj wybieramy wiersz pasujący do naszych kryteriów, pobieramy go, a następnie sprawdzamy, czy coś zostało zaznaczone, czy nie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak eksportować i importować tabelę HANA Uruchom SAP HANA Studio i zaloguj się do bazy danych. Kliknij prawym przyciskiem myszy na Katalog i wybierz Eksportuj. Wpisz tabelę, którą chcesz wyeksportować i kliknij Dodaj. Na następnym ekranie wybierz Format tabeli kolumnowej, CSV lub BINARNY. Trwa eksport. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hadoop działa na systemie plików. Aby zmienić uprawnienia do dowolnego folderu Hadoop, możesz użyć: hadoop fs -chmod. Zastanów się, czy chcesz nadać właścicielowi wszystkie uprawnienia, grupy i inne tylko do odczytu i wykonywania. Ostatnio zmodyfikowany: 2025-06-01 05:06

W Bitbucket otwórz repozytorium, do którego chcesz dodać webhooka. Kliknij link Ustawienia po lewej stronie. Z łączy na stronie Ustawienia kliknij łącze Webhooki. Kliknij przycisk Dodaj webhooka, aby utworzyć webhooka dla repozytorium. Ostatnio zmodyfikowany: 2025-01-22 17:01

Współdzielone urządzenie. Funkcja Knox ConfigureShared Device umożliwia wielu użytkownikom dostęp do tego samego urządzenia bez udostępniania danych na wielu urządzeniach, zmniejszając w ten sposób ryzyko wykorzystania urządzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

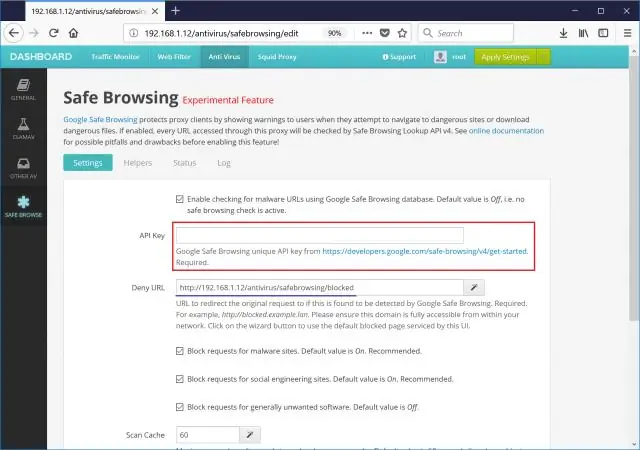

Bezpieczne przeglądanie to usługa Google, która umożliwia aplikacjom klienckim sprawdzanie adresów URL na stale aktualizowanych listach niebezpiecznych zasobów internetowych Google. Przykłady niebezpiecznych zasobów internetowych to witryny inżynierii społecznej (witryny służące do wyłudzania informacji i zwodnicze) oraz witryny zawierające złośliwe lub niechciane oprogramowanie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zarówno łacińskie słowo vis, jak i jego wariant vid oznaczają „patrz”. Te łacińskie korzenie są źródłem słów wielu angielskich słów, w tym wizualnych, niewidzialnych, dostarczających i dowodowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Korzystając z Amazon QuickSight, możesz wykonać następujące czynności: Rozpocznij szybko - zaloguj się, wybierz źródło danych i utwórz swoją pierwszą wizualizację w ciągu kilku minut. Uzyskaj dostęp do danych z wielu źródeł – przesyłaj pliki, łącz się ze źródłami danych AWS lub korzystaj z własnych zewnętrznych źródeł danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metro PCS nie pobiera opłaty aktywacyjnej. Jeśli jesteś obecnym subskrybentem MetroPCS i zmieniasz telefon, zostaniesz obciążony opłatą w wysokości 15 USD za zmianę ESN. Oczywiście za darmo oznacza to, że nadal będziesz musiał zapłacić należny podatek obrotowy od telefonu, a także opłatę aktywacyjną w wysokości 10 USD i 15 USD. Ostatnio zmodyfikowany: 2025-01-22 17:01

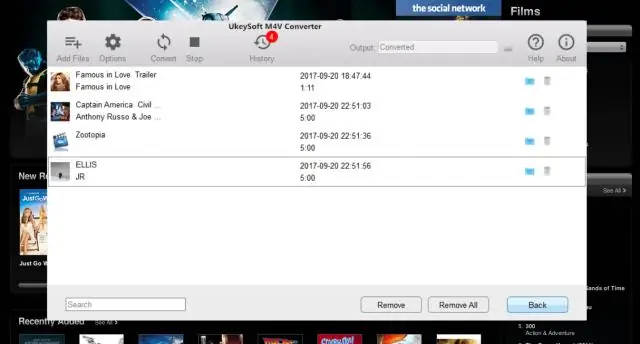

Pliki audio MPEG-4 (M4a) są kodowane przy użyciu kodeków Advanced Audio Coding (AAC) lub AppleLossless (ALAC). Są one rozpoznawane przez odtwarzacz iPod personalaudio, ale nie przez inne odtwarzacze MP3. ITunesand Free M4a to MP3 Converter to dwa programy, których można użyć do konwersji plików M4a na format MP3. Ostatnio zmodyfikowany: 2025-01-22 17:01