Trzyetapowy model kreatywności to propozycja, że kreatywność obejmuje trzy etapy: przyczyny (potencjał twórczy i środowisko twórcze), twórcze zachowanie i twórcze wyniki (innowacje). Ostatnio zmodyfikowany: 2025-01-22 17:01

Przeceny to po prostu różnica między pierwotną ceną sprzedaży detalicznej a rzeczywistą ceną sprzedaży w Twoim sklepie. Innymi słowy, porównując cenę, którą umieściłeś na etykiecie, z tym, za co faktycznie ją sprzedałeś. Stosując procent, bierzesz przecenę w dolarach i dzielisz przez sprzedaż. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak wyświetlić certyfikaty w systemie Windows? Użyj certyfikatu. polecenie msc w oknie dialogowym Uruchom. Naciśnij klawisze Win + R -> wpisz certmgr. Użyj systemu Windows 10, aby otworzyć certyfikat. Możesz także po prostu dwukrotnie kliknąć swój. crt, aby system Windows mógł go otworzyć. Otwarty. plik crt w Twojej ulubionej przeglądarce. Kliknij prawym przyciskiem myszy. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Pythonie do podejmowania decyzji używana jest instrukcja If. Uruchomi treść kodu tylko wtedy, gdy IFstatement jest prawdziwe. Jeśli chcesz uzasadnić jeden warunek, podczas gdy drugi warunek nie jest spełniony, użyj instrukcji „if”. Linia kodu 8: zmienna st jest ustawiona na „x jest mniejsze niż y”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kontekst SSL to zbiór szyfrów, wersji protokołów, zaufanych certyfikatów, opcji TLS, rozszerzeń TLS itp. Ponieważ bardzo często istnieje wiele połączeń z tymi samymi ustawieniami, są one umieszczane razem w kontekście, a następnie tworzone są odpowiednie połączenia SSL w tym kontekście. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klawisze rzędu domowego to rząd klawiszy na klawiaturze komputera, na których spoczywają palce, gdy nie piszesz. Na przykład na standardowej amerykańskiej klawiaturze QWERTY klawisze rzędu domowego dla lewej ręki to A, S, D i F, a prawa ręka to J, K, l i; (średnik). Dla obu rąk kciuki spoczywają na spacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Operator SQL EXISTS Operator EXISTS jest używany do testowania istnienia dowolnego rekordu w podzapytaniu. Operator EXISTS zwraca prawdę, jeśli podzapytanie zwraca jeden lub więcej rekordów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sztuczna inteligencja jako usługa (AIaaS) to w zasadzie zewnętrzna oferta outsourcingu sztucznej inteligencji. Istnieje kilku dostawców usług Cloud AI, którzy dostarczają wyspecjalizowany sprzęt wymagany do kilku zadań AI, takich jak przetwarzanie oparte na GPU do intensywnych obciążeń itp. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zaloguj się po raz pierwszy. Otwórz przeglądarkę internetową i przejdź do http://localhost:3000/. 3000 to domyślny port HTTP, którego nasłuchuje Grafana, jeśli nie skonfigurowano innego portu. Na stronie logowania wpisz admin jako nazwę użytkownika i hasło. Ostatnio zmodyfikowany: 2025-01-22 17:01

Strategia BI to mapa drogowa, która umożliwia firmom mierzenie ich wydajności i poszukiwanie przewag konkurencyjnych oraz prawdziwe „słuchanie klientów” za pomocą eksploracji danych i statystyk. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ponieważ zapisywanie haseł stanowi zagrożenie bezpieczeństwa, funkcja zapisywania haseł iPhone'a jest domyślnie wyłączona. Włącz iPhone'a i otwórz Menu. Stuknij ikonę Ustawienia, a następnie stuknij Safari. Przesuń suwak Names and Passwordsslider na On, aby rozpocząć zapisywanie haseł i nazw użytkowników. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsza pamięć RAM dla starego MacBooka Pro: nasze wybory Kingston HyperX Impact 16 GB (2 x 8G) Corsair 8 GB (2x 4 GB) Zestaw Crucial 8 GB (4 GB x 2) Zestaw A-Tech DDR2 667 MHz 200-pin 4 GB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najczęstsze wyzwania, z którymi mierzyłeś się podczas integracji Selenium Automation z różnymi narzędziami. Ponieważ Selenium jest open source i wszyscy używamy wielu open source, takich jak Maven, Jenkins, AutoIT itp. Inteligentne lokalizatory. Testowanie w różnych przeglądarkach. Ulepszenie struktury. Obsługa wyskakujących okienek. Kompleksowe programowanie. Brak przejrzystości. Ostatnio zmodyfikowany: 2025-01-22 17:01

W fonologii i fonetyce spółgłoski przednie odnoszą się do spółgłosek artykulowanych przed ustami; składają się na nie spółgłoski wargowe, spółgłoski zębowe i spółgłoski zębodołowe. Spółgłoski retrofleksyjne i podniebienne, a także wszystkie spółgłoski artykulowane dalej w jamie ustnej są zwykle wykluczone. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uchwyt to ogólny termin określający odwołanie (nie konkretnie odwołanie C++) do obiektu. Podsumowując, uchwyt może być czymś innym niż wskaźnikiem, na przykład indeksem liczby całkowitej lub obiektem zawierającym więcej szczegółów na temat obiektu (na przykład inteligentnym wskaźnikiem). Ostatnio zmodyfikowany: 2025-01-22 17:01

Termity z suchego drewna lubią utrzymywać swoje tunele i gniazda w porządku, więc wypychają swoje odchody z małych otworów w pobliżu wejść do gniazda. Powoduje to pojawienie się małych czarnych śladów i ciemnej sproszkowanej substancji wokół obszaru, który porażają. Ostatnio zmodyfikowany: 2025-01-22 17:01

Xmn: wielkość stosu dla młodego pokolenia. Młode pokolenie to wszystkie obiekty o krótkim czasie życia. Obiekty młodej generacji znajdują się w określonej lokalizacji na hałdzie, gdzie śmieciarz będzie często przejeżdżał. Wszystkie nowe obiekty są tworzone w regionie młodego pokolenia (tzw. „eden”). Ostatnio zmodyfikowany: 2025-01-22 17:01

Bose QuietComfort 35 II to pełnowymiarowe, wokółuszne bezprzewodowe słuchawki Bluetooth, które mają również aktywną redukcję szumów i mogą służyć jako zaawansowany zestaw słuchawkowy do wykonywania połączeń telefonicznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Photo Booth jest instalowany jako część systemu Mac OS i powiązanego z nim oprogramowania. Jeśli nie ma go w stacji dokującej, kliknij dwukrotnie ikonę dysku twardego i otwórz folder „Aplikacje”. Tam powinna pojawić się fotobudka. Możesz kliknąć i przeciągnąć jego ikonę do Docka, jeśli wolisz, aby była szybko dostępna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Adnotacja do mapowania żądań HTTP GET na określone metody obsługi. W szczególności @GetMapping to złożona adnotacja, która działa jako skrót do @RequestMapping(method = RequestMethod. GET). Od: 4.3 Autor: Sam Brannen Zobacz też: PostMapping, PutMapping, DeleteMapping, PatchMapping, RequestMapping. Ostatnio zmodyfikowany: 2025-01-22 17:01

Lista stron testowych UserTesting. Aby zostać testerem stron zgłoś się TUTAJ. Wypróbuj mój interfejs użytkownika. Aby zostać testerem, użytkownik musi mieć ukończone 18 lat. Zarejestruj aplikację. Aplikacja Enroll to bardzo uproszczona platforma do testowania stron internetowych, z której można korzystać na dowolnym urządzeniu, np. tablecie lub telefonie. Test użytkownika. UTest. Wrażenia użytkownika. Userlytics. Co użytkownicy robią. Ostatnio zmodyfikowany: 2025-01-22 17:01

Domyślnie Omnibus GitLab przechowuje dane repozytorium Git w /var/opt/gitlab/git-data. Repozytoria są przechowywane w repozytoriach podfolderów. Możesz zmienić lokalizację katalogu nadrzędnego git-data, dodając następujący wiersz do /etc/gitlab/gitlab. rb. Ostatnio zmodyfikowany: 2025-01-22 17:01

Proste 6 kroków do archiwizacji wiadomości Gmail według daty Krok 1: Uruchom narzędzie do tworzenia kopii zapasowych Gmaila i wprowadź dane uwierzytelniające Gmaila. Krok 2: Wybierz format do zarchiwizowania pliku. Krok 3: Wybierz opcję Zastosuj filtr i ustaw filtry daty. Krok 4: Opc. Usuń po opcji pobierania. Krok 5: Wybierz lokalizację, aby zapisać zarchiwizowany plik. Krok 6: Naciśnij przycisk Start. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dodaj wykluczenie folderu - Norton AntiVirus Otwórz oprogramowanie Norton AntiVirus. Kliknij ikonę wyszukiwania i wpisz Wykluczenie. Wybierz Wykluczenie funkcji Automatyczna ochrona z wyników wyszukiwania. W wyskakującym okienku Wykluczenia w czasie rzeczywistym kliknij przycisk Dodaj foldery. Pojawi się wyskakujące okienko Dodaj element. Wyszukaj folder C:Program Files (x86)Examsoft i kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po pierwsze, jeśli chcemy wykluczyć brakujące wartości z operacji matematycznych, użyj na. rm = argument PRAWDA. Jeśli nie wykluczysz tych wartości, większość funkcji zwróci NA. Możemy również chcieć dokonać podzbiorów naszych danych, aby uzyskać pełne obserwacje, te obserwacje (wiersze) w naszych danych, które nie zawierają brakujących danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

C# i. Pytania do wywiadu NET: -Jakie są różnice między klasą abstrakcyjną a interfejsem? Klasa abstrakcyjna Interfejs Deklaracja zmiennych W interfejsie nie możemy tego zrobić. Dziedziczenie a implementacja Klasy abstrakcyjne są dziedziczone. Zaimplementowane interfejsy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klawiatura Samsung Stuknij ikonę Aplikacje na ekranie głównym. Stuknij opcję Ustawienia, a następnie stuknij opcję Zarządzanie ogólne. Stuknij opcję Język i wprowadzanie. Przewiń w dół do „Klawiatura i metody wprowadzania” i dotknij Klawiatura Samsung. W sekcji „Inteligentne pisanie” kliknij Przewidywanie tekstu. Stuknij przełącznik Przewidywanie tekstu w pozycji Wł. Ostatnio zmodyfikowany: 2025-01-22 17:01

Okrąg z poziomą linią przechodzącą przez środek to nowy symbol z Androida, co oznacza, że włączyłeś tryb przerwania. Po włączeniu trybu przerwania i okręgu z linią, chociaż to pokazuje, oznacza to, że ustawienia są ustawione na „Brak” w Galaxy S7. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oznacza to, że zasadniczo zaakceptowali Twoją prośbę o przesłanie im wiadomości. Jeśli zaakceptujesz prośbę, osoba, która wysłała wiadomość, zostanie powiadomiona i będziesz mógł rozpocząć rozmowę. Jeśli zignorujesz żądanie, wiadomość zniknie i można ją zignorować,bez nadawcy e Czytaj więcej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jaka jest główna wada korzystania z modelu RAD? Objaśnienie: Klient może stworzyć nierealistyczną wizję produktu prowadzącą zespół do przepracowania lub niedopracowania funkcjonalności. Ponadto wyspecjalizowani i wykwalifikowani programiści nie są łatwo dostępni. Ostatnio zmodyfikowany: 2025-01-22 17:01

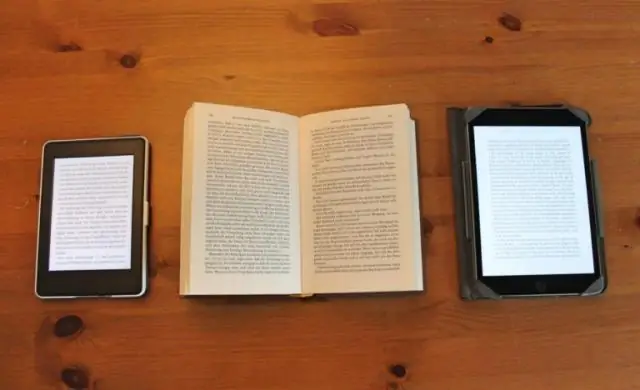

Aplikację Kindle Reader można pobrać bezpłatnie z App Store i można jej używać do czytania książek Kindle na iPhonie lub iPadzie, ale nie można kupować e-booków Kindle ani pobierać książek w tym aplikacji (nadal można jednak kupić książki w wersji papierowej ). Ostatnio zmodyfikowany: 2025-01-22 17:01

MSN Messenger kończy swoją usługę czatu po 14 latach, przenosi użytkowników na Skype. Microsoft zakończył wczoraj MSNMessenger, swoją 14-letnią usługę czatu na całym świecie z wyjątkiem Chin. Użytkownicy MSN Messenger mogą uzyskać dostęp do Skype'a z tym samym identyfikatorem użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

W statystyce wartość odstająca to punkt danych, który znacznie różni się od innych obserwacji. Wartość odstająca może wynikać ze zmienności pomiaru lub może wskazywać na błąd eksperymentalny; te ostatnie są czasami wykluczane ze zbioru danych. Wartość odstająca może powodować poważne problemy w analizach statystycznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie, Watson nie był połączony z Internetem: Nie, Watson nie miał połączenia z Internetem: „Informacje, które DeepQA ostatecznie będzie w stanie przeszukać dla Jeopardy, obejmowały 200 milionów stron informacji z różnych źródeł. Ostatnio zmodyfikowany: 2025-01-22 17:01

16384 Ponadto, ile wierszy i kolumn 2019 Excel? Arkusz roboczy, Wydziwianie , Kolumny oraz Komórki w Excelu Składa się ona z wydziwianie , kolumny oraz komórki . Wydziwianie przebiegać poziomo w arkuszu i wynosi od 1 do 1048576.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Java Web Application służy do budowania dynamicznych stron internetowych. Java oferuje wsparcie dla aplikacji internetowej poprzez JSP i Servlety. Możemy zbudować stronę internetową ze statycznymi stronami HTML, ale gdy chcemy, aby dane były dynamiczne, potrzebujemy aplikacji webowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Transport publiczny do stadionu jest zapewniony w obrębie San Francisco metrem Muni lub autobusem Muni, z półwyspu i doliny Santa Clara przez Caltrain oraz z części obszaru zatoki przez wodę różnymi promami w zatoce San Francisco. Ostatnio zmodyfikowany: 2025-01-22 17:01

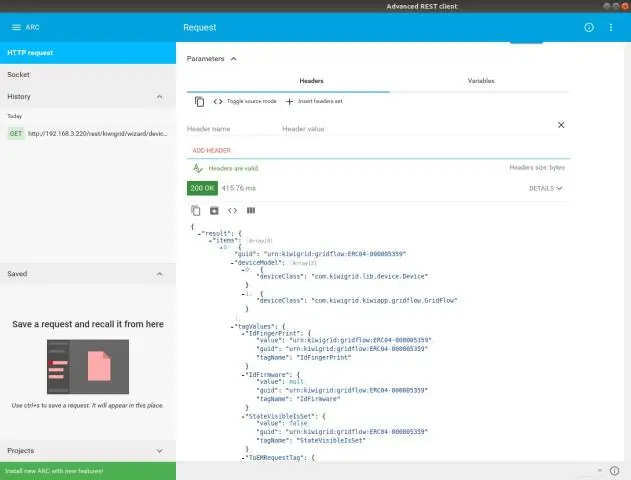

Jeśli chcesz edytować i ponownie wysłać żądanie przechwycone na karcie Sieć Narzędzi dla programistów Chrome: kliknij prawym przyciskiem myszy nazwę żądania. Wybierz Kopiuj > Kopiuj jako cURL. Wklej do wiersza poleceń (polecenie zawiera pliki cookie i nagłówki) Edytuj żądanie zgodnie z potrzebami i uruchom. Ostatnio zmodyfikowany: 2025-06-01 05:06

IPhone 7 i iPhone 7 Plus będą dostępne w kolorze srebrnym, złotym, różowego złota oraz nowym czarnym wykończeniu w modelach 32 GB, 128 GB i 256 GB od 649 USD (USA), a nowe wykończenie w kolorze kruczoczarnym będzie oferowane wyłącznie w modelach o pojemności 128 GB i 256 GB modele z apple.com, Apple Stores, Apple Authorized Resellers i wybranych operatorów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby to zrobić, przejdź do strony, kliknij Informacje po lewej stronie, przejdź do obszaru Więcej informacji, kliknij DodajMenu i wybierz plik PDF swojego menu. Możesz także udostępnić plik PDF innym osobom w grupie na Facebooku. Aby to zrobić, przejdź do strony Grupy, kliknij przycisk Więcej, wybierz Dodaj plik i wybierz dokument PDF do przesłania. Ostatnio zmodyfikowany: 2025-01-22 17:01