Użytkownicy mogą zainstalować Kaspersky Security for Mobile, korzystając z bezpośredniego łącza do Google Play. Na urządzeniu mobilnym otwórz Google Play. Wybierz Kaspersky Endpoint Security. Stuknij Zainstaluj. Określ ustawienia połączenia z serwerem administracyjnym: Adres serwera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przede wszystkim przyjrzyjmy się obu. Ścieżka fizyczna - jest to rzeczywista ścieżka, do której plik znajduje się w usługach IIS. Ścieżka wirtualna - jest to logiczna ścieżka dostępu do pliku, na który wskazuje się spoza folderu aplikacji IIS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gear VR firmy Samsung jest kompatybilny z Galaxy S7, S7 Edge, Note 5, S6 i S6 EdgePlus. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz używać dwóch kart SIM tylko w wersji dual SIM w Galaxy S8 i S8+. Jak wyjaśniono w przewodniku po kartach SIM GalaxyS8, tacka karty SIM dla wersji singleSIM i dual SIM w S8 i S8+ jest inna. Ale różnica dotyczy nie tylko slotu na karty SIM. Oprogramowanie układowe (oprogramowanie) również jest inne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do zakładki System Panelu sterowania, a następnie wybierz Ścieżka w sekcji Zmienne systemowe i naciśnij przycisk Edytuj. Spowoduje to ustawienie zmiennych ścieżki tak, aby zawierały katalog programu PuTTY w ścieżce wyszukiwania. Musisz to zrobić tylko raz. Od teraz system Windows ustawi zmienną środowiskową na stałe. Ostatnio zmodyfikowany: 2025-01-22 17:01

27 maja 1953. Ostatnio zmodyfikowany: 2025-01-22 17:01

Java NullPointerException jest niesprawdzonym wyjątkiem i rozszerza RuntimeException. NullPointerException nie zmusza nas do użycia bloku catch do jego obsługi. Ten wyjątek jest bardzo podobny do koszmaru dla większości społeczności programistów java. Zwykle pojawiają się, gdy najmniej się ich spodziewamy. Ostatnio zmodyfikowany: 2025-01-22 17:01

The True Story of Sleepy Hollow Irving pisze, że historia ta była oparta na folklorze, który słyszał o duchu heskiego żołnierza z wojny o niepodległość, który został ścięty w bitwie i który nadal nawiedzał miasto. Ale to nie była tylko jakaś przekazana historia o duchach wojennych. Ostatnio zmodyfikowany: 2025-01-22 17:01

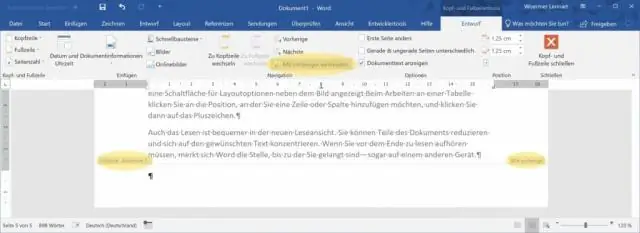

Word vs Pages: tworzenie dokumentów W obu aplikacjach dotknij opcji Nowy i wybierz Pusty dokument lub Szablon. Word ma duży wybór szablonów, ale za nasze pieniądze wybór w Pages jest lepszy. Pages ma 65 szablonów w porównaniu do 18 Worda (jednak wiele szablonów Pages to niewielkie różnice). Ostatnio zmodyfikowany: 2025-01-22 17:01

Synonimy. wynik końcowy kolejność konkluzja poetycka sprawiedliwość kontynuacja zakończenie właśnie pustynie decyzja zakończenie zakończenie następstwo konsekwencja separacja wynik rozwiązanie najgorszy wynik. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kolekcjonerzy Java. Kolektory to ostateczna klasa, która rozszerza klasę Object. Zapewnia operacje redukcyjne, takie jak gromadzenie elementów w kolekcje, podsumowywanie elementów według różnych kryteriów itp. Klasa Java Collectors udostępnia różne metody radzenia sobie z elementami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Re: liczba gniazd po gfci Używając 220.14, maksymalnie 13 gniazdek jest dozwolonych w obwodzie 20A. Mogą być pojedyncze lub podwójne i nadal liczą się tylko jako jeden pojemnik. Ostatnio zmodyfikowany: 2025-01-22 17:01

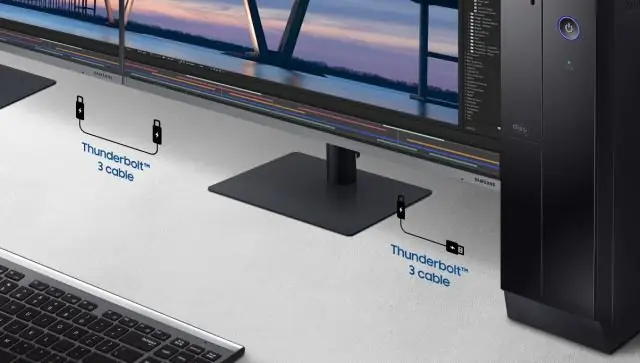

Wyświetlacze Thunderbolt można łączyć łańcuchowo z innymi wyświetlaczami Thunderbolt lub Thunderbolt 1 lub 2, ale inne typy wyświetlaczy (HDMI, DisplayPort itp.) nie mogą być podłączone bezpośrednio do wyświetlacza Thunderbolt. Ostatnio zmodyfikowany: 2025-01-22 17:01

Magento zapewnia zarówno darmową, jak i płatną wersję swojej platformy. Stworzony jako oprogramowanie open source, Communityedition jest oferowany za darmo. Użytkownicy mogą wprowadzać zmiany, aby jak najlepiej spełnić ich wymagania; rzeczywiście, wielu już opracowało własne rozszerzenia Magento, aby je dostosować. Ostatnio zmodyfikowany: 2025-06-01 05:06

Silnik analityczny służy do obliczania wartości liczbowych funkcji trygonometrycznych dowolnej formuły. Babbage wykorzystał serię kart perforowanych do wprowadzania danych podczas projektowania silnika analitycznego, które są przeznaczone do: operacji arytmetycznych, stałych numerycznych oraz operacji ładowania i przechowywania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja clear() służy do usunięcia wszystkich elementów kontenera wektorów, dzięki czemu ma on rozmiar 0. Algorytm Uruchom pętlę do rozmiaru wektora. Sprawdź, czy element w każdej pozycji jest podzielny przez 2, jeśli tak, usuń element i zmniejsz iterator. Wydrukuj ostateczny wektor. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby użyć autouzupełniania, zaznacz komórkę lub komórki, które już zawierają przykład tego, co chcesz wypełnić, a następnie przeciągnij uchwyt wypełniania. Uchwyt wypełniania to mały czarny kwadrat w prawym dolnym rogu zaznaczonej komórki lub zakresu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do dziennika git lub interfejsu użytkownika GitHub i pobierz unikalne skróty zatwierdzenia dla każdego zatwierdzenia, które chcesz, a następnie uruchom to polecenie: git cherry-pick super-long-hash-tutaj. To przeciągnie tylko to zatwierdzenie do twojej obecnej gałęzi. Podnieś tę gałąź jak zwykle. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gatunek oprogramowania: serwer aplikacji, serwer WWW. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dlaczego YouTube jest buforowany? Powodem powolnego korzystania z YouTube jest najprawdopodobniej połączenie internetowe. Nie musi to oznaczać, że Twój Internet jest zbyt wolny. Jeśli widzisz buforowanie YouTube podczas podróży lub w podróży, przyczyną jest najprawdopodobniej Twoje połączenie internetowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

IOS - jak utworzyć identyfikator aplikacji Przejdź do Apple Developer i zaloguj się przy użyciu swoich danych logowania. Kliknij „Certyfikaty, identyfikatory i profile”. Kliknij sekcję Identyfikatory w lewym menu. Teraz zobaczysz formularz, który należy wypełnić, aby zarejestrować nowy identyfikator aplikacji: Zostaniesz przeniesiony do przeglądu, aby sprawdzić wprowadzone dane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Równoważenie obciążenia odnosi się do wydajnego rozprowadzania przychodzącego ruchu sieciowego w grupie serwerów zaplecza, znanej również jako farma serwerów lub pula serwerów. W ten sposób system równoważenia obciążenia wykonuje następujące funkcje: Wydajnie dystrybuuje żądania klientów lub obciążenie sieci na wiele serwerów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją różne rodzaje technologii używanych do pamięci tylko do odczytu (ROM). Nie jest przeznaczony do szybkiego i częstego zapisywania, jak w przypadku pamięci o dostępie swobodnym (RAM). Ale ROM jest nieulotny i zachowuje swoją zawartość po wyłączeniu zasilania. Proces programowania pamięci ROM jest powolny, ponieważ jest wykonywany raz lub rzadko. Ostatnio zmodyfikowany: 2025-01-22 17:01

Parowanie z urządzeniami z systemem Android Upewnij się, że Beats Pill+ jest naładowany i włączony. Przycisk „b” pulsuje, wskazując, że TheBeats Pill+ jest w trybie wykrywania, gotowy do sparowania. Na urządzeniu z Androidem przejdź do ustawień Bluetooth i upewnij się, że Bluetooth jest włączony. Ostatnio zmodyfikowany: 2025-01-22 17:01

AWS Systems Manager Run Command umożliwia zdalne i bezpieczne zarządzanie konfiguracją zarządzanych instancji. Możesz użyć polecenia Uruchom polecenie z konsoli AWS, interfejsu wiersza polecenia AWS, narzędzi AWS dla programu Windows PowerShell lub zestawów AWS SDK. Polecenie uruchomienia jest oferowane bez dodatkowych kosztów. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Podobnie możesz zapytać, jak podłączyć 3-drożny ściemniacz z 4 przewodami? Instalowanie ściemniacza: 3- i 4-kierunkowy Upewnij się, że każda skrzynka przyłączeniowa zawiera przewód neutralny (zazwyczaj biały). Włącz ponownie zasilanie wyłącznika.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typ danych bigint jest przeznaczony do użycia, gdy wartości całkowite mogą przekroczyć zakres obsługiwany przez typ danych int. bigint mieści się między smallmoney i int na wykresie pierwszeństwa typu danych. Funkcje zwracają bigint tylko wtedy, gdy wyrażenie parametru jest typem danych bigint. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typowe wyzwania zespołu wirtualnego Nieporozumienie spowodowane słabą komunikacją. Niezgodne preferencje komunikacyjne. Różnice w etyce pracy. Brak jasności i kierunku. Częste domysły. Niedostateczne poczucie własności i zaangażowania. Niezdolność do zadawania właściwych pytań. Trudności z delegacją. Ostatnio zmodyfikowany: 2025-01-22 17:01

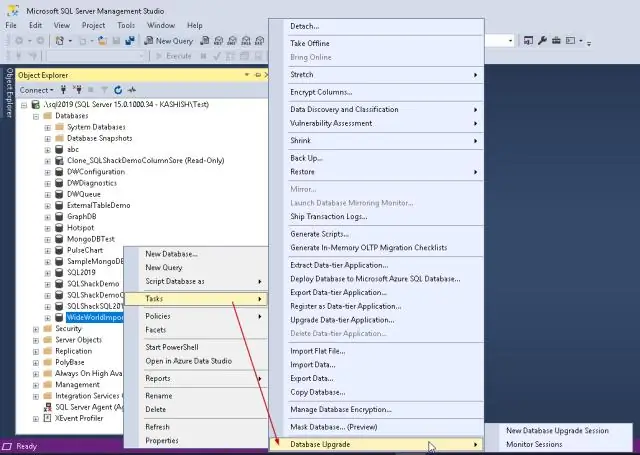

Jak przywrócić kopie zapasowe z pełnymi i różnicowymi kopiami zapasowymi Otwórz okno Przywróć bazę danych w programie Microsoft SQL Server Management Studio. Upewnij się, że pole Do bazy danych jest wypełnione wybraną nazwą. Wybierz Z urządzenia jako źródło przywracania. Wybierz pełny plik kopii zapasowej, który chcesz przywrócić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Błąd sprawdzania poprawności tokenu dostępu: użytkownik jest zarejestrowany w blokującym, zalogowanym punkcie kontrolnym. Ten komunikat o błędzie oznacza, że Twoje konto użytkownika Facebooka nie przeszło kontroli bezpieczeństwa i musi zalogować się na Facebooku lub Facebook Business Manager, aby rozwiązać problem. Nazwa użytkownika nie wydaje się być prawdziwym imieniem. Ostatnio zmodyfikowany: 2025-01-22 17:01

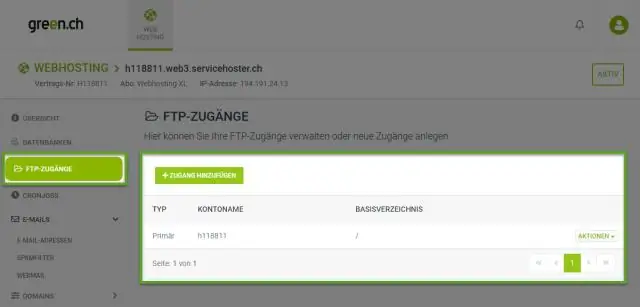

Wprowadź adres strony FTP w pasku adresu w formacie ftp://ftp.domena.com. Naciśnij 'Enter', aby uzyskać dostęp do strony FTP i przeglądać jej pliki i katalogi. Zaletą korzystania z Eksploratora plików jest możliwość przeciągania i upuszczania plików do iz witryny FTP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kradzież własności intelektualnej. Kradzież własności intelektualnej (IP) jest definiowana jako kradzież materiałów chronionych prawem autorskim, kradzież tajemnic handlowych i naruszenia znaków towarowych. Przykładami materiałów chronionych prawem autorskim często kradzionych online są oprogramowanie komputerowe, nagrana muzyka, filmy i gry elektroniczne. Ostatnio zmodyfikowany: 2025-01-22 17:01

QnA Maker to łatwy w użyciu, oparty na chmurze interfejs API firmy Microsoft, który umożliwia przekształcanie ogólnodostępnej strony z najczęściej zadawanymi pytaniami, podręczników produktów i dokumentów pomocy technicznej w usługę botów w języku naturalnym. Ponieważ wykorzystuje wstępnie zweryfikowane dane do wykorzystania jako „inteligentne”, jest to jeden z najłatwiejszych sposobów na zbudowanie potężnego bota dla Twojej firmy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Blok Multicatch Od Javy 7 w górę wprowadzono blok Multicatch, który umożliwia obsługę więcej niż jednego wyjątku w ramach jednego bloku catch. Ostatnio zmodyfikowany: 2025-01-22 17:01

Porada od specjalistów: plik można również otworzyć w programie Finale, wybierając go w wyszukiwarce i klikając prawym przyciskiem myszy. Następnie wybierz „Otwórz za pomocą…” i wybierz Finale na pasku programu. Gratulacje! Pomyślnie zaimportowałeś plik PDF do Finale za pomocą ScanScore. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja Daydream w Androidzie to „interaktywny tryb wygaszacza ekranu”, który może aktywować się automatycznie, gdy urządzenie jest zadokowane lub ładowane, utrzymując ekran włączony i wyświetlając informacje. Programiści mogą tworzyć własne aplikacje Daydream, a Android zawiera wiele wbudowanych opcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przed pobraniem i zainstalowaniem aktualizacji oprogramowania sprawdź aktualną wersję oprogramowania na tablecie Fire. Przesuń palcem w dół z górnej części ekranu, a następnie dotknij Ustawienia. Stuknij Opcje urządzenia, a następnie stuknij Aktualizacje systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Informacje o wyjątkach Wyjątek to błąd PL/SQL, który jest zgłaszany podczas wykonywania programu, niejawnie przez TimesTen lub jawnie przez program. Obsługuj wyjątek, przechwytując go za pomocą procedury obsługi lub propagując go do środowiska wywołującego. Ostatnio zmodyfikowany: 2025-01-22 17:01

W tym artykule: Wskazówka 1: Użyj asynchronii - czekaj. Wskazówka #2: Zapoznaj się z funkcjami import i import() Wskazówka #3: Zapoznaj się z HTTP/2. Porada 4: Pozbądź się kontrowersji związanych ze stylami kodu. Porada 5: Zabezpiecz swój węzeł. aplikacje js. Porada 6: Zaakceptuj mikrousługi. Wskazówka 7: Monitoruj swoje usługi. Wskazówka nr 8: weź udział w projektach open-source. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ogólnie rzecz biorąc, w przypadku przekroczenia limitu czasu długiego sondowania należy użyć maksymalnie 20 sekund. Ostatnio zmodyfikowany: 2025-01-22 17:01