Testowanie aplikacji składa się z następujących zadań: Skonfiguruj aplikację do dystrybucji. Przetestuj swoją aplikację lokalnie. Zarejestruj wszystkie identyfikatory urządzeń jednostki testowej. Utwórz profil aprowizacji ad hoc. Utwórz pakiet iOS App Store. Zainstaluj profil aprowizacji ad hoc i aplikację na urządzeniach testowych. Wysyłaj raporty o awariach do programistów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podstawowa różnica między modemami DSL a modemami kablowymi wynika z różnych sposobów łączenia się z Internetem. Nie można używać modemu DSL do połączenia kablowego z Internetem, ponieważ jest on zaprojektowany do pracy z liniami telefonicznymi zamiast z liniami kablowymi i odwrotnie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzięki Azure Sentinel, Microsoft oficjalnie wszedł na rynek SIEM. SIEM to skrót od Security Information and Event Management (SIEM) i jest rodzajem oprogramowania używanego przez zespoły ds. cyberbezpieczeństwa. Produkty SIEM mogą być systemami opartymi na chmurze lub aplikacjami działającymi lokalnie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zapytany inżyniera oprogramowania, zinterpretowałby to pytanie jako „Jaki jest twój preferowany stos technologiczny do budowy projektu”. Stos składa się z kolekcji oprogramowania użytego do zbudowania twojego projektu. Obejmuje: system operacyjny Linux, serwer WWW Apache, oprogramowanie aplikacji PHP i bazę danych MySQL. Ostatnio zmodyfikowany: 2025-01-22 17:01

S3 to bardzo casualowy system. Nie ma formalnej definicji klas. S4 działa podobnie do S3, ale jest bardziej formalny. Istnieją dwie główne różnice w stosunku do S3. S4 ma formalne definicje klas, które opisują reprezentację i dziedziczenie dla każdej klasy oraz specjalne funkcje pomocnicze do definiowania rodzajów i metod. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kod stanu zaakceptowanej odpowiedzi protokołu przesyłania hipertekstu (HTTP) 202 wskazuje, że żądanie zostało odebrane, ale nie zostało jeszcze wykonane. Jest niezobowiązująca, co oznacza, że nie ma możliwości późniejszego wysłania przez HTTP asynchronicznej odpowiedzi wskazującej wynik przetworzenia żądania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz łącze do pobrania pliku na stronie internetowej za pomocą tagu HTML. Następnie poproś osoby przeglądające strony internetowe, aby kliknęły łącze prawym przyciskiem myszy i wybrały opcję Zapisz lub Zapisz jako plik. Widzowie mogą następnie pobrać i zapisać plik na swoim komputerze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Js vs PHP: wydajność. PHP zapewnia stabilną i niezawodną wydajność, jeśli chodzi o tworzenie stron internetowych, w porównaniu z frameworkiem JavaScript. Jednak po porównaniu obu środowisk zauważysz, że NodeJs wyróżnia się znacznie szybszym działaniem niż PHP, ze względu na następujące USP: Szybkość przyjazny silnik V8. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wersja 65-calowa będzie sprzedawana za oszałamiającą kwotę 7996 USD (około 6370 GBP lub 10 590 USD), podczas gdy wersja 77-calowa będzie dostępna w cenie sprzedaży kredytu hipotecznego w wysokości 19 996 USD (około 16 000 GBP lub AU 26 500 dolarów). Dlaczego są tak drogie?. Ostatnio zmodyfikowany: 2025-01-22 17:01

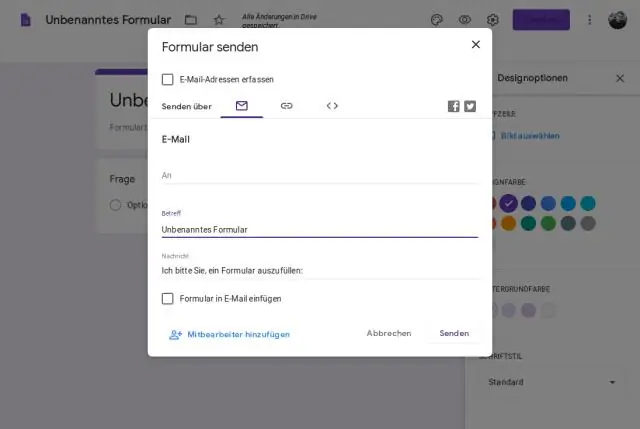

Aby edytować nazwę formularza, kliknij, aby otworzyć formularz na głównej karcie Formularze. Następnie wystarczy kliknąć ikonę ołówka obok nazwy formularza i wpisać nową nazwę. Po wpisaniu nazwy kliknij ikonę zapisywania po prawej stronie pola tekstowego, aby zapisać nową nazwę formularza. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rhyhorn to Pokémon typu Ground/Skała. Ewoluuje w Rhydona na poziomie 42, który ewoluuje dalej w Rhyperiora, jeśli jest wymieniany, gdy trzyma Protektora. Rhyhorn biegnie w linii prostej, miażdżąc wszystko na swojej drodze. Ostatnio zmodyfikowany: 2025-01-22 17:01

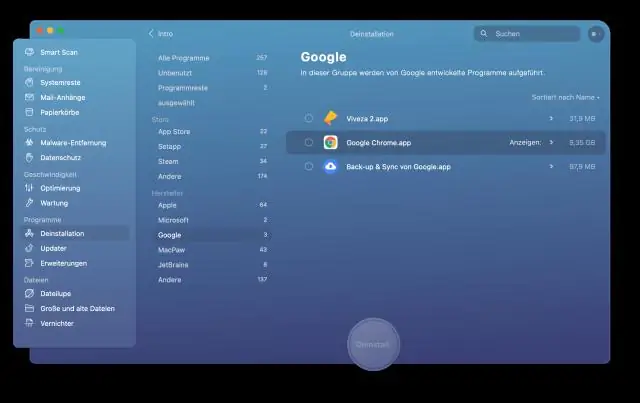

Otwórz Finder → przejdź do Macintosh HD → Library → Application Support → Microsoft i usuń stamtąd foldery PlayReady i Silverlight. Następnie przejdź do folderu Internet Plug-Ins i usuń Silverlight. plik wtyczki. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO W związku z tym, jak zainstalować Apache NetBeans Ubuntu? Krok 1: Pobierz plik binarny NetBeans 11.0. sudo apt -y zainstaluj wget unzip wget Krok 2: Rozpakuj pobrany plik. Krok 3: Przenieś folder netbeans do /opt. Krok 4:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz nową bazę danych przy użyciu Code First w Entity Framework Krok 1 - Utwórz projekt formularza systemu Windows. Krok 2 - Dodaj ramkę encji do nowo utworzonego projektu przy użyciu pakietu NuGet. Krok 3 - Utwórz model w projekcie. Krok 4 - Utwórz klasę Context w projekcie. Krok 5 - Odsłonięty typ DbSet dla każdej klasy modelu. Krok 6 - Utwórz sekcję wejściową. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wybierz Narzędzia z paska menu Firefox, a następnie Opcje. Wybierz ikonę Funkcje internetowe i upewnij się, że pole wyboru Włącz Java jest zaznaczone. Kliknij przycisk OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepsze telefony Samsung serii J, które powinieneś kupić 2019 Samsung Galaxy j4 + Samsung Galaxy J6. Samsung Galaxy J7 Max. Duet Samsunga Galaxy J7. Samsung Galaxy J5 prime. Samsung Galaxy J4. Samsung Galaxy J7 Plus. Wniosek. Ostatnio zmodyfikowany: 2025-01-22 17:01

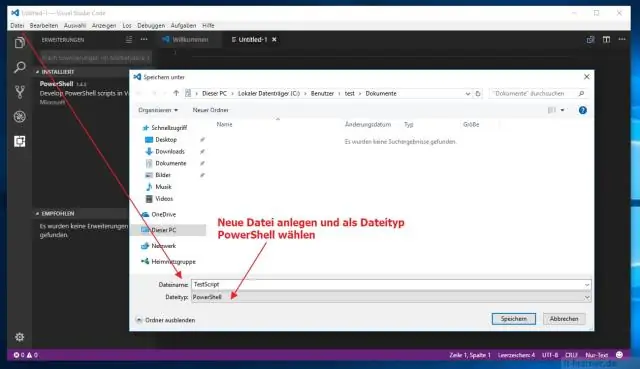

Powłoka programu Visual Studio jest dostępna do bezpłatnego pobrania. Po wydaniu Visual Studio 2008 Microsoft stworzył Galerię Visual Studio. Ostatnio zmodyfikowany: 2025-01-22 17:01

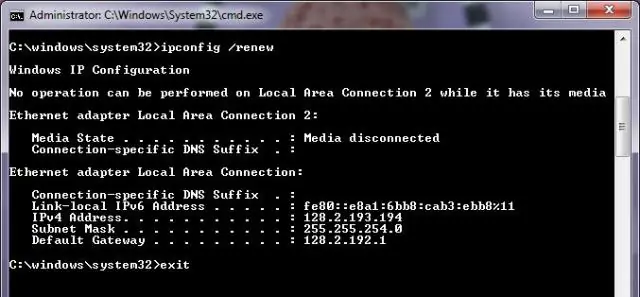

Ipconfig /renew to polecenie używane do poinformowania serwera DHCP, że komputer chce dołączyć do sieci i musi być skonfigurowany z adresem IP, aby komunikować się z innymi urządzeniami w sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

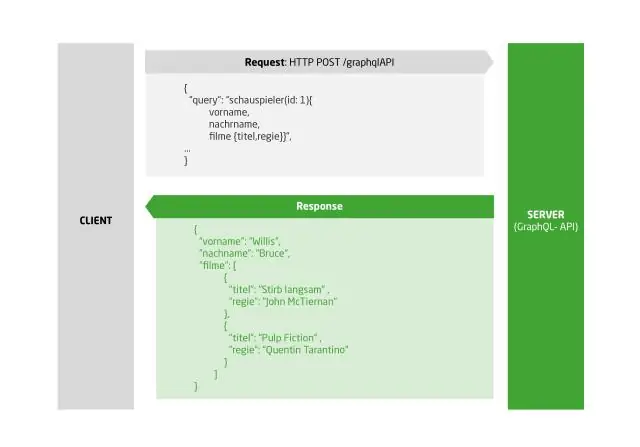

Jak zbudować serwer GraphQL za pomocą Nodejs Krok 1 – Weryfikacja wersji Node i Npm. Krok 2 – Utwórz folder projektu i otwórz w VSCode. Krok 3 – Utwórz pakiet. Krok 4 – Utwórz bazę danych plików płaskich w folderze danych. Krok 5 – Utwórz warstwę dostępu do danych. Krok 6 - Utwórz plik schematu, schema.graphql. Ostatnio zmodyfikowany: 2025-06-01 05:06

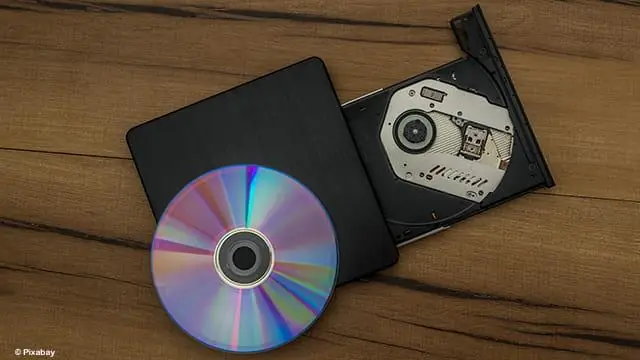

Odtwarzacz DVD jest bardzo podobny do odtwarzacza CD, z zespołem lasera, który kieruje wiązkę lasera na powierzchnię dysku, aby odczytać wzór wypukłości (szczegóły można znaleźć w sekcji Jak działają płyty CD). Zadaniem odtwarzacza DVD jest znajdowanie i odczytywanie danych zapisanych w postaci nierówności na płycie DVD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Autorzy: Chen Ing-hau (CIH). Ostatnio zmodyfikowany: 2025-01-22 17:01

Teraz masz 4 opcje, aby cofnąć zmiany: Odłóż plik do aktualnego zatwierdzenia (HEAD): git reset HEAD Odłóż wszystko - zachowaj zmiany: git reset. Odrzuć wszystkie lokalne zmiany, ale zachowaj je na później: git stash. Odrzuć wszystko na stałe: git reset --hard. Ostatnio zmodyfikowany: 2025-01-22 17:01

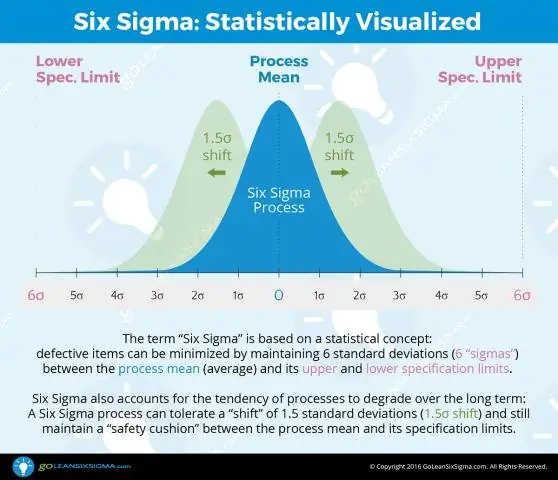

Six Sigma to zdyscyplinowane i ilościowe podejście polegające na stworzeniu systemu i procesu poprawy zdefiniowanych wskaźników w procesach produkcyjnych, usługowych lub finansowych. Projekty doskonalenia przebiegają według zdyscyplinowanego procesu zdefiniowanego przez system czterech makrofaz: pomiar, analiza, poprawa, kontrola (MAIC). Ostatnio zmodyfikowany: 2025-01-22 17:01

Zwykły folder Program Files zawiera 64-bitowe aplikacje, podczas gdy „Program Files (x86)” jest używany dla 32-bitowych aplikacji. Instalacja 32-bitowej aplikacji na komputerze z 64-bitowym systemem Windows automatycznie zostanie przekierowana do programu Pliki (x86). Zobacz Pliki programów ix86. Ostatnio zmodyfikowany: 2025-01-22 17:01

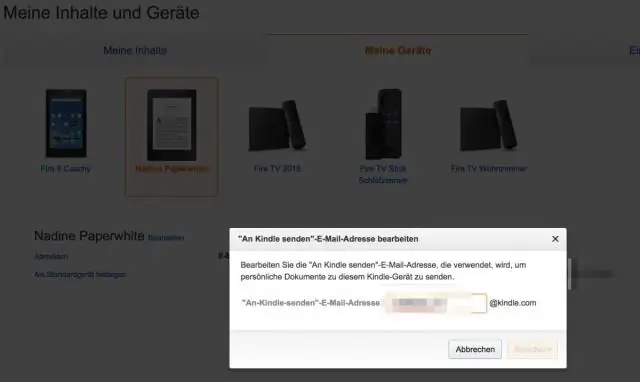

Aktualizacja przy użyciu komputera Mac lub PC: jeśli używasz komputera Mac z systemem OS X 10.5 lub nowszym, musisz najpierw pobrać i zainstalować aplikację Android File Transfer. Przejdź do strony aktualizacji oprogramowania Fire and Kindle. Przewiń w dół, aż znajdziesz określone urządzenie i kliknij je. Pobierz aktualizację oprogramowania znalezioną na stronie urządzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kestrel to open source, wieloplatformowy, lekki i domyślny serwer sieciowy używany do aplikacji Asp.Net Core. Aplikacje Asp.Net Core uruchamiają serwer sieciowy Kestrel jako serwer wewnątrzprocesowy do obsługi żądań internetowych. Kestrel jest wieloplatformowy, działa w systemach Windows, LINUX i Mac. Serwer WWW Kestrel obsługuje SSL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wskaźniki w C++ Wskaźnik to zmienna w C++, która przechowuje adres innej zmiennej. Mają typ danych tak jak zmienne, na przykład wskaźnik typu całkowitego może zawierać adres zmiennej całkowitej, a wskaźnik typu znakowego może zawierać adres zmiennej char. Ostatnio zmodyfikowany: 2025-01-22 17:01

Linux Professional Institute Linux Essentials Koszt: 120 USD (1 egzamin, certyfikat ważny dożywotnio). Cena może się różnić w zależności od regionu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Informacje o tym artykule Otwórz program Microsoft Word. Kliknij opcję „Pusty dokument”. Kliknij Wstaw. Kliknij Wykres. Kliknij układ wykresu, a następnie wybierz preferowany styl wykresu. Kliknij OK. Dodaj dane w sekcji arkusza kalkulacyjnego Excel. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli masz 2 gadżety i mogą do siebie dzwonić, o ile są skonfigurowane jako kontakty na drugim telefonie (ponieważ oba gadżety mają numery telefonów). Ostatnio zmodyfikowany: 2025-01-22 17:01

AVFoundation to w pełni funkcjonalna platforma do pracy z mediami audiowizualnymi opartymi na czasie w systemach iOS, macOS, watchOS i tvOS. Korzystając z AVFoundation, możesz łatwo odtwarzać, tworzyć i edytować filmy QuickTime i pliki MPEG-4, odtwarzać strumienie HLS i budować zaawansowane funkcje multimedialne w swoich aplikacjach. Ostatnio zmodyfikowany: 2025-01-22 17:01

System runtime odnosi się do zbioru zasobów oprogramowania i sprzętu, które umożliwiają wykonanie programu w systemie komputerowym. System runtime jest złożonym mechanizmem przeznaczonym do świadczenia usług wykonywania programów, niezależnie od używanego języka programowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tapply() oblicza miarę (średnia, mediana, min, max itd.) lub funkcję dla każdej zmiennej czynnika w wektorze. Jest to bardzo przydatna funkcja, która pozwala utworzyć podzbiór wektora, a następnie zastosować kilka funkcji do każdego z podzbiorów. Ostatnio zmodyfikowany: 2025-01-22 17:01

24 V na Cat 5 jest w porządku, o ile nie przenosi wysokiego prądu. Większość kategorii 5 ma 24 awg. Część kabla Cresnt, która przenosi 24 wolty, ma rozmiar 18. Prawdopodobnie istnieje jakieś ograniczenie mocy w Cat 5. Ostatnio zmodyfikowany: 2025-01-22 17:01

CefGlue jest. Wiązanie NET/Mono dla The Chromium Embedded Framework (CEF) autorstwa Marshalla A. Ostatnio zmodyfikowany: 2025-01-22 17:01

Instrukcja SQL CASE Instrukcja CASE przechodzi przez warunki i zwraca wartość, gdy pierwszy warunek jest spełniony (jak instrukcja IF-THEN-ELSE). Tak więc, gdy warunek jest spełniony, przestanie czytać i zwróci wynik. Jeśli żaden warunek nie jest spełniony, zwraca wartość w klauzuli ELSE. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz używać timerów Swing na dwa sposoby: Aby wykonać zadanie raz, po opóźnieniu. Na przykład menedżer podpowiedzi używa liczników czasu Swing, aby określić, kiedy wyświetlić podpowiedź, a kiedy ją ukryć. Aby wykonać zadanie wielokrotnie. Na przykład możesz wykonać animację lub zaktualizować komponent, który wyświetla postęp w kierunku celu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dlaczego DICOM jest ważny Obecnie DICOM jest używany na całym świecie do przechowywania, wymiany i przesyłania obrazów medycznych, umożliwiając integrację urządzeń do obrazowania medycznego wielu producentów. Dane pacjenta i powiązane obrazy są wymieniane i przechowywane w standardowym formacie. Z kolei pacjenci uzyskują wydajniejszą opiekę. Ostatnio zmodyfikowany: 2025-01-22 17:01

KeyCDN to wysokowydajna sieć dostarczania treści, stworzona z myślą o przyszłości. Wystarczy kilka minut, aby zacząć dostarczać treści do użytkowników z niesamowitą szybkością. Ostatnio zmodyfikowany: 2025-01-22 17:01

WhatsApp to komunikator, który umożliwia bezpłatne wysyłanie wiadomości za pośrednictwem smartfona, korzystając z połączenia internetowego. Wiadomości mogą być zwykłymi tekstami, obrazami, klipami audio i filmami. Maksymalny rozmiar pliku wideo dla WhatsApp to 16 MB, a długość materiału wideo wynosi od 90 sekund do 3 minut. Ostatnio zmodyfikowany: 2025-01-22 17:01