Core i5: The Lower Mid-Range Płyta główna ATX zgodna z Intelem. Krokiem naprzód w stosunku do Core i3 jest Core i5. W i5 zazwyczaj brakuje Hyper-Threading, ale ma więcej rdzeni (obecnie sześć, a nie cztery) niż Core i3. Części i5 mają również generalnie wyższe częstotliwości taktowania, większą pamięć podręczną i mogą obsłużyć więcej pamięci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Będziesz potrzebować dodatkowego Magic Jacka, jeśli chcesz go używać z innym numerem telefonu. Nie, tylko jeden numer telefonu jest przypisany do Twojego urządzenia Magic Jack. Ostatnio zmodyfikowany: 2025-01-22 17:01

Redundancja danych zapewnia, że dane zawarte w bazie danych są dokładne i wiarygodne. Małe fragmenty bazy danych nazywane są hurtowniami danych. Grupa powiązanych rekordów nazywana jest tabelą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonaj poniższe czynności, aby skompilować Redis ze źródła i uruchomić serwer. Pobierz kod źródłowy Redis ze strony pobierania. Rozpakuj plik. tar -xzf redis-WERSJA.tar.gz. Skompiluj i skompiluj Redis. cd redis-WERSJA. robić. Uruchom Redisa. cd src../redis-server. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby je włączyć, wystarczy nacisnąć i przytrzymać środkowy przycisk na pilocie. Aby sparować je z urządzeniem, naciśnij i przytrzymaj środkowy przycisk nieco dłużej, a następnie wyszukaj „iSport Wireless Superslim” na liście Bluetooth urządzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

JAK ZAINSTALOWAĆ SKRZYNKĘ POCZTOWĄ. WYKOP OTWÓR NA SŁUPĘ. Zgodnie z wymaganiami USPS skrzynka pocztowa nie może być wyższa niż 45 cali nad poziomem ulicy. WSTAW POCZTĘ SKRZYNKI POCZTOWEJ. WYLEWAJ BETON. POZWÓL BETONU ZESTAĆ. ZAŁĄCZ SKRZYNKĘ POCZTOWĄ ZGODNIE Z INSTRUKCJAMI PRODUCENTA. DODAJ NUMERY ULIC. Ubierz to. Ostatnio zmodyfikowany: 2025-01-22 17:01

Różne typy urządzeń sieciowych/sieciowych Repeater: Nazywany również regeneratorem, jest to urządzenie elektroniczne, które działa tylko w warstwie fizycznej. Mosty: Działają one zarówno w warstwie fizycznej, jak i w warstwie łącza danych w sieciach LAN tego samego typu. Routery: Przekazują pakiety między wieloma połączonymi sieciami (tj. LANami różnego typu). Bramy:. Ostatnio zmodyfikowany: 2025-01-22 17:01

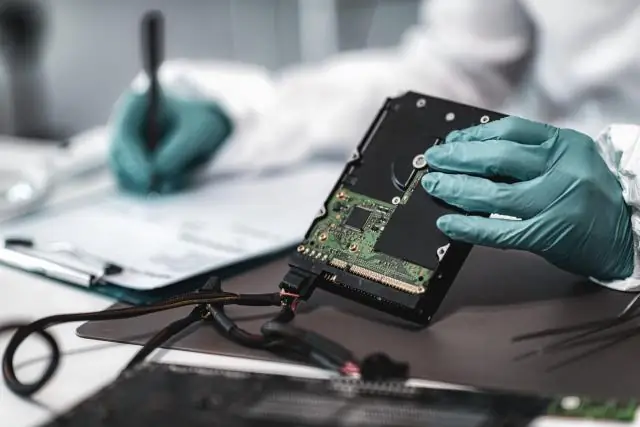

Chociaż oba koncentrują się na ochronie zasobów cyfrowych, podchodzą do tego z dwóch różnych punktów widzenia. Cyfrowa kryminalistyka zajmuje się następstwami incydentu w roli dochodzeniowej, podczas gdy cyberbezpieczeństwo jest bardziej skoncentrowane na zapobieganiu i wykrywaniu ataków oraz projektowaniu bezpiecznych systemów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzenie notatnika Wybierz kartę Z adresu URL: Wprowadź nazwę notatnika (na przykład „customer-churn-kaggle”). Wybierz system środowiska uruchomieniowego Python 3.6. Kliknij Utwórz notatnik. To inicjuje ładowanie i uruchamianie notebooka w IBM Watson Studio. Ostatnio zmodyfikowany: 2025-01-22 17:01

Działa poprzez uniemożliwienie zainfekowanemu komputerowi komunikowania się z serwerami DGA lub komunikowania się ze znanymi zainfekowanymi witrynami lub adresami. Oznacza to, że możesz nawet zainstalować Heimdal na zainfekowanym komputerze, co zablokuje dane, które będą wysyłane z Twojego komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

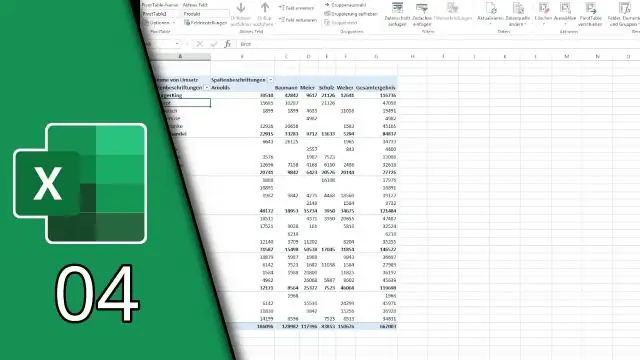

Aby to ustawić: kliknij prawym przyciskiem myszy dowolną komórkę w tabeli przestawnej. Kliknij Opcje tabeli przestawnej. W oknie Opcje tabeli przestawnej kliknij kartę Dane. W sekcji Dane tabeli przestawnej dodaj znacznik wyboru, aby Odśwież dane podczas otwierania pliku. Kliknij OK, aby zamknąć okno dialogowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją dwa sposoby uzyskania dostępu do systemowego okna dialogowego z Chrome. Jeśli już nacisnąłeś skrót klawiaturowy Ctrl+P, poszukaj opcji „Drukuj za pomocą okna systemowego” na samym dole lewej kolumny. Aby przejść bezpośrednio do systemowego okna drukowania, możesz użyć skrótu klawiaturowego Ctrl+Shift+P. Ostatnio zmodyfikowany: 2025-01-22 17:01

Książka Microsoft Surface. Najlepszy ultrabook dla studentów architektury. Mobilna biznesowa stacja robocza HP ZBook 17 G2. MSI GE72 APACHE PRO-242 17,3 cala. Lenovo ThinkPad W541. Acer Aspire V15 Nitro Black Edition. Dell Inspiron i7559-763BLK 15,6-calowy laptop do gier Full HD. Acer Aspire E 15. Toshiba Satellite C55-C5241 15,6-cala. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przekierowanie drukarki to funkcja, która umożliwia mapowanie drukarki lokalnej na urządzenie zdalne i umożliwia drukowanie w sieci. Nieprawidłowe, bezużyteczne przekierowane drukarki mogą pojawić się w sesji usług pulpitu zdalnego, powodując spowolnienie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wartość ustawiona jako odchylenie w poziomie lub w pionie to liczba z zakresu od 0 do 1, reprezentująca wartość procentową, gdzie najbliżej 0 oznacza bardziej odchylone w lewo (w poziomie) lub w górę (w pionie), a najbliższe 1 oznacza im bardziej nachylony w prawo (w poziomie) lub więz dolny (w pionie). Ostatnio zmodyfikowany: 2025-01-22 17:01

Serwer proxy weryfikuje i przekazuje przychodzące żądania klientów do innych serwerów w celu dalszej komunikacji. Serwer proxy znajduje się między klientem a serwerem, gdzie działa jako pośrednik między nimi, na przykład przeglądarka sieci Web i serwer sieci Web. Najważniejszą rolą serwera proxy jest zapewnienie bezpieczeństwa. Ostatnio zmodyfikowany: 2025-01-22 17:01

W praktyce limit jest zwykle określany przez przestrzeń stosu. Jeśli każdy wątek dostanie 1 MB stosu (nie pamiętam, czy jest to domyślne w Linuksie), to w 32-bitowym systemie zabraknie przestrzeni adresowej po 3000 wątków (zakładając, że ostatni GB jest zarezerwowany dla jądra). Ostatnio zmodyfikowany: 2025-01-22 17:01

1 odpowiedź Kliknij prawym przyciskiem myszy Plik zasobów. Wybierz Otwórz za pomocą. Wybierz Edytor XML (tekstowy) lub Edytor XML (tekstowy) z kodowaniem. Po prawej stronie okna kliknij opcję Ustaw jako domyślne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Profil Firefoksa to zbiór ustawień, dostosowywania, dodatków i innych ustawień personalizacji, które można wykonać w przeglądarce Firefox. Możesz dostosować profil Firefoksa do swoich wymagań dotyczących automatyzacji Selenium. Dlatego automatyzacja ich ma sens wraz z kodem do wykonywania testów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Adobe Audition to cyfrowa stacja robocza audio (DAW) używana do nagrywania muzyki i wielu innych rodzajów produkcji audio, będąca częścią usługi Adobe Creative Cloud. Adobe Creative Cloud oferuje najlepsze na świecie aplikacje kreatywne, dzięki którym możesz zamienić swoje najzdolniejsze pomysły w najwspanialsze urządzenia stacjonarne i mobilne. Ostatnio zmodyfikowany: 2025-01-22 17:01

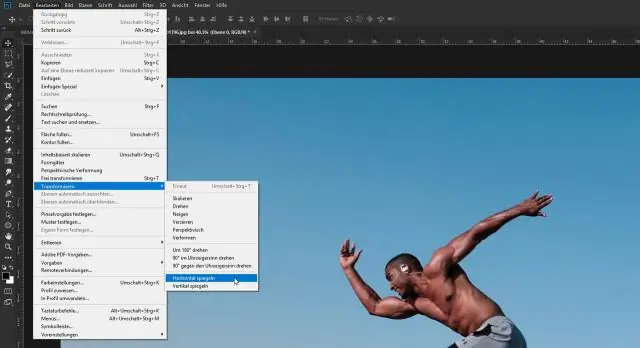

Aby zmienić dolny obraz w lustrzane odbicie górnego, przejdź do menu Edycja, wybierz Przekształć, a następnie wybierz Przerzuć w pionie: Przejście do Edycja > Przekształć > Przerzuć w pionie. Mamy teraz drugie odbicie lustrzane, tym razem w pionie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zarządzanie testami najczęściej odnosi się do czynności związanych z zarządzaniem procesem testowym. Narzędzie do zarządzania testami to oprogramowanie służące do zarządzania testami (automatycznymi lub ręcznymi), które zostały wcześniej określone w procedurze testowej. Często kojarzy się z oprogramowaniem do automatyzacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ramki w warstwie łącza danych. Ramki to funkcja warstwy łącza danych. Umożliwia nadawcy przesłanie zestawu bitów, które mają znaczenie dla odbiorcy. Ethernet, token ring, frame relay i inne technologie warstwy łącza danych mają własne struktury ramek. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zaskakująco złożony problem Możesz również zmniejszyć obciążenie procesora, dodając więcej pamięci RAM, co pozwala komputerowi przechowywać więcej danych aplikacji. Zmniejsza to częstotliwość wewnętrznych transferów danych i nowych alokacji pamięci, co może dać procesorowi bardzo potrzebną przerwę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sama Java nie jest luką w zabezpieczeniach. Problemy z bezpieczeństwem mogą powodować aplety Java w Twojej przeglądarce. DBeaver jest aplikacją desktopową iw ogóle nie ma żadnego związku z przeglądarkami internetowymi. Więc nie będzie żadnych problemów z bezpieczeństwem, niezależnie od używanej wersji JRE. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zamek szyfrowy to zamek otwierany za pomocą programowalnej klawiatury, który służy do ograniczania i kontrolowania dostępu do bardzo wrażliwego obszaru. Wiele organizacji używa zamków szyfrowych do kontroli dostępu do swoich serwerowni, laboratoriów deweloperskich lub magazynów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak rozpakować pliki w systemie Android Przejdź do sklepu Google Play i zainstaluj pliki Google. Otwórz Files by Google i znajdź plik ZIP, który chcesz rozpakować. Stuknij plik, który chcesz rozpakować. Stuknij Wypakuj, aby rozpakować plik. Stuknij Gotowe. Wszystkie wyodrębnione pliki są kopiowane do tej samej lokalizacji, co oryginalny plik ZIP. Ostatnio zmodyfikowany: 2025-06-01 05:06

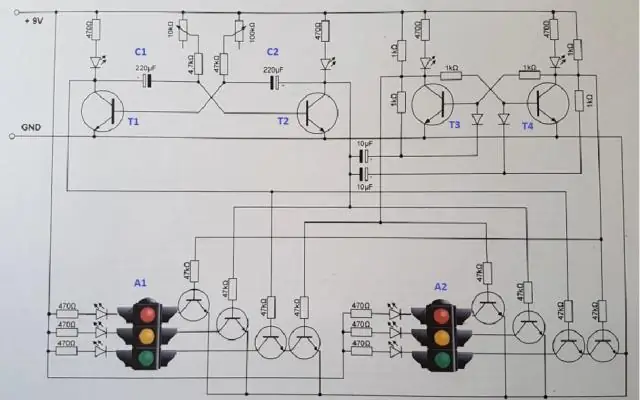

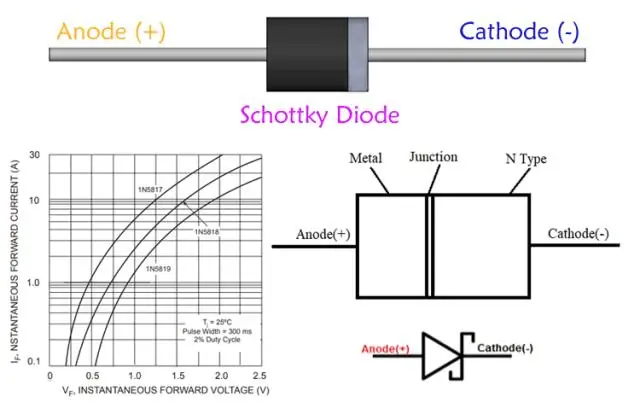

Zastosowania diod Schottky'ego. Prostownik mocy: Diody Schottky'ego są również używane jako prostowniki dużej mocy. Ich wysoka gęstość prądu i niski spadek napięcia przewodzenia oznaczają, że marnuje się mniej energii niż zastosowano typowe diody złączowe PN. Diody Schottky'ego mają zwykle wysoki wsteczny prąd upływowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włącz deduplikację danych za pomocą Menedżera serwera Wybierz usługi plików i magazynowania w Menedżerze serwera. Wybierz woluminy z usług plików i magazynowania. Kliknij prawym przyciskiem myszy żądany wolumin i wybierz opcję Konfiguruj deduplikację danych. Wybierz żądany typ użycia z listy rozwijanej i wybierz OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dyrektywa ng-submit w AngularJS służy do określania funkcji, które mają być uruchamiane na zdarzeniach przesyłania. Może służyć do uniemożliwienia przesłania formularza, jeśli nie zawiera działania. Jest obsługiwany przez element. Ostatnio zmodyfikowany: 2025-01-22 17:01

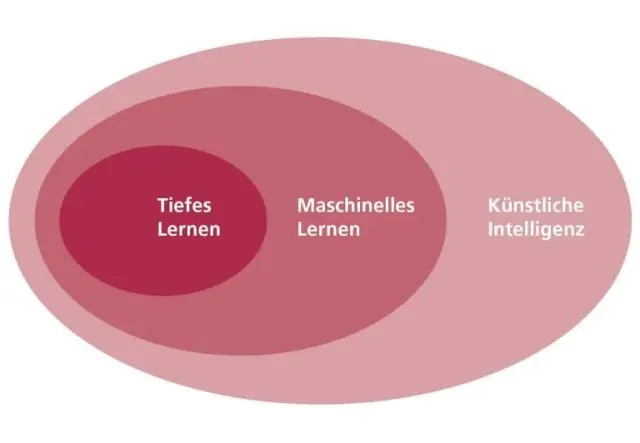

Technologie wykładnicze obejmują sztuczną inteligencję (AI), rozszerzoną i wirtualną rzeczywistość (AR, VR), naukę o danych, biologię cyfrową i biotechnologię, medycynę, nanotechnologię i produkcję cyfrową, sieci i systemy komputerowe, robotykę i pojazdy autonomiczne. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak skonfigurować mój Apple iPhone 4S z iTunes Przesuń w prawo, aby rozpocząć konfigurację. Dotknij żądanego języka. Dotknij żądanego kraju lub regionu. Dotknij żądanej sieci Wi-Fi. Wprowadź hasło sieciowe. Dotknij Dołącz. Kliknij Włącz usługi lokalizacyjne. Wprowadź czterocyfrowy kod dostępu. Ostatnio zmodyfikowany: 2025-01-22 17:01

MQTT, czyli transport telemetryczny kolejki komunikatów, to protokół do komunikacji urządzeń obsługiwany przez Adafruit IO. js i Arduino można korzystać z bibliotek klienta IO Adafruit, ponieważ zawierają one obsługę MQTT (patrz sekcja Biblioteki klienta). Ostatnio zmodyfikowany: 2025-01-22 17:01

Szybki sposób na zrobienie tego: Rozpocznij grę w systemie, w którym chcesz przemapować przyciski. Wywołaj RGUI (Wybierz + X z odtwarzaczem 1) Przejdź do Szybkiego menu, a następnie do sterowania. Skonfiguruj przyciski tak, jak chcesz. Wybierz opcję Zapisz plik zmiany mapowania rdzenia. LUB, jeśli chcesz zapisać tę zmianę mapowania tylko dla bieżącej gry, wybierz opcję Zapisz plik zmiany mapowania gry. Ostatnio zmodyfikowany: 2025-01-22 17:01

Byłoby lepiej, gdybyś szczegółowo zapoznał się z poniższym tematem, zanim zaczniesz uczyć się uczenia maszynowego. Teoria prawdopodobieństwa. Algebra liniowa. Teoria grafów. Teoria optymalizacji. Metody bayesowskie. Rachunek różniczkowy. Rachunek wielowymiarowy. Oraz języki programowania i bazy danych, takie jak:. Ostatnio zmodyfikowany: 2025-01-22 17:01

Apple iPhone 8 został skonfigurowany do korzystania z sieci 4G. Ostatnio zmodyfikowany: 2025-01-22 17:01

1) wypychanie parametrów na stosie. 2) wywołać wywołanie systemowe. 3) umieścić kod wywołania systemowego w rejestrze. 4) pułapka na jądro. 5) ponieważ numer jest powiązany z każdym wywołaniem systemowym, interfejs wywołania systemowego wywołuje/wysyła zamierzone wywołanie systemowe w jądrze systemu operacyjnego i zwraca status wywołania systemowego oraz dowolną wartość zwracaną. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najpopularniejszą bazą danych na świecie jest Oracle według rankingu DB-Engine. Za Oracle w rankingu plasują się MySQL, SQL Server, PostgreSQL i MongoDB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jaka jest rekompensata za czytelnika na miejscu? Czytelnicy, którzy podróżują do Reading, otrzymują stałą stawkę godzinową, która, z uwzględnieniem nadgodzin, wyniesie 1639 USD, jeśli przewidywana liczba godzin zostanie przepracowana podczas wydarzenia Reading. Ostatnio zmodyfikowany: 2025-06-01 05:06

Uwierzytelnianie SFTP przy użyciu kluczy prywatnych jest ogólnie znane jako uwierzytelnianie klucza publicznego SFTP, które oznacza użycie pary klucza publicznego i prywatnego. Dwa klucze są ze sobą jednoznacznie powiązane w taki sposób, że żadne dwa klucze prywatne nie mogą działać z tym samym kluczem publicznym. Ostatnio zmodyfikowany: 2025-01-22 17:01