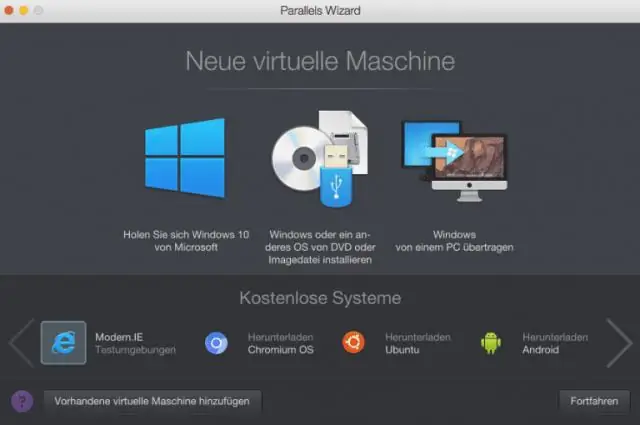

Może chcesz przetestować system OS X przed przejściem na Maca lub zbudowaniem Hackintosha, a może po prostu chcesz uruchomić tę jedną zabójczą aplikację OS X na swoim komputerze z systemem Windows. Bez względu na powód, możeszwłaściwie zainstalować i uruchomić system OS X na dowolnym komputerze z systemem Windows z procesorem Intel za pomocą programu o nazwie VirtualBox. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kindle Paperwhite może czytać dokumenty PDF natywnie – innymi słowy, bez ich konwertowania. Kindle Paperwhite obsługuje dokumenty PDF inaczej niż tekst w zwykłym formacie Kindle: dokumenty PDF są wyświetlane z tekstem i grafiką ułożonymi dokładnie tak, jak w oryginalnym dokumencie PDF. Ostatnio zmodyfikowany: 2025-06-01 05:06

Tak, możesz wykonać kopię programu Windows Server Backup (VSS). Jeśli SQL Server jest zatrzymany / baza danych jest odłączona / baza danych jest w trybie OFFLINE, to kopia VSS. mdf i. pliki ldf są w 100% spójne. Ostatnio zmodyfikowany: 2025-06-01 05:06

Alias certyfikatu to nazwa nadana certyfikatowi CA znajdującemu się w magazynie kluczy. Każdy wpis w magazynie kluczy ma alias, który pomaga go zidentyfikować. Alias certyfikatu identyfikuje alias określonego certyfikatu w systemowym magazynie kluczy, który musi być użyty podczas nawiązywania połączenia HTTPS z określonym adresem URL. Ostatnio zmodyfikowany: 2025-01-22 17:01

PC oznacza kredyty fotograficzne. Komputer służy do przyznawania kredytów osobie, która zrobiła zdjęcie, które przesłałeś do mediów społecznościowych. SC oznacza cichy chichot. SC jest używany do żartów, które są zabawne, ale nie są wystarczająco zabawne, aby otrzymać LOL. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby uzyskać wartość wskaźnika, po prostu usuń odwołanie do wskaźnika. int *ptr; int wartość; *ptr = 9; wartość = *ptr; wartość wynosi teraz 9. Proponuję przeczytać więcej o wskaźnikach, to jest ich podstawowa funkcjonalność. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja i użycie Metoda getTimezoneOffset() zwraca w minutach różnicę czasu między czasem UTC a czasem lokalnym. Na przykład, jeśli Twoja strefa czasowa to GMT+2, zostanie zwrócone -120. Uwaga: Zwrócona wartość nie jest stała, ze względu na praktykę używania czasu letniego. Ostatnio zmodyfikowany: 2025-01-22 17:01

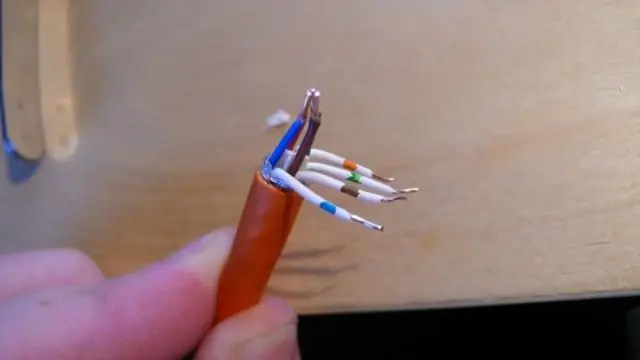

Użyj narzędzia do zdejmowania izolacji, aby odciąć jeden cal ochronnej plastikowej osłony z końca jednego z kabli CAT6. Oddziel i wyprostuj pół cala każdej skręconej pary przewodów. Powtórz ten krok dla końca drugiego kabla. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieje kilka strategii, które można wykorzystać do rozwiązywania problemów matematycznych: Utwórz diagram. Tworzenie diagramu może pomóc matematykom zobrazować problem i znaleźć rozwiązanie. Zgadnij i sprawdź. Użyj tabeli lub zrób listę. Logiczne rozumowanie. Znajdź wzór. Praca wstecz. Ostatnio zmodyfikowany: 2025-01-22 17:01

ImageAI to biblioteka Pythona stworzona, aby umożliwić programistom, badaczom i studentom tworzenie aplikacji i systemów z samodzielnymi funkcjami Deep Learning i Computer Vision przy użyciu prostych i kilku linijek kodu. Ostatnio zmodyfikowany: 2025-01-22 17:01

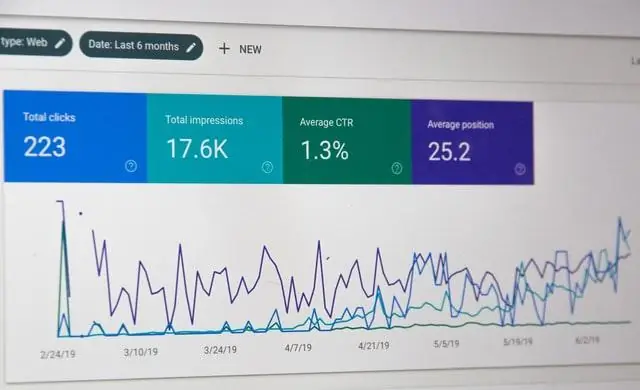

Wykresy giełdowe służą do wyświetlania danych giełdowych. Wykresy radarowe są idealne do pokazywania wartości względem punktu środkowego i idealnie nadają się do pokazywania wyjątków od trendu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Deca- (i dec-) czasami deka- to powszechny anglojęzyczny przedrostek liczbowy wywodzący się z późnołacińskiego decas ('(zestaw) dziesięciu'), od starożytnej greki δέκας (dékas), od δέκα (déka, 'dziesięć'). Jest używany w wielu słowach. Ostatnio zmodyfikowany: 2025-01-22 17:01

GridLayout składa się zasadniczo z wielu niewidocznych poziomych i pionowych linii siatki, które służą do dzielenia widoku układu na serię wierszy i kolumn, przy czym każdy przecinający się wiersz i kolumna tworzy komórkę, która z kolei może zawierać jeden lub więcej widoków. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włącz zestaw słuchawkowy. Naciśnij i przytrzymaj przycisk przez około 2 sekundy. Upewnij się, że wskaźnik (niebieski) miga po zwolnieniu przycisku. Wyświetl urządzenia sparowane z iPhonem. Wybierz [Ustawienia]. Dotknij [Bluetooth]. Dotknij [], aby zmienić na [] (włącz funkcję BLUETOOTH). Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku połączenia 1 Gb/s 1 Gigabit zajmie 1 sekundę. Ponieważ w bajcie jest 8 bitów, 1 gigabajt zajmie 8 razy dłużej. Tak więc Twój plik 1 GB zajmie 8 sekund w idealnych warunkach. Jednak szybkość dysku twardego jest zwykle znacznie mniejsza, więc transfer plików może potrwać trzy razy dłużej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fotografowanie na śniegu Fotografuj w trybie priorytetu przysłony. Priorytet przysłony („Av” w Canon i „A” w aparacie Nikon) umożliwia szybką zmianę głębi ostrości. Balans bieli. Narażenie. SUROWE. Zimowe niebo. Utrzymuj dodatkową baterię w cieple. Wyświetlacz LCD aparatu. Sprawdź histogram. Ostatnio zmodyfikowany: 2025-01-22 17:01

Biorąc pod uwagę, że koszt energii elektrycznej wynosi 12 centów za kilowatogodzinę, koszt całodobowego działania komputera przy średnim zużyciu energii wynosi: (0,530 kW * 720 godzin * 12 centów za kW/h) = 4579,2 centów = 45,79 USD / miesiąc. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jenkins-ephemeral używa pamięci efemerycznych. Po ponownym uruchomieniu pod wszystkie dane są tracone. Ten szablon jest przydatny tylko do programowania lub testowania. jenkins-persistent używa trwałego magazynu woluminów. Dane przetrwają ponowne uruchomienie pod. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby utworzyć procedurę obsługi zdarzeń: Otwórz jakiś formularz aplikacji C# do edycji. Upuść kontrolkę Zdarzenie w formularzu. Wybierz kontrolkę Zdarzenie w formularzu i otwórz okno Właściwości. Przejdź do strony Zdarzenia w oknie i kliknij dwukrotnie żądane zdarzenie. Visual Studio utworzy funkcję obsługi zdarzeń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Po prostu wybierz *3282# z telefonu bezprzewodowego AT&T. W przypadku języka hiszpańskiego wybierz *3285#. Wyślemy wiadomość tekstową z wykorzystaniem danych i wiadomości. Lub sprawdź swoje użycie na myAT&T. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ile częstotliwości nośnych jest używanych w BFSK? Rozwiązanie: 27. W transmisji _ faza sygnału nośnego jest modulowana zgodnie ze zmieniającym się poziomem napięcia (amplituda) sygnału modulującego. Ostatnio zmodyfikowany: 2025-01-22 17:01

15 Odpowiedzi Aby uzyskać wyniki w formacie HTML, należy teraz użyć Jupyter zamiast IPython i wybrać Plik -> Pobierz jako -> HTML (.html) lub uruchomić następujące polecenie: jupyter nbconvert --to html notebook. ipynb. Spowoduje to przekonwertowanie notatnika pliku dokumentu Jupyter. Konwertuj notatnik z plikami html. html do pliku pdf o nazwie notebook. Ostatnio zmodyfikowany: 2025-01-22 17:01

Właściciele komputerów Mac mogą korzystać z wbudowanego programu Boot CampAssistant firmy Apple, aby bezpłatnie zainstalować system Windows. Asystent innej firmy ułatwia instalację, ale pamiętaj, że będziesz musiał ponownie uruchomić komputer Mac, gdy chcesz uzyskać dostęp do systemu Windows. Ostatnio zmodyfikowany: 2025-01-22 17:01

Amazon Virtual Private Cloud (Amazon VPC) umożliwia uruchamianie zasobów AWS w zdefiniowanej sieci wirtualnej. Ta sieć wirtualna bardzo przypomina tradycyjną sieć, którą można obsługiwać we własnym centrum danych, z korzyściami płynącymi z używania skalowalnej infrastruktury AWS. Ostatnio zmodyfikowany: 2025-01-22 17:01

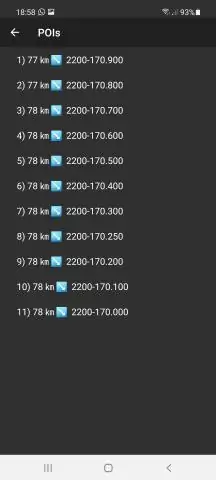

Aby zainstalować POI, pobierz pakiet plików Jar z oficjalnej strony poi.apache.org/download.html i użyj w aplikacji. Poniżej znajdują się minimalne wymagane słoiki. Możemy również ustawić zależność w projekcie maven. Potrzebne są pliki jar, które są używane do uruchamiania aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Włączanie lub wyłączanie trybu Nie przeszkadzać - LG Stylo2. Na ekranie głównym przesuń w dół pasek stanu. W obszarze Dźwięk przewiń i dotknij Nie przeszkadzać. Aby natychmiast włączyć tryb Nie przeszkadzać, ustaw przełącznik w pozycji WŁ. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wejdź na www.nixplay.com i wybierz „Utwórz konto” w prawym górnym rogu ekranu. Alternatywnie możesz pobrać aplikację Nixplay i wybrać „Konto NoNixplay? Zarejestruj się teraz' Na następnym ekranie wpisz swoje imię, nazwisko i adres e-mail. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie możesz używać własnego modemu z U-verse. Musisz użyć modemu dostarczonego przez AT&T. C3700 jest modemem kablowym koncentrycznym i nie jest kompatybilny z Pace 5031NV, który jest modemem DSL. Hipotetycznie rzecz biorąc, nawet gdybyś mógł korzystać z własnego modemu DSL, nie przyspieszyłoby to magicznie Twojej usługi 6 Mb/s. Ostatnio zmodyfikowany: 2025-01-22 17:01

Binauralna wskazówka. każda różnica w dźwięku docierającym do dwojga uszu z danego źródła dźwięku (różnica międzyuszna), która działa jako wskazówka umożliwiająca lokalizację słuchową. Ostatnio zmodyfikowany: 2025-06-01 05:06

Co to jest podszywanie się pod sąsiada? Podszywanie się pod sąsiada polega na tym, że oszuści używają rzetelnie wyglądających numerów telefonów do ukrycia swojej tożsamości. Numer telefonu może mieć prefiks z numerem kierunkowym lub wyglądać, jakby należał do lokalnej firmy, a nawet kogoś, kogo znasz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak chronisz swoją witrynę przed takimi zagrożeniami: Ustaw CAPTCHA. Używaj robotów. txt (niektórzy mogą nie słuchać) Ogranicz liczbę żądań na IP. Skonfiguruj czarną listę adresów IP. Ogranicz żądania za pomocą nagłówków HTTP od niektórych programów użytkownika. Ostatnio zmodyfikowany: 2025-06-01 05:06

Główne szesnastkowe kody kolorów Nazwa koloru Kod koloru Cyan #00FFFF Niebieski #0000FF DarkBlue #0000A0 LightBlue #ADD8E6. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak drukować z Adobe Illustrator CS6 Wybierz Plik→Drukuj. W wyświetlonym oknie dialogowym Drukuj wybierz drukarkę, jeśli nie jest jeszcze wybrana. Jeśli plik PPD nie jest zaznaczony, wybierz go z listy rozwijanej PPD (PostscriptPrinter Description). PPD to plik opisu drukarki. Wybierz jedną z innych opcji. Kliknij przycisk Drukuj, aby wydrukować ilustrację. Ostatnio zmodyfikowany: 2025-01-22 17:01

KLUCZOWA RÓŻNICA: SQL służy do uzyskiwania dostępu, aktualizacji i manipulacji danymi w bazie danych, podczas gdy MySQL to RDBMS, który pozwala na uporządkowanie danych istniejących w bazie danych. SQL to strukturalny język zapytań, a MySQL to RDBMS do przechowywania, pobierania, modyfikowania i administrowania bazą danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Próba zainstalowania drukarki laser jet P1102w z systemem Windows 7 jako drukarki lokalnej - Wyszukaj w systemie Windows urządzenia, a następnie kliknij Urządzenia i Drukarki na liście wyników. Kliknij Dodaj drukarkę. Kliknij Dodaj drukarkę lokalną. Wybierz Użyj istniejącego portu (USB001: Wirtualny port drukarki dla USB), a następnie kliknij Dalej. Ostatnio zmodyfikowany: 2025-06-01 05:06

Android Terminal Emulator to aplikacja, która pozwala emulować system operacyjny Linux na urządzeniu z Androidem, co oznacza, że będziesz mógł korzystać z wierszy poleceń systemu Linux. Należy zauważyć, że ta aplikacja nie emuluje gier wideo. Ostatnio zmodyfikowany: 2025-06-01 05:06

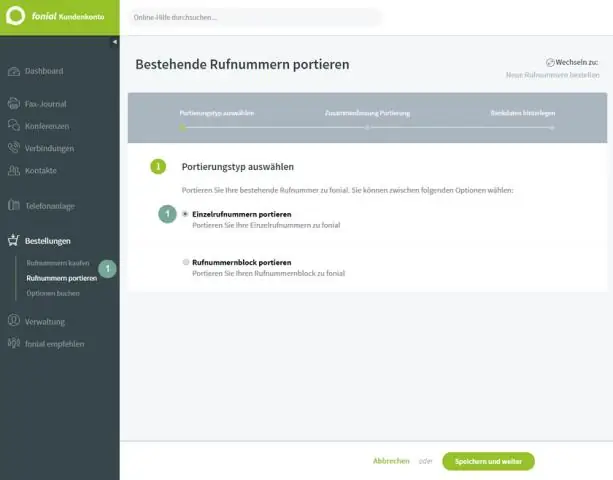

Będziesz mógł przenieść swój numer telefonu do innego operatora tylko na swoim lokalnym rynku. Aby przenieść swój numer od starego dostawcy usług do TracFone Wireless, musisz poprosić TracFone o przeniesienie istniejącego numeru telefonu. TracFoneWireless przetworzy żądanie za Ciebie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definiuje interwał, w którym można przeprowadzić analizę logów. Zapewnia łatwy sposób identyfikowania plików, które nie są już używane, dzięki czemu automatyczny skrypt może wyczyścić katalog rejestrowania i uruchomić programy do analizy dzienników. Powinieneś aktualizować pliki dziennika kilka razy dziennie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pojęcie społecznej teorii poznawczej: Teoria społecznego poznania, stosowana w psychologii, edukacji i komunikacji, zakłada, że części zdobywania wiedzy przez jednostkę mogą być bezpośrednio związane z obserwowaniem innych w kontekście interakcji społecznych, doświadczeń i wpływów mediów zewnętrznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak długo trwa rejestracja nazwy domeny? Rejestracja nazwy domeny zajmuje zwykle 24-72 godziny, a replikacja serwerów DNS na całym świecie trwa maksymalnie 72 godziny. Ostatnio zmodyfikowany: 2025-01-22 17:01