Protokół przesyłania hipertekstu (HTTP) jest używany przez serwery i przeglądarki internetowe do przesyłania stron internetowych przez Internet. Ostatnio zmodyfikowany: 2025-06-01 05:06

Możesz to wyłączyć i włączyć (domyślnie jest to włączone), przechodząc do Ustawienia> Wyświetlacz i jasność. Upewnij się, że obudowa lub osłona ekranu iPhone'a nie przeszkadzają w działaniu czujnika zbliżeniowego. Uruchom ponownie iPhone'a. Wymuś ponowne uruchomienie iPhone'a. Zaktualizuj swój iPhone do najnowszej wersji iOSversion. Ostatnio zmodyfikowany: 2025-01-22 17:01

Xiaomi Redmi Note 7 Pro Cena w Indiach Szczegóły sklepu Cena Gadżety Teraz Redmi Note 7 Pro 64GB (Nebula Red, 4GB RAM) Rs. 11 250 Amazon Redmi Note 7 Pro (biały księżyc, 64 GB, 4 GBRAM) 11 300 Croma Xiaomi Redmi Note 7 Pro (czarny, 64 GB, 4 GBRAM) 11,999 Poorvika Xiaomi Redmi Note 7 Pro - 4 GB Rs. 14 499. Ostatnio zmodyfikowany: 2025-01-22 17:01

Habib Bank Limited Szczegóły kodu BIC / Swift Kod Swift Kopiuj Kod Swift (8 znaków) HABBPKKA Nazwa oddziału Foreign Exchange Oddział-Habib Square Adres oddziału M.A. Jinnah Road Karachi Kod oddziału 007. Ostatnio zmodyfikowany: 2025-01-22 17:01

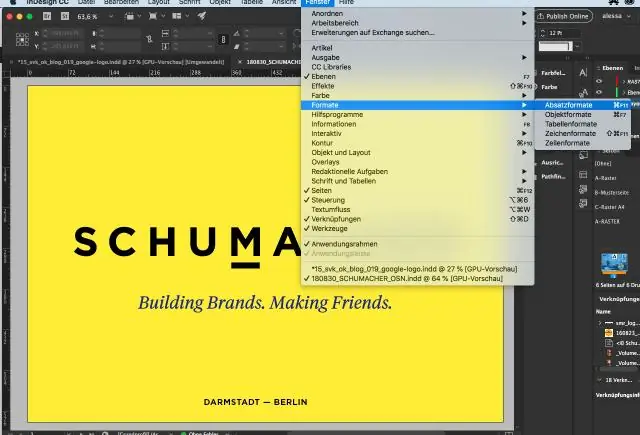

Możesz dostosować wysokość lub szerokość tekstu, używając wstępnie ustawionych wartości w menu rozwijanym po prawej stronie pól Skala pionowa lub pozioma, wpisz własną wartość lub użyj strzałek w górę i w dół po lewej stronie pól Skala pionowa lub pozioma. Pola skali poziomej, aby dostosować skalę o jeden przyrost na raz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krytyczna różnica między IIF (dostępna w VS 2002 forward) i IF (dostępna w VS 2005 forward) polega na tym, że IIF jest funkcją i ocenia wszystkie jej argumenty przed zwróceniem wartości, podczas gdy IF jest operatorem, który wykonuje się jak obwód warunkowy, oceniający tylko prawdziwy lub fałszywy argument. Ostatnio zmodyfikowany: 2025-01-22 17:01

Analiza szeregów czasowych za pomocą R. Naucz się analizy szeregów czasowych za pomocą R wraz z użyciem pakietu w R do prognozowania, aby dopasować szeregi w czasie rzeczywistym, aby dopasować optymalny model. Szeregi czasowe to miara lub jest to metryka mierzona w regularnym czasie, nazywana szeregiem czasowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

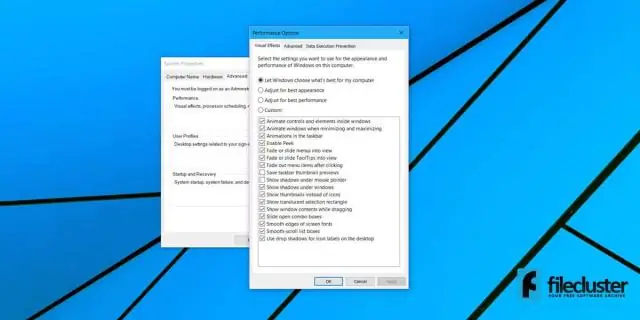

Metoda 1 Wyłączanie wszystkich animacji przez ustawienia Otwórz aplikację Ustawienia. Naciśnij przycisk Start w lewym dolnym rogu ekranu i wybierz koło zębate ustawień. Przejdź do kategorii Ułatwienia dostępu. Wybierz kartę Inne opcje w lewym okienku. Przełącz suwak w sekcji „Odtwarzaj animacje w systemie Windows” na „Wył.”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto 5 kroków do zabezpieczenia systemu poprzez modelowanie zagrożeń. Krok 1: Zidentyfikuj cele bezpieczeństwa. Krok 2: Zidentyfikuj zasoby i zależności zewnętrzne. Krok 3: Zidentyfikuj strefy zaufania. Krok 4: Zidentyfikuj potencjalne zagrożenia i luki w zabezpieczeniach. Krok 5: Dokumentuj model zagrożenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

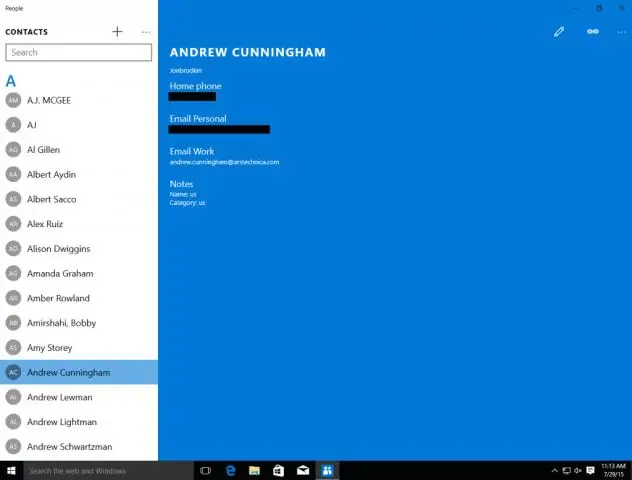

Okienko - definicja komputera Prostokątny obszar w oknie na ekranie zawierający informacje dla użytkownika. Okno może mieć wiele szyb. Zobacz panel menu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyświetlacz bezprzewodowy to technologia umożliwiająca wyświetlanie zdjęć, filmów, treści internetowych i nie tylko z kompatybilnego urządzenia mobilnego lub komputera na telewizor. Ostatnio zmodyfikowany: 2025-01-22 17:01

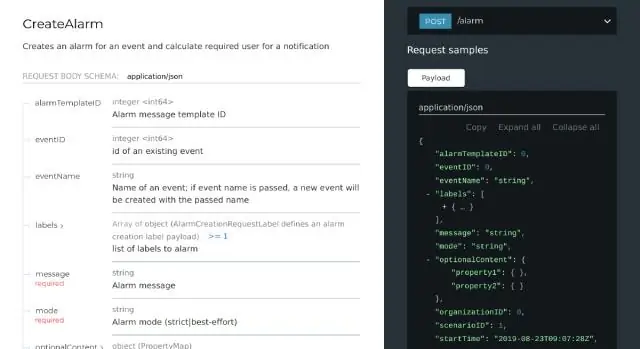

Aby użyć zmiennej, musisz ująć nazwę zmiennej w podwójnych nawiasach klamrowych – {{my_variable_name}}. Po utworzeniu naszych środowisk wypróbujmy przykładowe żądanie. Ustaw pole podstawowego adresu URL interfejsu API na {{url}}/post. Jeśli nie wybrano żadnego środowiska, Postman spróbuje znaleźć pasującą zmienną globalną. Ostatnio zmodyfikowany: 2025-06-01 05:06

Douglas Kellner i Jeff Share podzielili na kategorie cztery różne podejścia do edukacji medialnej: podejście protekcjonistyczne, edukacja w zakresie sztuki medialnej, ruch umiejętności korzystania z mediów i krytyczna umiejętność korzystania z mediów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pociągi z San Francisco do Palo Alto, obsługiwane przez Caltrain, odjeżdżają ze stacji San Francisco Caltrain. Pociąg lub autobus z San Francisco do Palo Alto? Najlepszym sposobem, aby dostać się z San Francisco do Palo Alto jest Caltrain, który jedzie 1h i kosztuje 7-9 USD. Alternatywnie możesz skorzystać z autobusu, który kosztuje 5-7 USD i zajmuje 2h 8m. Ostatnio zmodyfikowany: 2025-01-22 17:01

10 odpowiedzi Uruchom komputer i naciśnij F2, aby przejść do BIOS-u. Wyłącz bezpieczny rozruch na ekranie opcji rozruchu. Włącz opcję ładowania starszej pamięci ROM. Pozostaw opcję listy rozruchowej ustawioną na UEFI. Naciśnij F10, aby zapisać i wyjść. Wyłącz urządzenie i uruchom je ponownie z podłączonym urządzeniem USB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do Eksploratora Windows do pliku, który chcesz monitorować. Kliknij prawym przyciskiem myszy docelowy folder/plik i wybierz Właściwości. Bezpieczeństwo → Zaawansowane. Wybierz zakładkę Audyt. Kliknij Dodaj. Wybierz zleceniodawcę, któremu chcesz nadać uprawnienia do audytu. W oknie dialogowym Wpis audytu wybierz typy dostępu, które chcesz poddać audytowi. Ostatnio zmodyfikowany: 2025-01-22 17:01

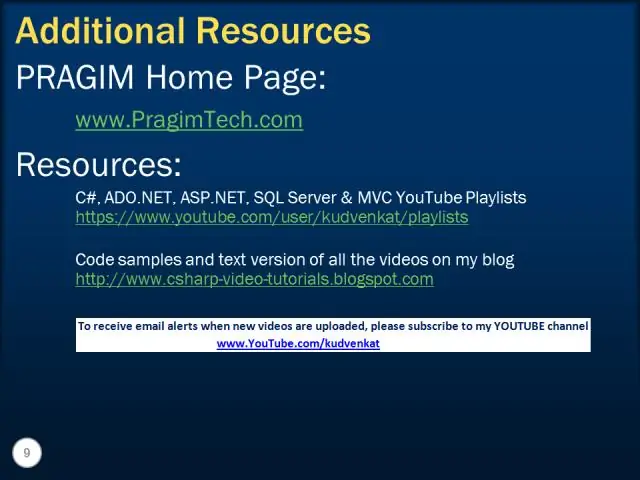

ASP to języki interpretowane. ASP.NET jest językiem skompilowanym. ASP wykorzystuje technologię ADO (ActiveX Data Objects) do łączenia się i pracy z bazami danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dlaczego ważne jest, aby podczas wysyłania wiadomości e-mail umieścić informacje w temacie? Wiersz tematu pomaga odbiorcom zdecydować, które e-maile przeczytać i w jakiej kolejności je czytać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij pierwszy plik lub folder, który chcesz wybrać. Przytrzymaj klawisz Shift, wybierz ostatni plik lub folder, a następnie puść klawisz Shift. Teraz przytrzymaj klawisz Ctrl i kliknij dowolny inny plik(i) lub folder(y), które chcesz dodaćdo już wybranych. Ostatnio zmodyfikowany: 2025-01-22 17:01

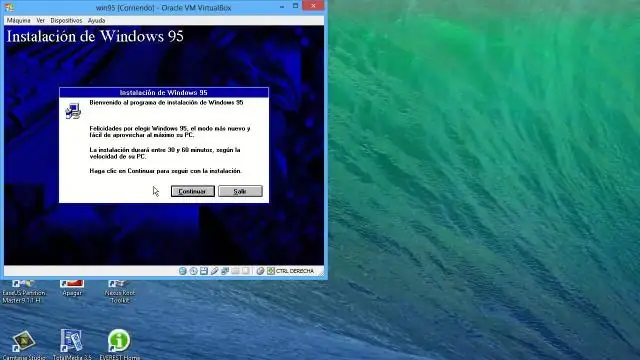

Otwórz VirtualBox i wybierz Nowy. Pojawi się okno dialogowe Utwórz maszynę wirtualną, w którym możesz wybrać system operacyjny, którego będzie używał dla tej maszyny wirtualnej (VM). Możesz wybrać wersję Windows, jak pokazano poniżej, lub wpisać Windows 95, a lista rozwijana zmieni się automatycznie. Ostatnio zmodyfikowany: 2025-01-22 17:01

AP Capstone™ to program dyplomowy organizowany przez College Board. Opiera się na dwóch rocznych kursach AP: AP Seminar i AP Research. Zamiast uczyć treści tematycznych, kursy te rozwijają umiejętności uczniów w zakresie badań, analizy, argumentów opartych na dowodach, współpracy, pisania i prezentacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

On_success - wykonuje zadanie tylko wtedy, gdy wszystkie zadania z poprzednich etapów zakończą się sukcesem. To jest ustawienie domyślne. on_failure - wykonuje zadanie tylko wtedy, gdy co najmniej jedno zadanie z poprzednich etapów nie powiedzie się. zawsze - wykonuj zlecenie niezależnie od statusu zleceń z poprzednich etapów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzenie indeksu na zmiennej tabeli można wykonać niejawnie w deklaracji zmiennej tabeli, definiując klucz podstawowy i tworząc ograniczenia unikatowe. Możesz również utworzyć odpowiednik indeksu klastrowego. Aby to zrobić, po prostu dodaj zgrupowane słowo zastrzeżone. Ostatnio zmodyfikowany: 2025-01-22 17:01

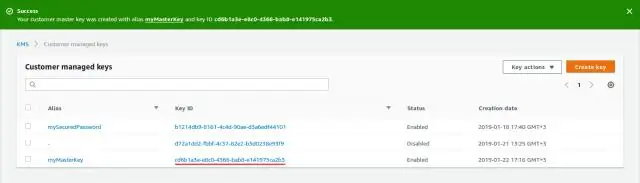

Usuń niestandardowy magazyn kluczy (konsola) Zaloguj się do konsoli zarządzania AWS i otwórz konsolę usługi zarządzania kluczami AWS (AWS KMS) pod adresem https://console.aws.amazon.com/kms. Aby zmienić region AWS, użyj selektora regionu w prawym górnym rogu strony. W okienku nawigacji wybierz Niestandardowe magazyny kluczy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Programowanie proceduralne/funkcjonalne nie jest w żaden sposób słabsze niż OOP, nawet bez wchodzenia w argumenty Turinga (mój język ma moc Turinga i może zrobić wszystko, co inny), które nie znaczą wiele. Właściwie techniki zorientowane obiektowo były po raz pierwszy eksperymentowane w językach, które nie miały ich wbudowanych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przywracanie bazy danych z pliku BAK Nazwa przywracanej bazy danych pojawia się w polu listy Do bazy danych. Aby utworzyć nową bazę danych, wprowadź jej nazwę w polu listy. Wybierz „Z urządzenia”. Kliknij przycisk, aby wyświetlić okno dialogowe „Określ kopię zapasową”. Kliknij „Dodaj”, aby przeglądać. bak plik z katalogu i kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Główna różnica między ASCS a SCS polega na tym, że SCS występuje w systemie Java, podczas gdy ASCS w systemach ABAP. W każdej standardowej instalacji systemu SAP Instancja Centralna będzie zawierała serwer komunikatów i serwer kolejkowania z tym samym OS/VM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najczęściej można go rozwiązać, zamykając i ponownie uruchamiając program ESO Launcher. Napraw klienta gry Otwórz program uruchamiający ESO. Kliknij Opcje gry. Kliknij Napraw. Poczekaj na zakończenie procesu. Zrestartuj komputer. Otwórz program uruchamiający ESO i spróbuj ponownie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Złączki Sharkbite są wciskane do łączników hydraulicznych. Ostatnio wielu hydraulików odeszło od wyciągania palnika lutowniczego i spawania miedzianej rury do wciskania łącznika SharkBite na rurę. Okucia SharkBite oszczędzają czas, są łatwe w montażu i niezawodne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Skrzynka narzędziowa (zwana również zestawem narzędzi, skrzynką narzędziową lub skrzynką roboczą) to skrzynka do organizowania, przenoszenia i ochrony narzędzi właściciela. Mogą być wykorzystywane do handlu, hobby lub majsterkowania, a ich zawartość różni się w zależności od rzemiosła właściciela. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz wykres sunburst Wybierz swoje dane. Na wstążce kliknij kartę Wstaw, a następnie kliknij. (Ikona hierarchii) i wybierz Sunburst. Porada: Użyj kart Projektowanie i Formatowanie wykresu, aby dostosować wygląd wykresu. Jeśli nie widzisz tych kart, kliknij w dowolnym miejscu na wykresie Sunburst, aby wyświetlić je na wstążce. Ostatnio zmodyfikowany: 2025-01-22 17:01

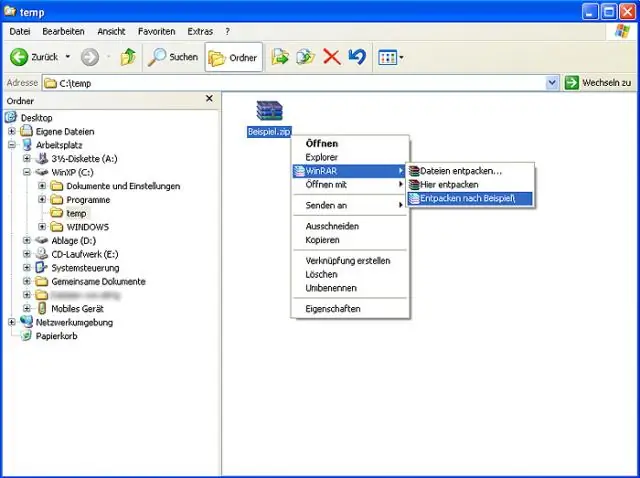

Użyj 7-Zip, aby wyodrębnić pliki RAR Wybierz wiele plików RAR (w systemie Windows przytrzymaj 'Ctrl' i kliknij każdy wymagany plik RAR) Kliknij przycisk 'Alternate' myszy. W menu „7-Zip” wybierz „Wyodrębnij tutaj” lub „Wyodrębnij pliki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przekaźnik awaryjnego przenoszenia oświetlenia (ELCTR) to przełącznik awaryjnego przenoszenia oświetlenia z obwodem odgałęzionym przeznaczony do przesyłania pojedynczego obwodu oświetleniowego do 20 A z jednego źródła zasilania do drugiego podczas awarii zasilania lub innej sytuacji awaryjnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby sprawdzić, czy masz zainstalowane IIS, kliknij Start > Panel sterowania > Programy, a następnie wybierz opcję „Włącz lub wyłącz funkcje systemu Windows”. Spowoduje to wyświetlenie listy funkcji i ról, które można skonfigurować na serwerze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pobierz youtube-dl i umieść go na przykład w C:videosyoutube-dl.exe. Otwórz wiersz polecenia z Start systemu Windows i wyszukaj Wiersz polecenia. Zastąp https://www.youtube.com/watch?v=x8UZQkN52o4 adresem URL filmu, który chcesz pobrać. Gotowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Łatwiejsze i bezpieczniejsze płatności online Big Data integruje wszystkie różne funkcje płatności w jedną scentralizowaną platformę. Dostawcy płatności mogą pomóc różnym sprzedawcom detalicznym lepiej zrozumieć swoich klientów. Analiza danych pozwala firmom e-commerce na sprzedaż krzyżową i dodatkową. Ostatnio zmodyfikowany: 2025-06-01 05:06

Popraw jakość korzystania z sieci Uruchom ponownie telefon, aby odświeżyć sygnał sieci bezprzewodowej. Połącz się z Wi-Fi. Wykonuj rutynowe aktualizacje oprogramowania na swoim urządzeniu. Zaktualizuj listę preferowanego roamingu (PRL) na swoim urządzeniu, aby poprawić połączenia i przedłużyć żywotność baterii. Odśwież profil danych telefonu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ogólnie rzecz biorąc, czujnik to urządzenie, które jest w stanie wykryć zmiany w środowisku. Sam czujnik jest bezużyteczny, ale gdy używamy go w systemie elektronicznym, odgrywa kluczową rolę. Czujnik jest w stanie zmierzyć zjawisko fizyczne (takie jak temperatura, ciśnienie itp.) i przekształcić je w sygnał elektryczny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wolny ruch kursora lub wskaźnika myszy Jeśli kursor myszy porusza się powoli, upewnij się, że zainstalowano najnowszy sterownik. Możesz wtedy zmienić ustawienia touchpada i dostosować szybkość wskaźnika. Kliknij opcję Czułość i przesuń suwak pod opcją Szybkość wskaźnika, aby dostosować to samo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przegląd typów danych programu SQL Server W programie SQL Server kolumna, zmienna i parametr przechowują wartość skojarzoną z typem lub znaną również jako typ danych. Typ danych to atrybut określający typ danych, które te obiekty mogą przechowywać. Może to być liczba całkowita, ciąg znaków, kwota pieniężna, data i godzina itd. Ostatnio zmodyfikowany: 2025-01-22 17:01