Rzeczownik. kamień lub jeden z szeregu kamieni w płytkiej wodzie, w bagnistym miejscu lub tym podobnym, na który nadepnie się podczas przeprawy. kamień do użycia podczas montażu lub wznoszenia. wszelkie środki lub etapy awansu lub poprawy: postrzegała gubernatorstwo jako odskocznię do prezydentury. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby utworzyć nową klasę lub typ Java, wykonaj następujące kroki: W oknie Projekt kliknij prawym przyciskiem myszy plik lub folder Java i wybierz opcję Nowa > Klasa Java. Alternatywnie wybierz plik Java lub folder w oknie projektu lub kliknij plik Java w edytorze kodu. Następnie wybierz Plik > Nowy > Klasa Java. Ostatnio zmodyfikowany: 2025-01-22 17:01

Teraz, gdy znasz już popularne typy skrętek przewodowych, nadszedł czas, aby porozmawiać o złączu. Najczęściej używanym złączem z okablowaniem skrętkowym jest złącze RJ-45. Jest to czteroparowe złącze modułowe dostępne w dwóch typach, proste i skrzyżowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Program virsh jest głównym interfejsem do zarządzania domenami gości virsh. Program może służyć do tworzenia, wstrzymywania i zamykania domen. Może być również użyty do wylistowania aktualnych domen. Libvirt to zestaw narzędzi C do interakcji z możliwościami wirtualizacji najnowszych wersji Linuksa (i innych systemów operacyjnych). Ostatnio zmodyfikowany: 2025-01-22 17:01

Włączanie funkcji śledzenia zmian w programie Excel Przejdź do karty Recenzja. W grupie Zmiany kliknij opcję Śledź zmiany i wybierz Zaznacz zmiany. W oknie dialogowym Wyróżnij zmiany zaznacz opcję – „Śledź zmiany podczas edycji. To także udostępnia twój skoroszyt”. Kliknij OK. Ostatnio zmodyfikowany: 2025-06-01 05:06

Na karcie Rozmieszczanie w grupie Tabela kliknij odpowiedni typ układu (tabelaryczny lub skumulowany). Kliknij prawym przyciskiem myszy układ kontrolki, wskaż polecenie Układ, a następnie kliknij żądany typ układu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dwa przykłady pamięci wewnętrznej to RAM i ROM. Objaśnienie: RAM, który jest pamięcią o dostępie swobodnym, używaną do przechowywania danych i danych, które są aktualnie używane. Jest to pamięć, która umożliwia odczyt danych lub przepisanie danych w tej samej pojemności i czasie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Makita DMR112 Jobsite Radio ma wbudowany DAB (i DAB +), a także Bluetooth. To radio można podłączyć do sieci lub może być zasilane bateriami litowo-jonowymi LXT lub CXT. Po zainstalowaniu akumulatora 18 V uzyskasz moc wyjściową 4,9 W x2 z dwóch głośników 89 mm. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przycisk Google +1 to funkcja, którą użytkownicy mogą kliknąć, aby łatwo polecać i udostępniać treści internetowe w swojej sieci Google. Przycisk pojawia się obok wyników wyszukiwania lub w samych witrynach, jeśli właściciele witryn postanowią go osadzić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Generalnie raz dziennie 6 dni w tygodniu. Ze względu na fakt, że wielkość poczty jest różna Esp. Poniedziałki i święta, przewoźnicy jeżdżą na wakacje i mają dni wolne, a są zamienniki czasy dostawy są różne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aktywna replikacja geograficzna to funkcja Azure SQL Database, która umożliwia tworzenie czytelnych pomocniczych baz danych poszczególnych baz danych na serwerze SQL Database w tym samym lub innym centrum danych (regionie). SQL Database obsługuje również grupy automatycznego przełączania awaryjnego. Aby uzyskać więcej informacji, zobacz korzystanie z grup automatycznego przełączania awaryjnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metody planowania i kolejkowania QoS. Planowanie to proces mapowania pakietu do wewnętrznej kolejki przesyłania na podstawie informacji o QoS i obsługi kolejek zgodnie z metodą kolejkowania. Algorytm WRR służy do rotacji usługi wśród ośmiu kolejek na urządzeniach FastIron. Ostatnio zmodyfikowany: 2025-01-22 17:01

Operatory logiczne porównują wyrażenia Boolean i zwracają wynik Boolean. Operatory And, Or, AndAlso, OrElse i Xor są binarne, ponieważ przyjmują dwa operandy, podczas gdy operator Not jest jednoargumentowy, ponieważ przyjmuje jeden operand. Ostatnio zmodyfikowany: 2025-01-22 17:01

„unsafe-inline” Umożliwia korzystanie z zasobów wbudowanych, takich jak elementy wbudowane, adresy URL javascript:, wbudowane programy obsługi zdarzeń i elementy wbudowane. Musisz podać pojedyncze cudzysłowy. 'brak' Odnosi się do pustego zestawu; to znaczy, żadne adresy URL nie pasują. Ostatnio zmodyfikowany: 2025-01-22 17:01

Darmowe warstwy Amazon Simple Workflow Service, Amazon DynamoDB, Amazon SimpleDB, Amazon Simple Notification Service i Amazon Simple Queue Service są dostępne bezterminowo zarówno dla obecnych, jak i nowych klientów AWS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Lxml to biblioteka Pythona, która pozwala na łatwą obsługę plików XML i HTML, a także może być używana do skrobania stron internetowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Element podpowiedzi i tekst podpowiedzi W podpowiedziach wyświetlany jest tekst (lub inną zawartość) po umieszczeniu wskaźnika myszy nad elementem HTML. Klasa w3-tooltip definiuje element, nad którym ma zostać umieszczony wskaźnik myszy (kontener podpowiedzi). Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby pisać aplikacje bazodanowe w Pythonie, należy wykonać pięć kroków: Zaimportuj interfejs SQL za pomocą następującego polecenia: >>> import MySQLdb. Nawiąż połączenie z bazą danych poleceniem: >>> conn=MySQLdb.connect(host='localhost',user='root',passwd=''). Ostatnio zmodyfikowany: 2025-01-22 17:01

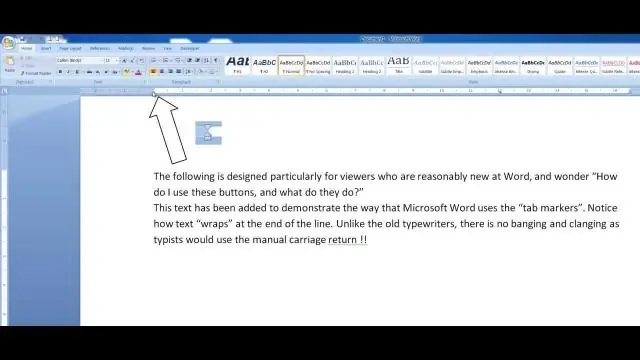

Microsoft Word z subskrypcją Office 365 to najnowsza wersja programu Word. Poprzednie wersje to Word 2016, Word 2013, Word 2010, Word2007 i Word 2003. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sygnał wybierania to sygnał telefoniczny wysyłany przez centralę telefoniczną lub centralę PBX do urządzenia kończącego, takiego jak telefon, po wykryciu stanu podniesienia słuchawki. Wskazuje, że centrala działa i jest gotowa do nawiązania połączenia telefonicznego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Termin „hybrydowy rejestrator DVR” oznacza po prostu, że na tym samym rejestratorze można nagrywać zarówno kamery analogowe, jak i kamery IP (czyli sieciowe lub megapikselowe). „Hybrydowy system kamer bezpieczeństwa” to system, który obejmuje zarówno kamery analogowe, jak i IP (za pomocą hybrydowego rejestratora DVR). Ostatnio zmodyfikowany: 2025-06-01 05:06

Serwer ssh powinien działać na zdalnym hoście, ponieważ PyCharm uruchamia zdalny interpreter poprzez ssh-session. Jeśli chcesz skopiować swoje źródła na zdalny komputer, utwórz konfigurację wdrożenia, jak opisano w sekcji Tworzenie konfiguracji zdalnego serwera. Ostatnio zmodyfikowany: 2025-01-22 17:01

9 najlepszych sposobów na zwolnienie miejsca na dysku startowym w systemie macOS Mojave i później? Sprawdź wykorzystanie miejsca na Macu. Usuń stare i niechciane aplikacje. Usuń stare i duże pliki dokumentów. Usuń stare pliki do pobrania. Sprawdź rozmiar folderu w przeglądarce plików. Usuń stare kopie zapasowe iOS. Usuń plik pamięci podręcznej. Opróżnić kosz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak przedstawiono w naszym ostatnim filmie instruktażowym, Historie Snapchata i Historie na Instagramie mają wiele podobnych funkcji. Na przykład Snapchat oferuje możliwość używania naklejek i soczewek, podczas gdy Instagram Stories jest nieco bardziej podstawowy w swojej ofercie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ręczna metoda przesyłania EML do Mac Mail Przełącz na komputerze Mac. Zebrano całe pliki EML z systemu operacyjnego Windows. Następnie skopiuj wszystkie dane plików EML do Apple MAC. Wybierz. pliki eml trafiają na ctrl wraz z Akey. Następnie ruszaj się. eml do AppleMail (poczta Mac) przez przeciąganie i upuszczanie e-maili. Ostatnio zmodyfikowany: 2025-01-22 17:01

pięć Podobnie ludzie pytają, który kolor iPhone'a 7 jest najlepszy? Jeśli tak, to Black i Jet Black są twoimi najlepszymi przystankami Jeśli chcesz iPhone’a, który nie jest tak śliski, zdobądź jet blackiPhone 7. Jeśli chcesz klasykę, trzymaj się matowej czerni iPhone'a 7.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mając posortowaną tablicę, znajdujemy najbardziej środkowy element i sprawdzamy go za pomocą klucza. Jeśli środkowy element jest równy kluczowi, znaleźliśmy klucz. Jeśli środkowy element jest większy niż klucz, przeszukujemy lewą połowę środkowego elementu, w przeciwnym razie przeszukujemy prawą połowę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zainstalować OSSEC na CentOS 7.0 wykonaj następujące kroki: Wyłącz Selinux na stałe w '/etc/selinux/config'. Wyłącz Selinux dla bieżącego uruchomienia za pomocą 'setenforce 0' Włącz httpd w zaporze firewall-cmd --permanent --add-port=80/tcp firewall-cmd --reload. Zainstaluj repozytorium epel yum zainstaluj epel-release -y. Ostatnio zmodyfikowany: 2025-06-01 05:06

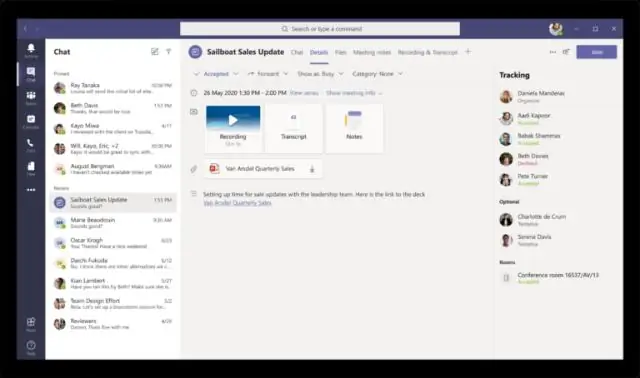

Twórz zespoły do aplikacji projektowych. Projekt zespołu to wysokopoziomowa reprezentacja aplikacji biznesowej. To jest Twoja złota konfiguracja, która służy jako źródło do realizacji Twoich aplikacji w nowych lub istniejących środowiskach. Twoja przeglądarka nie obsługuje wideo HTML5. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pasek narzędzi formatowania to pasek narzędzi w Microsoft Office 2003 i wcześniejszych aplikacjach, który daje użytkownikowi możliwość zmiany formatowania zaznaczonego tekstu.Uwaga. Aplikacje Microsoft Office 2007 i nowsze używają wstążki zamiast paska narzędzi formatowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli nie pamiętasz hasła, musisz przywrócić urządzenie przy użyciu komputera, z którym je ostatnio synchronizowałeś. Pozwala to zresetować hasło i ponownie zsynchronizować dane z urządzenia (lub przywrócić z kopii zapasowej). Ostatnio zmodyfikowany: 2025-01-22 17:01

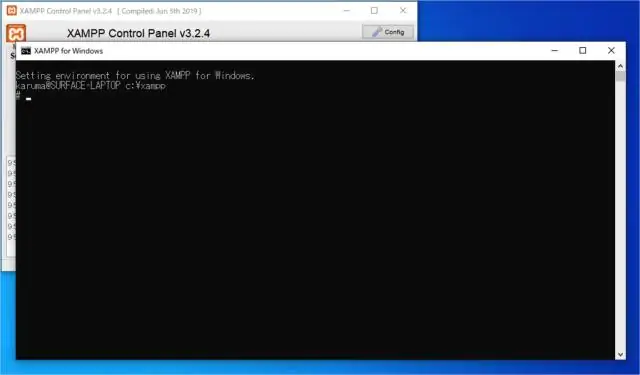

Ustawianie hasła MySQL w systemie Windows Pliki PHP używają 'pwdpwd' jako rootpassword MySQL, podczas gdy domyślne hasło to NO password. Kliknij Admin obok MySQL w Panelu sterowania XAMPP, aby wywołać phpMyAdmin. Ostatnio zmodyfikowany: 2025-01-22 17:01

RAID 0, czyli striping dysków, wymaga co najmniej dwóch dysków twardych i zwiększa wydajność poprzez jednoczesne „striping” danych na wiele dysków. Striping systemu operacyjnego Windows NT Workstation umiarkowanie poprawia wydajność we/wy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Część 1: 5 Najlepszy darmowy rejestrator dźwięku Android Voice Recorder. Zaczynamy od prostej aplikacji, którą niektórzy z Was muszą rozpoznać, ponieważ była częścią telefonów Sonymade. Rejestrator tytanowy. Dyktafon od Splend Apps. Inteligentny dyktafon. RecForge II. Ostatnio zmodyfikowany: 2025-06-01 05:06

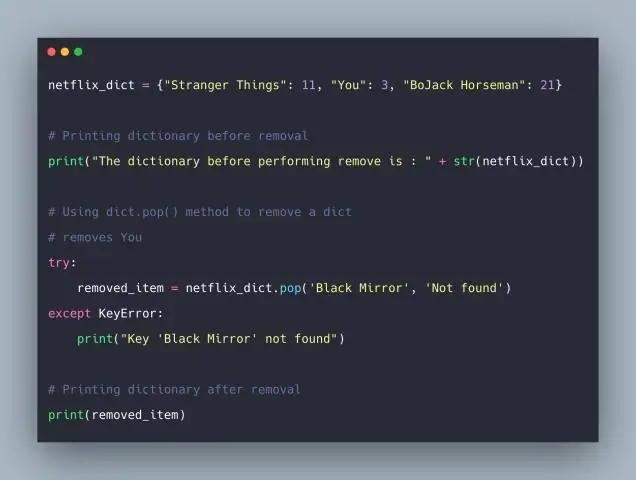

Dyktady Pythona i użycie pamięci. Innymi słowy, nasz słownik, w którym nie ma nic, zajmuje 240 bajtów. Nie jest zły; biorąc pod uwagę, jak często słowniki są używane w Pythonie, dobrze jest wiedzieć, że zwykle nie zużywają one tak dużo pamięci. Ostatnio zmodyfikowany: 2025-06-01 05:06

Zestawy szyfrowania SSL/TLS określają parametry połączenia HTTPS. Szyfry to algorytmy, a dokładniej zestaw kroków do wykonania funkcji kryptograficznej – może to być szyfrowanie, deszyfrowanie, haszowanie lub podpisy cyfrowe. Ostatnio zmodyfikowany: 2025-06-01 05:06

Konfiguracja kopii zapasowej Przejdź do Zarządzaj Jenkins -> ThinBackup. Kliknij opcję ustawień. Wprowadź opcje tworzenia kopii zapasowych, jak pokazano poniżej, i zapisz je. Teraz możesz sprawdzić, czy kopia zapasowa działa, klikając opcję Utwórz kopię zapasową teraz. Jeśli sprawdzisz katalog kopii zapasowych na serwerze, zobaczysz utworzoną kopię zapasową. Ostatnio zmodyfikowany: 2025-06-01 05:06

Pierwotnie witryna Sysinternals (wcześniej znana jako ntinternals) została utworzona w 1996 roku i była obsługiwana przez firmę Winternals Software LP z siedzibą w Austin w Teksasie. Został zapoczątkowany przez programistów Bryce'a Cogswella i Marka Russinovicha. Microsoft nabył Winternals i jego aktywa 18 lipca 2006 r. Ostatnio zmodyfikowany: 2025-01-22 17:01

Koncepcja paragrafu Twierdzenie-Wsparcie-Wnioski (C-S-C) jest interwencją programową i pedagogiczną wspierającą pisanie akademickie w jednej ze szkół średnich na Środkowym Zachodzie Stanów Zjednoczonych i ma kluczowe znaczenie dla nauczania czytania i pisania w dwóch klasach będących sercem tego badania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby usunąć wiersze i kolumny z DataFrames, Pandas używa funkcji „drop”. Aby usunąć kolumnę lub wiele kolumn, użyj nazwy kolumny (kolumn) i określ „oś” jako 1. Alternatywnie, jak w poniższym przykładzie, w Pandas dodano parametr „kolumny”, który wycina potrzeba „osi”. Ostatnio zmodyfikowany: 2025-01-22 17:01