Maven to narzędzie do automatyzacji kompilacji do zarządzania projektami Java. Możesz łatwo otwierać i pracować z projektami Maven w IDE. W NetBeans IDE 6.7 i nowszych, wsparcie Maven jest zawarte w IDE. IDE umożliwia tworzenie projektów Maven z archetypów za pomocą kreatora nowego projektu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podsumowanie kluczowych punktów „Miłość” to najczęstsza definicja LUH na Snapchacie, WhatsApp, Facebooku, Twitterze i Instagramie. LUH. Definicja: Miłość. Ostatnio zmodyfikowany: 2025-01-22 17:01

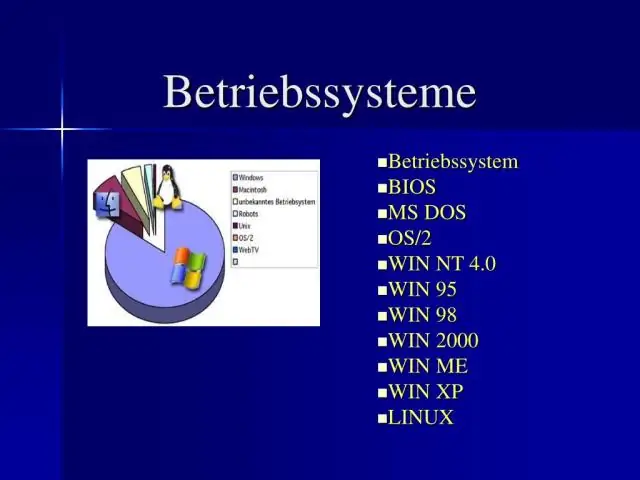

System operacyjny ma trzy główne funkcje: (1) zarządzanie zasobami komputera, takimi jak jednostka centralna, pamięć, dyski i drukarki, (2) ustanawianie interfejsu użytkownika oraz (3) wykonywanie i świadczenie usług dla oprogramowania aplikacyjnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

W rzeczywistości DStar jest hybrydową metodą komunikacji radiowej, która wykorzystuje zarówno transmisję radiową, jak i Internet. D-Star wykorzystuje przemienniki bardzo podobne do tych na 70cm i 2m, ale po prostu używając DV zamiast FM, te przemienniki są następnie połączone z Internetem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonaj następujące kroki, aby przyznać dostęp użytkownikowi ze zdalnego hosta: Zaloguj się lokalnie na serwerze MySQL jako użytkownik root, używając następującego polecenia: # mysql -u root -p. Zostaniesz poproszony o podanie hasła root MySQL. Użyj polecenia GRANT w następującym formacie, aby umożliwić dostęp dla zdalnego użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby skompresować wybrane obrazy bitmapowe: Wybierz mapy bitowe do kompresji. Wybierz kolejno Narzędzia > Kompresuj obrazy. Wybierz opcję Zastosuj kompresję JPEG do wybranych obiektów bitmapowych. Kliknij OK, aby skompresować wybrane obrazy. Ostatnio zmodyfikowany: 2025-06-01 05:06

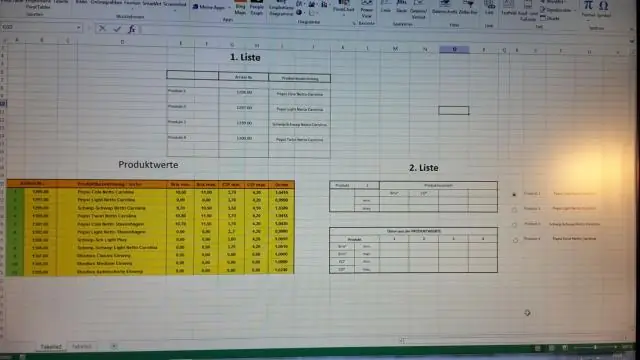

Jak korzystać z funkcji WYSZUKAJ.PIONOWO w programie Excel Kliknij komórkę, w której chcesz obliczyć formułę WYSZUKAJ.PIONOWO. Kliknij „Formuła” u góry ekranu. Kliknij „Wyszukaj i odnieś” na Wstążce. Kliknij opcję WYSZUKAJ.PIONOWO na dole menu rozwijanego. Podaj komórkę, w której wpiszesz wartość, której danych szukasz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oprogramowanie do repozytorium kodu GitHub. 1876 ocen. Github to narzędzie do wspólnego kodowania z kontrolą wersji, rozgałęzianiem i łączeniem. Bitbucket. 209 ocen. Zgromadzenie. 127 ocen. jsFiddle. 0 ocen. Zaległości. 72 oceny. kodBeamer. 28 ocen. Białe Źródło. 16 ocen. Pokład CSS. 1 ocena. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mark Zuckerberg słynie z tego, że jest współzałożycielem i dyrektorem generalnym Facebooka, największego na świecie portalu społecznościowego. Serwis założył w 2004 roku, kiedy był na Uniwersytecie Harvarda z czterema innymi studentami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ping to aplikacja na iOS (później na Androida), która zamieni Twój e-mail w strumień wiadomości podobny do usługi czatu, takiej jak iMessage na Twoim iPhonie. Kiedy wysyłasz wiadomość e-mail do kogoś, kto nie używa Ping, aplikacja jest zwykłym klientem poczty e-mail. Pozwala ustawić powiadomienia, odroczone wiadomości i przeszukać skrzynkę odbiorczą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja edycji układu pakietu obrazów wykorzystuje interfejs graficzny, który eliminuje potrzebę pisania plików tekstowych w celu tworzenia lub modyfikowania układów. Wykonaj jedną z następujących czynności: (Photoshop) Wybierz Plik > Automatyzacja > Pakiet obrazów. Ostatnio zmodyfikowany: 2025-01-22 17:01

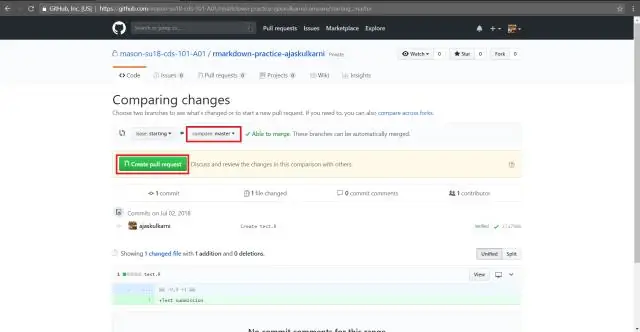

Jak obsłużyć żądania ściągnięcia Github jak szef Użyj interfejsu użytkownika żądań ściągnięcia Github, aby scalić zatwierdzenia z gałęzią główną. Użyj git w wierszu poleceń, aby dodać odwołanie do gałęzi Pull Request jako zdalne lokalnie (git remote add), pobierz gałąź Pull Request z tego pilota, a następnie scal zatwierdzenia z gałęzią master. Ostatnio zmodyfikowany: 2025-01-22 17:01

Spowoduje to usunięcie urządzenia i jego hasła. Podłącz urządzenie iOS do komputera i otwórzTunes. Gdy urządzenie jest podłączone, wymuś ponowne uruchomienie: naciśnij i przytrzymaj jednocześnie przyciski Uśpij/Obudź i Początek. Gdy zobaczysz opcję Przywróć lub Aktualizuj, wybierz Przywróć. Poczekaj na zakończenie procesu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hoisting to mechanizm JavaScript, w którym zmienne i deklaracje funkcji są przenoszone na szczyt ich zakresu przed wykonaniem kodu. Nieuchronnie oznacza to, że bez względu na to, gdzie są zadeklarowane funkcje i zmienne, są one przenoszone na szczyt swojego zakresu, niezależnie od tego, czy ich zakres jest globalny czy lokalny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby otworzyć pliki STEP w eDrawings: IneDrawings, otwórz dokument części lub złożenia, który ma załącznik aSTEP. Kliknij Załączniki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzięki temu stylowemu akcesorium, dostępnemu w kolorze czarnym szafirowym lub białym, możesz ładować zgodne smartfony Galaxy i inne urządzenia zgodne z Qi bez konieczności podłączania urządzenia do ładowarki ściennej lub portu USB. Po prostu umieść urządzenie bezpośrednio na podkładce ładującej, a telefon zacznie się ładować. Ostatnio zmodyfikowany: 2025-01-22 17:01

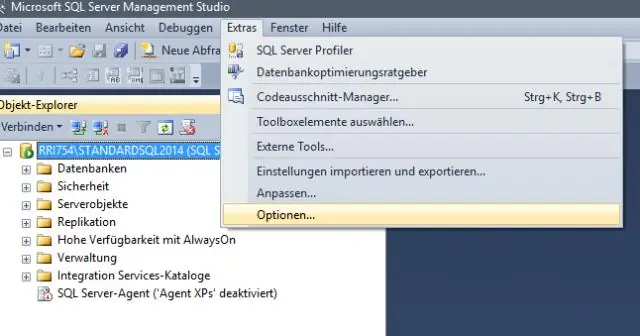

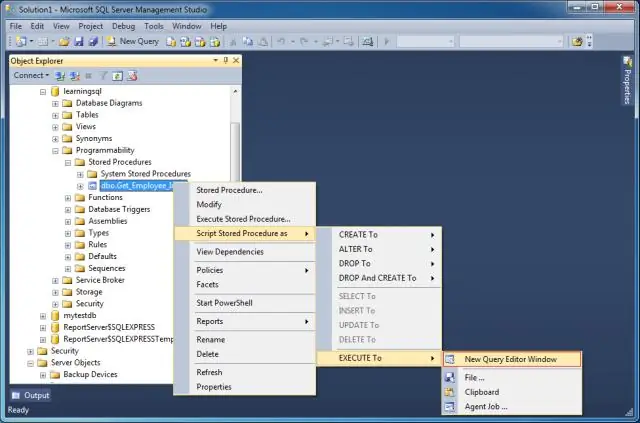

Uruchamianie zapytania W okienku Eksplorator obiektów rozwiń węzeł serwera najwyższego poziomu, a następnie Bazy danych. Kliknij prawym przyciskiem myszy bazę danych vCommander i wybierz Nowe zapytanie. Skopiuj zapytanie do nowego okienka zapytania, które zostanie otwarte. Kliknij Wykonaj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Lista kamer Raspberry Pi Moduł płytki kamery Raspberry PI 5MP. Moduł kamery Raspberry PI 5MP. Moduł kamery Raspberry Pi NoIR. Oficjalna kamera Raspberry Pi NoIR. SainSmart Kamera noktowizyjna na podczerwień. Pixy CMUcam5. Sony Playstation Eye na PS3. Kamera internetowa Logitech C525. Kamera internetowa HP HD-2300. GE MiniCam Pro. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zablokować reklamy w Firestick przy użyciu Blokada Przejdź do ustawień. W Ustawieniach przejdź do Urządzenia i kliknij "Opcje programisty". W tej sekcji znajdź „Aplikację z UnknownSources” i włącz ją. Teraz przejdź do menu i otwórz aplikację „Downloader”. W aplikacji wpisz „Blokada.org” i kliknij Go. Ostatnio zmodyfikowany: 2025-01-22 17:01

I Aby odszyfrować, wybierz 'Decrypt', wklej tekst zaszyfrowany ASCII-Hex w polu 'Blowfish Plain' i upewnij się, że hasło jest takie samo, jak to, którego użyłeś do szyfrowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

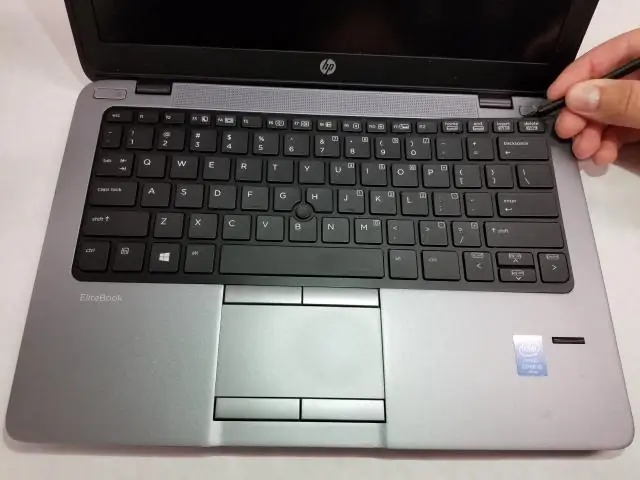

Naciśnij i przytrzymaj klawisz Windows (), a następnie naciśnij klawisz q. W polu wyszukiwania wpisz Touchpad. Dotknij lub kliknij Ustawienia myszy i touchpada. Poszukaj przełącznika włączania/wyłączania touchpada. Gdy istnieje opcja przełączania włączania/wyłączania touchpada. Dotknij lub kliknij przełącznik Włącz/Wyłącz touchpad, aby włączyć lub wyłączyć touchpad. Ostatnio zmodyfikowany: 2025-01-22 17:01

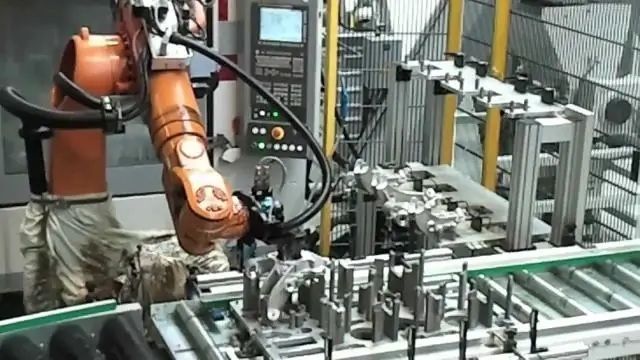

Automatyka przemysłowa to wykorzystanie systemów sterowania, takich jak komputery lub roboty, oraz technologii informatycznych do obsługi różnych procesów i maszyn w przemyśle w celu zastąpienia człowieka. Jest to drugi krok poza mechanizacją w zakresie industrializacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Starsze aktualizacje nie kumulują się i można je usunąć za pomocą narzędzia Java Uninstall Tool lub ręcznie przez użytkownika. Narzędzie do odinstalowywania oprogramowania Java pozwoli Ci wybrać, które wersje oprogramowania Java (i jego aktualizacje) chcesz odinstalować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Szkieletowe klucze nie są powszechnym przedmiotem gospodarstwa domowego, którym kiedyś były. Większość właścicieli domów używa dziś kluczy z piórami do swoich zamków, aby obsługiwać mechanizmy typu pin i bębenek, które są głównie używane. Aby się dowiedzieć, musisz przynieść sam zamek do ślusarza lub ślusarz przyjść do twojego domu. Ostatnio zmodyfikowany: 2025-01-22 17:01

HAIKU to system operacyjny typu open source, który jest obecnie w fazie rozwoju. Konkretnie ukierunkowany na komputery osobiste, Haiku jest szybkim, wydajnym, prostym w użyciu, łatwym do nauczenia, a jednocześnie bardzo wydajnym systemem dla użytkowników komputerów na wszystkich poziomach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usługa sieciowa to standard wymiany informacji między różnymi typami aplikacji, niezależnie od języka i platformy. Na przykład aplikacja na Androida może wchodzić w interakcje z java lub. aplikacja internetowa korzystająca z usług internetowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Język skryptowy po stronie klienta obejmuje języki takie jak HTML, CSS i JavaScript. W przeciwieństwie do języków programowania, takich jak PHP, ASP.net, Ruby, ColdFusion, Python, C#, Java, C++ itp. Skrypty po stronie serwera są przydatne w dostosowywaniu stron internetowych i wdrażaniu dynamicznych zmian w witrynach. Ostatnio zmodyfikowany: 2025-06-01 05:06

Podobnie jak w przypadku monitora, najlepszym środkiem czyszczącym do urządzenia z ekranem dotykowym jest zwykła stara woda lub mieszanka 50/50 wody destylowanej i octu. Jeśli chcesz nie tylko wyczyścić, ale i zdezynfekować ekran dotykowy, możesz użyć odrobiny alkoholu izopropylowego na niektórych urządzeniach (na przykład Apple tego nie zaleca). Ostatnio zmodyfikowany: 2025-01-22 17:01

Mówiąc prościej, protokół dynamicznej konfiguracji hosta (DHCP) określa, czy adres IP jest statyczny czy dynamiczny, a także czas przypisywania adresu IP. Włączenie tej funkcji na komputerze oznacza po prostu, że serwer DHCP może przypisać swój adres IP. Ostatnio zmodyfikowany: 2025-01-22 17:01

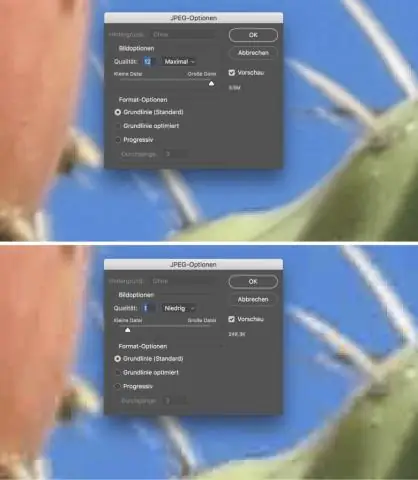

Najważniejszą różnicą jest to, że JPEG (co najmniej 99,99% najczęstszego użycia JPEG) używa kompresji stratnej, podczas gdy PNG używa kompresji bezstratnej. Z drugiej strony JPEG osiąga większą kompresję, czasami znacznie większą kompresję, poprzez strategiczne odrzucanie danych w oryginalnym obrazie. Ostatnio zmodyfikowany: 2025-04-28 16:04

Lew Wygotski. Ostatnio zmodyfikowany: 2025-01-22 17:01

Instrukcja SQL Server CREATE INDEX Najpierw określ nazwę indeksu po klauzuli CREATE NONCLUSTERED INDEX. Zauważ, że słowo kluczowe NONCLUSTERED jest opcjonalne. Po drugie, określ nazwę tabeli, dla której chcesz utworzyć indeks, oraz listę kolumn tej tabeli jako kolumny klucza indeksu. Ostatnio zmodyfikowany: 2025-01-22 17:01

TFS. Git jest dystrybuowany, ponieważ każdy ma pełną kopię całego repozytorium i jego historii. TFS ma swój własny język: zameldowanie/wymeldowanie to inna koncepcja. Użytkownicy Gita dokonują commitów na podstawie rozproszonych pełnych wersji ze sprawdzaniem różnic. Ostatnio zmodyfikowany: 2025-01-22 17:01

Xactimate to rozwiązanie do szacowania szkód mieszkaniowych przeznaczone dla likwidatorów ubezpieczeń, które może być używane na wielu platformach. Xactimate umożliwia użytkownikom odbieranie i wysyłanie zleceń do wyceny i wyceny do rzeczoznawców, kontrahentów i personelu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Krok 1 Importuj plik GIF Krok 2 Dodaj tekstowy znak wodny. Kliknij „Dalej”, przejdziesz do interfejsu edycji. Możesz dodać tekst, obraz i ramkę do animowanego GIF-a. Krok 3 Rozpocznij znak wodny. Naciśnij przycisk „Dalej”, dojdziesz do interfejsu eksportu. ? Określ format wyjściowy jako GIF i wybierz folder wyjściowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

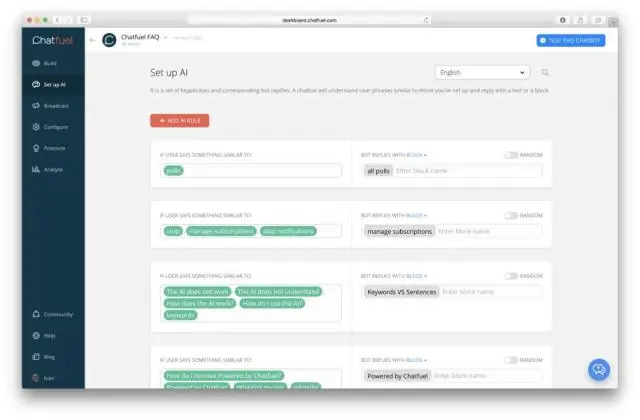

Widząc pracę włożoną w rozwój chatbota, przybliżony koszt rozwoju Twojego bota wynosi od 25 000 do 30 000 USD. Zakres kosztów obejmuje projekt, rozwój i integrację całego procesu tworzenia aplikacji chatbota. Ostatnio zmodyfikowany: 2025-06-01 05:06

W JavaScript prymityw (wartość pierwotna, prymitywny typ danych) to dane, które nie są obiektem i nie mają metod. Istnieje 7 pierwotnych typów danych: ciąg, liczba, bigint, wartość logiczna, wartość null, niezdefiniowana i symbol. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czy Ooma będzie współpracować z moim systemem alarmowym? Kiedy po raz pierwszy aktywujesz Ooma, masz możliwość skonfigurowania swojego systemu w taki sposób, aby zintegrował się z istniejącą linią stacjonarną. W przypadku klientów z systemami alarmowymi zalecamy wybranie tej konfiguracji w celu zmniejszenia bieżącego rachunku telefonicznego tylko do podstawowej usługi lokalnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Darknet jest również wykorzystywany do nielegalnych działań, takich jak nielegalny handel, fora i wymiana mediów dla pedofilów i terrorystów. W tym samym czasie tradycyjne strony internetowe mają alternatywną dostępność dla przeglądarki Tor, która nie pozwala na łączenie się ze swoimi użytkownikami. Ostatnio zmodyfikowany: 2025-01-22 17:01

2. Zasadniczo die służy do zgłaszania wyjątku, podczas gdy wyjście nie jest, służy tylko do wyjścia z procesu. 3. Funkcja die() służy do wydrukowania wiadomości i wyjścia ze skryptu lub może być użyta do wydrukowania alternatywnej wiadomości. Ostatnio zmodyfikowany: 2025-01-22 17:01