Print File Formats.PDF (preferowany w przypadku większości plików) PDF (skrót od PortableDocument Format) to format pliku opracowany przez firmę Adobe w celu dystrybucji kompaktowych, niezależnych od platformy dokumentów..EPS (preferowany w przypadku dużych znaków i banerów).JPG (preferowany dla obrazów).TIFF (preferowany w przypadku obrazów o wysokiej rozdzielczości). Ostatnio zmodyfikowany: 2025-01-22 17:01

Konsensus: Jeśli inni też robią to samo, High. Jeśli inni nie robią tego samego, Low. Konsekwencja: Jeśli osoba zachowuje się tak samo na te same bodźce w czasie – Wysoka. Jeśli osoba zachowuje się inaczej na te same bodźce - Niska. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jeśli piszesz instrukcję obsługi, twoi odbiorcy będą końcowym użytkownikiem produktu. Jest to ważne, ponieważ sposób pisania dokumentu zależy od zakresu odbiorców. Ogólna zasada jest taka, że im mniej publiczność wie, tym mniej techniczny będzie twój dokument. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij i włącz opcje "Tabela" i "Istniejący arkusz" w oknie Importuj dane. Kliknij pustą komórkę w arkuszu kalkulacyjnym Excel, w której ma się pojawić tabela danych z bazy danych SQLite. Kliknij przycisk „OK”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak skonfigurować przekierowanie połączeń na moim telefonie komórkowym? Naciśnij ** Wprowadź jeden z tych kodów: 21, aby przekierować wszystkie połączenia.61, aby przekierować połączenia nieodebrane w ciągu 15 sekund. 62 aby przekierowywać połączenia, gdy telefon jest wyłączony. Ponownie naciśnij klawisz *. Wprowadź numer telefonu, na który chcesz przekierowywać połączenia, aby zastąpić 0 na +44. Naciśnij klawisz #, a następnie naciśnij wyślij/wybierz. Ostatnio zmodyfikowany: 2025-01-22 17:01

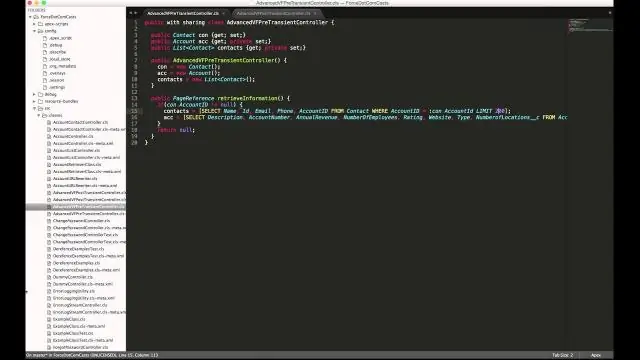

Zalety: Podejście modułowe, Enkapsulacja/ukrywanie logiki biznesowej, bezpieczeństwo, poprawa wydajności, możliwość ponownego wykorzystania. Wady: W przypadku korzystania z pakietów Oracle PL/SQL na serwerze bazy danych Oracle może być wymagana większa ilość pamięci, ponieważ cały pakiet jest ładowany do pamięci, gdy tylko uzyskany zostanie dostęp do dowolnego obiektu w pakiecie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prefork i worker to dwa rodzaje usług Apache MPM. Obaj mają swoje zalety i wady. Domyślnie mpm to prefork, który jest bezpieczny dla wątków. Prefork MPM używa wielu procesów podrzędnych z jednym wątkiem w każdym, a każdy proces obsługuje jedno połączenie na raz. Worker MPM używa wielu procesów potomnych, każdy z wieloma wątkami. Ostatnio zmodyfikowany: 2025-01-22 17:01

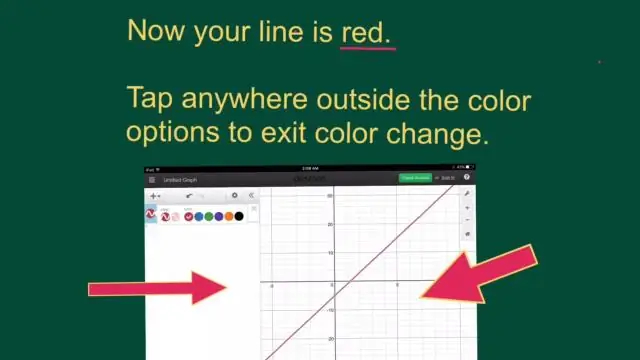

Kliknij w styl linii na górze paska bocznego lub użyj narzędzi w sekcji Obrys, aby dostosować dowolne z poniższych ustawień: Rodzaj linii: Kliknij w wyskakujące menu nad Punktami końcowymi i wybierz opcję. Kolor: kliknij pole koloru, aby wybrać kolor pasujący do motywu, lub kliknij koło kolorów, aby otworzyć okno kolorów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Biorąc pod uwagę, że metadane to zestaw danych opisowych, strukturalnych i administracyjnych dotyczących grupy danych komputerowych (na przykład takich jak schemat bazy danych), interfejs Java Metadata Interface (lub JMI) jest specyfikacją neutralną dla platformy, która definiuje tworzenie, przechowywanie, dostęp , wyszukiwanie i wymiana metadanych w programowaniu Java. Ostatnio zmodyfikowany: 2025-01-22 17:01

Blok pamięci podręcznej - podstawowa jednostka do przechowywania pamięci podręcznej. Może zawierać wiele bajtów/słów danych. cache line - to samo co blok pamięci podręcznej. tag – unikalny identyfikator grupy danych. Ponieważ różne regiony pamięci mogą być mapowane na blok, znacznik służy do ich rozróżniania. Ostatnio zmodyfikowany: 2025-06-01 05:06

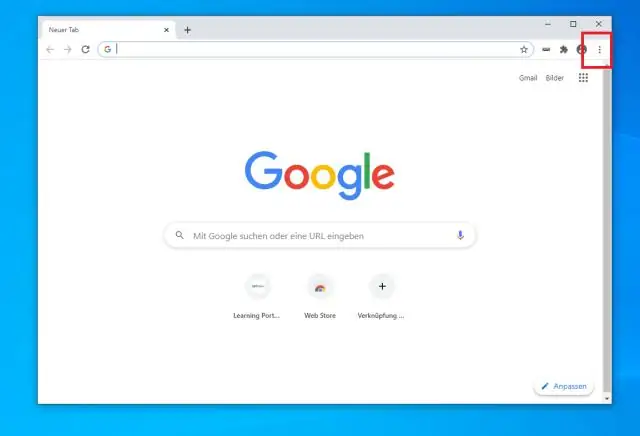

Kroki Uruchom przeglądarkę Uc na komputerze. Ikona tej aplikacji wygląda jak biała wiewiórka w pomarańczowym pudełku. Przejdź do ustawień. Kliknij szarą ikonę wiewiórki lub przycisk ≡ w prawym górnym rogu aplikacji i wybierz Ustawienia z listy rozwijanej. Przewiń w dół do ustawień pobierania. Skończone. Ostatnio zmodyfikowany: 2025-01-22 17:01

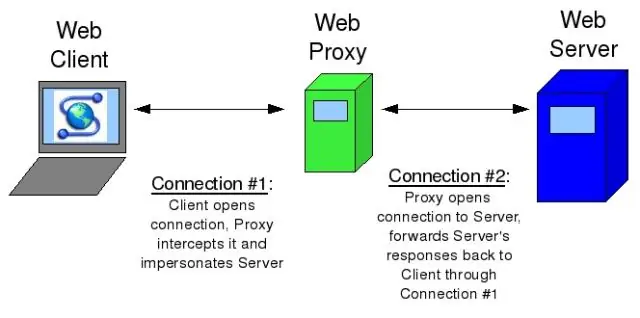

Zapory sieciowe mogą blokować porty i programy, które próbują uzyskać nieautoryzowany dostęp do komputera, podczas gdy serwery proxy zasadniczo ukrywają sieć wewnętrzną przed Internetem. Działa jako zapora sieciowa w tym sensie, że blokuje dostęp sieci do Internetu poprzez przekierowywanie żądań sieci Web w razie potrzeby. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dane wewnętrzne to dane pobierane z wnętrza firmy w celu podejmowania decyzji dotyczących udanych operacji. Istnieją cztery różne obszary, z których firma może gromadzić dane wewnętrzne: sprzedaż, finanse, marketing i zasoby ludzkie. Wewnętrzne dane sprzedaży są zbierane w celu określenia przychodów, zysków i wyniku. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wells-Barnett, członkini Delta Sigma Theta Sorority, dziennikarka, szczera sufrażystka i krucjata przeciw linczu, założyła Alpha Suffrage Club of Chicago, pierwszą afroamerykańską organizację sufrażystek dla kobiet. Ostatnio zmodyfikowany: 2025-01-22 17:01

Złącze SC. (Złącze standardowe, złącze abonenckie) Złącze kabla światłowodowego wykorzystujące mechanizm zatrzaskowy typu push-pull, podobny do zwykłych kabli audio i wideo. Do transmisji dwukierunkowej wykorzystywane są dwa kable światłowodowe i dwa złącza SC (Dual SC). SC jest określony przez TIA jako FOCIS-3. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pierwszym na świecie komputerem do odtwarzania muzyki był CSIR Mark 1 (później nazwany CSIRAC), który został zaprojektowany i zbudowany przez Trevora Pearceya i Mastona Bearda pod koniec lat 40. XX wieku. Matematyk Geoff Hill zaprogramował CSIR Mark 1 do odtwarzania popularnych melodii muzycznych z wczesnych lat 50. Ostatnio zmodyfikowany: 2025-06-01 05:06

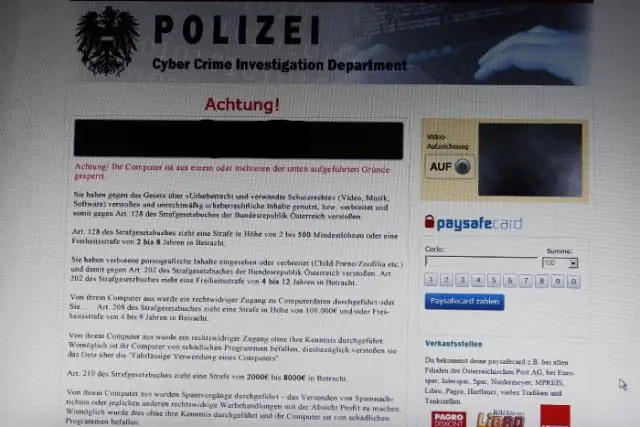

Inżynieria społeczna to termin używany dla szerokiego zakresu złośliwych działań realizowanych poprzez interakcje międzyludzkie. Wykorzystuje manipulację psychologiczną, aby nakłonić użytkowników do popełnienia błędów bezpieczeństwa lub ujawnienia poufnych informacji. Ataki socjotechniczne odbywają się w jednym lub kilku krokach. Ostatnio zmodyfikowany: 2025-01-22 17:01

NR jest zmienną wbudowaną AWK i oznacza liczbę przetwarzanych rekordów. Sposób użycia: NR może być użyty w bloku akcji reprezentuje liczbę przetwarzanych linii, a jeśli jest użyty w END może wypisać liczbę całkowicie przetworzonych linii. Przykład: Używanie NR do drukowania numeru wiersza w pliku za pomocą AWK. Ostatnio zmodyfikowany: 2025-01-22 17:01

TP-Link poszedł i zrobił całkiem dobry router za bardzo rozsądną cenę. Ich Archer C7 oferuje przepustowość 1750Gbps, działającą w dwóch częstotliwościach 2,4 GHz i 5,0 GHz. Na przykład TP-Link ułatwił kontrolę przepustowości używanej przez poszczególne urządzenia podłączone do routera. Ostatnio zmodyfikowany: 2025-06-01 05:06

Korzystanie z Paneli sterowania (Windows 7, 8) Przejdź do Panelu sterowania. Kliknij Programy. Wybierz opcję Wyświetl według programów i funkcji, jeśli nie jest jeszcze wybrana. Kliknij Włącz lub wyłącz funkcje systemu Windows. W wyskakującym oknie, które się pojawi, zlokalizuj InternetExplorer. Odznacz pole obok i naciśnij Tak. Poczekaj, aż Internet Explorer odinstaluje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli serwer MySQL działa w systemie Windows, możesz połączyć się za pomocą protokołu TCP/IP. Należy również sprawdzić, czy używany port TCP/IP nie został zablokowany przez zaporę sieciową lub usługę blokowania portów. Błąd (2003) Nie można połączyć się z serwerem MySQL na ' server ' (10061) wskazuje, że połączenie sieciowe zostało odrzucone. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wierzchołek:zmienna. Zmienna lokalna, której można użyć jako zamiennika określonego wyrażenia w treści składnika. Służy do ograniczania powtarzających się i pełnych wyrażeń na stronie. Ostatnio zmodyfikowany: 2025-01-22 17:01

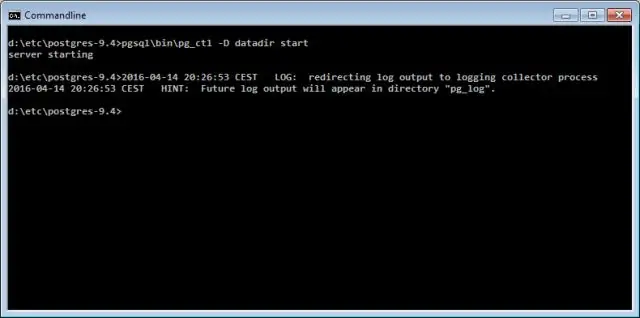

REINDEX natychmiast po VACUUM FULL jest bezużyteczny, ponieważ VACUUM FULL sama odbudowuje indeksy. Jest to wspomniane w dokumentacji 9.4 w Odzyskiwaniu miejsca na dysku: Opcja FULL nie zmniejsza indeksów; okresowy REINDEX jest nadal zalecany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Recenzja Prędkość Koszt/ miesiąc Seedbox.io 100 Mb/s 6$ SeedStorm 1 GPS 15$ Easytkfrench 1 GPS 6$ leechdrive 100 Mb/s 5$. Ostatnio zmodyfikowany: 2025-01-22 17:01

WISPTIS. EXE to prawdziwy plik. Ten proces znany jako składnik platformy Microsoft Tablet PC. Należy do oprogramowania systemu operacyjnego Microsoft Windows i jest rozwijany przez firmę Microsoft. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak skopiować zdjęcia na dysk CD lub DVD w systemie Windows 10 Otwórz folder Obrazy z pulpitu, wybierz żądane zdjęcia, kliknij kartę Udostępnij na wstążce u góry i kliknij ikonę Nagraj na dysk. Włóż czystą płytę CD lub DVD do tacki z możliwością zapisu i zamknij tackę. Zdecyduj, jak chcesz używać płyty. Ostatnio zmodyfikowany: 2025-06-01 05:06

Chili's Grill & Bar – 4115 South Medford Drive. Ostatnio zmodyfikowany: 2025-01-22 17:01

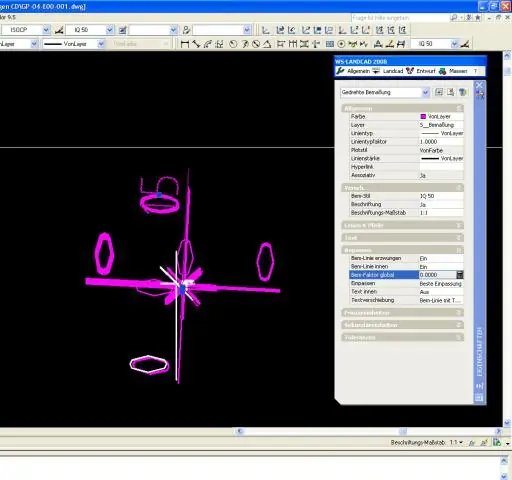

Pomoc Kliknij kartę Start panel Opis Styl wymiarowania. Odnaleźć. W Menedżerze stylów wymiarowania wybierz styl, który chcesz zmienić. Kliknij Zmień. W oknie dialogowym Modyfikuj styl wymiarowania, na karcie Dopasowanie, w obszarze Skala elementów wymiarowania wprowadź wartość skali ogólnej. Kliknij OK. Kliknij Zamknij, aby wyjść z Menedżera stylów wymiarowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Szerokie ujęcie (WS), zwane również długim ujęciem, to kąt kamery, który pokazuje całą osobę sprzeciwiającą się i jej stosunek do tego, co ją otacza. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zainstalować i uruchomić Ruby w systemie Windows Przejdź do instalatora Ruby w przeglądarce internetowej. Kliknij duży czerwony przycisk Pobierz. Pojawi się lista RubyInstallers. Kliknij Rubin 2.2. 2 u góry listy RubyInstallers. Uruchom program instalacyjny, wybierając opcję Uruchom program (jeśli system Windows przedstawia tę opcję) lub klikając dwukrotnie plik po zakończeniu pobierania. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Poza tym, jak przenieść SharePoint 2010 do Sharepoint Online? Kroki migracji z programu SharePoint 2010 do programu SharePoint Online: Krok 1: Eksportuj dane ze środowiska SharePoint 2010 za pomocą Export-SPWeb. Krok 2: Przekonwertuj wyeksportowany pakiet na pakiet migracji SPO za pomocą powłoki zarządzania usługi SharePoint Online.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Indeksy wspierają wydajne wykonywanie zapytań w MongoDB. Bez indeksów MongoDB musi wykonać skanowanie kolekcji, tj. skanować każdy dokument w kolekcji, aby wybrać te dokumenty, które pasują do zapytania. Indeks przechowuje wartość określonego pola lub zestawu pól, uporządkowanych według wartości pola. Ostatnio zmodyfikowany: 2025-01-22 17:01

Śledzenie połączenia może zająć zaledwie 30 sekund. Czas potrzebny policji na pojawienie się na miejscu zbrodni to zupełnie inna sprawa. Ruch drogowy, geografia i odległość najbliższej dostępnej jednostki określają, ile czasu zajmie jej pojawienie się. Może to być 5 lub 20 minut. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jest to odrębny proces, który służy utrzymaniu, wzmocnieniu i modyfikacji wspomnień, które są już przechowywane w pamięci długotrwałej. Gdy wspomnienia przejdą proces konsolidacji i staną się częścią pamięci długotrwałej, uważa się je za stabilne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Eval służy do łączenia się z elementem interfejsu użytkownika, który jest skonfigurowany jako tylko do odczytu (np. etykieta lub pole tekstowe tylko do odczytu), tj. Eval jest używany do wiązania jednokierunkowego - do odczytu z bazy danych do pola interfejsu użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zalety korzystania z poczty e-mail Poczta e-mail może zwiększyć wydajność, produktywność i gotowość biznesową. Korzystanie z poczty elektronicznej w biznesie jest: tanie - wysłanie wiadomości e-mail kosztuje tyle samo, niezależnie od odległości i liczby osób, do których ją wysyłasz. szybko – e-mail powinien dotrzeć do odbiorcy w ciągu kilku minut, a maksymalnie w ciągu kilku godzin. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czynniki cenowe Opłata za wysyłkę listów przy użyciu Certyfikatu Pocztowego wynosi 1,40 USD za jeden list, ale tylko 8,25 USD za maksymalnie 1000 listów i dodatkowe 1,03 USD za każde dodatkowe 1000 listów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pokémon GO wymaga od graczy chodzenia po okolicy ze smartfonami, aby uchwycić pobliskie Pokemony. Na razie Nintendo nie wydało tej gry na urządzenia z systemem Windows. Możesz jednak grać w tę grę na komputerze z systemem Windows 10 za pomocą emulatora Androida, takiego jak Bluestacks. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czasami „adres ulicy” odnosi się do Twojej fizycznej lokalizacji na wyższym poziomie niż miasto. Np. „1313Mockingbird Lane” bez dołączonej nazwy miasta. Ale tak, zwykle jest to po prostu retronim, aby odróżnić go od adresu pocztowego (pierwotnie), a teraz adresu e-mail, adresu internetowego, adresu IP i tak dalej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pozwól, że opowiem Ci o funkcjach SQL. Wysoka wydajność. Duża dostępność. Skalowalność i elastyczność. Solidne wsparcie transakcyjne. Wysoki poziom bezpieczeństwa. Kompleksowe tworzenie aplikacji. Łatwość zarządzania. Otwarte źródło. Ostatnio zmodyfikowany: 2025-01-22 17:01