Stuknij narzędzie lub warstwę odpowiadającą pociągnięciom, które chcesz wymazać, a następnie stuknij gumkę i maskę. W trybie warstwy ręcznej gumka jest zawsze stosowana do warstwy wybranej ręcznie. Wystarczy dotknąć warstwy, aby ją wybrać, a następnie kontynuować i wymaż. Ostatnio zmodyfikowany: 2025-01-22 17:01

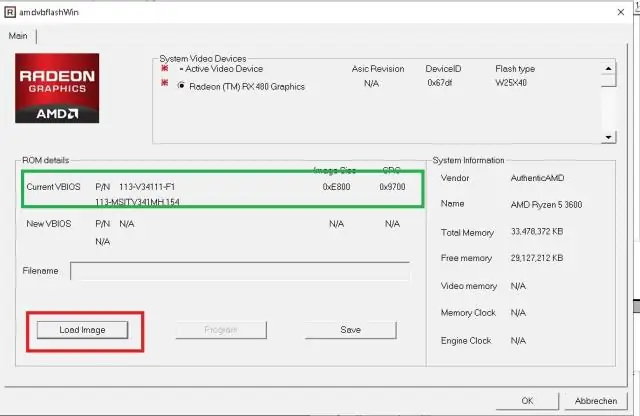

Tworzenie i wdrażanie aplikacji Express Web App na platformie Azure w kilku krokach Krok 1: Tworzenie aplikacji internetowej w trybie ekspresowym. Aby utworzyć szkielet aplikacji ekspresowej, musimy zainstalować ekspresowy generator z npm: Zaznacz dostępną opcję podczas tworzenia aplikacji ekspresowej: Krok 2: Skonfigurujmy nasz serwer aplikacji sieci Web na platformie Azure: Zaloguj się do portalu Azure. Przejdź do usługi aplikacji internetowej, jak poniżej:. Ostatnio zmodyfikowany: 2025-01-22 17:01

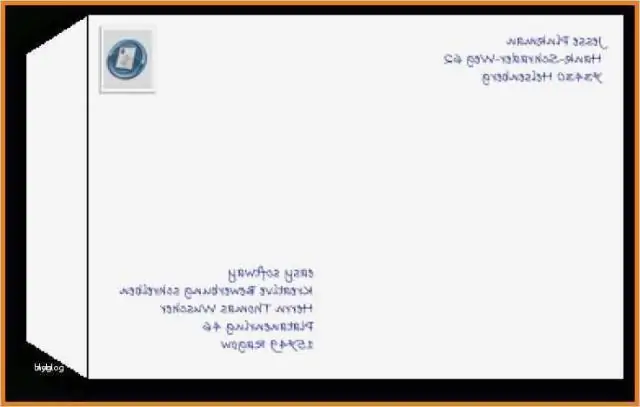

Na wszystkich napisz „nie pod tym adresem” lub „zwróć do nadawcy”. Twoim pierwszym sposobem działania powinno być wyjęcie ze skrzynki pocztowej wszystkiego, co jest zaadresowane do tej drugiej osoby i napisanie na niej „powrót do nadawcy”. Następnie odłóż go z powrotem do skrzynki pocztowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Identyfikatory osobiste (PID) to podzbiór elementów danych umożliwiających identyfikację osoby (PII), które identyfikują unikalną osobę i mogą pozwolić innej osobie na „przyjęcie” jej tożsamości bez jej wiedzy lub zgody. W połączeniu z imieniem osoby. Ostatnio zmodyfikowany: 2025-01-22 17:01

Grupa dostarczania dzienników ma dostęp do zasobnika docelowego. Dzienniki dostępu do serwera są dostarczane do zasobnika docelowego (zasobnika, do którego wysyłane są dzienniki) przez konto dostarczania zwane grupą dostarczania dzienników. Aby otrzymywać dzienniki dostępu do serwera, grupa Log Delivery musi mieć dostęp do zapisu w zasobniku docelowym. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykrywanie urządzeń to technologia, która identyfikuje typ urządzeń przenośnych uzyskujących dostęp do witryny internetowej organizacji. Korzystając z funkcji wykrywania urządzeń, firmy te mogą zapewnić użytkownikom końcowym lepsze wrażenia z korzystania z Internetu mobilnego, ukierunkować reklamy, poprawić analizę danych dostępu do sieci i przyspieszyć ładowanie obrazów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieje kilka centralnych typów usług internetowych: XML-RPC, UDDI, SOAP i REST: XML-RPC (Remote Procedure Call) to najbardziej podstawowy protokół XML służący do wymiany danych między różnymi urządzeniami w sieci. Używa protokołu HTTP do szybkiego i łatwego przesyłania danych i komunikacji innych informacji z klienta na serwer. Ostatnio zmodyfikowany: 2025-01-22 17:01

Vi posiada również potężne możliwości wyszukiwania i zamiany. Aby wyszukać w tekście otwartego pliku określony ciąg (kombinację znaków lub słów), w trybie poleceń wpisz dwukropek (:), „s”, ukośnik (/) i sam ciąg wyszukiwania. To, co wpiszesz, pojawi się w dolnej linii ekranu wyświetlacza. Ostatnio zmodyfikowany: 2025-01-22 17:01

W telekomunikacji pojęcie bezpołączeniowe opisuje komunikację między dwoma punktami końcowymi sieci, w której wiadomość może być wysłana z jednego punktu końcowego do drugiego bez wcześniejszego ustalenia. Internet Protocol (IP) i User Datagram Protocol (UDP) to protokoły bezpołączeniowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chociaż Verizon będzie działać w Japonii, będzie pobierać astronomiczną stawkę w wysokości 1 USD. 99/min dla połączeń międzynarodowych i 0 USD. 50, aby wysłać SMS-a. Innym sposobem na obejście tego jest uzyskanie nieograniczonego pakietu danych i komunikowanie się za pośrednictwem Internetu (tj. poczty e-mail i serwisów społecznościowych). Ostatnio zmodyfikowany: 2025-01-22 17:01

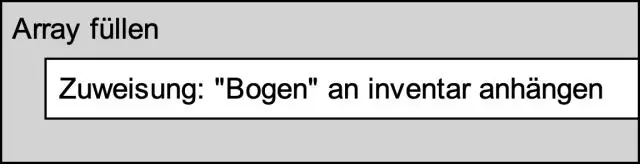

Logika usunięcia elementu z tablicy Przenieś do wskazanej lokalizacji, którą chcesz usunąć w danej tablicy. Skopiuj następny element do bieżącego elementu tablicy. Czyli musisz wykonać array[i] = array[i + 1]. Powtórz powyższe kroki do ostatniego elementu tablicy. Na koniec zmniejsz rozmiar tablicy o jeden. Ostatnio zmodyfikowany: 2025-01-22 17:01

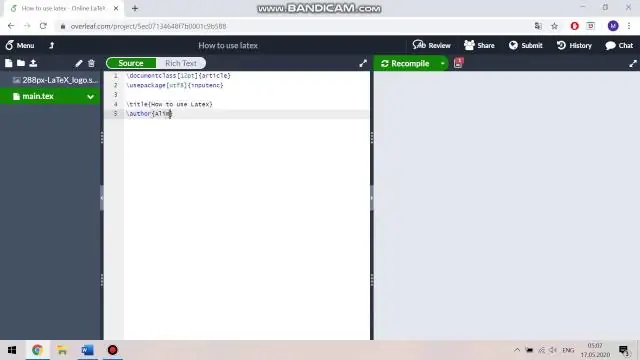

LaTeX nie jest z natury trudniejszy do nauczenia się niż jakiekolwiek inne umiejętności, które napotykasz w szkole. Po prostu miej otwarty umysł, doceń jego dziwactwa i podchodź do LaTeXa z ciekawością. W przeciwieństwie do Microsoft Word, inwestowanie czasu w LaTeX przynosi wykładniczy zwrot. To nie jest strasznie trudne. Ostatnio zmodyfikowany: 2025-01-22 17:01

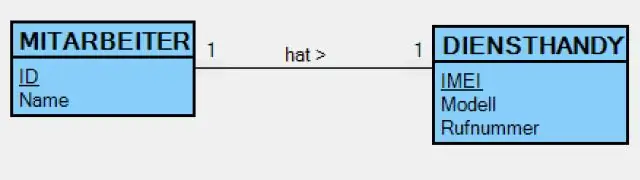

Agregacja w Javie to relacja między dwiema klasami, którą najlepiej opisać jako relację „ma-a” i „całość/część”. Jeśli Klasa A zawiera odniesienie do Klasy B, a Klasa B zawiera odniesienie do Klasy A, wówczas nie można określić wyraźnego prawa własności, a relacja jest po prostu relacją skojarzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenie Awk w systemie unix jest używane głównie do manipulacji danymi przy użyciu pliku i generowania określonych raportów. Język programowania poleceń awk nie wymaga kompilacji i pozwala użytkownikowi używać zmiennych, funkcji numerycznych, funkcji łańcuchowych i operatorów logicznych. Ostatnio zmodyfikowany: 2025-06-01 05:06

W informatyce zawieszenie lub zawieszenie występuje, gdy program komputerowy lub system przestają odpowiadać na dane wejściowe. Podstawowym powodem jest zazwyczaj wyczerpanie zasobów: zasoby niezbędne do działania jakiejś części systemu są niedostępne, ponieważ są używane przez inne procesy lub po prostu są niewystarczające. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzenie klastrów Przeciągnij klaster z okienka Analiza do widoku i upuść go w obszarze docelowym w widoku: Możesz również kliknąć dwukrotnie klaster, aby znaleźć klastry w widoku. Po upuszczeniu lub dwukrotnym kliknięciu Cluster: Tableau tworzy grupę klastrów na kolor i koloruje znaki w widoku według klastra. Ostatnio zmodyfikowany: 2025-01-22 17:01

Lew Cirne założył New Relic w 2008 roku i jest prezesem firmy. Nazwa „New Relic” jest anagramem imienia założyciela Lew Cirne. New Relic wszedł na giełdę 12 grudnia 2014 r. W styczniu 2020 r. firma ogłosiła, że Bill Staples dołączy jako Chief Product Officer 14 lutego 2020 r. Ostatnio zmodyfikowany: 2025-06-01 05:06

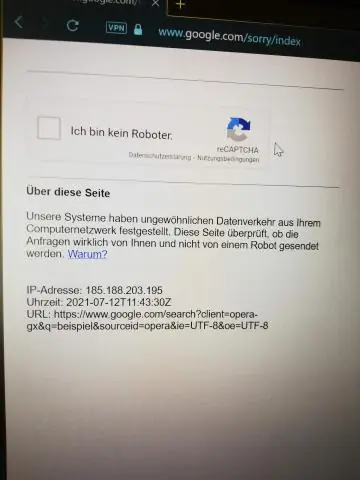

Okazało się, że Google może nadal rejestrować witryny, które przeglądasz w trybie incognito w przeglądarce Chrome, i łączyć je z Twoją tożsamością. Tryb incognito to ustawienie w Chrome, które uniemożliwia przechowywanie historii online. Nie będzie również przechowywać plików cookie - małych plików o Tobie - które są powiązane z Twoją tożsamością. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wyłącz aplikacje startowe Naciśnij klawisz Windows. Wpisz konfigurację systemu w polu wyszukiwania. Uruchom aplikację Konfiguracja systemu z wyników wyszukiwania. Kliknij kartę Uruchamianie. Odznacz procesy, których nie chcesz uruchamiać podczas uruchamiania. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Konfiguracja dla DHCP Kliknij Start, a następnie Panel sterowania. W Panelu sterowania wybierz Sieć i Internet, a następnie z następującego menu kliknij pozycję Centrum sieci i udostępniania. Wybierz Zmień ustawienia adaptera z menu po lewej stronie. Wybierz Protokół internetowy w wersji 4 (TCP/IPv4) i kliknij Właściwości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oznaki i objawy niewielka plamka lub linia pod skórą, zwykle na dłoniach lub stopach. uczucie, że coś utknęło pod skórą. ból w miejscu drzazgi. czasami zaczerwienienie, obrzęk, ciepło lub ropa (objawy infekcji). Ostatnio zmodyfikowany: 2025-01-22 17:01

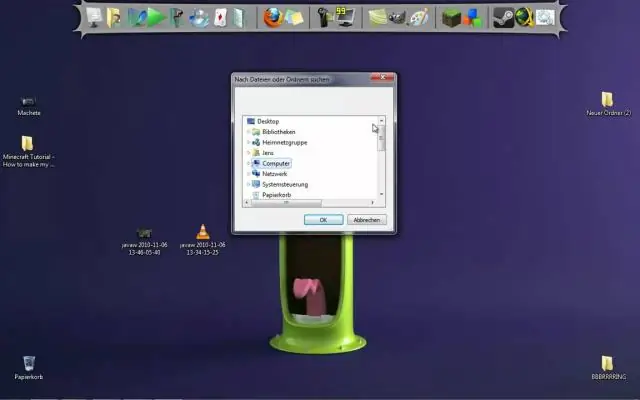

Jak zresetować kartę SD Włóż kartę SD do otwartego gniazda SD w komputerze. Kliknij menu „Start” systemu Windows i wybierz „Komputer”. Kliknij prawym przyciskiem myszy kartę SD. Kliknij „Format”. Kliknij „OK”, gdy system Windows zapyta, czy na pewno chcesz sformatować kartę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Urządzenie z podwójnym napięciem może przyjmować zarówno 110-120V, jak i 220-240V. Na szczęście wiele gadżetów podróżnych ma dwa napięcia, więc potrzebujesz tylko przejściówki, zwanej również przejściówką podróżną. Typowe urządzenia z podwójnym napięciem: ładowarki do iPhone'a. Laptopy. iPady. Kamery. Ostatnio zmodyfikowany: 2025-01-22 17:01

MapPath to metoda, która rozpoznaje ścieżki wirtualne na ścieżki maszynowe. Ma świetne narzędzie do XML i kilku innych plików danych. Wskazówka: MapPath może działać jako pomost między ścieżkami wirtualnymi specyficznymi dla witryny internetowej a ścieżką fizyczną. Metody NET IO będą wymagały. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz nowy projekt BW w HANA Studio Otwórz SAP HANA Studio i utwórz nowy projekt. Przejdź do Windows → Otwórz perspektywę → Inne. Wybierz Modelowanie BW → Kliknij OK, jak pokazano na poniższym zrzucie ekranu. Ostatnio zmodyfikowany: 2025-01-22 17:01

W pgAdmin 4, oto kroki: Kliknij prawym przyciskiem myszy tabelę i wybierz Właściwości. W wyświetlonym oknie dialogowym kliknij Ograniczenia / Klucz obcy. Kliknij ikonę + w prawym górnym rogu tabeli kluczy obcych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pusta tablica to tablica bez elementów. W przypadku tablic niepustych elementy są inicjowane do ich wartości domyślnej. – Wczytaj dane wprowadzone przez użytkownika do zmiennej i użyj jej wartości do zainicjowania tablicy. Zamiast tego użyj ArrayList – Piotr Gwiazda kwietnia 14 '14 o 18:41. Ostatnio zmodyfikowany: 2025-06-01 05:06

Mono to darmowy projekt o otwartym kodzie źródłowym, którego celem jest stworzenie zgodnego ze standardem Ecma. Struktura oprogramowania zgodna z NET Framework, w tym kompilator C# i środowisko uruchomieniowe języka wspólnego. Aplikacje NET na wielu platformach, ale także w celu zapewnienia lepszych narzędzi programistycznych dla programistów Linuksa. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz folder i kliknij dwukrotnie ikonę Prezi, aby otworzyć prezentację. Jest teraz gotowy do obejrzenia przez klienta lub pokazania światu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przyjrzyjmy się pięciu najpopularniejszych narzędziach do skanowania portów używanych w dziedzinie infosec. Nmapa. Nmap to skrót od „Network Mapper”, jest to najpopularniejszy skaner sieci i skaner portów w historii. Skan jednorożca. Unicornscan to drugi najpopularniejszy darmowy skaner portów po Nmap. Wściekłe skanowanie IP. Netcat. Zenmap. Ostatnio zmodyfikowany: 2025-06-01 05:06

Dowiedz się, jak drukować na kopertach w systemie Windows. Jak drukować koperty w programie Microsoft Word? W programie Microsoft Word kliknij opcję Korespondencja, a następnie kliknij opcję Koperty. W oknie Koperty i etykiety wpisz adres w polu Adres dostawy, a następnie wpisz adres zwrotny w polu Adres zwrotny. Kliknij Podgląd. Ostatnio zmodyfikowany: 2025-01-22 17:01

Największą różnicą konstrukcyjną między Note5 a najnowszym modelem Samsunga jest ekran od krawędzi do krawędzi. Większy ekran oznacza, że Note 8 jest większy i grubszy niż Note 5, który mierzy 6 x 2,9 x 0,29 cala. Ostatnio zmodyfikowany: 2025-06-01 05:06

Dostęp do portalu można również uzyskać za pośrednictwem centrum administracyjnego usługi Microsoft 365 w następujący sposób: W centrum administracyjnym usługi Microsoft 365 kliknij ikonę Uruchamianie aplikacji., a następnie wybierz Zabezpieczenia. Na stronie zabezpieczeń Microsoft 365 kliknij Więcej zasobów, a następnie wybierz Cloud App Security. Ostatnio zmodyfikowany: 2025-01-22 17:01

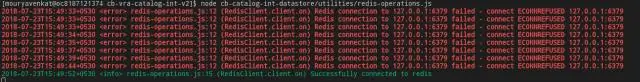

Maksymalna liczba klientów W Redis 2.6 ten limit jest dynamiczny: domyślnie jest ustawiony na 10000 klientów, chyba że dyrektywa maxclients w Redis stanowi inaczej. konf. Ostatnio zmodyfikowany: 2025-01-22 17:01

WARIANT. Otagowany typ uniwersalny, który może przechowywać wartości dowolnego innego typu, w tym OBJECT i ARRAY, o maksymalnym rozmiarze 16 MB skompresowanym. Wartość dowolnego typu danych można niejawnie rzutować na wartość VARIANT, z zastrzeżeniem ograniczeń rozmiaru. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pliki tekstowe obejmują różne typy plików, w tym HTML, JavaScript, CSS, .txt itp. Kompresja tekstu zwykle działa na podstawie wyników podobnych ciągów w pliku tekstowym i zastąpienia tych ciągów tymczasową reprezentacją binarną, aby zmniejszyć ogólny rozmiar pliku. Ostatnio zmodyfikowany: 2025-01-22 17:01

W fotografii odpowiednik ogniskowej 35 mm jest miarą, która wskazuje kąt widzenia określonej kombinacji obiektywu aparatu i filmu lub rozmiaru czujnika. W dowolnej kamerze filmowej 35 mm obiektyw 28 mm to obiektyw szerokokątny, a obiektyw 200 mm to obiektyw o długiej ogniskowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Alpha Shoppers to program adware, który wyświetla wyskakujące reklamy i niechciane reklamy, które nie pochodzą z przeglądanych stron. Ostatnio zmodyfikowany: 2025-01-22 17:01

Połączenia elektryczne. Łatwe, bezpieczne, bezobsługowe: idealne do szyn DIN, płytek drukowanych lub skrzynek przyłączeniowych lub jako złącza wtykowe w kanałach kablowych lub szafach sterowniczych – WAGO oferuje odpowiednie rozwiązania połączeń elektrycznych do każdego zastosowania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Smartfon LG K8 (2018) został wprowadzony na rynek w lutym 2018 roku. Telefon jest wyposażony w 5,00-calowy ekran dotykowy o rozdzielczości 720x1280 pikseli i gęstości 294 pikseli na cal (ppi). LG K8 (2018) jest zasilany czterordzeniowym procesorem 1,3 GHz. Pochodzi z 2 GB pamięci RAM. Ostatnio zmodyfikowany: 2025-06-01 05:06