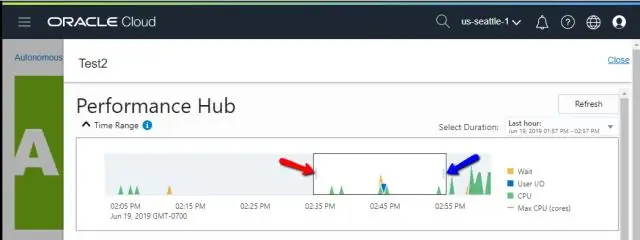

Raport bazy danych jest sformatowanym wynikiem zapytań do bazy danych i zawiera przydatne dane do podejmowania decyzji i analizy. Większość dobrych aplikacji biznesowych zawiera wbudowane narzędzie do raportowania; jest to po prostu interfejs front-end, który wywołuje lub uruchamia zapytania do bazy danych zaplecza, które są sformatowane pod kątem łatwego użytkowania aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

PACS to system do cyfrowego przechowywania, transmisji i wyszukiwania obrazów radiologicznych. Systemy PACS zawierają zarówno komponenty programowe, jak i sprzętowe, które bezpośrednio łączą się z modalnościami obrazowania i pozyskują obrazy cyfrowe z modalności. Obrazy są przesyłane do stacji roboczej w celu przeglądania i raportowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak Best Buy sprzedaje je odblokowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

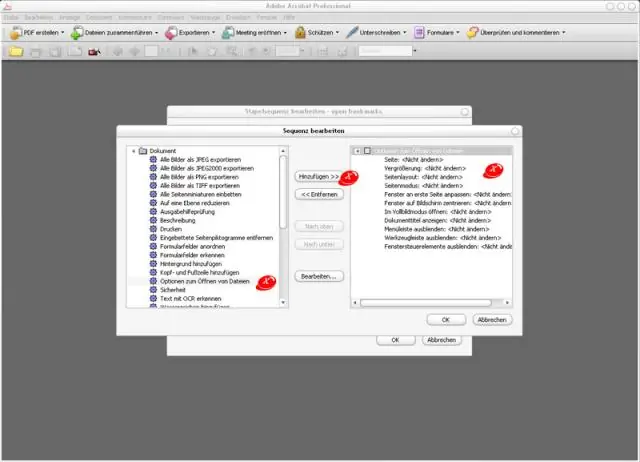

Importowanie zakładek do pliku PDF W programie Acrobat wybierz polecenie Narzędzia > Debenu PDF Aerialist 11 > Zakładki. Wybierz Dodaj zakładki. Kliknij Importuj. Wybierz „Z pliku ustawień”. Ustaw lokalizację pliku ustawień. Kliknij OK. Wybierz lokalizację wstawienia (np. przed, po lub w celu zastąpienia istniejących zakładek) i kliknij OK. Ostatnio zmodyfikowany: 2025-06-01 05:06

Używany jako przycisk RESET: Gdy kamera jest włączona, naciśnij i przytrzymaj przycisk WPS/RESET (przez ponad 5 sekund), aż zgasną zarówno dioda LED systemu, jak i dioda LED WPS. Następnie zwolnij przycisk i poczekaj, aż aparat zresetuje się do domyślnych ustawień fabrycznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Miksery cyfrowe szybko zyskują na znaczeniu Opisane w najprostszych słowach, różnica między mikserami analogowymi i cyfrowymi polega na tym, czy sygnały audio są wewnętrznie przetwarzane w ich oryginalnej formie analogowej, czy też są konwertowane do i przetwarzane w formie cyfrowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Optymalne miejsca do zainstalowania kamer bezpieczeństwa Według Bureau of Justice Statistics drzwi wejściowe, drzwi tylne i okna na pierwszym piętrze są najczęstszymi wejściami dla przestępców. W rzeczywistości około 81 procent włamywaczy wchodzi przez pierwsze piętro, więc umieść kamery tam, gdzie włamywacze są najbardziej skłonni do wejścia. Ostatnio zmodyfikowany: 2025-06-01 05:06

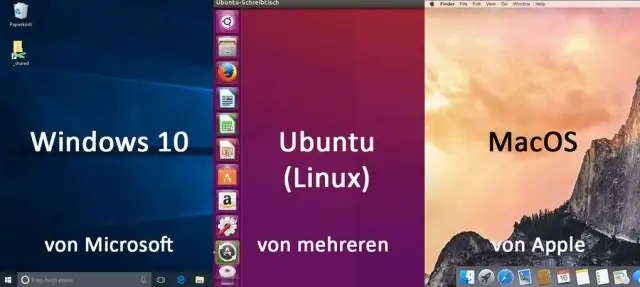

System operacyjny (OS) to oprogramowanie systemowe, które zarządza sprzętem komputerowym, zasobami oprogramowania i zapewnia typowe usługi dla programów komputerowych. Dominującym komputerowym systemem operacyjnym jest Microsoft Windows z udziałem w rynku wynoszącym około 82,74%. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tylko przez ograniczony czas (tj. do 15 listopada) członkowie Costco Warehouse mogą kupić zupełnie nowego iPhone'a 8 64 GB za jedyne 499,99 USD. Tymczasem iPhone 8 Plus 64 GB kosztuje 599,99 USD w Costco, co, jak się domyślacie, jest równe cenie oficjalnego odnowienia sprzedawanego w internetowym sklepie Apple Store w USA. Ostatnio zmodyfikowany: 2025-01-22 17:01

Yahoo Mail przechowuje zawartość Twojej skrzynki pocztowej tak długo, jak pozostaje ona aktywna. Zaloguj się do swojej skrzynki pocztowej co najmniej raz na 12 miesięcy, aby zachować jej aktywność. Treści usuniętej z nieaktywnej skrzynki pocztowej nie można przywrócić. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najkrótszy problem ze ścieżką polega na znalezieniu takiej ścieżki między wierzchołkami grafu, aby suma wag krawędzi była minimalna. Ostatnio zmodyfikowany: 2025-01-22 17:01

5 różnych typów domen Dostępne domeny najwyższego poziomu. Domeny najwyższego poziomu znajdują się na szczycie internetowej hierarchii nazw domen. Domeny najwyższego poziomu kodu kraju. Następnie na liście mamy domeny najwyższego poziomu z kodem kraju (ccTLD). Ogólne domeny najwyższego poziomu. Domeny drugiego poziomu. Domeny trzeciego poziomu. Ostatnio zmodyfikowany: 2025-06-01 05:06

Delfy były starożytnym sanktuarium religijnym poświęconym greckiemu bogu Apollo. Opracowane w VIII wieku p.n.e. sanktuarium było domem dla wyroczni delfickiej i kapłanki Pytii, która słynęła w całym starożytnym świecie z przepowiadania przyszłości i była konsultowana przed wszystkimi większymi przedsięwzięciami. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chroń ekran laptopa przed fizycznym uszkodzeniem Cóż, możesz chronić ekran laptopa za pomocą osłony ekranu lub cienkiego ochraniacza, aby uniknąć zadrapań, wody i innych fizycznych uszkodzeń. Możesz również założyć prześcieradło antyodblaskowe, które pomoże chronić ekran nawet podczas ekspozycji na słońce. Ostatnio zmodyfikowany: 2025-01-22 17:01

Główne elementy krytycznego myślenia obejmują: percepcję, założenia, emocje, język, argumentację, błąd, logikę i rozwiązywanie problemów. Postrzeganie. Założenia. Emocja. Język. Argument. Błąd. Logika. Rozwiązywanie problemów poprzez logikę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bezpieczny routing w sieciach ad hoc Bezprzewodowe sieci ad hoc są również podatne na ataki typu powtórka. W takim przypadku system uwierzytelniania można ulepszyć i wzmocnić poprzez rozszerzenie protokołu AODV. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz obliczyć czas oczekiwania, rysując wykres Gantta, tak aby czas oczekiwania tego procesu był równy czasowi zakończenia - (czas przybycia + czas serii). Ostatni czas startu P1 to 24 (gdy P1 działa po raz trzeci na wykresie Gannta) P1 wywłaszczono 2 razy w swoim życiu Kwant = 4, Przybycie = 0. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Co to znaczy, że nie ma sygnału wybierania? Jeśli masz a sygnał wybierania i może zadzwonić gdy Twój telefon jest podłączony do jednego gniazdka, a do drugiego nie, tam może być problem z wewnętrznym okablowaniem twojego domu.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zarządzaj testami beta w iTunes Connect Archiwum aplikacji znajdziesz w zakładce PreRelease. Aby włączyć testy beta, przestaw TestFlight Beta Testing na ON. Status zostanie zmieniony z Nieaktywny na Zaproś testerów. Kliknij Zaproś testerów, a następnie kliknij „Użytkownicy i role”, aby zaprosić testerów wewnętrznych do wypróbowania aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz po prostu wybrać swoją książkę ze sklepu GooglePlay i wybrać odpowiednią procedurę zakupu. Następnie możesz ją po prostu pobrać i uzyskać dostęp do pełnej książki w Książkach Google.PS – Upewnij się, że kupowana książka zawiera pełną wersję. Ostatnio zmodyfikowany: 2025-06-01 05:06

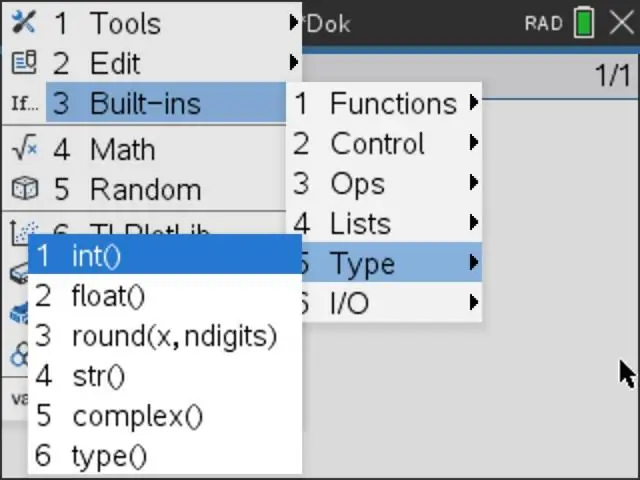

Jeśli pojedynczy argument (obiekt) jest przekazywany do wbudowanej funkcji type(), zwraca typ danego obiektu. Jeśli zostaną przekazane trzy argumenty (name, bases i dict), zwraca nowy typ obiektu. Jeśli chcesz sprawdzić typ obiektu, zamiast tego zaleca się użycie funkcji isinstance() w języku Python. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zawsze możesz ręcznie zarejestrować aktywność „pływanie”, wykonując następujące czynności w aplikacji Fitbit: W panelu aplikacji Fitbit stuknij ikonę + > TrackExercise. Dotknij Dziennik. Stuknij ostatnią aktywność lub wyszukaj typ ćwiczenia. Wprowadź szczegóły aktywności i dotknij Dodaj. Ostatnio zmodyfikowany: 2025-01-22 17:01

Największym zagrożeniem cybernetycznym dla każdej organizacji są jej pracownicy. Według danych cytowanych przez Securitymagazine.com „Pracownicy wciąż padają ofiarą ataków społecznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Być może zdajesz sobie sprawę, że Apple Watch korzysta z technologii bezprzewodowego ładowania Qi i nie polega na portach i kablach Lightning, w przeciwieństwie do urządzeń z systemem iOS. Jednak urządzenie po prostu nie ładuje się na żadnej ładowarce Qi, takiej jak te sprzedawane za 10 USD na Amazon. A jednak nie możesz używać Apple Watch z żadnym z nich. Ostatnio zmodyfikowany: 2025-01-22 17:01

T568A i T568B to dwa kody kolorów używane do okablowania ośmiopozycyjnych wtyczek modułowych RJ45. Schemat okablowania T568A jest uznawany za preferowany schemat okablowania dla tego standardu, ponieważ zapewnia kompatybilność wsteczną zarówno dla jednoparowych, jak i dwuparowych schematów okablowania USOC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ogólny wzorzec repozytorium C# Utworzenie klasy repozytorium dla każdego typu jednostki może spowodować powstanie dużej ilości powtarzalnego kodu. Ogólny wzorzec repozytorium to sposób na zminimalizowanie tego powtórzenia i jedno podstawowe repozytorium dla wszystkich typów danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Baza danych Oracle składa się z jednej lub więcej logicznych jednostek pamięci zwanych obszarami tabel, które zbiorczo przechowują wszystkie dane bazy danych. Każdy obszar tabel w bazie danych Oracle składa się z jednego lub więcej plików zwanych plikami danych, które są strukturami fizycznymi zgodnymi z systemem operacyjnym, w którym działa Oracle. Ostatnio zmodyfikowany: 2025-01-22 17:01

Data/godzina Typy danych Składnia Znacznik czasu Oracle 9i (dokładność ułamkowa sekund) z dokładnością ułamkową sekundy strefy czasowej musi być liczbą z zakresu od 0 do 9. (domyślnie 6) znacznik czasu (dokładność ułamkowa sekundy) z dokładnością ułamkową sekundy lokalnej strefy czasowej musi być liczba od 0 do 9. (domyślnie 6). Ostatnio zmodyfikowany: 2025-01-22 17:01

Uszkodzenia transmisji. Odebrany sygnał może różnić się od sygnału nadawanego. Efekt ten pogorszy jakość sygnału w przypadku sygnałów analogowych i wprowadzi błędy bitowe w przypadku sygnałów cyfrowych. Istnieją trzy rodzaje zaburzeń transmisji: tłumienie, zniekształcenia opóźnienia i szum. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO A więc, jak zrobić okładkę DVD w programie Word? Użyj słowa lub programu do projektowania Możesz użyć szablonu w programie Microsoft Word lub ręcznie skonfigurować dokument. W programie OpenOffice.org Writer lub Microsoft Word kliknij Format, a następnie Kolumny, a następnie wybierz 3.. Ostatnio zmodyfikowany: 2025-01-22 17:01

10 najlepszych sposobów na zwiększenie sieci WiFi Wybierz dobre miejsce na router. Aktualizuj swój router. Zdobądź mocniejszą antenę. Odetnij pijawki WiFi. Kup wzmacniacz/wzmacniacz/wzmacniacz WiFi. Przełącz się na inny kanał Wi-Fi. Kontroluj aplikacje i klienty wymagające dużej przepustowości. Korzystaj z najnowszych technologii WiFi. Ostatnio zmodyfikowany: 2025-06-01 05:06

Hej, do instalacji UiPath Orchestrator, SQL jest obowiązkowy, a następujące są podstawowe wymagania dotyczące instalacji SQL Server: Maszyna SQL Server może być współdzielona z innymi aplikacjami. Nie musi być dedykowana Orchestratorowi. Ostatnio zmodyfikowany: 2025-01-22 17:01

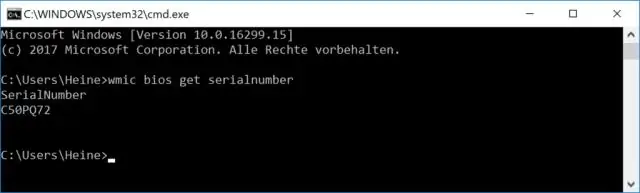

Otwórz Wiersz Poleceń, naciskając klawisz Windows na klawiaturze i stukając literę X. Następnie wybierz Wiersz Poleceń (Administrator). Wpisz polecenie: WMIC BIOSGET SERIALNUMBER, a następnie naciśnij enter. Jeśli twój numer seryjny jest zakodowany w twoim biosie, pojawi się tutaj na ekranie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmień serwery nazw dla moich domen Zaloguj się do Centrum kontroli domen GoDaddy. (Potrzebujesz pomocy przy logowaniu? Znajdź swoją nazwę użytkownika lub hasło.) Wybierz nazwę swojej domeny z listy, aby uzyskać dostęp do strony Ustawienia domeny. Przewiń w dół do Ustawienia dodatkowe i wybierz Zarządzaj DNS. W sekcji Serwery nazw wybierz Zmień. Ostatnio zmodyfikowany: 2025-01-22 17:01

Procesor właściwie nie komunikuje się w ogóle bezpośrednio z pamięcią RAM, robi to za pośrednictwem pamięci podręcznej. Pamięć podręczna żąda danych z tych lokalizacji pamięci, które najprawdopodobniej będą używane z pamięci podręcznej wyższego poziomu. Podobnie jak żądania L1 z L2, L2 z L3 i L3, a następnie żądania z pamięci RAM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przełączniki przyciskowe są używane w zastosowaniach przemysłowych i medycznych, a także są rozpoznawalne w życiu codziennym. Do zastosowań w sektorze przemysłowym przyciski są często częścią większego systemu i są połączone za pomocą połączenia mechanicznego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Translacja adresów sieciowych (NAT) to metoda ponownego mapowania jednej przestrzeni adresów IP na inną poprzez modyfikację informacji o adresie sieci w nagłówku IP pakietów, gdy są one przesyłane przez urządzenie routingu ruchu. Jeden routowany przez Internet adres IP bramy NAT może być używany dla całej sieci prywatnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieje wiele sposobów dodawania obrazów i ikon do modeli szkieletowych. Najłatwiej jest po prostu przeciągnąć i upuścić plik obrazu z komputera na kanwę szkieletów. Czytaj dalej, aby dowiedzieć się więcej o dodawaniu i używaniu obrazów, ikon i innych zasobów do swoich projektów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Abstrakcja JavaScript Abstrakcja to sposób na ukrycie szczegółów implementacji i pokazanie użytkownikom tylko funkcjonalności. Innymi słowy, ignoruje nieistotne szczegóły i pokazuje tylko ten wymagany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wskaźniki do funkcji w C i C++ Autor: Alex Allain. Wskaźnik funkcji to zmienna, która przechowuje adres funkcji, która może być później wywołana za pomocą tego wskaźnika funkcji. Jest to przydatne, ponieważ funkcje hermetyzują zachowanie. Ostatnio zmodyfikowany: 2025-01-22 17:01