48 godzin W związku z tym, czy rozładowany akumulator laptopa można naładować? Krok 1: Weź swój bateria Wyjmij i umieść go w szczelnie zamkniętej torebce Ziploc lub plastikowej torbie. Krok 2: Śmiało, włóż torbę do zamrażarki i pozostaw ją tam na około 12 godzin.. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wyłącz McAfee On Access Scanner Kliknij przycisk „Start” systemu Windows, a następnie kliknij „Programy”. Kliknij opcję „Konsola McAfee VirusScan”. Kliknij opcję "Ochrona dostępu". Usuń zaznaczenie pola wyboru obok opcji „Zapobiegaj zatrzymaniu usług McAfee”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metody badawcze. Istnieje wiele sposobów na uzyskanie informacji. Najpopularniejszymi metodami badawczymi są: wyszukiwanie literatury, rozmowy z ludźmi, grupy fokusowe, wywiady osobiste, ankiety telefoniczne, ankiety pocztowe, ankiety e-mailowe i ankiety internetowe. Wyszukiwanie literatury obejmuje przeglądanie wszystkich łatwo dostępnych materiałów. Ostatnio zmodyfikowany: 2025-01-22 17:01

MySQL Standard Edition (Internet i użytkownicy końcowi) w cenie 2000,00 USD rocznie. MySQL Enterprise Edition (użytkownicy sieci Web i użytkownicy końcowi) w cenie 500,00 USD rocznie. MySQL Cluster Carrier Grade Edition (internet i użytkownicy końcowi) w cenie 10000,00 USD rocznie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Folder SDK firmy defalut to inC:UsersAppDataLocalAndroid. A folder AppData jest ukryty w oknach. Włącz opcję Pokaż ukryte pliki w folderze i zajrzyj do środka. Upewnij się, że wszystkie foldery są widoczne. Ostatnio zmodyfikowany: 2025-01-22 17:01

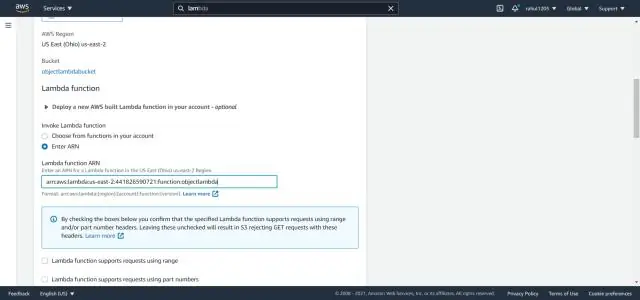

Obecnie do wyboru jest sporo usług przechowywania w chmurze. W rzeczywistości Google Cloud Storage (GCS) opcjonalnie oferuje dostęp za pośrednictwem interfejsu API zgodnego z S3. Ułatwia to zmianę pamięci masowej zaplecza z Amazon S3 na GCS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wydaj polecenie show ip eigrp topology w celu weryfikacji. Jeśli trasy nie są widoczne w tabeli topologii, wydaj polecenie clear ip eigrp topology. Wydaj polecenie show ip eigrp topology net mask, aby znaleźć identyfikator routera (RID). Lokalny identyfikator RID można znaleźć za pomocą tego samego polecenia na lokalnie generowanym routerze zewnętrznym. Ostatnio zmodyfikowany: 2025-01-22 17:01

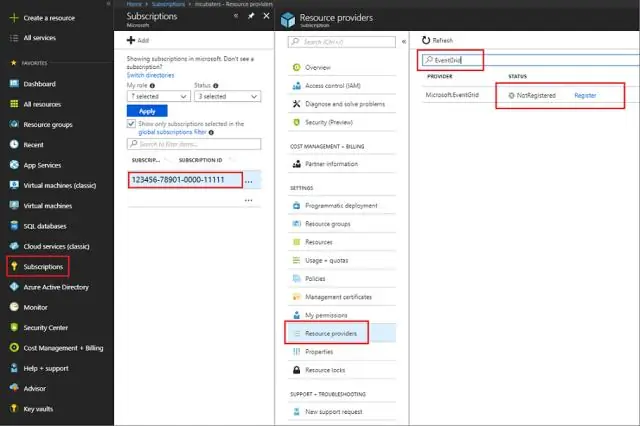

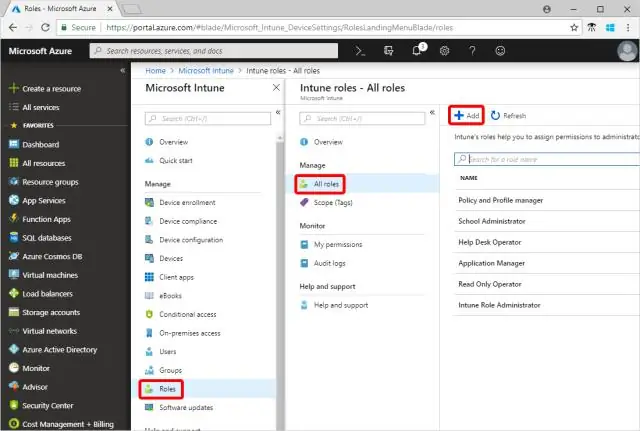

Microsoft Azure został opisany jako „warstwa chmury” na szczycie wielu systemów Windows Server, które korzystają z systemu Windows Server 2008 i dostosowanej wersji Hyper-V, znanej jako Microsoft Azure Hypervisor w celu zapewnienia wirtualizacji usług. Ostatnio zmodyfikowany: 2025-01-22 17:01

U większości gatunków mrówki/pszczoły/termity będą prawdopodobnie po prostu pracować, aż wymrą, lub opuszczą gniazdo i spróbują szczęścia w naturze. W przypadku niektórych gatunków brak matki umożliwi innym osobnikom rozrodczym, a nawet robotnicom zostanie nową matką. Ostatnio zmodyfikowany: 2025-01-22 17:01

Bloki try, catch i w końcu w Javie pomagają w pisaniu kodu aplikacji, który może zgłaszać wyjątki w czasie wykonywania i daje nam szansę na odzyskanie wyjątku poprzez wykonanie alternatywnej logiki aplikacji lub wdzięczną obsługę wyjątku w celu zwrócenia się do użytkownika. Ostatnio zmodyfikowany: 2025-01-22 17:01

„W tranzycie” oznacza, że przesyłka znajduje się gdzieś pomiędzy miejscem pochodzenia a lokalnym urzędem pocztowym. „Przybycie z opóźnieniem” oznacza, że zdają sobie sprawę z opóźnienia gdzieś na tej trasie, które spowoduje, że przesyłka zostanie dostarczona po przewidywanej dacie lub godzinie doręczenia. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jak zrobić TextBox z ikoną wyszukiwania w HTML i CSS? Krok 1: Utwórz index.html z jego podstawową strukturą. <! Dodaj pole wprowadzania wewnątrz tagu. Uwzględnij również symbol zastępczy „Wyszukaj”. Krok 3: Pobierz ikonę wyszukiwania. Krok 4: Dodaj div z ikoną obrazu w środku. Krok 5: Dodaj magiczny CSS. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przejdź do ustawień funkcji lambda, a w prawym górnym rogu znajdziesz przycisk o nazwie „Akcje”. W rozwijanym menu wybierz „eksportuj” iw wyskakującym okienku kliknij „Pobierz pakiet wdrożeniowy”, a funkcja zostanie pobrana w a. plik zip. Ostatnio zmodyfikowany: 2025-01-22 17:01

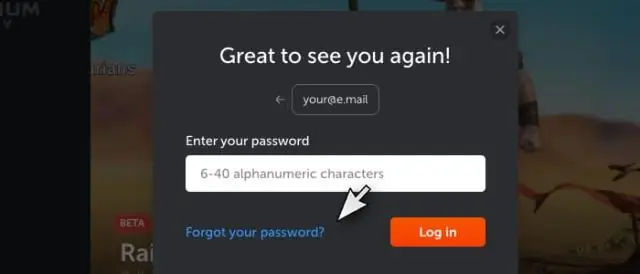

Silne hasło składa się z co najmniej sześciu znaków (a im więcej znaków, tym silniejsze hasło), które są kombinacją liter, cyfr i symboli (@, #, $, % itd.), jeśli jest to dozwolone. W hasłach zazwyczaj rozróżniana jest wielkość liter, więc silne hasło zawiera zarówno wielkie, jak i małe litery. Ostatnio zmodyfikowany: 2025-06-01 05:06

Możesz zamienić dowolną liczbę obiektów lub literałów, nawet różnych typów, używając prostej funkcji tożsamości, takiej jak ta: var swap = function (x){return x}; b = zamiana(a, a=b); c = zamiana(a, a=b, b=c); Twój problem: var swap = function (x){return x}; lista[y] = swap(lista[x], lista[x]=lista[y]);. Ostatnio zmodyfikowany: 2025-06-01 05:06

Domyślne porty Katalogu globalnego to 3268 (LDAP) i 3269 (LDAPS). Upewnij się, że podczas tworzenia katalogu w Duo wykonasz wszystkie poniższe czynności: Wprowadź jeden z numerów portów Katalogu globalnego zamiast standardowego numeru portu LDAP 389 lub LDAPS 636. Ostatnio zmodyfikowany: 2025-01-22 17:01

Partycja RAW to partycja, która nie została sformatowana przy użyciu systemu plików ani FAT12/FAT16/FAT32, ani NTFS/NTFS5. Poza tym dysk RAW odnosił się do dostępu do dysku twardego na poziomie RAW, na poziomie binarnym, poniżej poziomu systemu plików i przy użyciu danych partycji w MBR. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ansible to narzędzie do automatyzacji, które pomaga odeprzeć złożoność i przyspieszyć inicjatywy DevOps. Wspierany przez RedHat Terraform działa jak orkiestrator, używając Packera do automatyzacji. Terraform to bardziej narzędzie do udostępniania infrastruktury. Terraform rozmawia z VMWare, AWS, GCP i wdraża infrastrukturę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zanim zaczniesz Utwórz projekt w chmurze za pomocą aplikacji App Engine. Napisz węzeł. Serwer WWW js gotowy do wdrożenia w App Engine. Zainstaluj pakiet Cloud SDK, który udostępnia narzędzie wiersza poleceń gcloud. Upewnij się, że gcloud jest skonfigurowany do korzystania z projektu Google Cloud, w którym chcesz wdrożyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Anomalia wstawiania występuje, gdy pewnych atrybutów nie można wstawić do bazy danych bez obecności innych atrybutów. Na przykład jest to odwrotność usuwania anomalii - nie możemy dodać nowego kursu, chyba że na kursie zapisany jest co najmniej jeden student. Ostatnio zmodyfikowany: 2025-01-22 17:01

Linux może działać tylko na dysku USB bez modyfikowania istniejącego systemu, ale będziesz chciał zainstalować go na swoim komputerze, jeśli planujesz używać go regularnie. Zainstalowanie dystrybucji Linuksa obok systemu Windows jako systemu „podwójnego rozruchu” da ci wybór dowolnego systemu operacyjnego przy każdym uruchomieniu komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co to jest Raspberry Pi? Raspberry Pi to tani komputer wielkości karty kredytowej, który podłącza się do monitora komputerowego lub telewizora i wykorzystuje standardową klawiaturę i mysz. Jest to małe, wydajne urządzenie, które umożliwia osobom w każdym wieku poznawanie komputerów i naukę programowania w językach takich jak Scratch i Python. Ostatnio zmodyfikowany: 2025-01-22 17:01

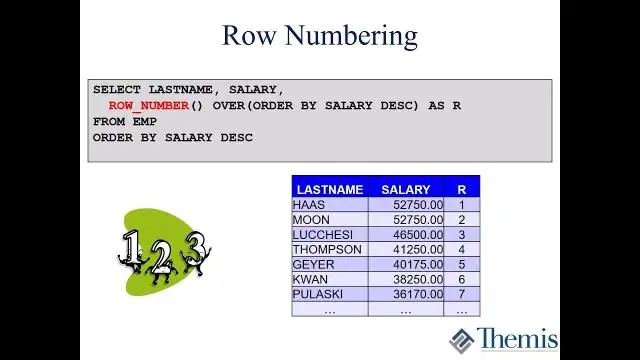

Funkcje agregujące w SQL. W zarządzaniu bazami danych funkcja agregująca to funkcja, w której wartości wielu wierszy są grupowane razem jako dane wejściowe według określonych kryteriów, tworząc pojedynczą wartość o bardziej znaczącym znaczeniu. Różne funkcje agregatu. Ostatnio zmodyfikowany: 2025-06-01 05:06

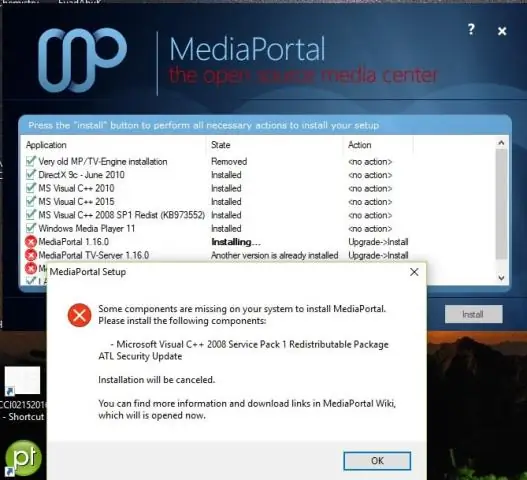

Pakiet redystrybucyjny Microsoft Visual C++ to standardowy pakiet dystrybucyjny udostępnianego kodu, który jest częścią systemu Windows i umożliwia uruchamianie aplikacji na komputerze. Podsumowując, pakiet redystrybucyjny Microsoft Visual C ++ to całkiem przydatna funkcja, na której opierają się Twoje aplikacje, aby pracować dla Ciebie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli masz osobistą stronę internetową lub blog, StartCom zapewni Ci jeden nieograniczony certyfikat SSL/TLS z walidacją domeny całkowicie za darmo. Wszystko, co musisz zrobić, aby uzyskać ten bezpłatny certyfikat, to potwierdzić, że jesteś właścicielem domeny. Może to potrwać kilka minut lub najwyżej kilka godzin, a możesz to zweryfikować przez e-mail. Ostatnio zmodyfikowany: 2025-01-22 17:01

Utwórz przypisanie zasad Uruchom usługę Azure Policy w Azure Portal, klikając Wszystkie usługi, a następnie wyszukując i wybierając zasady. Wybierz pozycję przypisania po lewej stronie strony Azure Policy. Wybierz Przypisz politykę u góry strony Polityka - Przypisania. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przepaść cyfrowa to termin odnoszący się do przepaści między demografią a regionami, które mają dostęp do nowoczesnych technologii informacyjnych i komunikacyjnych, a tymi, które go nie mają lub mają ograniczony dostęp. Technologia ta może obejmować telefon, telewizję, komputery osobiste i Internet. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jeśli znasz się na programowaniu mobilnym, lepiej zacząć od React Native. Nauczysz się wtedy wszystkich podstaw React w tym ustawieniu, zamiast uczyć się ich w środowisku internetowym. Uczysz się Reacta, ale nadal musisz używać HTML i CSS, które nie są dla Ciebie nowe. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sprawdzanie, czy Twój CDN jest zintegrowany Pierwszą metodą sprawdzenia, czy Twój CDN jest zintegrowany z Twoją witryną, jest uruchomienie testu szybkości witryny. Wybierz dowolną lokalizację, z której chcesz ją uruchomić, a następnie przeanalizuj adresy URL zasobów statycznych Twojej witryny. Drugim sposobem sprawdzenia, czy Twój CDN jest zintegrowany, jest sprawdzenie źródła strony Twojej witryny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Protokół XMPP. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przykład testowania białej skrzynki krok po kroku Krok 1: Zidentyfikuj funkcję, komponent, program do przetestowania. Krok 2: Wykreśl wszystkie możliwe ścieżki na wykresie przepływu. Krok 3: Zidentyfikuj wszystkie możliwe ścieżki z wykresu przepływu. Krok 4: Napisz przypadki testowe, aby pokryć każdą ścieżkę na wykresie przepływu. Krok 5: Wykonaj, wypłucz, powtórz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wystarczy zadzwonić do listonosza. Przepływ podczas pracy ze zmiennymi wygląda obecnie tak: Wyślij żądanie z Postmana. Odbierz odpowiedź i wybierz i skopiuj wartość z treści odpowiedzi lub nagłówka. Idź do kierownika ds. środowiska. Ustaw wartość zmiennej. Hit Prześlij. Ostatnio zmodyfikowany: 2025-01-22 17:01

VEX Robotics Competition Bieżący sezon, zawody lub edycja: VEX Robotics Tower Przejęcie/VEX IQ Challenge Squared Away Założony Tony Norman Bob Mimlitch Inauguracyjny sezon 2007 Liczba drużyn Łącznie zarejestrowanych: 20 000 VRC: 11 400 VEXU: 300 VEXIQ: 8 500 Ponad 60 krajów Siedziba główna w Greenville , Teksas. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmiana hasła do poczty AOL w przeglądarce internetowej Wybierz opcję Bezpieczeństwo konta w lewym panelu. Wybierz opcję Zmień hasło w sekcji Sposób logowania. Wprowadź nowe hasło w polach Nowe hasło i Potwierdź nowe hasło. Wybierz hasło, które jest trudne do odgadnięcia i łatwe do zapamiętania. Ostatnio zmodyfikowany: 2025-01-22 17:01

IPad nie ma gniazda kart MicroSD ani żadnego gniazda kart pamięci. Appledoes sprzedaje opcjonalne zestawy połączeń, które obsługują karty SD, chociaż mają one ograniczoną funkcjonalność. W większości przypadków musisz znaleźć alternatywny sposób przechowywania danych, do których iPad ma dostęp. Ostatnio zmodyfikowany: 2025-01-22 17:01

Indeks kibany w Elasticsearch jeszcze. Ten indeks jest tworzony podczas uruchamiania serwera Kibana. W tym momencie indeks zawiera dwa typy dokumentów: config, który zawiera dokładnie jeden dokument. 0) i ma pole buildNum, które zawiera numer kompilacji (np. 8467) uruchomionej Kibany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ceny IBM Db2 zaczynają się od 1,00 USD jako jednorazowa płatność na użytkownika. Dostępna jest darmowa wersja IBM Db2. IBM Db2 nie oferuje bezpłatnej wersji próbnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Okna. Prey nie tworzy skrótów ani ikon w systemie i można go znaleźć tylko w folderze instalacyjnym, który można ukryć, klikając folder prawym przyciskiem myszy, wybierając „Właściwości” i zaznaczając pole „Ukryte”. Nie zobaczysz też imienia Prey w swoim menedżerze zadań. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z przeglądarki internetowej na komputerze lub urządzeniu mobilnym: Przejdź do strony logowania Yahoo. Wpisz swój adres e-mail Yahoo i kliknij Dalej. Kliknij Nie pamiętam hasła pod przyciskiem „Zaloguj się”. Wybierz metodę weryfikacji. Po weryfikacji powinieneś zobaczyć Yahoo SecurityPage. Kliknij Zmień hasło po prawej stronie. Ostatnio zmodyfikowany: 2025-01-22 17:01

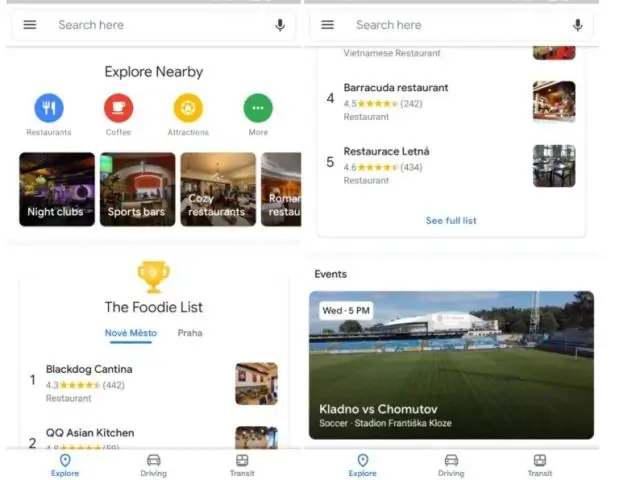

Wyszukiwarka definiowana jest jako aplikacja, w której do wyszukiwania informacji w Internecie służą frazy i słowa kluczowe. 1. Katalog tematyczny jest definiowany jako serwis internetowy, który umożliwia użytkownikom wyszukiwanie informacji przy użyciu hierarchii. Ostatnio zmodyfikowany: 2025-01-22 17:01