- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Bezpieczny routing w sieciach ad hoc

Bezprzewodowe sieci ad hoc są również podatny do powtarzanie ataków . W takim przypadku system uwierzytelniania można ulepszyć i wzmocnić poprzez rozszerzenie protokołu AODV.

Wiesz też, czym są ataki typu replay i jak sobie z nimi radzić?

A powtórka ataku występuje, gdy cyberprzestępca podsłuchuje bezpieczną komunikację sieciową, przechwytuje to , a następnie nieuczciwie opóźnia lub wysyła ponownie to zmylić ten odbiorca do robienia czego ten haker chce.

Poza powyższym, jak działa atak powtórki? A atak powtórki to kategoria sieci atak w którym atakujący wykrywa transmisję danych i w nieuczciwy sposób opóźnia ją lub powtarza. Opóźnienie lub powtórzenie transmisji danych jest wykonywane przez nadawcę lub przez złośliwy podmiot, który przechwytuje dane i retransmituje je.

Tak więc, czy atak powtórki jest typem człowieka w ataku środkowym?

A powtórka ataku , znany również jako odtwarzanie atak , ma podobieństwa do a facet -w- środkowy atak . w powtarzanie ataków , atakujący będzie kronikował ruch między klientem a serwerem, a następnie ponownie wyśle pakiety do serwera z drobnymi zmianami w źródłowym adresie IP i sygnaturze czasowej pakietu.

Które informacje dotyczące uwierzytelniania protokołu są podatne na atak typu sniffing and replay?

PAP (hasło Protokół uwierzytelniania ) jest bardzo słaby protokół uwierzytelniania . Wysyła nazwę użytkownika i hasło w postaci zwykłego tekstu. Atakujący, który jest w stanie powąchać ten uwierzytelnianie proces może uruchomić prosty powtórka ataku , za pomocą powtórka nazwę użytkownika i hasło, używając ich do logowania.

Zalecana:

Jaki jest najbardziej zrównoważony telefon?

Fairphone 3

Co to jest atak złamanej kontroli dostępu?

Co to jest zepsuta kontrola dostępu? Kontrola dostępu wymusza zasady, dzięki którym użytkownicy nie mogą działać poza zamierzonymi uprawnieniami. Awarie zazwyczaj prowadzą do nieuprawnionego ujawnienia informacji, modyfikacji lub zniszczenia wszystkich danych lub wykonywania funkcji biznesowej poza granicami użytkownika

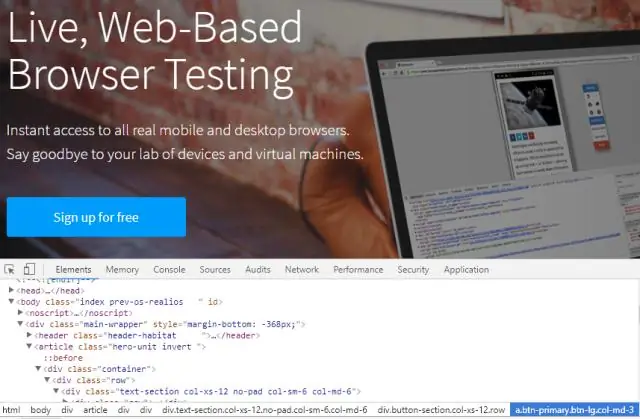

Jaki jest najbardziej niezawodny lokalizator w selen WebDriver?

ID Locator: ID są unikalne dla każdego elementu, więc jest to powszechny sposób lokalizowania elementów za pomocą ID Locator. Zgodnie z W3C identyfikatory mają być unikatowe na stronie, co sprawia, że są one najbardziej niezawodnym lokalizatorem. Lokalizatory ID to najszybsze i najbezpieczniejsze lokalizatory spośród wszystkich lokalizatorów

Czym jest atak powtórkowy, jaki jest dla niego środek zaradczy?

Protokół uwierzytelniania Kerberos zawiera pewne środki zaradcze. W klasycznym przypadku ataku powtórkowego wiadomość jest przechwytywana przez przeciwnika, a następnie odtwarzana w późniejszym terminie w celu wywołania efektu. Szyfrowanie zapewniane przez te trzy klucze pomaga zapobiegać atakom typu powtórka

Czym różni się atak typu spear phishing od ogólnego ataku typu phishing?

Phishing i spear phishing to bardzo powszechne formy ataków e-mail, których celem jest wykonanie określonej akcji - zazwyczaj kliknięcie złośliwego łącza lub załącznika. Różnica między nimi to przede wszystkim kwestia targetowania. Wiadomości e-mail typu spear phishing są starannie zaprojektowane, aby skłonić jednego odbiorcę do odpowiedzi