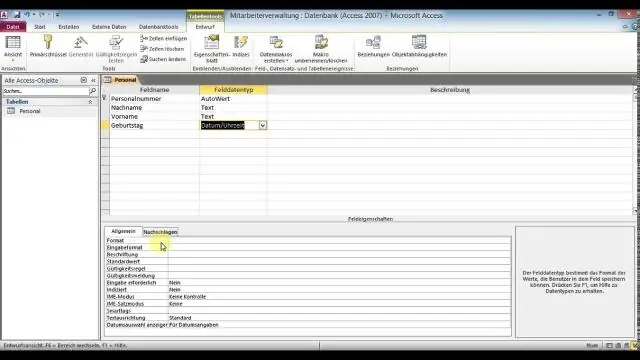

Tabela to miejsce, w którym przechowywane są dane, a tabela znajduje się w bazie danych. Bez bazy danych nie może być tabeli! Reklamuj się na Tizag.com. Stół w programie Access jest zupełnie inny niż stół w prawdziwym życiu. Zamiast mieć drewniane nogi i być używane do posiłków, Stoły Dostępowe są siatką złożoną z rzędów i kolumn. Ostatnio zmodyfikowany: 2025-01-22 17:01

Indeksowanie zwykle odnosi się do radzenia sobie z dużymi zestawami danych, w których tworzysz własne roboty (lub boty), które indeksują do najgłębszych stron internetowych. Z drugiej strony Datascraping odnosi się do pobierania informacji z dowolnego źródła (niekoniecznie z sieci). Ostatnio zmodyfikowany: 2025-01-22 17:01

EDI może prześledzić swoje początki w latach 60., kiedy systemy komputerowe zyskały zdolność do wzajemnej wymiany danych. Ed Guilbert, ojciec EDI, rozwinął standaryzowane manifesty żeglugowe, które opracował z oficerami armii amerykańskiej podczas transportu powietrznego w Berlinie w 1948 r. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby usunąć harmonogram: Naciśnij i przytrzymaj SCHEDULE. Przytrzymując SCHEDULE, naciśnij przycisk DAY, aby przejść przez zaplanowane godziny sprzątania robota Roomba. Gdy robot Roomba wyświetla zaplanowany czas sprzątania, który chcesz usunąć, naciśnij i. przytrzymaj DAY, aby usunąć zaplanowany czas czyszczenia. Zwolnij HARMONOGRAM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Znak ucieczki w Matlabie to pojedynczy cudzysłów ('), a nie odwrotny ukośnik (), jak w języku C. Zatem twój ciąg znaków musi wyglądać tak: tStr = 'Cześć, jestem wielkim (nie tak dużym) uzależnionym od MATLAB'a; Od czasów szkolnych! '. Ostatnio zmodyfikowany: 2025-01-22 17:01

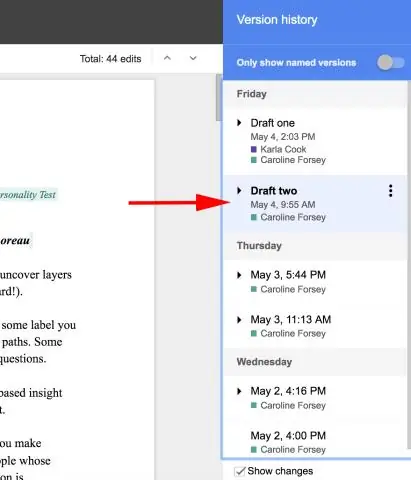

Przejdź do listy dokumentów na Dysku Google, a następniekliknij, aby umieścić znacznik wyboru w polu po lewej stronie dokumentu, którego historię zmian chcesz usunąć. Kliknij menu „Więcej” u góry ekranu i wybierz „Utwórz kopię”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sam D. Porównują tam 4g. Będą mieli własne oddzielne sieci, ponieważ ee działa, a 3 budują własną sieć we własnym tempie, ale nie pobierają za to opłat. Ostatnio zmodyfikowany: 2025-06-01 05:06

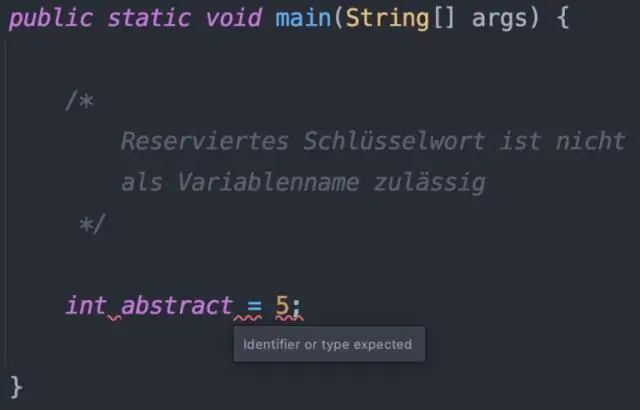

Wszystkie nazwy zmiennych muszą zaczynać się od litery alfabetu, podkreślenia, (_) lub znaku dolara ($). Konwencja jest taka, aby zawsze używać litery alfabetu. Znak dolara i podkreślenie są odradzane. Po pierwszej początkowej literze nazwy zmiennych mogą również zawierać litery i cyfry od 0 do 9. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czy złączki SharkBite mogą być używane z miękką miedzią lub miedzią walcowaną? Nie, złączki SharkBite mogą być używane tylko z miedzią ciągnioną na twardo typu K, L i M. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przywraca wszelkie lokalne zmiany w pliku lub katalogu i rozwiązuje wszelkie konflikty. svn revert przywróci nie tylko zawartość elementu w kopii roboczej, ale także wszelkie zmiany właściwości. Ostatnio zmodyfikowany: 2025-01-22 17:01

W zależności od wersji systemu Windows 7 możesz domyślnie zainstalować IE 8, IE 9, IE 10 lub IE11! Bez względu na to, która wersja IE jest zainstalowana, możesz odinstalować i ponownie zainstalować IE, po prostu przechodząc do Panelu sterowania. W Panelu sterowania po prostu kliknij Programy i funkcje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Uzyskaj dostęp do portalu GST przez www.gst.gov.in. Krok 2: Kliknij kartę Zarejestruj/Aktualizuj DSC. Krok 3: Przejdź do pobrania pliku narzędzia. Krok 4: Pobierz plik narzędziowy. Krok 5: Zapisz plik narzędzia. Krok 6: Rozpocznij proces instalacji. Krok 7: Zainstaluj plik. Krok 8: Zakończ proces instalacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Złącze SCSI jest zewnętrzne lub wewnętrzne. Wymagania dotyczące okablowania/złącza zależą od lokalizacji magistrali SCSI. SCSI wykorzystuje trzy różne typy sygnalizacji: Single-Ended (SE), różnicowy (HVD lub różnicowy wysokiego napięcia) i LVD (lub różnicowy niskiego napięcia). Ostatnio zmodyfikowany: 2025-01-22 17:01

Zmień szybkość dwukrotnego kliknięcia w systemie Windows Vista, 7, 8 i 10 Otwórz Panel sterowania. Kliknij Sprzęt i dźwięk. Kliknij Mysz. W oknie Właściwości myszy kliknij kartę Czynności. Przeciągnij suwak w lewo, aby spowolnić prędkość dwukrotnego kliknięcia myszą lub w prawo, aby przyspieszyć prędkość dwukrotnego kliknięcia myszą. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uwaga redaktora: będziemy nadal aktualizować tę listę najlepszych telefonów poniżej 10 000 rupii, gdy będą dostępne kolejne. Redmi Note 8 (4GB RAM) Xiaomi. Samsung Galaxy M30 (3 GB RAM) Realme 5. Vivo U10. Samsung Galaxy M10s. Motorola One Makro. Ostatnio zmodyfikowany: 2025-06-01 05:06

6 najlepszych, najbardziej wartościowych kart Micro-SD do wszystkich kamer ActionCam Sandisk Extreme 32 GB/64 GB Micro-SDXC. Kingston Digital MicroSDXC 32 GB/64 GB. Toshiba Exceria M302 Micro-SDXC 32 GB/64 GB. Samsung Evo Select Micro-SDHC 32 GB/64 GB. Lexar Professional 1000x Micro-SDXC USH-II64GB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Obróbka cieplna jest w 100% wolna od chemii, udowodniono, że zabija termity tak samo skutecznie jak fumiganty. Obróbka cieplna zabija wszystkie żywe stadia termitów i wymaga jednego zabiegu. Obróbka cieplna może być stosowana w pomieszczeniach mieszkalnych lub komercyjnych i praktycznie nie wymaga żadnych przygotowań z Twojej strony. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jeśli w procedurze składowanej wykonywanych jest więcej niż jedno polecenie SQL i chcemy cofnąć zmiany dokonane przez którąkolwiek z instrukcji SQL w przypadku wystąpienia błędu z powodu jednej z instrukcji SQL, możemy użyć transakcji w procedurze składowanej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Narzędzia do modelowania to zasadniczo „narzędzia testowe oparte na modelu”, które faktycznie generują dane wejściowe testowe lub przypadki testowe na podstawie przechowywanych informacji o konkretnym modelu (np. diagramu stanu), dlatego są klasyfikowane jako narzędzia do projektowania testów. Narzędzia do modelowania są zwykle używane przez programistów i mogą pomóc w projektowaniu oprogramowania. Ostatnio zmodyfikowany: 2025-06-01 05:06

Oto kluczowe działania, które należy podjąć. Krok 1: Szukaj i niszcz. Jak najszybciej zaloguj się do usługi „Znajdź mój telefon” z bezpiecznego urządzenia. Krok 2: Zmień ważne hasła. Krok 3: Zadzwoń do swoich instytucji. Krok 4: Zgłoś stratę na policję. Ostatnio zmodyfikowany: 2025-06-01 05:06

Prefiks oznaczający „dziewięć” NONA. Przedrostek oznaczający „dziewięć” ENNEA. Mając na uwadze, czyli (9). Ostatnio zmodyfikowany: 2025-01-22 17:01

Personal Package Archives (PPA) umożliwia przesyłanie pakietów źródłowych Ubuntu do budowania i publikowania jako apt repozytorium przez Launchpad. PPA to unikalne repozytorium oprogramowania przeznaczone dla niestandardowego oprogramowania/aktualizacji; pomaga udostępniać oprogramowanie i aktualizacje bezpośrednio użytkownikom Ubuntu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Timer to kontrolka w Visual Basic 2019, której można używać do tworzenia aplikacji związanych z czasem. Na przykład możesz użyć timera, aby stworzyć zegar, stoper, kostkę, animację i inne. Timer to ukryta kontrola w czasie pracy, podobnie jak silnik samochodu. Ostatnio zmodyfikowany: 2025-01-22 17:01

U podstaw delegaci robią dwie rzeczy: Po utworzeniu wskazuje metodę (instancję lub statyczną) w kontenerze (klasie lub strukturze). W przypadku zdarzeń wskazuje na metodę obsługi zdarzeń. Definiuje dokładnie rodzaj metod, na które może wskazywać, w tym liczbę i typy parametrów, a także typ zwracany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Reprezentacyjny transfer stanu (REST) to styl architektury oprogramowania, który definiuje zestaw ograniczeń używanych do tworzenia usług sieci Web. W usłudze sieci Web RESTful żądania skierowane do identyfikatora URI zasobu wywołają odpowiedź z ładunkiem sformatowanym w formacie HTML, XML, JSON lub innym formacie. Ostatnio zmodyfikowany: 2025-01-22 17:01

20 wskazówek dotyczących wyszukiwania Google, jak efektywniej korzystać z Google Skorzystaj z kart. Pierwsza wskazówka to korzystanie z zakładek w wyszukiwarce Google. Użyj cudzysłowów. Użyj łącznika, aby wykluczyć słowa. Użyj dwukropka, aby przeszukać określone witryny. Znajdź stronę z linkiem do innej strony. Użyj symbolu wieloznacznego gwiazdki. Znajdź witryny podobne do innych witryn. Użyj wyszukiwarki Google do matematyki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tryb debugowania dla systemu Windows to sposób, w jaki administratorzy systemu mogą określić problemy z systemem poprzez tworzenie awarii systemu i bezpośrednie przeglądanie informacji o jądrze. Chociaż tryb debugowania nie jest konieczny do naprawy problemów z uruchamianiem, wyłącza niektóre sterowniki, co może powodować problemy podczas uruchamiania systemu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Relacyjne bazy danych używają tabel do przechowywania informacji. Standardowe pola i rekordy są reprezentowane w tabeli jako kolumny (pola) i wiersze (rekordy). Dzięki relacyjnej bazie danych możesz szybko porównywać informacje dzięki ułożeniu danych w kolumnach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metody singleton są metodami, które istnieją w klasie singleton i są dostępne tylko dla pojedynczego obiektu (w przeciwieństwie do zwykłych metod instancji, które są dostępne dla wszystkich instancji klasy). Metody singleton są często określane jako metody klasowe, ale jest to mylące, ponieważ Ruby nie ma metod klasowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

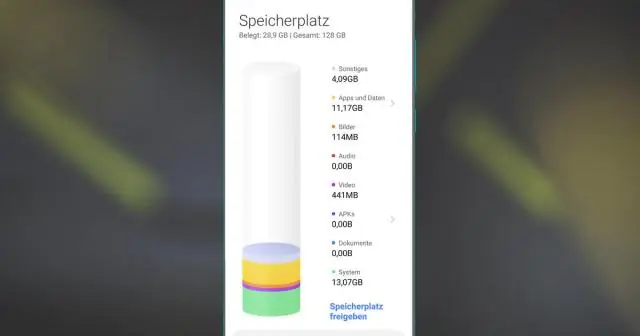

Swap: co najmniej rozmiar pamięci RAM. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ten. Rozszerzenie aspx po prostu ładuje aspnet_isapi. dll, który wykonuje kompilację i obsługuje formularze internetowe. Różnica w mapowaniu obsługi to po prostu metoda pozwalająca im na współistnienie na tym samym serwerze, pozwalając zarówno aplikacjom MVC, jak i aplikacjom WebForms na działanie pod wspólnym katalogiem głównym. Ostatnio zmodyfikowany: 2025-01-22 17:01

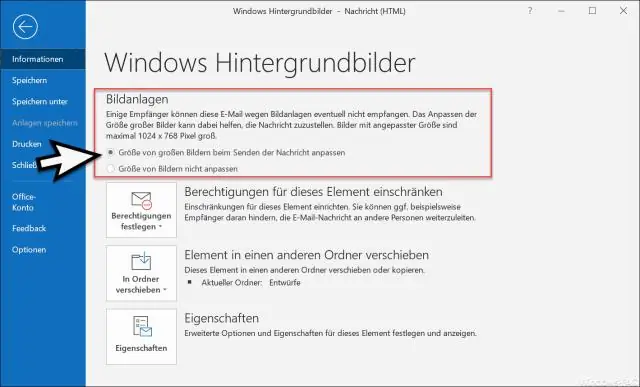

Odpowiedź: A: To zależy od twojego dostawcy poczty e-mail, a limitem jest całkowity rozmiar wiadomości e-mail. Zwykle musi być poniżej 10 MB, czyli około 5 zdjęć. Ostatnio zmodyfikowany: 2025-06-01 05:06

Im większy dysk twardy, tym dłużej to zajmie. Tak więc Celeron z 1 GB pamięci i dyskiem twardym 500 GB, który nie był defragmentowany od dłuższego czasu, może zająć 10 godzin lub więcej. Wysokiej klasy sprzęt zajmuje od godziny do 90 minut na dysku 500 GB. Najpierw uruchom narzędzie do czyszczenia dysku, a następnie defrag. Ostatnio zmodyfikowany: 2025-01-22 17:01

Sqoop to narzędzie przeznaczone do przesyłania danych między Hadoop a relacyjnymi bazami danych. Sqoop automatyzuje większość tego procesu, opierając się na bazie danych, aby opisać schemat importowanych danych. Sqoop używa MapReduce do importowania i eksportowania danych, co zapewnia pracę równoległą oraz odporność na awarie. Ostatnio zmodyfikowany: 2025-06-01 05:06

Większość odrzuconych wiadomości e-mail jest wynikiem problemu z kontem odbierającym (stałym lub tymczasowym) lub zablokowania wiadomości e-mail z serwera odbierającego. Gdy nastąpi odrzucenie, serwer odbiorcy wysyła wiadomość z powrotem do nadawcy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki są jak poniżej: $> su – wyrocznia. $> sqlplus / jako sysdba; Dowiedz się, czy ARCHIVELOG jest włączony. SQL> wybierz tryb_logowania z v$database; SQL> natychmiastowe zamknięcie; SQL> montowanie startowe; SQL zmienić archiwum dziennika bazy danych; SQL zmiana bazy danych otwarta; SQL utworzyć punkt przywracania gwarancji CLEAN_DB bazy danych flashback;. Ostatnio zmodyfikowany: 2025-06-01 05:06

Pozyskiwanie danych to proces pozyskiwania i importowania danych do natychmiastowego użycia lub przechowywania w bazie danych. Spożycie czegoś oznacza „wchłonięcie czegoś lub wchłonięcie czegoś”. Dane mogą być przesyłane strumieniowo w czasie rzeczywistym lub pobierane w partiach. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja Scrum Scrum to strategia rozwoju oprogramowania, która organizuje programistów jako zespół w celu osiągnięcia wspólnego celu - stworzenia produktu gotowego na rynek. Jest to szeroko stosowany podzbiór zwinnego tworzenia oprogramowania. Ostatnio zmodyfikowany: 2025-01-22 17:01

RHB BANK BERHAD Szczegóły kodu BIC / Swift RHB BANK BERHAD, 426 JALAN TUN RAZAK, KUALA LUMPUR, Malezja. Ostatnio zmodyfikowany: 2025-06-01 05:06

Przycinanie obrazu w Menedżerze obrazów Przeciągnij uchwyty przycinania, aby zmienić obraz do żądanych wymiarów. Kliknij OK, aby zachować zmiany. Określ proporcje i orientację. W polu Współczynnik proporcji wybierz współczynnik, którego chcesz użyć, a następnie wybierz orientację Pozioma lub Pionowa. Aby przyciąć zdjęcie, kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01