Wyłącz otwarte ustawienia optymalizacji dostarczania Windows Update. Kliknij Aktualizacja i zabezpieczenia. W witrynie Windows Update kliknij Opcje zaawansowane po prawej stronie okna. W obszarze Aktualizacje z więcej niż jednego miejsca kliknij Wybierz sposób dostarczania aktualizacji, a następnie przesuń suwak do pozycji Wył., aby wyłączyć Optymalizację dostarczania aktualizacji Windows lub WUDO. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby pozbyć się maszerujących mrówek po zakończeniu pracy z zaznaczeniem, wybierz Wybierz→Odznacz lub naciśnij ?-D (Ctrl+D). Alternatywnie, jeśli aktywne jest jedno z narzędzi zaznaczania opisanych w następnej sekcji, możesz kliknąć raz poza zaznaczeniem, aby się go pozbyć. Wybierz ponownie. Ostatnio zmodyfikowany: 2025-01-22 17:01

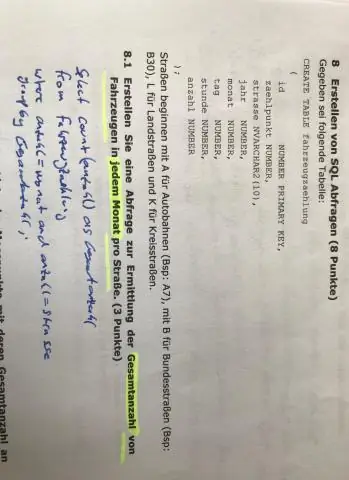

Przechowuj numery telefonów w standardowym formacie za pomocą VARCHAR. NVARCHAR byłby niepotrzebny, ponieważ mówimy o liczbach i może o kilku innych znakach, takich jak „+”, „”, „(”, „)” i „-”. Ostatnio zmodyfikowany: 2025-01-22 17:01

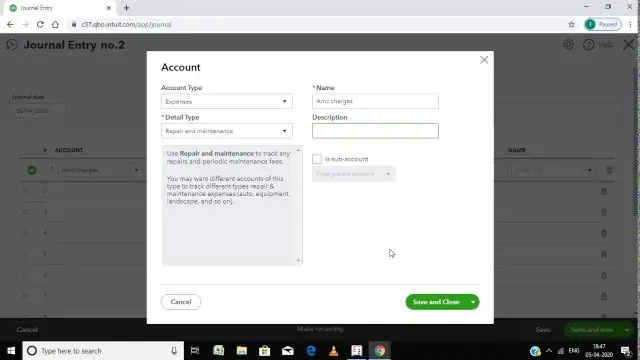

Pliki QuickBooks dla systemu Windows Przechowuje plik firmy i dane konta. Na przykład, jeśli utworzysz firmę o nazwie Easy123, pojawi się ona w QuickBooks jako Easy123. qbw. Plik qbw jest jednym z najpopularniejszych na platformie. Ostatnio zmodyfikowany: 2025-01-22 17:01

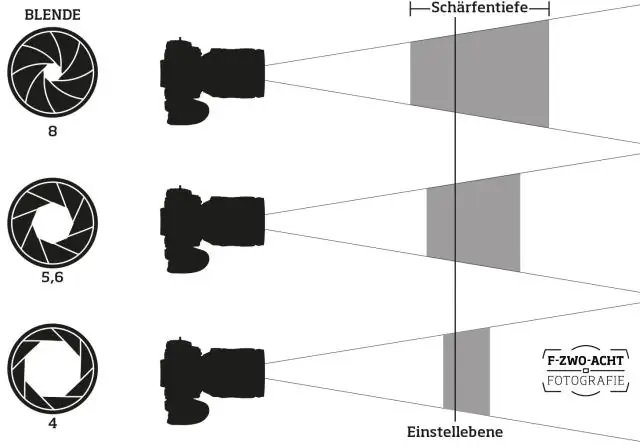

Długie czasy otwarcia migawki wpuszczają więcej światła do czujnika aparatu i są używane do fotografowania przy słabym oświetleniu iw nocy, a krótkie czasy otwarcia migawki pomagają zatrzymać ruch. Aperture – otwór w obiektywie, przez który światło wpada do korpusu aparatu. Im większy otwór, tym więcej światła przechodzi do czujnika aparatu. Ostatnio zmodyfikowany: 2025-06-01 05:06

1. „Wyobraźnia jest ważniejsza niż wiedza. Wiedza jest ograniczona. Wyobraźnia otacza świat. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ścieżka źródłowa określa katalogi, w których znajdują się pliki źródłowe C i C++. Wszystkie polecenia związane ze źródłem uzyskują dostęp do plików źródłowych na komputerze lokalnym. Musisz ustawić odpowiednie ścieżki na każdym kliencie lub serwerze, na którym chcesz używać poleceń źródłowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

7 praktycznych kroków, jak ulepszyć DomainAuthority Krok 1: Pracuj nad SEO poza stroną. Krok 2: Optymalizacja SEO na stronie. Krok 3: Pracuj nad technicznym SEO. Krok 4: Upewnij się, że Twoja witryna jest przyjazna dla urządzeń mobilnych. Krok 5: Popraw szybkość swojej strony. Krok 6: Zwiększ swoje sygnały społecznościowe. Krok 7: Bądź cierpliwy. Ostatnio zmodyfikowany: 2025-01-22 17:01

W systemie operacyjnym Chrome naciśnij Ctrl + Alt + T, aby otworzyć okno terminala. Wpisz shell i naciśnij Enter, aby uzyskać dostęp do pełnej powłoki. Gdy pojawi się interfejs skryptu, wybierz opcję „Ustaw opcje rozruchu (flagi GBB)”, wpisując „4” i naciskając Enter. Ostatnio zmodyfikowany: 2025-01-22 17:01

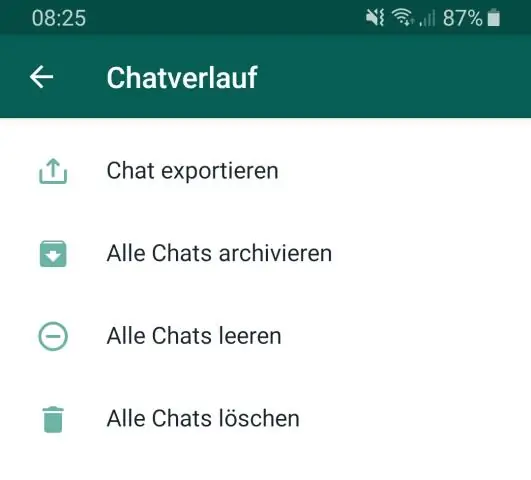

Aby utworzyć kopię zapasową czatów, przejdź do WhatsApp > dotknij Więcej opcji > Ustawienia > Czaty > Kopia zapasowa czatu > Utwórz kopię zapasową. Aby wyeksportować kopię historii indywidualnego czatu lub grupy, użyj funkcji Eksportuj czat: Otwórz czat dla osoby lub grupy. Kliknij Więcej opcji. Kliknij Więcej. Kliknij Eksportuj czat. Wybierz, czy dołączyć multimedia, czy nie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak zdać egzamin AWS Certified Developer Associate Wykaż zrozumienie podstawowych usług AWS, zastosowań i podstawowych najlepszych praktyk dotyczących architektury AWS. Zademonstruj biegłość w opracowywaniu, wdrażaniu i debugowaniu aplikacji opartych na chmurze za pomocą AWS. Ostatnio zmodyfikowany: 2025-01-22 17:01

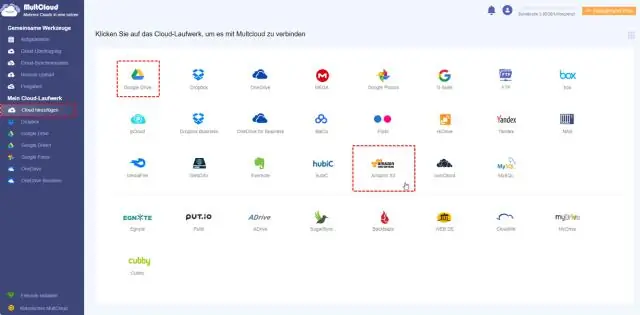

Amazon Simple Notification Service (SNS) to usługa w chmurze służąca do koordynowania dostarczania wiadomości push z aplikacji do subskrybujących punktów końcowych i klientów. Wszystkie wiadomości publikowane w Amazon SNS są przechowywane w kilku strefach dostępności, aby zapobiec utracie. Ostatnio zmodyfikowany: 2025-01-22 17:01

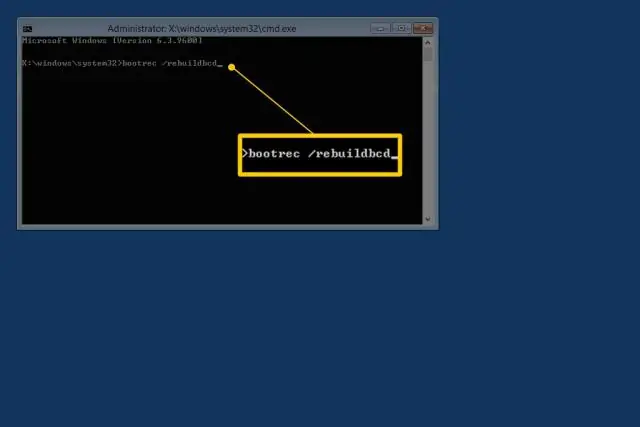

Boot Configuration Data (BCD) to niezależna od oprogramowania układowego baza danych dla danych konfiguracyjnych podczas rozruchu. Jest używany przez nowy Menedżer rozruchu systemu Windows firmy Microsoft i zastępuje rozruch. ini, który był używany przez NTLDR. W przypadku rozruchu UEFI plik znajduje się w /EFI/Microsoft/Boot/BCD na partycji systemowej EFI. Ostatnio zmodyfikowany: 2025-01-22 17:01

Za pomocą funkcji AWS Lambda można przetwarzać wiadomości w kolejce Amazon Simple Queue Service (Amazon SQS). Lambda odpytuje kolejkę i wywołuje funkcję synchronicznie ze zdarzeniem zawierającym komunikaty kolejki. Lambda odczytuje wiadomości w partiach i wywołuje twoją funkcję raz dla każdego wsadu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zadzwoń na pocztę głosową, aby odsłuchać wiadomości W przypadku bezprzewodowego telefonu domowego AT&T wybierz numer 1. Jeśli pojawi się monit, wprowadź hasło poczty głosowej. Zaczną się odtwarzać nowe nieodsłyszane wiadomości. Jeśli nie masz nowej poczty głosowej, naciśnij 1, aby odsłuchać zapisane wiadomości. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przeciwieństwie do Apple Watch, iPhone nie pozwala wyłączyć zrzutów ekranu w Ustawieniach. iPhone'y z systemem iOS 12 nie zrobią zrzutu ekranu, gdy wyświetlacz jest wyłączony - zamiast tego naciśnięcie przycisków bocznych i zwiększania głośności tylko włącza ekran. Ostatnio zmodyfikowany: 2025-01-22 17:01

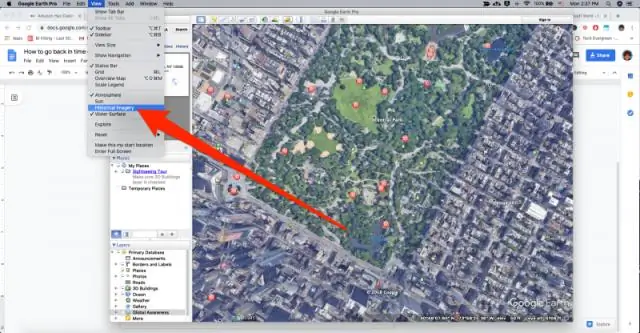

Aby zobaczyć, jak obrazy zmieniały się w czasie, wyświetl poprzednie wersje mapy na osi czasu. Otwórz Google Earth. Znajdź lokalizację. Kliknij Wyświetl zdjęcia historyczne lub, nad przeglądarką 3D, kliknij Czas. Ostatnio zmodyfikowany: 2025-01-22 17:01

Trzymanie starej drukarki zabiera cenne miejsce do przechowywania w domu. Może to nawet kosztować Cię pieniądze, ponieważ wkłady atramentowe do tych drukarek są droższe i trudniejsze do znalezienia. Części starych drukarek są cenne dla tych, którzy potrzebują części zamiennych do własnej drukarki. Ostatnio zmodyfikowany: 2025-06-01 05:06

- Tak, nadal możesz zignorować bilety na kamerę na czerwonym świetle w Los Angeles bez większych konsekwencji, mówi Mark A. Prawnik z Południowej Kalifornii. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak mogę pobrać moją muzykę z OneDrive? Otwórz OneDrive na komputerze z systemem Windows 10 i zaloguj się. Wybierz Pliki > Muzyka, a następnie wybierz folder lub foldery muzyczne, które chcesz przenieść. Wybierz Pobierz. Przejdź do lokalizacji, w której zapisałeś folder lub foldery i rozpakuj je. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tworzy hierarchiczną relację wyszukiwania między użytkownikami. „Pozwala użytkownikom użyć pola wyszukiwania do powiązania jednego użytkownika z innym, który nie odnosi się bezpośrednio ani pośrednio do siebie. Można na przykład utworzyć niestandardowe pole relacji hierarchicznej, w którym będzie przechowywany bezpośredni przełożony każdego użytkownika”. Ostatnio zmodyfikowany: 2025-01-22 17:01

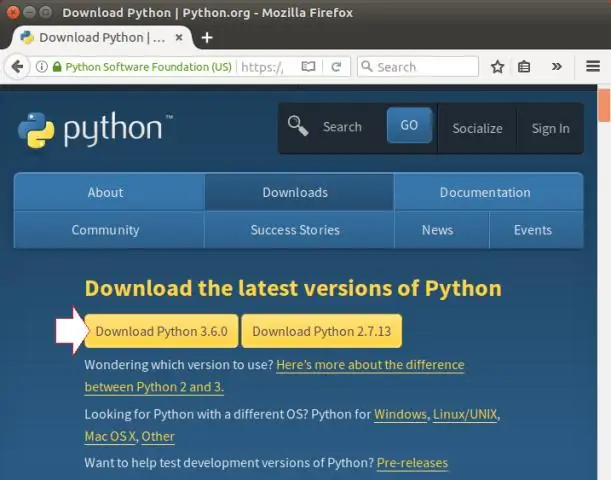

W najgorszym nawet przypadku, jeśli nie masz zainstalowanego Pythona 2, możesz zainstalować go, wpisując w terminalu następujące polecenie: sudo add-apt-repository ppa:fkrull/deadsnakes-python2. aktualizacja sudo apt-get. sudo apt-get zainstaluj python2. Ostatnio zmodyfikowany: 2025-01-22 17:01

Szybkość zegara to szybkość, z jaką procesor wykonuje zadanie i jest mierzona w gigahercach (GHz). Kiedyś wyższa liczba oznaczała szybszy procesor, ale postęp technologiczny sprawił, że układ procesora jest bardziej wydajny, więc teraz robi więcej mniejszym kosztem. Ostatnio zmodyfikowany: 2025-01-22 17:01

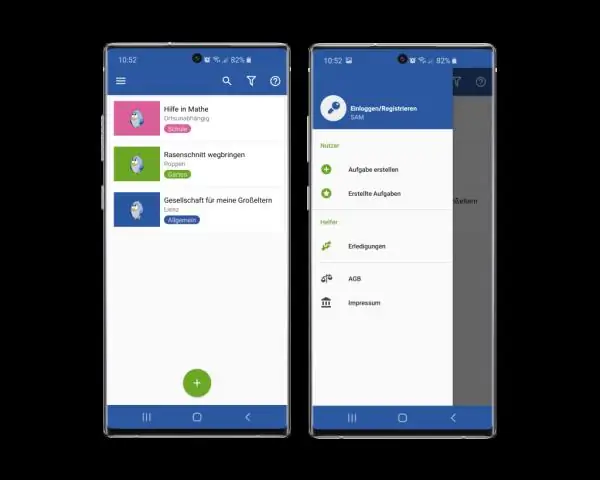

Appery to oparty na chmurze konstruktor aplikacji mobilnych, którego można używać do tworzenia aplikacji na Androida lub iOS, i zawiera Apache Cordova (Phone Gap), Ionic i jQuery Mobile z dostępem do jego wbudowanych komponentów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zespół na Steam. Design (w tym Oddball) stworzył rozszerzenie chrome, które automatyzuje prawie wiele rzeczy związanych z tworzeniem grafiki! Zawiera przycisk, który zostanie automatycznie przesłany jako długa grafika. Po prostu wybierz grafikę i nadaj jej nazwę, a następnie kliknij przycisk, który się pojawi. Ostatnio zmodyfikowany: 2025-01-22 17:01

4 odpowiedzi. Ta czcionka jest własnością komercyjną i nie wolno jej używać bez odpowiedniego licencjonowania. Można poprosić przeglądarkę o użycie HelveticaNeue, jeśli jest ona dostępna w systemie, ale potrzebujesz licencji, jeśli chcesz samodzielnie obsługiwać czcionkę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Możesz szybko wydrukować załączone pliki bez otwierania wiadomości e-mail lub załącznika w programie Outlook 2019 lub 365. W "Skrzynce odbiorczej" zaznacz wiadomość e-mail zawierającą załączniki, które chcesz wydrukować. Wybierz „Plik”>„Drukuj„. Wybierz przycisk „Opcje drukowania”. Zaznacz pole „Drukuj załączone pliki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klasy zapieczętowane są abstrakcyjne i mogą mieć abstrakcyjne elementy członkowskie. Zapieczętowanych klas nie można utworzyć bezpośrednio. Klasy zapieczętowane mogą mieć podklasy, ale muszą być albo w tym samym pliku, albo zagnieżdżone w deklaracji klasy zapieczętowanej. Podklasa zapieczętowanych klas może mieć podklasy poza zapieczętowanym plikiem klasy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użyj EAC, aby wyświetlić dziennik audytu administratora W EAC przejdź do Zarządzanie zgodnością > Inspekcja i wybierz opcję Uruchom raport dziennika audytu administratora. Wybierz datę rozpoczęcia i datę zakończenia, a następnie wybierz Wyszukaj. Jeśli chcesz wydrukować określony wpis dziennika kontroli, wybierz przycisk Drukuj w okienku szczegółów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją trzy typy modeli usług w chmurze − IaaS, PaaS i SaaS. Ostatnio zmodyfikowany: 2025-06-01 05:06

Cześć, Sprawdź ten przykład dla funkcji obciążenia mapowania i Zastosuj mapę. Obciążenie mapowania służy do ładowania tabeli mapowania, gdzie jako Zastosuj mapę jest używane do mapowania mapowanej tabeli do innej tabeli, aby uzyskać więcej informacji, zobacz przykład poniżej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dostęp do Ambari Otwórz obsługiwaną przeglądarkę internetową. Wpisz swoją nazwę użytkownika i hasło na stronie logowania. Jeśli jesteś administratorem Ambari uzyskującym dostęp do internetowego interfejsu użytkownika Ambari po raz pierwszy, użyj domyślnych poświadczeń administratora Ambari. Kliknij Zaloguj się. W razie potrzeby uruchom serwer Ambari na maszynie hosta serwera Ambari. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku firmy już taką mamy i to nie problem. Ale w naszym domu mamy połączenie internetowe Comcast Residential i nie oferują w tym celu usług statycznego IP. Jeśli przejdziemy na plan biznesowy, możemy uzyskać statyczny adres IP, ale koszt jest prawie podwójny, przy mniejszej prędkości. Ostatnio zmodyfikowany: 2025-01-22 17:01

Warunki w tym zestawie (10) Sprzedawcy. M. Nauczyciele. T. Rolnicy. F. Żołnierze. WIĘC. Tkacze. W. Kapłani. PR. Garncarzy. PO. Skrybowie. SC. Ostatnio zmodyfikowany: 2025-01-22 17:01

System Windows 10 ma wbudowaną aplikację Poczta, z której można uzyskać dostęp do wszystkich różnych kont e-mail (w tym Outlook.com, Gmail, Yahoo! i innych) w jednym scentralizowanym interfejsie. Dzięki niemu nie ma potrzeby odwiedzania różnych stron internetowych lub aplikacji dla poczty e-mail. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak skonfigurować Aktywność na Apple Watch Uruchom aplikację Aktywność z ekranu głównego swojego iPhone'a. Kliknij Skonfiguruj aktywność. Wprowadź swoje dane osobowe. Stuknij Kontynuuj. Ustaw swój dzienny cel ruchu. Do regulacji można użyć znaków plus i minus. Stuknij Ustaw cel ruchu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chai to biblioteka asercji BDD / TDD dla węzła i przeglądarki, którą można wspaniale sparować z dowolnym frameworkiem testowym javascript. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Jak usunąć tacę klawiatury Humanscale? Krok 1 Usunąć śruby od półka na klawiaturę za pomocą śrubokręta krzyżakowego. Krok 2 Wyrzuć części do właściwego recyklingu. Krok 1 (rysunek 1) Usunąć przednie śruby od wspornika za pomocą śrubokręta krzyżakowego.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polityka JavaScript tego samego pochodzenia. Ważną koncepcją jest to, że skrypt może wchodzić w interakcje z treścią i właściwościami, które mają to samo pochodzenie, co strona zawierająca skrypt. Polityka nie ogranicza kodu w oparciu o pochodzenie skryptu, a jedynie o pochodzenie treści. Ostatnio zmodyfikowany: 2025-01-22 17:01

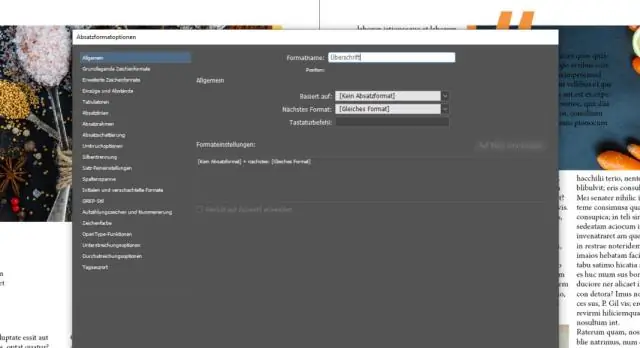

Obejście: Użyj wyrównania w pionie i limitu odstępów między akapitami Za pomocą narzędzia Zaznaczanie zaznacz ramkę tekstową. Wybierz polecenie Obiekt > Opcje ramki tekstowej, aby wyświetlić okno dialogowe Opcje ramki tekstowej. Kliknij kartę Ogólne. Następnie ustaw limit odstępów między akapitami na dużą liczbę. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01