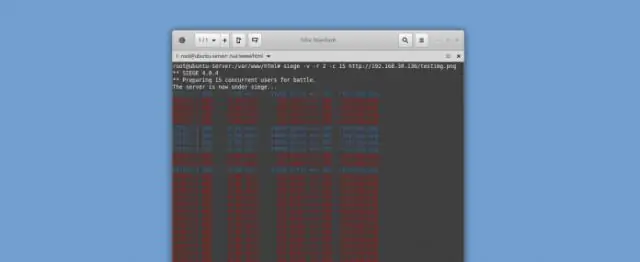

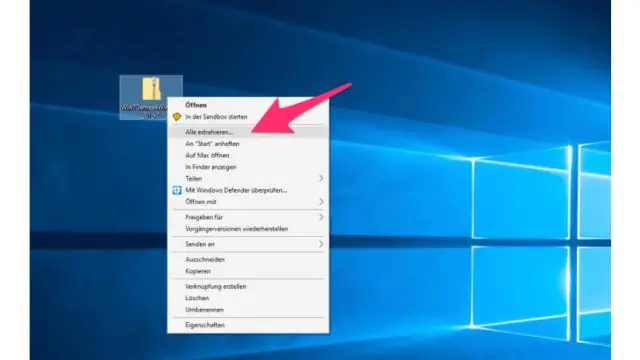

Co zrobić, jeśli na komputerze jest wirus Krok 1: Uruchom skanowanie zabezpieczeń. Możesz zacząć od uruchomienia bezpłatnego programu Norton Security Scan, aby sprawdzić obecność wirusów i złośliwego oprogramowania. Krok 2: Usuń istniejące wirusy. Następnie możesz usunąć istniejące wirusy i złośliwe oprogramowanie za pomocą programu Norton PowerEraser. Krok 3: Zaktualizuj system bezpieczeństwa. Ostatnio zmodyfikowany: 2025-01-22 17:01

1) Po pobraniu PuTTY podłącz kabel konsoli do routera Cisco lub Swtich, dwukrotnie kliknijputty.exe, aby go uruchomić. Rozwiń Połączenie > Szeregowe. Wprowadź numer portu w polu tekstowym „Serialline to connect to”. Ostatnio zmodyfikowany: 2025-01-22 17:01

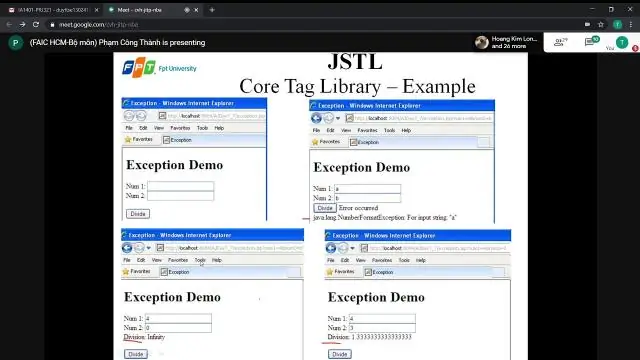

JavaServer Pages Standard Tag Library (JSTL) to zbiór przydatnych znaczników JSP, który zawiera podstawowe funkcje wspólne dla wielu aplikacji JSP. Funkcje JSTL. Nr S Funkcja i opis 7 fn:length() Zwraca liczbę elementów w kolekcji lub liczbę znaków w ciągu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aktualizacja, 08.23. 19: Pełne wejściówki na konferencję Dreamforce '19 są już wyprzedane; jednak nadal możesz zarejestrować się za pomocą ważnego kodu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przegląd pętli odpytywania Urządzenia te nazywane są RPM (moduły punktów zdalnych). Pętla odpytywania dostarcza zarówno zasilanie, jak i dane do stref RPM i stale monitoruje stan wszystkich stref włączonych w pętli. Ostatnio zmodyfikowany: 2025-01-22 17:01

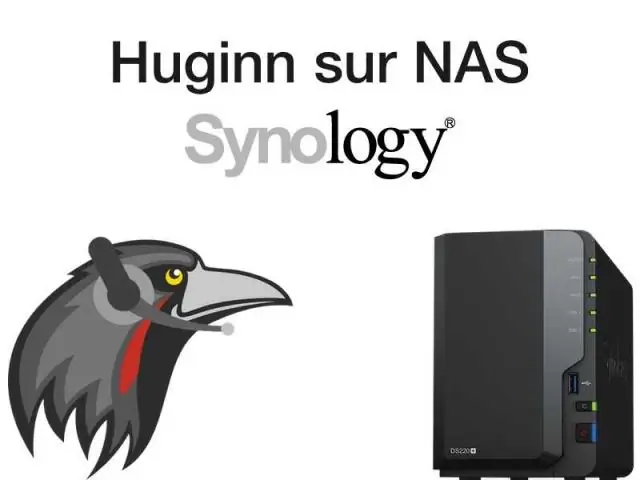

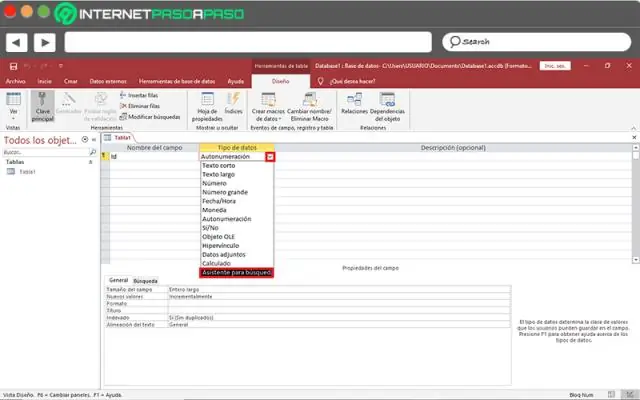

Do wyboru są: RDBMS klient-serwer, taki jak MySQL, MSSQL, Oracle, PostgreSQL itp. Są solidne, używane w produkcji przez długi czas, ale wymagają konfiguracji, zarządzania. Baza danych SQL oparta na plikach, taka jak SQLite 3. Nie wymagają dużej konfiguracji ani zarządzania. Ostatnio zmodyfikowany: 2025-01-22 17:01

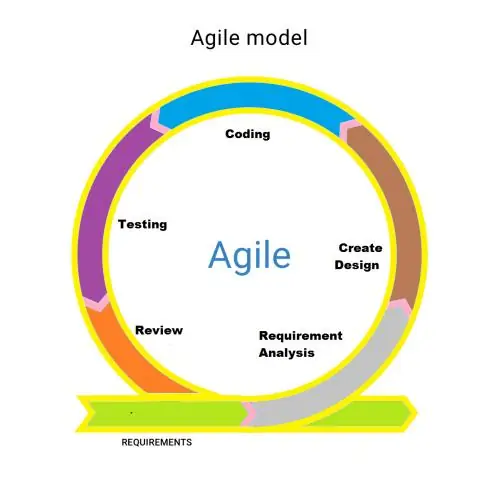

Cóż, rozwój w fazie Agile może być najlepszym sposobem na wejście na właściwe tory. Programowanie zwinne to rodzaj zarządzania projektami, który koncentruje się na ciągłym planowaniu, testowaniu i integracji poprzez współpracę zespołową. Faza budowy określa wymagania projektu i identyfikuje główne kamienie milowe projektu. Ostatnio zmodyfikowany: 2025-01-22 17:01

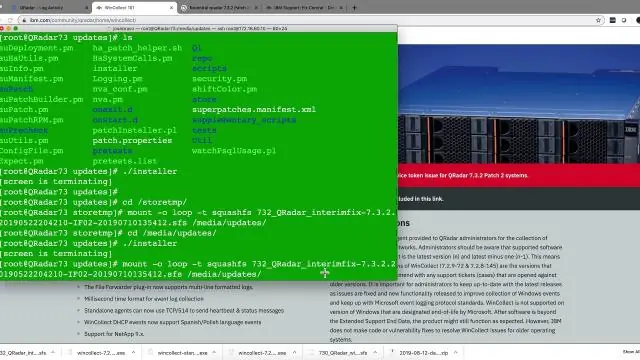

Aby korzystać z zarządzanego WinCollect, należy pobrać i zainstalować pakiet WinCollect Agent SF Bundle na konsoli QRadar®, utworzyć token uwierzytelniający, a następnie zainstalować zarządzanego agenta WinCollect na każdym hoście Windows, z którego chcesz zbierać zdarzenia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Połączenia konsoli to połączenia szeregowe, które zapewniają dostęp terminalowy do routerów, przełączników i zapór ogniowych - szczególnie podczas odłączania tych urządzeń od sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie. GRE jest protokołem używanym z PPTP, ale może być również używany jako samodzielny protokół tunelowania. Możesz (i powinieneś) szyfrować/tunelować połączenie L2TP wewnątrz tunelu IPSec, ponieważ byłoby to bezpieczniejsze do zrobienia. Ostatnio zmodyfikowany: 2025-01-22 17:01

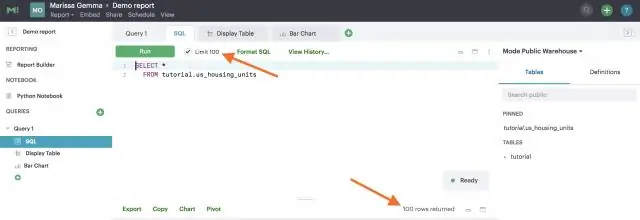

Instrukcja SQL SELECT LIMIT służy do pobierania rekordów z jednej lub kilku tabel w bazie danych i ograniczania liczby zwracanych rekordów na podstawie wartości limitu. WSKAZÓWKA: SELECT LIMIT nie jest obsługiwany we wszystkich bazach danych SQL. W przypadku baz danych, takich jak SQL Server lub MSAccess, użyj instrukcji SELECT TOP, aby ograniczyć wyniki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij przycisk menu, a następnie wybierz „Przejdź do etykiet”. Przewiń w dół, a następnie dotknij etykiety „Wersje robocze”. Twoje wersje robocze Gmaila są wyświetlane na tym ekranie. Stuknij wersję roboczą, aby kontynuować pisanie e-mail. Ostatnio zmodyfikowany: 2025-01-22 17:01

Runtime jest wtedy, gdy program jest uruchomiony (lub wykonywalny). Oznacza to, że kiedy uruchamiasz program działający na komputerze, jest to środowisko uruchomieniowe dla tego programu. Przez wiele lat autorzy techniczni sprzeciwiali się terminowi „runtime”, twierdząc, że coś takiego jak „kiedy program jest uruchamiany” nie wymaga specjalnego terminu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kontroler internetowego interfejsu API. Kontroler internetowego interfejsu API jest podobny do kontrolera ASP.NET MVC. Obsługuje przychodzące żądania HTTP i wysyła odpowiedź z powrotem do dzwoniącego. Kontroler Web API to klasa, którą można utworzyć w folderze Controllers lub dowolnym innym folderze w folderze głównym projektu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wydaje się, że stopienie dysku twardego przez spalenie byłoby skuteczną metodą. Topienie dysków twardych nie jest przyjazne dla środowiska, a faktyczne stopienie talerzy dysku zajęłoby trochę czasu. Wreszcie istnieją metody niszczenia metodą brute force, takie jak przybijanie gwoździ lub wiercenie otworów w talerzach napędu. Ostatnio zmodyfikowany: 2025-01-22 17:01

NULL w SQL oznacza po prostu, że dla pola nie istnieje żadna wartość. Porównań dla wartości NULL nie można wykonać za pomocą „=” lub „!= Użycie SELECT COUNT(*) lub SELECT COUNT(1) (którego wolę używać) zwróci sumę wszystkich rekordów zwróconych w zestawie wyników, niezależnie od wartości NULL. Ostatnio zmodyfikowany: 2025-01-22 17:01

W porównaniu do aplikacji Nook na Androida, Kobo jest po prostu anemiczny. Podobnie jak większość aplikacji czytników e-smartfonów, Kobo zsynchronizuje się z Twoim Kobo, jak również z innymi aplikacjami Kobo. Mamy iPada i telefon komórkowy z aplikacją Kobo i stwierdziliśmy, że te dwa urządzenia są doskonale zsynchronizowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

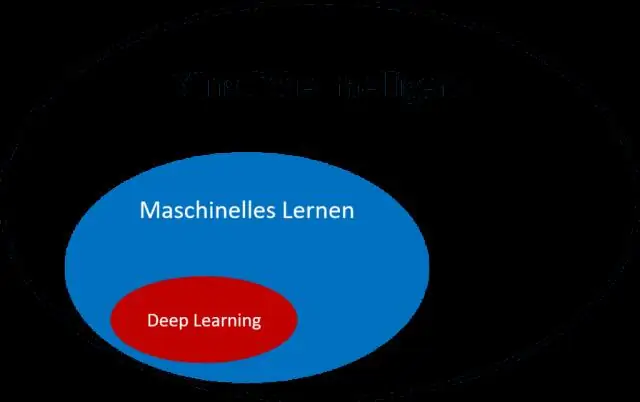

Głębokie uczenie to technika uczenia maszynowego, która uczy komputery robienia tego, co przychodzi ludziom naturalnie: uczenia się na przykładzie. Głębokie uczenie to kluczowa technologia stojąca za samochodami bez kierowcy, umożliwiająca im rozpoznanie znaku stopu lub odróżnienie pieszego od latarni. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie można oczekiwać optymalnej wydajności baterii od Kindle, który ma kilka lat. Możesz rozważyć wymianę baterii, ale w przeciwnym razie będziesz musiał ją częściej ładować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wskazówki dotyczące wspaniałego wieczoru w Top of the Mark: Idź tuż przed zachodem słońca - wspaniały i mniej zatłoczony. Aby zająć miejsce przy oknie, gdy nadejdzie Twoja kolej na stolik, powiedz gospodyni, że będziesz czekać na stolik przy oknie. Spodenki nie są dozwolone. Nie ma obowiązującego ubioru, ale biznes casual lub wyższy to dobry pomysł. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podłącz wentylator do Pi Podłącz czerwony przewód wentylatora do pinu 4 GPIO (5V), a czarny przewód do pinu 6 GPIO (masa). Wentylator powinien otrzymywać zasilanie automatycznie po uruchomieniu Pi. Jeśli chcesz, aby wentylator działał tylko wtedy, gdy jest potrzebny (na podstawie temperatury Pi), zapoznaj się z naszym przewodnikiem po kontrolerach wentylatorów Raspberry Pi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak robić świetne zdjęcia z bliska. Uważaj na otoczenie. Przećwicz ogólną zasadę fotografii. Przejdź do podstaw. Tło. Ustawienie makro i obiektyw makro. Zamontuj kamerę na statywie. Weź dużo strzałów. Praktyka czyni mistrza. Ostatnio zmodyfikowany: 2025-01-22 17:01

Woluminy danych platformy Docker Wolumin danych to katalog w systemie plików hosta, który jest używany do przechowywania trwałych danych kontenera (zwykle w /var/lib/docker/volumes). Informacje zapisane w woluminie danych są zarządzane poza sterownikiem pamięci masowej, który jest zwykle używany do zarządzania obrazami platformy Docker. Ostatnio zmodyfikowany: 2025-06-01 05:06

Najważniejszym celem systemu plików jest zarządzanie danymi użytkownika. Obejmuje to przechowywanie, pobieranie i aktualizowanie danych. Niektóre systemy plików akceptują dane do przechowywania jako strumień bajtów, które są gromadzone i przechowywane w sposób efektywny dla mediów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Został zaprojektowany, aby zapewnić bezpieczniejsze szyfrowanie niż notorycznie słaby Wired Equivalent Privacy (WEP), oryginalny protokół bezpieczeństwa WLAN. TKIP to metoda szyfrowania stosowana w zabezpieczonym dostępie Wi-Fi (WPA), która zastąpiła WEP w produktach WLAN. Ostatnio zmodyfikowany: 2025-01-22 17:01

Top 5 aplikacji dla Xiaomi Mi A1 drupe. Dialer to pierwsza i najbardziej podstawowa rzecz, jakiej można użyć w telefonie. Wyrzutnia Apex. Android One jest dobry i dośćlekki, jednak jest zbyt prosty i może być o wiele więcej, niż może zaoferować program uruchamiający aplikacje. Pulsar odtwarzacz muzyczny. Aparat bekonowy. Pliki Go przez Google. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie określono części. Krok 1 Jak naprawić lepkie klawisze klawiatury onMacBook. Zanurz patyczek q w izopropanolu i wytrzyj wokół każdego lepkiego klucza. Użyj wykałaczki, aby usunąć okruchy lub zanieczyszczenia spod lepkich kluczy. Teraz przetestuj swoje klucze. Użyj spudgera lub plastikowego narzędzia do otwierania, aby podważyć lepkie klawisze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Itp/plik środowiskowy. Pierwszym plikiem używanym przez system operacyjny podczas logowania jest plik /etc/environment. Plik /etc/environment zawiera zmienne określające podstawowe środowisko dla wszystkich procesów. Każda nazwa zdefiniowana przez jeden z ciągów nazywana jest zmienną środowiskową lub zmienną powłoki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Plik ARF bezpośrednio, można go odtworzyć, pobierając i instalując darmowy odtwarzacz WebEx firmy Cisco, czasami określany jako „Network Recording Player”. Programy te działają jak każdy inny odtwarzacz wideo. Ostatnio zmodyfikowany: 2025-01-22 17:01

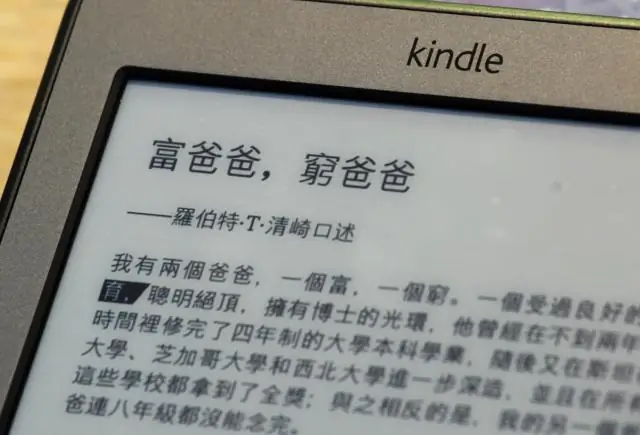

Amazon Kindle Amazon oferuje wybór chińskich książek za pośrednictwem Kindle. Dzięki aplikacji Kindle możesz czytać e-booki na dowolnym urządzeniu. Przejdź do kategorii Języki obce, a następnie wybierz język chiński, który obecnie ma ponad 4000 tytułów. Zobaczysz wiele chińskich wersji światowej klasyki. Ostatnio zmodyfikowany: 2025-01-22 17:01

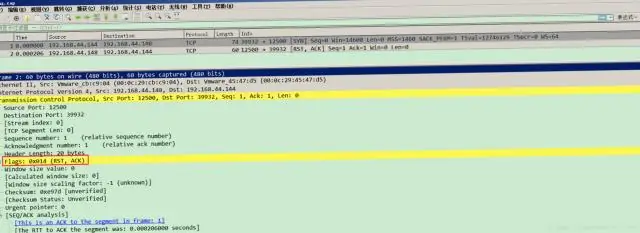

Oto jak to działa: Serwer otwiera sesję (ustawia ciasteczko przez nagłówek HTTP) Serwer ustawia zmienną sesji. Klient zmienia stronę. Klient wysyła wszystkie ciasteczka wraz z ID sesji z kroku 1. Serwer odczytuje ID sesji z ciasteczka. Serwer dopasowuje identyfikator sesji z listy w bazie danych (lub pamięci itp.). Ostatnio zmodyfikowany: 2025-01-22 17:01

Huawei Matebook 13. Najlepszy laptop dla większości studentów. Dell XPS 13. Flagowy produkt Della właśnie ukończył edukację. Google Pixelbook Go. Najlepszy Chromebook Google dla konsumentów z ograniczonym budżetem. Surface Laptop 2. Spójrz poza powierzchnię. Microsoft Surface Go. HP Envy x360 13 (2019) Microsoft Surface Pro 6. Dell Inspiron Chromebook 11 2 w 1. Ostatnio zmodyfikowany: 2025-01-22 17:01

Twórz swoje projekty DIY za pomocą Cricut Explore, Silhouette i nie tylko. Darmowe pliki cięcia obejmują pliki SVG, DXF, EPS i PNG. Ostatnio zmodyfikowany: 2025-01-22 17:01

Mahoń ma kolor czerwono-brązowy. Jest to w przybliżeniu kolor drewna mahoniowego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Błąd transpozycji to błąd wprowadzania danych spowodowany nieumyślnym przełączeniem dwóch sąsiednich liczb. Wskazówką na istnienie takiego błędu jest to, że kwota błędu jest zawsze podzielna przez 9. Na przykład liczba 63 jest wprowadzana jako 36, co jest różnicą 27. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czy odinstalowane aplikacje używają pamięci na MyiPhone? Nie. Lista aplikacji, którą widzisz w Ustawienia-> Sieć komórkowa, pokazuje tylko ilość danych przesłanych i odebranych przez każdą aplikację między Twoim iPhonem a operatorem sieci bezprzewodowej (AT&T, Verizon itp.). Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Co więcej, czy program Microsoft Access może być używany do inwentaryzacji? Microsoft Access jest jednym z najbardziej popularnych i szeroko rozpowszechnionych używany programy bazodanowe. Dostęp może wykonać wiele różnych zadań, od stworzenia prostej listy produktów do stworzenia szczegółowej Inwentarz dla fabryki lub magazynu.. Ostatnio zmodyfikowany: 2025-01-22 17:01

W Chrome możesz włączać i wyłączać nagłówki i stopki w ustawieniach drukowania. Aby wyświetlić ustawienia drukowania, przytrzymaj przycisk Ctrl i naciśnij klawisz „p” lub kliknij pionowy wielokropek w prawym górnym rogu okna przeglądarki, jak pokazano poniżej: Panel ustawień drukowania pojawi się po lewej stronie okna przeglądarki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Algebra relacyjna to proceduralny język zapytań używany do wysyłania zapytań do tabel bazy danych w celu uzyskania dostępu do danych na różne sposoby. W algebrze relacyjnej wejście jest relacją (tablicą, z której mają być dostępne dane), a wyjście jest również relacją (tablica tymczasowa zawierająca dane, o które pyta użytkownik). Ostatnio zmodyfikowany: 2025-01-22 17:01

Użytkownicy WhatsApp mogą teraz nawiązywać połączenia grupowe z maksymalnie czterema osobami, rozpoczynając rozmowę głosową lub wideo jeden na jednego, a następnie dotykając przycisku „dodaj uczestnika” w prawym górnym rogu aplikacji, aby dodać kolejny kontakt do połączenia. Komunikator WhatsApp w poniedziałek wprowadził grupowe połączenia głosowe i wideo. Ostatnio zmodyfikowany: 2025-01-22 17:01