Rozszerzony z: ZIP. Ostatnio zmodyfikowany: 2025-01-22 17:01

W przypadku niepowiązanych pozycji na liście (jak w eksperymentach Nieuwensteina i Pottera, 2006) na cały raport wpływa całkowita liczba pozycji w sekwencji, podczas gdy na raport częściowy wpływa tylko minimalnie całkowita liczba pozycji, jeśli tylko dwie mają być zgłoszone. Ostatnio zmodyfikowany: 2025-01-22 17:01

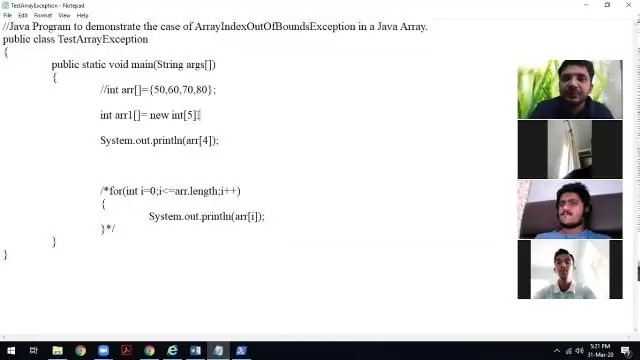

Indeks poza granicami Wyjątek. Wyjątek indeksu poza granicami to niesprawdzony wyjątek, który występuje w przypadku błędów w czasie wykonywania. Dzieje się tak z powodu nieprawidłowego parametru przekazanego do metody w kodzie. Kompilator java nie sprawdza błędu podczas kompilacji programu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ze względu na rozdzielenie warstw obliczeniowych i pamięci masowej BigQuery wymaga ultraszybkiej sieci, która w ciągu kilku sekund może dostarczać terabajty danych bezpośrednio z pamięci masowej do zasobów obliczeniowych w celu wykonywania zadań Dremel. Sieć Jupiter firmy Google umożliwia usłudze BigQuery wykorzystanie 1 petabit/s całkowitej przepustowości dwusekcyjnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Shodan to wyszukiwarka, która pozwala użytkownikowi znaleźć określone typy komputerów (kamery internetowe, routery, serwery itp.) podłączonych do Internetu za pomocą różnych filtrów. Niektórzy opisali go również jako wyszukiwarkę banerów usług, które są metadanymi, które serwer wysyła z powrotem do klienta. Ostatnio zmodyfikowany: 2025-01-22 17:01

ACID oznacza atomowość, spójność, izolację i trwałość. Spójność zapewnia, że każda transakcja przeniesie bazę danych z jednego prawidłowego stanu do innego. Izolacja stanowi, że każda transakcja powinna być od siebie niezależna, tzn. jedna transakcja nie powinna wpływać na inną. Ostatnio zmodyfikowany: 2025-06-01 05:06

Wygląda na to, że wiadomość tekstowa została wysłana z PayPal z krótkiego kodu. Te oszustwa phishingowe w systemie PayPal działają, ponieważ wiele osób nie sprawdza dokładnie wiadomości przed kliknięciem łącza. Może nie być od razu oczywiste, że dana osoba nie znajduje się w prawdziwej witrynie PayPal. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zawsze opłacało się uzyskać dostęp szerokopasmowy od Sky, jeśli masz już telewizor, a dzięki Sky Qjest przydatny dodatkowy bonus: router Sky Q Hub, który jest dostarczany z Sky Q, umożliwia głównemu urządzeniu Sky Q i Mini działanie jako Wi - Hotspoty Fi, poprawiające sieć bezprzewodową w całym domu. Ostatnio zmodyfikowany: 2025-01-22 17:01

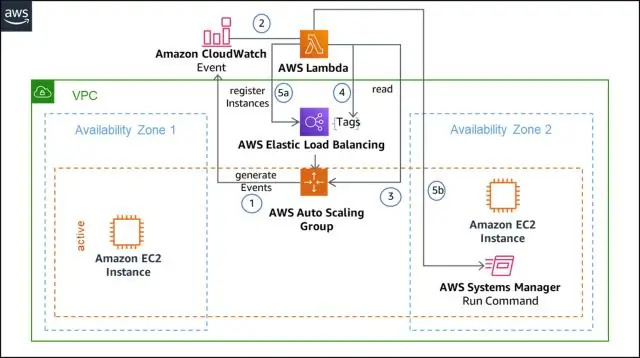

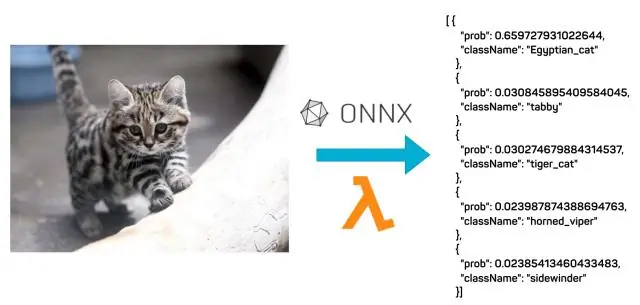

Uruchamianie aplikacji na instancjach EC2 jest dobrym rozwiązaniem, gdy aplikacje muszą być uruchamiane regularnie przez cały dzień. Lambda. Funkcja Lambda jest zawsze dostępna, ale nie działa cały czas. Domyślnie funkcja Lambda jest nieaktywna. Ostatnio zmodyfikowany: 2025-01-22 17:01

Boogie Board może wreszcie zapisywać obrazy. Nowa tablica Boogie nie tylko zapisze plik, ale zamieni urządzenie kompatybilne z Bluetooth w drugi ekran. Aby zapisywać pliki, 9,7-calowe urządzenie ma wbudowany czytnik kart micro SD. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podobnie jak w przypadku Photoshopa, Illustratora i różnych innych programów Adobe, możesz kupić After Effects jako subskrypcję „SingleApp”, która kosztuje 19,99 USD miesięcznie. Ta subskrypcja obejmuje również osobistą witrynę internetową dla Twojego portfolio kreatywnego z 20 GB przestrzeni dyskowej w chmurze do zarządzania plikami cyfrowymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zadzwoń do nas pod numer 1.800. 921.8101, aby usłyszeć nagraną wiadomość o awariach w Twojej okolicy. Następnie wybierz opcję otrzymywania wiadomości SMS po przywróceniu usługi. Ostatnio zmodyfikowany: 2025-06-01 05:06

USB On-The-Go (USB OTG lub po prostu OTG) to specyfikacja zastosowana po raz pierwszy pod koniec 2001 roku, która umożliwia urządzeniom USB, takim jak tablety lub smartfony, działanie jako host, umożliwiając innym urządzeniom USB, takim jak dyski flash USB, aparaty cyfrowe, myszy lub klawiatury, które należy do nich przymocować. Ostatnio zmodyfikowany: 2025-06-01 05:06

Co to jest mechanizm konsensusu? Mechanizm konsensusu to mechanizm odporny na błędy, który jest używany w systemach komputerowych i blockchain w celu osiągnięcia niezbędnej zgody na pojedynczą wartość danych lub pojedynczy stan sieci wśród procesów rozproszonych lub systemów wieloagentowych, takich jak kryptowaluty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pamięć dodatkowa jest dostępna luzem i zawsze większa niż pamięć podstawowa. Komputer może nawet działać bez pamięci dodatkowej, ponieważ jest to pamięć zewnętrzna. Przykładami pamięci dodatkowej są dysk twardy, dyskietka, CD, DVD itp. Ostatnio zmodyfikowany: 2025-01-22 17:01

DSL oznacza cyfrową linię abonencką. Użytkownicy uzyskują połączenie o dużej przepustowości z gniazdka telefonicznego w istniejącej sieci telefonicznej. DSL działa w zakresie częstotliwości, w których telefon nie obsługuje, dzięki czemu możesz korzystać z Internetu podczas wykonywania połączeń telefonicznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rodzaje relacji. Bazując na ponownym wykorzystaniu składowych danych z jednej klasy do innej klasy w JAVA mamy trzy typy relacji. Są to związek, ma związek i używa związku. Relacja Uses-relation to taka, w której metoda jednej klasy używa obiektu innej klasy. Ostatnio zmodyfikowany: 2025-01-22 17:01

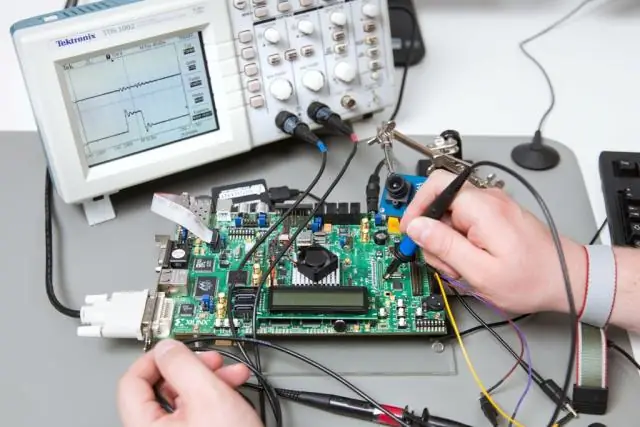

System wbudowany jest kombinacją sprzętu komputerowego i oprogramowania, ustalonych pod względem możliwości lub programowalnych, zaprojektowanych do określonej funkcji lub funkcji w większym systemie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opcja 2: Skanuj zdjęcia za pomocą telefonu – pobierz aplikację Pic Scanner Gold, a jej wersja Lite PicScanner umożliwia skanowanie wielu zdjęć jednocześnie. Szybszą i łatwiejszą opcją skanowania zdjęć jest użycie aniPhone'a lub iPada oraz aplikacji do skanowania zdjęć. Ostatnio zmodyfikowany: 2025-06-01 05:06

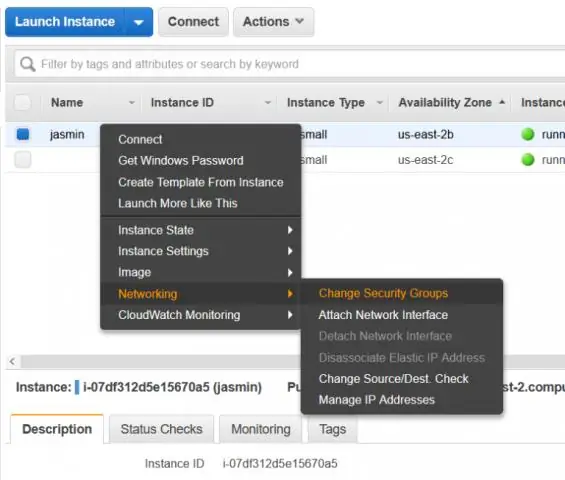

Tworzenie grupy zabezpieczeń W okienku nawigacji wybierz opcję Grupy zabezpieczeń. Wybierz opcję Utwórz grupę zabezpieczeń. Podaj nazwę i opis grupy zabezpieczeń. W przypadku VPC wybierz identyfikator VPC. Możesz rozpocząć dodawanie reguł lub wybrać opcję Utwórz, aby utworzyć grupę zabezpieczeń teraz (zawsze możesz dodać reguły później). Ostatnio zmodyfikowany: 2025-01-22 17:01

Najlepszy ogólnie: Metro od T-Mobile. Kup naMetropcs.com. Najlepsza nieograniczona: Zwiększ mobilność. Kup naBoostmobile.com. Najlepszy na co dzień: Republic Wireless. Kup naRepublicwireless.com. Najlepsza podstawowa: GoSmart Mobile. Najlepsza wartość: Virgin Mobile USA. Najlepszy indywidualny: T-Mobile. Najlepsza wolność: AT&T Prepaid. Najlepszy zasięg: Verizon Wireless. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nauka o danych wykorzystuje techniki, takie jak uczenie maszynowe i sztuczna inteligencja, w celu wyodrębnienia istotnych informacji oraz przewidywania przyszłych wzorców i zachowań. Dziedzina nauki o danych rozwija się wraz z postępem technologicznym, a techniki gromadzenia i analizy dużych zbiorów danych stają się coraz bardziej wyrafinowane. Ostatnio zmodyfikowany: 2025-06-01 05:06

Term-, korzeń. -therm- pochodzi z języka greckiego, gdzie ma znaczenie 'ciepło'. '' To znaczenie znajdują się w takich słowach jak: hipotermia, termiczny, termodynamika, termometr, termostat. Ostatnio zmodyfikowany: 2025-01-22 17:01

Funkcja DBTIMEZONE zwraca ciąg znaków reprezentujący przesunięcie strefy czasowej w formacie [+|-]TZH:TZM, np. -05:00 lub nazwę regionu strefy czasowej, np. Europa/Londyn. Wartość strefy czasowej bazy danych zależy od tego, jak ją określisz w najnowszej instrukcji CREATE DATABASE lub ALTER DATABASE. Ostatnio zmodyfikowany: 2025-01-22 17:01

Naciśnij „Alt-Tab”, aby szybko przełączać się między bieżącym i ostatnio oglądanym oknem. Kilkakrotnie naciśnij skrót, aby wybrać inną kartę; po zwolnieniu klawiszy system Windows wyświetla wybrane okno. Naciśnij „Ctrl-Alt-Tab”, aby wyświetlić nakładkę z oknami programu. Ostatnio zmodyfikowany: 2025-01-22 17:01

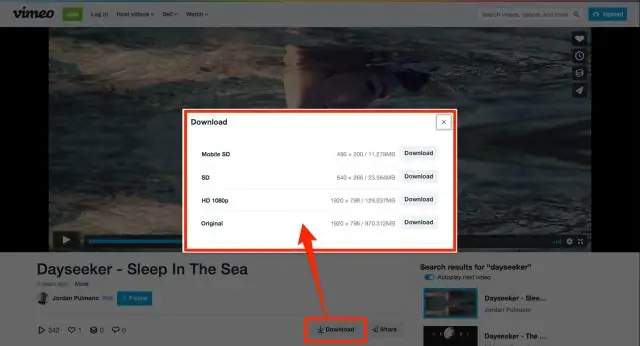

Widzowie mogą przyspieszyć lub spowolnić szybkość odtwarzania, umożliwiając uchwycenie drobnych szczegółów i szybsze niż kiedykolwiek oglądanie treści. Aby rozpocząć, przejdź do ustawień osadzania filmu i przełącz opcję „Kontrola prędkości” w sekcji Sterowanie filmem. Ostatnio zmodyfikowany: 2025-06-01 05:06

Skąd nazwa Sleepy Hollow? Nazwę Tarrytown nadały gospodynie z sąsiedniego kraju, ponieważ w dni targowe mężowie czekali w wiejskiej tawernie. Nazwa Sleepy Hollow pochodzi od sennego, sennego wpływu, który wydaje się wisieć nad ziemią. Ostatnio zmodyfikowany: 2025-01-22 17:01

SOLID to akronim, który oznacza pięć podstawowych zasad programowania obiektowego i projektowania w celu naprawy kodu STUPID: Zasada pojedynczej odpowiedzialności. Zasada otwarcia/zamknięcia. Zasada substytucji Liskov. Zasada segregacji interfejsów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyczyść logi bufora dmesg Nadal możesz przeglądać logi przechowywane w plikach '/var/log/dmesg'. Jeśli podłączysz jakiekolwiek urządzenie wygeneruje wyjście dmesg. Ostatnio zmodyfikowany: 2025-01-22 17:01

Java jest jedną z najczęściej używanych, nie tylko w programowaniu AI. Wywodzi większą część swojej składni z C i C ++, a także z mniejszych narzędzi niż one. Java jest odpowiednia nie tylko dla algorytmów NLP i wyszukiwania, ale także dla sieci neuronowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wdróż kontenery Dockera Krok 1: Skonfiguruj swoje pierwsze uruchomienie z Amazon ECS. Krok 2: Utwórz definicję zadania. Krok 3: Skonfiguruj swoją usługę. Krok 4: Skonfiguruj swój klaster. Krok 5: Uruchom i wyświetl swoje zasoby. Krok 6: Otwórz przykładową aplikację. Krok 7: Usuń swoje zasoby. Ostatnio zmodyfikowany: 2025-01-22 17:01

Z dokumentacji: CLASS torch.nn.Linear(in_features, out_features, bias=True) Stosuje transformację liniową do przychodzących danych: y = xW^T + b. Parametry: in_features – wielkość każdej próbki wejściowej. Ostatnio zmodyfikowany: 2025-06-01 05:06

Neverware to amerykańska firma technologiczna, która zapewnia usługę mającą na celu zwiększenie szybkości i bezpieczeństwa starzejących się komputerów. W lutym 2015 roku firma wprowadziła na rynek swój drugi produkt, CloudReady; system operacyjny oparty na otwartym systemie operacyjnym Google Chromium. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zarządzanie dostępem w chmurze IBM Cloud W przypadku zasobów IAM przejdź do opcji Zarządzaj > Dostęp (IAM), a następnie wybierz opcję Użytkownicy, Grupy dostępu lub Identyfikatory usług, aby rozpocząć. Aby przypisać dostęp do zasobów klasycznej infrastruktury, ustaw uprawnienia w obszarze Zarządzaj > Dostęp (IAM) na karcie Klasyczna infrastruktura dla użytkownika, któremu chcesz przypisać dostęp. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonaj poniższe czynności na każdym Macu z systemem OS X, który chcesz połączyć z siecią: Kliknij ikonę Preferencje systemowe w Docku. Kliknij ikonę Sieć (w sekcji Internet i sieć). Z listy połączeń po lewej stronie kliknij Ethernet. Kliknij w menu podręczne Konfiguruj IPv4 i wybierz Używając DHCP. Kliknij przycisk Zastosuj. Ostatnio zmodyfikowany: 2025-06-01 05:06

Funkcje oprogramowania pośredniego to funkcje, które mają dostęp do obiektu żądania (req), obiektu odpowiedzi (res) i następnej funkcji oprogramowania pośredniego w cyklu żądanie-odpowiedź aplikacji. Następna funkcja oprogramowania pośredniego jest zwykle oznaczana przez zmienną o nazwie next. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak skonfigurować Voice Match Otwórz aplikację Google Home. W prawym górnym rogu kliknij swoje konto. Sprawdź, czy wyświetlone konto Google jest tym, które jest połączone z Twoim urządzeniem Google Home lub Google Nest. Wróć do ekranu głównego, a następnie stuknij Ustawienia. Przewiń w dół do opcji „Usługi Asystenta Google”, a następnie kliknij Więcej ustawień. Ostatnio zmodyfikowany: 2025-01-22 17:01

AES i ChaCha20 są najlepszymi do użycia szyframi symetrycznymi od początku XXI wieku. Różnica między nimi polega po prostu na tym, że są szyfrem blokowym i strumieniowym, a zatem różnią się szybkością. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przytrzymaj, a następnie przesuń mysz, aby rysować na ekranie, razem z , aby rysować linie strzałek lub pełne kształty. Przytrzymaj, aby usunąć znaki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Czas obsługi (min) = całkowity czas obsługi (min) całkowita liczba klientów = 317 100 = 3,17 min Średni czas między przylotami (min) = suma czasów między przybyciem (min) liczba przylotów − 1 = 415 99 = 4,19 N.B.E [czas między przybyciem] = 1+8 2 = 3,2 min. Ostatnio zmodyfikowany: 2025-01-22 17:01