DTD definiuje znaczniki i atrybuty używane w dokumencie XML lub HTML. W tych dokumentach można używać dowolnych elementów zdefiniowanych w DTD, wraz z predefiniowanymi znacznikami i atrybutami, które są częścią każdego języka znaczników. Poniżej znajduje się przykład DTD używanego do definiowania samochodu:. Ostatnio zmodyfikowany: 2025-01-22 17:01

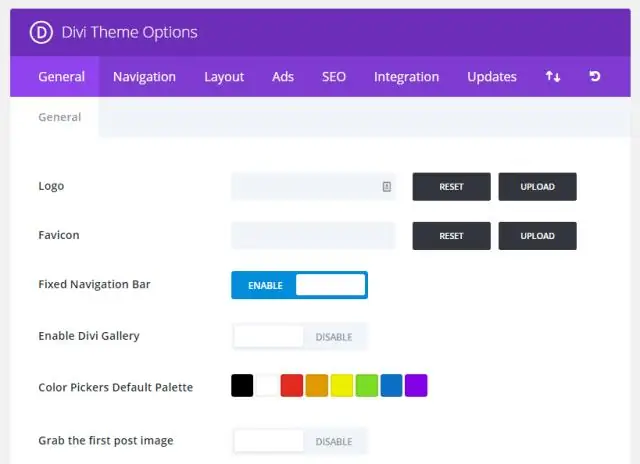

Cennik. Divi, wraz z 86 innymi motywami i 6 innymi wtyczkami, kosztuje 89 USD rocznie. Zapłacenie 89 USD za pojedynczy motyw może być przez niektórych uważane za drogie. Ale w przypadku 86 motywów i 6 wtyczek jest to wyjątkowo dobry stosunek jakości do ceny. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Eksportuj swoje dane z Chrome Kliknij menu Chrome na pasku narzędzi i wybierz Ustawienia. Kliknij Hasła. Kliknij powyżej listy zapisanych haseł i wybierz „Eksportuj hasła”. Kliknij „Eksportuj hasła” i wprowadź hasło, którego używasz do logowania się do komputera, jeśli zostaniesz o to poproszony. Zapisz plik na pulpicie. Ostatnio zmodyfikowany: 2025-01-22 17:01

BufferedReader to klasa Java do odczytywania tekstu ze strumienia wejściowego (takiego jak plik) przez buforowanie znaków, które bezproblemowo czytają znaki, tablice lub wiersze. Ogólnie rzecz biorąc, każde żądanie odczytu wykonane z czytnika powoduje wygenerowanie odpowiedniego żądania odczytu podstawowego strumienia znaków lub bajtów. Ostatnio zmodyfikowany: 2025-01-22 17:01

A. mat-file to skompresowany plik binarny. Nie można go otworzyć za pomocą edytora tekstu (poza tym, że masz specjalną wtyczkę, jak mówi Dennis Jaheruddin). W przeciwnym razie będziesz musiał przekonwertować go do pliku tekstowego (na przykład csv) za pomocą skryptu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Drukarka bezudarowa - definicja komputera Drukarka, która drukuje bez uderzania wstążką o papier. Drukarki laserowe, LED, atramentowe, atramentowe, termotransferowe i termosublimacyjne to przykłady drukarek bezudarowych. Zobacz drukarkę. Ostatnio zmodyfikowany: 2025-01-22 17:01

1. Włącz instalowanie z nieznanych źródeł w ustawieniach zabezpieczeń Androida Androida. Włącz instalowanie aplikacji z nieznanych źródeł. Pobierz aplikację Mobdro na Androida. Przeglądaj i wybierz Modbro APK do instalacji. Zainstaluj Mobdro na Android TV Box, Tablet lub Smartfon. Otwórz aplikację Mobdro. Zaakceptuj Regulamin Mobdro. Ostatnio zmodyfikowany: 2025-06-01 05:06

Urządzenia Syslog. Funkcja reprezentuje proces maszyny, który utworzył zdarzenie syslog. Na przykład, czy zdarzenie jest tworzone przez jądro, system pocztowy, procesy bezpieczeństwa/autoryzacji itp.?. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zobaczyć ogólne statystyki opinii, przejdź doTwój wkład w Mapach Google na Androida lub iOS.Następnie kliknij OPINIE. U góry ekranu zobaczysz, ile osób polubiło i wyświetliło wszystkie Twoje recenzje. Możesz także zobaczyć polubienia i wyświetlenia każdej indywidualnej recenzji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kamery Blink nagrywają klipy wyłącznie na podstawie wykrycia ruchu i wysyłają alert do urządzenia mobilnego. Możesz także nagrywać w trybie podglądu na żywo tylko w kamerach XT2. Możesz ustawić go tak, aby nagrywał przez cały dzień lub gdy jest ruch. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zakresem pracy robota jest jego zakres ruchu. Jest to kształt, który powstaje, gdy manipulator sięga do przodu, do tyłu, w górę i w dół. Odległości te są określone przez długość ramienia robota i konstrukcję jego osi. Robot może działać tylko w ramach tej przestrzeni roboczej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wykonaj poniższe czynności, aby zmienić kolor czcionki folderu na pulpicie. a. Kliknij prawym przyciskiem myszy puste miejsce na pulpicie i kliknij Personalizuj. b. Kliknij łącze Kolor okna na dole okna. C. Kliknij łącze Zaawansowane ustawienia wyglądu. D. Wybierz element jako pulpit. mi. F. g. h. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyrażenie regularne (czasami skracane do wyrażenia regularnego) to ciąg znaków używany do tworzenia wzorca wyszukiwania. Jest podobny do symbolu wieloznacznego – pomaga być bardziej celowym w filtrowaniu. Kropka pasuje do każdego pojedynczego znaku z wyjątkiem łamania wiersza. Na przykład filtrowanie według mega. Ostatnio zmodyfikowany: 2025-06-01 05:06

Definicja i typy agregatów Agregaty są tworzone przez łączenie informacji z wielu źródeł. Podczas agregacji danych używasz co najmniej jednej statystyki podsumowującej, takiej jak średnia, mediana lub tryb, aby zapewnić prosty i szybki opis interesującego zjawiska. Ostatnio zmodyfikowany: 2025-06-01 05:06

Perspektywa teoretyczna to zbiór założeń dotyczących rzeczywistości, które wpływają na zadawane przez nas pytania i rodzaje odpowiedzi, jakie w rezultacie uzyskujemy. Socjologowie często używają jednocześnie wielu perspektyw teoretycznych, formułując pytania badawcze, projektując i prowadząc badania oraz analizując ich wyniki. Ostatnio zmodyfikowany: 2025-01-22 17:01

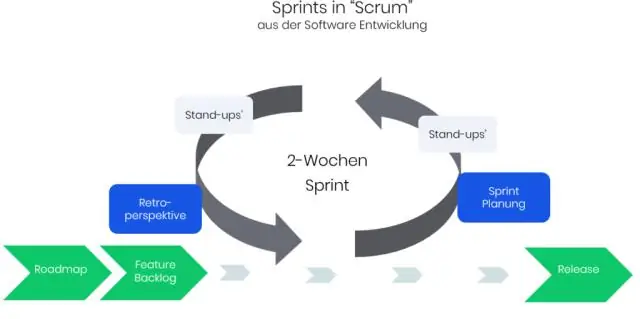

Scrum jest częścią Agile, która pomaga w realizacji złożonych projektów. Jest to proces rozwojowy, w którym zespół pracuje razem, aby osiągnąć cel. Wiele osób wydaje się, że jest to metodologia, ale scrum jest w rzeczywistości ramą procesu dla zwinnego rozwoju. Ostatnio zmodyfikowany: 2025-01-22 17:01

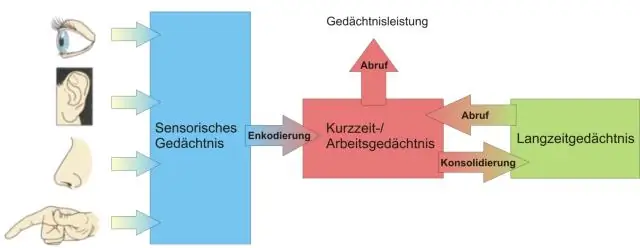

Co to jest pamięć zależna od kontekstu? Pamięć zależna od kontekstu przywodzi na myśl idee, umiejętności i doświadczenia, gdy znajdują się w tym samym kontekście, w jakim były, gdy doświadczałeś ich wcześniej. Kiedy nauczysz się czegoś w jednym kontekście, łatwiej to zapamiętasz w tym samym kontekście. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak założyć małą darmową bibliotekę: pięć prostych kroków! Krok pierwszy: zidentyfikuj lokalizację i stewarda. Najpierw zdecyduj, gdzie możesz legalnie i bezpiecznie zainstalować Bibliotekę. Krok drugi: zdobądź bibliotekę. Krok trzeci: Zarejestruj swoją bibliotekę. Krok czwarty: zbuduj wsparcie. Krok piąty: dodaj swoją bibliotekę do mapy świata. Ostatnio zmodyfikowany: 2025-01-22 17:01

Redmi 5A Krótki opis Smartfon jest dostępny w więcej niż trzech opcjach kolorystycznych, tj. Rose Gold, Platinum Silver, Champagne Gold, Lake Blue i zapewnia wiele opcji łączności w zakresie 3G, 4G, GPS, Wifi Bluetooth. Smartfon jest zasilany czterordzeniowym procesorem Snapdragon 425 1,4 GHz. Ostatnio zmodyfikowany: 2025-01-22 17:01

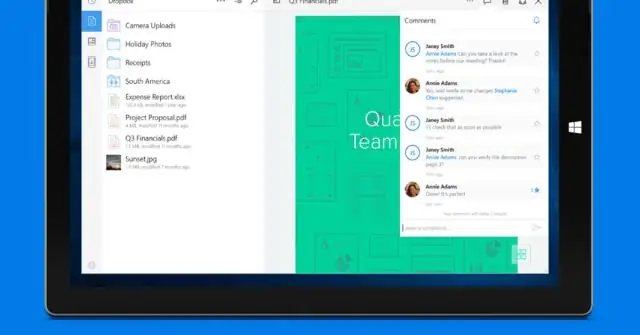

Otwórz aplikację komputerową podczas uruchamiania komputera Kliknij Preferencje. Na karcie Ogólne zaznacz Uruchom Dropbox przy starcie systemu, aby otworzyć Dropbox na pasku zadań/pasku menu i synchronizować pliki i foldery w folderze Dropbox z kontem online przy każdym uruchomieniu komputera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Smart Update (BSU – BEA Smart Update) – to narzędzie (aplikacja oparta na javie) do nakładania poprawek na WebLogic Server (serwer Oracle J2EE w Fusion Middleware 11g). Ostatnio zmodyfikowany: 2025-06-01 05:06

Olej Osmo na drewno wewnętrzne, blaty i meble Jest odporny na wodę, brud, wino, kawę itp. i jest mikroporowaty, dzięki czemu nie pęka, nie łuszczy się ani nie tworzy pęcherzy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Schemat Active Directory jest składnikiem Active Directory, który zawiera reguły tworzenia obiektów w lesie Active Directory. Schemat Active Directory to lista definicji obiektów Active Directory oraz informacje o tych obiektach, które są przechowywane w Active Directory. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ukryj pasek narzędzi recenzowania Aby ukryć pasek narzędzi recenzowania, kliknij prawym przyciskiem myszy dowolny widoczny pasek narzędzi i wybierz „Recenzja”, aby go odznaczyć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Odp.: Jest sporo myszy, które są znaczące w branży FPS eSport. Do najpopularniejszych należą seria Zowie FK, Logitech G502, SteelSeries Sensei i Razer Deathadder. Z których każdy jest używany przez wielu profesjonalnych graczy. Ostatnio zmodyfikowany: 2025-01-22 17:01

WIDEO Wiesz również, jak korzystać z JavaFX Scene Builder? Użyj kreatora nowego NetBeans IDE. Użyj nowego polecenia JavaFX Scene Builder. Ustaw główny kontener, CSS i klasę stylu. Zmień rozmiar sceny i okna Kreatora scen. Utwórz panele bazowe.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nie ma możliwości zapisania niestandardowych kolorów w Paint w Windows 7. Będziesz musiał wprowadzić kolor dla wartości RGB i ponownie wprowadzić,. Możesz użyć swojej ulubionej wyszukiwarki, aby wyszukać dowolne rozwiązanie innej firmy, aby uzyskać więcej pełnych funkcji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Cztery części mowy informacyjnej: Wprowadzenie – pięć kroków: Przyciągnij uwagę publiczności. • Złóż dramatyczne oświadczenie. Ciało – cztery kroki: Organizuj informacje – pewne typy organizacji są odpowiednie dla niektórych. Wniosek. Techniki wyciągania wniosków: • Podsumuj swoją tezę i główne punkty wsparcia. Przeprowadzanie okresu pytań i odpowiedzi. Ostatnio zmodyfikowany: 2025-06-01 05:06

Aktywne pióro HP jest kompatybilne z laptopem HP Spectre x2 i odłączanym laptopem HP Pavilion x2. Ostatnio zmodyfikowany: 2025-01-22 17:01

Migracja danych jest ważna, ponieważ jest niezbędnym elementem modernizacji lub konsolidacji sprzętu serwerowego i pamięci masowej lub dodawania aplikacji intensywnie przetwarzających dane, takich jak bazy danych, hurtownie danych i jeziora danych oraz projekty wirtualizacji na dużą skalę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aktualizacja bazy danych Pacmana Konfiguracja mirrorów Pacmana znajduje się w /etc/pacman. Uruchom następujące polecenie, aby edytować plik /etc/pacman.d/mirrorlist: Wpisz swoje hasło i naciśnij. Wszystkie lustra są domyślnie aktywne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Modyfikatory dostępu (lub specyfikatory dostępu) to słowa kluczowe w językach obiektowych, które ustawiają dostępność klas, metod i innych elementów członkowskich. Jest to najczęściej używany specyfikator klas. Klasy nie można zadeklarować jako prywatnej. Ostatnio zmodyfikowany: 2025-01-22 17:01

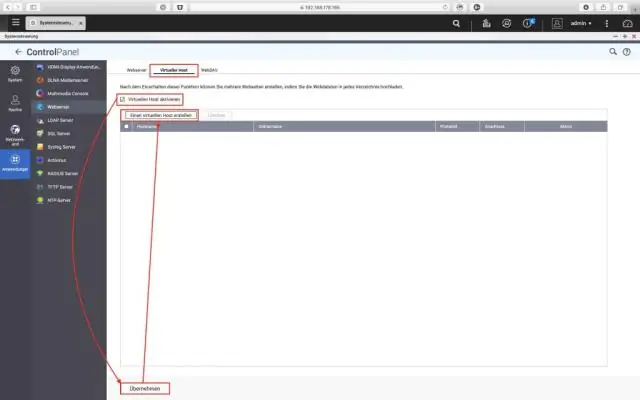

Nagłówek żądania hosta określa nazwę domeny serwera (dla hostingu wirtualnego) i (opcjonalnie) numer portu TCP, na którym serwer nasłuchuje. Jeśli nie podano portu, domyślny port żądanej usługi (np. „80” w przypadku adresu URL HTTP). Ostatnio zmodyfikowany: 2025-01-22 17:01

Instalacja Java 8 Przejdź do witryny Oracle. Przewiń w dół, aż zobaczysz nagłówek rozpoczynający się od „Java SE 8u65/8u66”. Po prawej stronie zobaczysz przycisk Pobierz pod nagłówkiem JDK. Otwórz folder Pobrane i kliknij dwukrotnie jdk-8u65-macosx-x64. Kliknij dwukrotnie ikonę pakietu i postępuj zgodnie z instrukcjami, aby zainstalować. Ostatnio zmodyfikowany: 2025-01-22 17:01

Maryland Podobnie pyta się, w jakiej części Maryland mieszkają bracia Dobre? Gaithersburg, Maryland , USA Lucas i Marcus Dobre -Mofid (ur. 28 stycznia 1999), znany wspólnie jako The Dobre Twins to amerykański duet taneczny i osobowości YouTube, które zyskały rozgłos w nieistniejącej już aplikacji wideo Vine.. Ostatnio zmodyfikowany: 2025-01-22 17:01

1 odpowiedź. Nie można przechowywać znaku z pierwotnym typem całkowitym Java. Ujemne zero to artefakt reprezentacji IEEE-754, który przechowuje znak w osobnym bicie. Z drugiej strony liczby całkowite są przechowywane w reprezentacji uzupełnienia do dwóch, która ma unikalną reprezentację dla zera. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli przeprowadzisz aktywne CCNA Cyber Ops 24 lutego 2020 r., otrzymasz nowego Cisco Certified CyberOps Associate. Jeśli zdałeś już jeden z obecnych egzaminów, kontynuuj, ponieważ te egzaminy zostaną wycofane 28 maja 2020 r. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kontr-kontrolowane powtarzanie. zmienna sterująca (lub licznik pętli) początkowa wartość zmiennej sterującej. przyrost (lub dekrementacja), o który zmienna sterująca jest modyfikowana za każdym razem w pętli (znana również jako każda iteracja pętli). Ostatnio zmodyfikowany: 2025-01-22 17:01

Sieć: Wymagania dotyczące Internetu kamery bezprzewodowej. Samodzielne kamery IP nie wymagają połączenia z Internetem do podstawowych funkcji, ale połączenie z Internetem jest wymagane do pełnej funkcjonalności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Hololens to podejście Microsoftu do rzeczywistości rozszerzonej, którą nazywają „rzeczywistością mieszaną”. Wykorzystując wiele czujników, zaawansowaną optykę i przetwarzanie holograficzne, które płynnie wtapia się w otoczenie, hologramy te mogą być używane do wyświetlania informacji, mieszania się ze światem rzeczywistym, a nawet symulowania świata wirtualnego. Ostatnio zmodyfikowany: 2025-01-22 17:01