Skąd mam wiedzieć, czy w mojej okolicy jest awaria Internetu lub łącza DSL? Wejdź na att.com/outages. Wpisz swój kod pocztowy, aby uzyskać ogólne informacje o okolicy. Lub zaloguj się na swoje konto, aby uzyskać spersonalizowane wyniki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jakie narzędzie może chronić komponenty komputera przed skutkami ESD? antystatyczny pasek na nadgarstek. tłumik przepięć. UPS. SPS. Wyjaśnienie: Antystatyczna opaska na nadgarstek wyrównuje ładunek elektryczny między technikiem a sprzętem i chroni sprzęt przed wyładowaniami elektrostatycznymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ponieważ LIMIT działa jako atrybut instrukcji FETCH-INTO, więc aby go użyć możesz dodać słowo kluczowe LIMIT, po którym następuje określona cyfra liczbowa, która określi liczbę wierszy, które klauzula bulk-collect pobierze za jednym razem na końcu FETCH -Oświadczenie INTO. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dziesięć, 10, X, tenner, dekada(adj) liczba kardynalna będąca sumą dziewięciu i jedynki; podstawa systemu dziesiętnego. Synonimy: dekada, kryształ, dziesiątka, dziesiątka, idź, ciastko dyskotekowe, ekstaza, ex, dziesięciodolarowy, dziesięciodolarowy, dziesięciodolarowy, przytulanka, banknot dziesięciodolarowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Użyj polecenia ip default-network, aby protokół IGRP propagował trasę domyślną. Protokół EIGRP propaguje trasę do sieci 0.0. 0.0, ale trasa statyczna musi zostać ponownie rozdzielona do protokołu routingu. We wcześniejszych wersjach protokołu RIP domyślna trasa utworzona przy użyciu trasy ip 0.0. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli Twój iPhone pokazuje „rozszerzony”, oznacza to, że aktualnie korzystasz z roamingu. Oznacza to, że albo znajdujesz się w lokalizacji, w której nie jesteś objęty zasięgiem Sprintu, albo w Twojej okolicy występuje problem, który powoduje, że wieże Sprintu w Twojej okolicy nie działają prawidłowo. Ostatnio zmodyfikowany: 2025-01-22 17:01

ICMP (Internet Control Message Protocol) znajduje się w warstwie sieciowej modelu OSI (lub tuż nad nią w warstwie internetowej, jak twierdzą niektórzy) i jest integralną częścią zestawu protokołów internetowych (powszechnie określanych jako TCP/IP ). ICMP ma przypisany numer protokołu 1 w pakiecie IP zgodnie z IANA.org. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jednostka LUN to logiczna sekcja pamięci. Jednostka LUN może być wspierana przez jeden dysk lub wiele dysków. Można go również przydzielić z puli dyskowej/woluminu/agregatu w zależności od terminologii dostawcy pamięci masowej. Magazyn danych to opis, którego VMware używa do określenia obszaru pamięci, w którym mogą znajdować się maszyny wirtualne. Ostatnio zmodyfikowany: 2025-01-22 17:01

Te elementy składowe ciągłego dostarczania to: Ciągły rozwój i integracja, Ciągłe testowanie. oraz. Ciągłe uwalnianie. Ostatnio zmodyfikowany: 2025-01-22 17:01

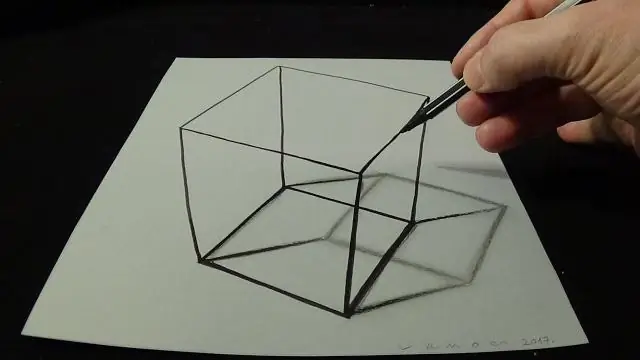

Utwórz obiekt 3D przez wyciągnięcie Wybierz obiekt. Wybierz polecenie Efekt > 3D > Wyciągnięcie i fazowanie. Kliknij Więcej opcji, aby wyświetlić pełną listę opcji, lub Mniej opcji, aby ukryć dodatkowe opcje. Wybierz Podgląd, aby wyświetlić podgląd efektu w oknie dokumentu. Określ opcje: Pozycja. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

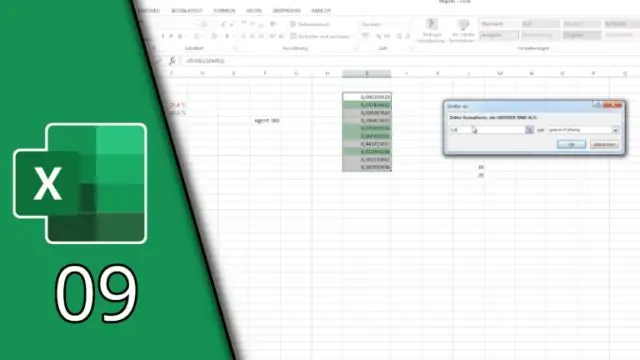

W arkuszu programu Excel kliknij Plik > Opcje, a następnie wybierz Pasek narzędzi szybkiego dostępu w okienku po lewej stronie. W obszarze Wybierz polecenia z wybierz opcję Wszystkie polecenia. Na liście poleceń przewiń w dół do opcji Wyczyść formaty, zaznacz ją i kliknij przycisk Dodaj, aby przenieść go do sekcji po prawej stronie. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pierwotne pytanie: Jak zainstalować aplikacje na myLG smart TV, które nie są dostępne w sklepie LG contentstore? Odp.: Nie, nie możesz. Jedynym sposobem na oglądanie innych treści jest zakup Chromecasta i przeglądanie treści z telefonu na telewizor. Możesz też kupić Firestick firmyAmazon i podłączyć go do telewizora i zainstalować na nim aplikacje. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby połączyć się z serwerem Azure MySQL Server przy użyciu narzędzia GUIMySQL Workbench: Uruchom aplikację MySQL Workbench na komputerze. W oknie dialogowym Konfiguracja nowego połączenia wprowadź następujące informacje na karcie Parametry: Kliknij opcję Testuj połączenie, aby sprawdzić, czy wszystkie parametry są poprawnie skonfigurowane. Ostatnio zmodyfikowany: 2025-01-22 17:01

Różnica między szyfrowaniem symetrycznym a szyfrowaniem asymetrycznym Szyfrowanie symetryczne wykorzystuje jeden klucz, który musi być współużytkowany przez osoby, które muszą otrzymać wiadomość, podczas gdy szyfrowanie asymetryczne wykorzystuje parę klucza publicznego i klucza prywatnego do szyfrowania i odszyfrowywania wiadomości podczas komunikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Prosty sposób na zrobienie tego, który będzie działał niezależnie od posiadanej płyty głównej, przestaw przełącznik na zasilaczu, aby wyłączyć (0) i wyjmij srebrną baterię guzikową z płyty głównej na 30 sekund, włóż ją z powrotem, włącz ponownie zasilacz i uruchom. powinien zresetować Cię do ustawień fabrycznych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Firma ChangHong. Ostatnio zmodyfikowany: 2025-01-22 17:01

W logice klasycznej hipotetyczny sylogizm jest ważną formą argumentacji, która jest sylogizmem zawierającym zdanie warunkowe dla jednej lub obu jej przesłanek. Przykład w języku angielskim: Jeśli się nie obudzę, to nie mogę iść do pracy. Jeśli nie mogę iść do pracy, to nie dostanę zapłaty. Ostatnio zmodyfikowany: 2025-01-22 17:01

Krok 1: Zmierz najkrótszy bok Najpierw zmierz najkrótszy bok ekranu. Zmierz ekran okna z dokładnością do 1/16 cala. Krok 2: Zmierz najdłuższy bok Następnie zmierz najdłuższy bok ekranu okna. Ponownie, będziesz chciał zmierzyć go z dokładnością do 1/16 cala. Ostatnio zmodyfikowany: 2025-01-22 17:01

Microsoft oferuje szeroką gamę szablonów Word za darmo i bez kłopotów. Niezależnie od tego, czy planujesz przyjęcie świąteczne, odpowiadasz za biuletyn szkolny, czy chcesz pasującą kombinację CV i listu motywacyjnego, możesz znaleźć szablony dla programu Word, które odpowiadają Twoim potrzebom. Ostatnio zmodyfikowany: 2025-01-22 17:01

Urządzenie wirtualne z systemem Android (AVD) to konfiguracja urządzenia, która działa w emulatorze systemu Android. Zapewnia środowisko Android specyficzne dla urządzenia wirtualnego, w którym możemy zainstalować i przetestować naszą aplikację Android. AVD Manager jest częścią SDK Manager do tworzenia i zarządzania utworzonymi urządzeniami wirtualnymi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Opis. WannaCry to kryptorobak ransomware, który atakuje komputery z systemem operacyjnym Microsoft Windows, szyfrując dane i żądając zapłaty okupu w kryptowalucie Bitcoin. Robak jest również znany jako WannaCrypt, Wana Decrypt0r 2.0, WanaCrypt0r 2.0 i Wanna Decryptor. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wyłącz ostrzeżenie o zabezpieczeniach (niezalecane) Najpierw otwórz Właściwości internetowe, podobnie jak metoda 6. Przejdź do zakładki Zaawansowane. Teraz usuń zaznaczenie opcji Sprawdź, czy certyfikat wydawcy jest unieważniony i Sprawdź, czy certyfikat serwera jest unieważniony. Ostatnio zmodyfikowany: 2025-01-22 17:01

Atak na choinkę to bardzo dobrze znany atak, którego celem jest wysłanie bardzo specjalnie spreparowanego pakietu TCP do urządzenia w sieci. W nagłówku TCP znajduje się pewna przestrzeń, zwana flagami. Wszystkie te flagi są włączone lub wyłączone, w zależności od tego, co robi pakiet. Ostatnio zmodyfikowany: 2025-01-22 17:01

Maksymalny rozmiar dla Batch Apex w Salesforce to 2000. Ostatnio zmodyfikowany: 2025-06-01 05:06

Jakie są trzy cechy panelu DOM? Umożliwia przeciąganie i upuszczanie elementów w celu zmiany ich kolejności w układzie. Pozwala edytować elementy dynamiczne w trybie podglądu na żywo. Pozwala kopiować, wklejać, usuwać i duplikować elementy. Ostatnio zmodyfikowany: 2025-01-22 17:01

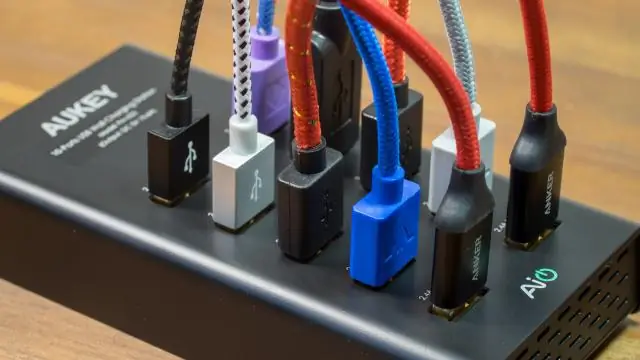

Do podłączenia wyświetlacza cyfrowego do komputera stacjonarnego lub laptopa potrzebny jest kabel monitora. W tym celu dostępne są cztery popularne typy kabli. Są to VGA, DVI, HDMI i DisplayPort. Wybór zależy od dostępnych złączy wyjściowych na komputerze i złączy wejściowych na monitorze PC. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jaka jest właściwa dyrektywa dotycząca używania puszki ze sprężonym powietrzem do czyszczenia komputera? Użyj długiego, równomiernego strumienia powietrza z puszki. Nie rozpylaj sprężonego powietrza z puszką do góry nogami. Nie używaj sprężonego powietrza do czyszczenia wentylatora procesora. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli pojawi się gorączka i dreszcze, jest to prawdopodobnie oznaka ciężkiej infekcji bakteryjnej. Zostaw cierń lub drzazgę w swoim ciele na kilka miesięcy, a prawdopodobnie rozpadnie się i dodatkowo pobudzi odpowiedź immunologiczną organizmu. A każda infekcja nieleczona może się rozprzestrzeniać i powodować posocznicę lub zatrucie krwi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pozytywne skutki Internetu obejmują: Zapewnia skuteczną komunikację za pomocą poczty elektronicznej i komunikatorów internetowych z dowolną częścią świata. Poprawia interakcje biznesowe i transakcje, oszczędzając czas. Dzięki bankowości i zakupom online życie stało się mniej skomplikowane. Ostatnio zmodyfikowany: 2025-06-01 05:06

Mitologia klasyczna. każdy z trzech siostrzanych potworów powszechnie przedstawianych jako mających węże zamiast włosów, skrzydeł, mosiężnych pazurów i oczu, które zamieniały każdego, kto na nie spojrzał, w kamień. Meduza, jedyna śmiertelna Gorgona, została ścięta przez Perseusza. Ostatnio zmodyfikowany: 2025-01-22 17:01

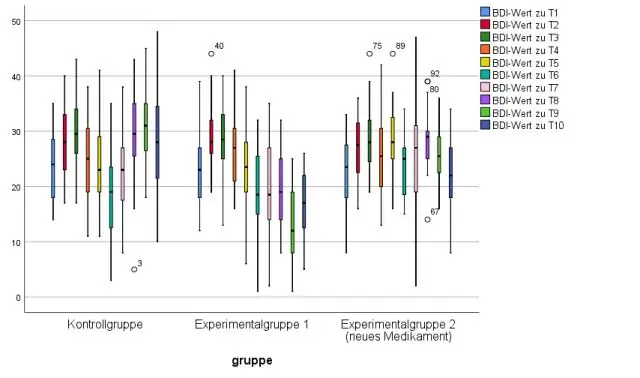

Wielowymiarowa wartość odstająca jest kombinacją nietypowych wyników dla co najmniej dwóch zmiennych. Oba typy wartości odstających mogą wpływać na wyniki analiz statystycznych. Wyjątki istnieją z czterech powodów. Nieprawidłowe wprowadzenie danych może spowodować, że dane będą zawierać skrajne przypadki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Pula pamięci. Dzięki serwerowi Synology NAS możesz połączyć wiele dysków w jedną jednostkę pamięci zwaną pulą pamięci. Woluminy można tworzyć w pulach pamięci. Woluminy można rozszerzać, jeśli pula pamięci ma przydzielone miejsce. Różne typy macierzy RAID oferują różne poziomy ochrony danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kod błędu to HTTP 404 (nie znaleziono), a opis brzmi: Serwer pochodzenia nie znalazł aktualnej reprezentacji zasobu docelowego lub nie chce ujawnić, że istnieje. Ten błąd oznacza, że serwer nie mógł znaleźć żądanego zasobu (JSP, HTML, obrazy…) i zwraca kod stanu HTTP 404. Ostatnio zmodyfikowany: 2025-01-22 17:01

Trzymaj oba przyciski wciśnięte, aż zobaczysz logo Apple na ekranie. Logo powinno pojawić się od dziesięciu do dwudziestu sekund po rozpoczęciu przytrzymywania przycisków. Po pojawieniu się logo Apple Twój iPhone lub iPad uruchomi się normalnie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Tak, możesz przechowywać obiekty różnych typów w ArrayList, ale jak wspomniałem pst, trudno jest sobie z nimi później poradzić. Jeśli wartości są w jakiś sposób powiązane, prawdopodobnie lepiej będzie, jeśli napiszesz klasę, która je przeprowadzi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Telekomunikacja to sposób elektronicznego przesyłania informacji na odległość. Informacje mogą mieć postać głosowych rozmów telefonicznych, danych, tekstu, obrazów lub wideo. Telekomunikacja jest dziś wykorzystywana do organizowania mniej lub bardziej odległych systemów komputerowych w sieci telekomunikacyjne. Ostatnio zmodyfikowany: 2025-01-22 17:01

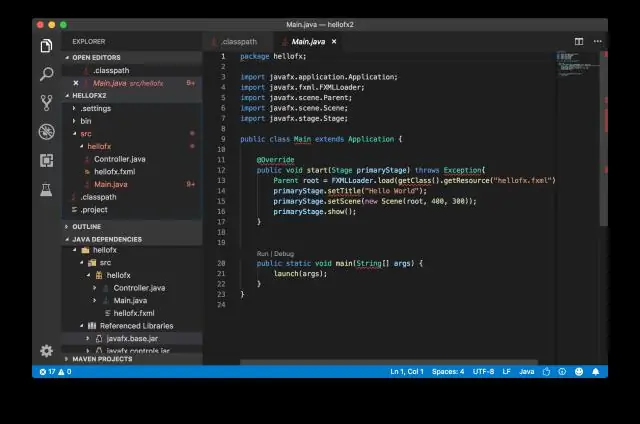

Zestaw JavaFX Software Development Kit (SDK) udostępnia narzędzia i technologie wiersza polecenia do tworzenia ekspresyjnej zawartości dla aplikacji wdrażanych w przeglądarkach, komputerach stacjonarnych i urządzeniach mobilnych. Środowisko wykonawcze JavaFX Desktop. JavaFX Mobile Emulator i środowisko wykonawcze (tylko Windows). Ostatnio zmodyfikowany: 2025-01-22 17:01

Plik CRYPT to zaszyfrowany plik utworzony przez WhatsApp Messenger, popularną aplikację do przesyłania wiadomości na smartfony. Zawiera archiwum wiadomości z kopii zapasowej z aplikacji WhatsApp. WhatsApp może odszyfrować zapisane pliki CRYPT, jeśli jesteś zalogowany na to samo konto Google, którego użyłeś do utworzenia kopii zapasowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Drzewa mahoniowe można znaleźć w następujących miejscach: Gaj drzewny Tai Bwo Wannai - wewnątrz gaju znajdują się 4 drzewa mahoniowe. Dżungla Kharazi - w południowo-wschodnim rogu dżungli znajdują się 2 drzewa. Atol Małp - na południe od dużej bramy znajduje się kilka drzew mahoniowych. Ostatnio zmodyfikowany: 2025-06-01 05:06

Klasy, komponenty oprogramowania i mikrousługi, które mają tylko jedną odpowiedzialność, są znacznie łatwiejsze do wyjaśnienia, zrozumienia i wdrożenia niż te, które dostarczają rozwiązania na wszystko. Zmniejsza to liczbę błędów, poprawia szybkość rozwoju i znacznie ułatwia życie jako programisty. Ostatnio zmodyfikowany: 2025-01-22 17:01