Naciśnij klawisz Windows + X i wybierz Menedżer urządzeń. Po uruchomieniu Menedżera urządzeń przejdź do sekcji Karty graficzne i znajdź sterownik karty graficznej. Kliknij prawym przyciskiem myszy sterownik i wybierz Odinstaluj. Zaznacz Usuń oprogramowanie sterownika dla tego urządzenia i kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

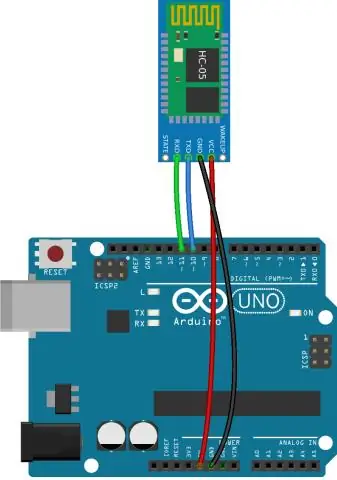

Moduł Bluetooth HC-05 jest łatwym w użyciu modułem Bluetooth SPP (Serial Port Protocol), przeznaczonym do przejrzystej konfiguracji bezprzewodowego połączenia szeregowego. Moduł Bluetooth HC-05 zapewnia przełączanie między trybem master i slave, co oznacza, że nie może używać ani odbierania ani przesyłania danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najpierw kliknij „Visual Basic” w grupie „Kod”, na karcie „Programista” lub możesz nacisnąć „Alt” + „F11” na klawiaturze, aby otworzyć edytor VBA. Następnie kliknij „Wstaw”, w menu rozwijanym możesz kliknąć „Moduł”. Następnie kliknij dwukrotnie, aby otworzyć nowy moduł. Ostatnio zmodyfikowany: 2025-01-22 17:01

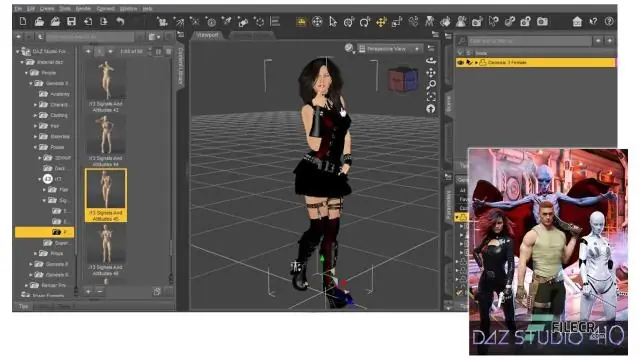

DAZ Studio to w zasadzie: Do POZOWANIA figur. Tworzenie animacji. Renderowanie ostatecznych wyników (jpg, png, filmy itp.) Figury mapowania rigów i wagi. Składanie scen razem. Ostatnio zmodyfikowany: 2025-01-22 17:01

Język. OutOfMemoryError: Błąd przekroczenia limitu narzutu GC to błąd zgłoszony przez maszynę wirtualną Java, aby wskazać, że aplikacja spędza więcej czasu na wyrzucaniu elementów bezużytecznych (GC) niż na użytecznej pracy. Ten błąd jest zgłaszany przez JVM, gdy aplikacja spędza 98% czasu na wyrzucaniu śmieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

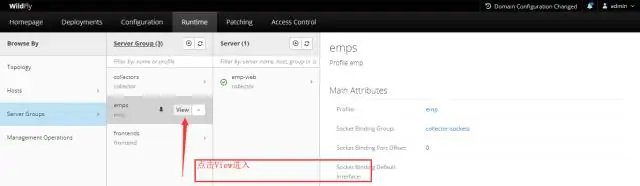

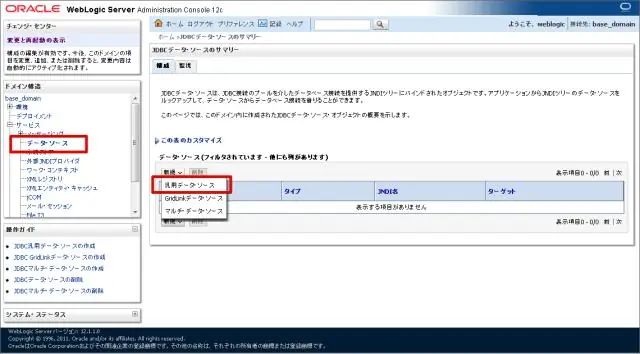

Kliknij węzeł Serwery, aby go rozwinąć i wyświetlić nazwy serwerów aktualnie administrowanych za pośrednictwem konsoli. Kliknij nazwę serwera, którego drzewo JNDI chcesz wyświetlić. Przewiń w dół okienka Konfiguracja i kliknij link „Wyświetl drzewo JNDI”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Program certyfikacji EnCase Certified Examiner (EnCE) Krok 1: Wymagania dotyczące szkolenia i doświadczenia. Krok 2: Wypełnij wniosek EnCE. Krok 3: Zarejestruj się, aby otrzymać przewodnik do testów i nauki. Krok 4: Przystąp do fazy I (egzamin pisemny) Krok 5: Przystąp do fazy II (egzamin praktyczny) Krok 6: Proces certyfikacji i odnowienia EnCE. Ostatnio zmodyfikowany: 2025-06-01 05:06

WIDEO Następnie, jak dodać nową tabelę w Entity Framework? Możesz Dodaj ten Tabela do projektu ASP.NET MVC, wykonując następujące kroki: Kliknij prawym przyciskiem myszy folder App_Data w oknie Eksplorator rozwiązań i wybierz opcję menu Dodać , Nowy Przedmiot.. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dolne cztery bity rejestru TMOD służą do sterowania zegarem-0, a górne cztery bity są używane do sterowania zegarem-1. Dwa timery można niezależnie zaprogramować do pracy w różnych trybach. Rejestr TMOD posiada dwa oddzielne dwubitowe pola M0 i Ml do programowania trybu pracy timerów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak usunąć klucze i wartości rejestru Uruchom Edytor rejestru, uruchamiając regedit z dowolnego obszaru wiersza poleceń w systemie Windows. W lewym okienku Edytora rejestru przechodź w dół, aż zlokalizujesz klucz rejestru, który chcesz usunąć, lub klucz zawierający wartość rejestru, którą chcesz usunąć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli nie pobrałeś jeszcze nowej czcionki, w Internecie dostępne są tysiące czcionek. Wyświetl dostępne czcionki Otwórz Panel sterowania. Wybierz Wygląd i personalizacja, a następnie Czcionki. W oknie Czcionki możesz wyświetlić lub usunąć każdą z czcionek aktualnie zainstalowanych w systemie Windows. Ostatnio zmodyfikowany: 2025-01-22 17:01

Istnieją trzy sposoby na osiągnięcie współbieżności w iOS: Wątki. Kolejki do wysyłki. Kolejki operacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ma to związek z kosztami wytworzonych towarów i kosztami surowców. W tym przypadku koszt materiałów potrzebnych do wykonania wentylatorów Corsaira jest wysoki, więc cena produktu będzie wysoka. Gdyby koszt materiałów był niższy, cena byłaby niższa. Ostatnio zmodyfikowany: 2025-06-01 05:06

9 odpowiedzi. Najpierw testy jednostkowe dla programistów, potem przegląd kodu, a następnie testy QA. Czasami przegląd kodu ma miejsce przed testowaniem jednostkowym, ale zwykle tylko wtedy, gdy recenzent kodu jest naprawdę zajęty i tylko wtedy może to zrobić. Naszym standardem jest wykonanie przeglądu kodu przed przekazaniem produktu do kontroli jakości. Ostatnio zmodyfikowany: 2025-01-22 17:01

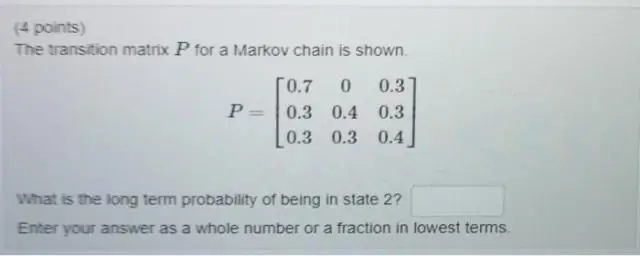

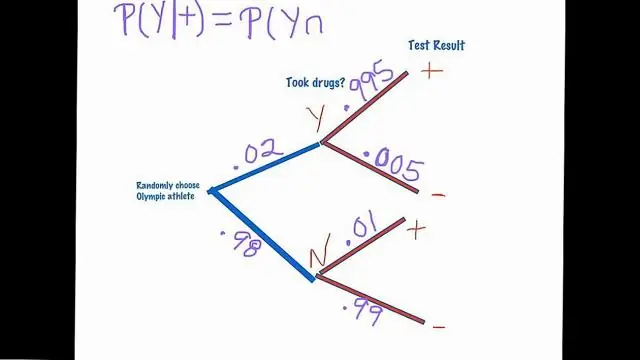

Łańcuch Markowa to model stochastyczny opisujący sekwencję możliwych zdarzeń, w których prawdopodobieństwo każdego zdarzenia zależy tylko od stanu osiągniętego w poprzednim zdarzeniu. Ostatnio zmodyfikowany: 2025-01-22 17:01

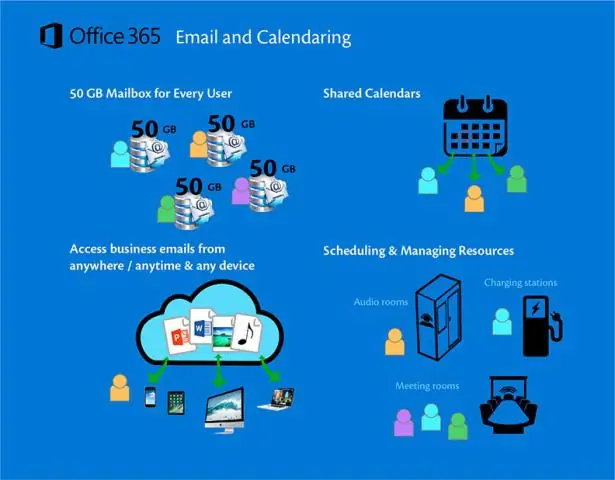

Migracja etapowa to proces, który występuje jako proces wdrażania usługi Office 365. Ten proces zachodzi w czasie i powoduje migrację skrzynek pocztowych Exchange do Office 365. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jednokrotne logowanie (SSO) to usługa uwierzytelniania sesji i użytkownika, która umożliwia użytkownikowi korzystanie z jednego zestawu danych logowania (np. nazwy i hasła) w celu uzyskania dostępu do wielu aplikacji. Ostatnio zmodyfikowany: 2025-01-22 17:01

Klasa konkretna to prosta klasa z elementami składowymi, takimi jak metody i właściwości. Klasa opisuje funkcjonalność obiektów, których można użyć do tworzenia instancji. Często podczas pracy z hierarchiami dziedziczenia najmniej wyspecjalizowana klasa bazowa nie może w pełni reprezentować prawdziwego obiektu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ping używa protokołu ICMP (Internet Control Message Protocol). nie używa protokołu TCP ani UDP. Aby być bardziej precyzyjnym, używane są ICMP type8 (komunikat żądania echa) i typ 0 (komunikat odpowiedzi echa). ICMP nie ma portów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aplikacje Chrome mogą działać jako klient sieciowy dla połączeń TCP i UDP. Ten dokument pokazuje, jak używać protokołów TCP i UDP do wysyłania i odbierania danych przez sieć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Usuń wszystkie wyróżnienia i komentarze z tekstu Możesz szybko usunąć wyróżnienia i komentarze z tekstu głównego dokumentu. Zaznacz tekst, z którego chcesz usunąć wyróżnienia i komentarze. Aby usunąć je z całego tekstu głównego w dokumencie, naciśnij Command-A na klawiaturze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Microsoft System Center Configuration Manager (SCCM) to produkt systemu Windows, który umożliwia administratorom zarządzanie wdrażaniem i bezpieczeństwem urządzeń i aplikacji w całym przedsiębiorstwie. SCCM jest częścią pakietu zarządzania systemami Microsoft System Center. Ostatnio zmodyfikowany: 2025-01-22 17:01

ICFR. ICFR to skrót od In-Channel Frequency Response. ICFR opisuje płaskość Twojego kanału cyfrowego 6 MHz. Gdy kanał nie jest płaski, sygnał cyfrowy może zostać zniekształcony, a sprzęt odbiorczy może mieć trudności z podejmowaniem decyzji dotyczących odbieranych bitów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Walidacja to proces, w ramach którego sprawdzane są dane wprowadzone do bazy danych, aby upewnić się, że jest to sensowne. Nie może sprawdzić, czy wprowadzone dane są prawidłowe. Może tylko sprawdzić, czy dane mają sens. Walidacja to sposób na zmniejszenie liczby błędów podczas procesu wprowadzania danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

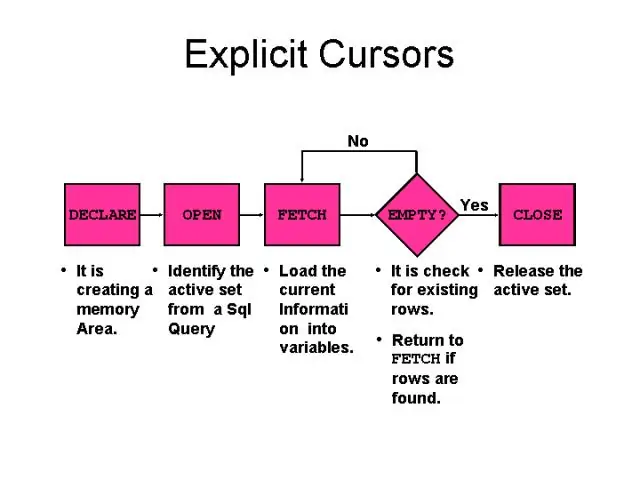

Dynamiczny kursor w SQL Server. przez suresh. Dynamiczne kursory SQL są dokładnie przeciwne do kursorów statycznych. Za pomocą tego dynamicznego kursora programu SQL Server można wykonywać operacje INSERT, DELETE i UPDATE. W przeciwieństwie do kursorów statycznych, wszystkie zmiany dokonane w kursorze dynamicznym będą odzwierciedlać dane oryginalne. Ostatnio zmodyfikowany: 2025-01-22 17:01

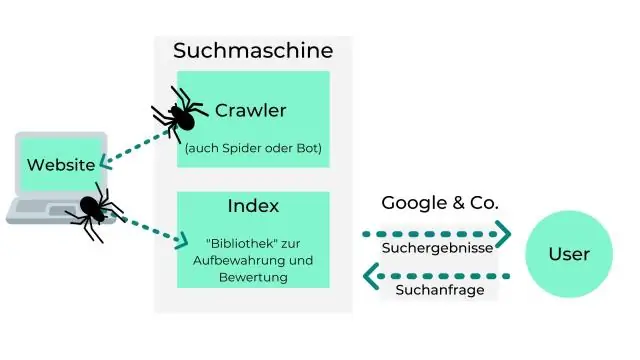

Wyszukiwarka służy do wyszukiwania informacji znajdujących się w sieci. Wyszukiwanie w wyszukiwarce odbywa się za pomocą słowa kluczowego. Niektóre przykłady wyszukiwarek to Google, Bing, Opera i Yahoo. Celem wyszukiwarki jest zlokalizowanie informacji, których szuka użytkownik. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby skorzystać z funkcji powiększania Internet Explorera, naciśnij 'Ctrl' i '+', aby zwiększyć poziom powiększenia i 'Ctrl' '-', aby zmniejszyć poziom powiększenia. Aby zmienić domyślny rozmiar tekstu Internet Explorera: a) Otwórz menu 'Strona' za pomocą myszy lub wciskając klawisze 'Alt' i 'P'. Zobaczysz wtedy „Opcje internetowe”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Google Analytics to bezpłatna usługa analizy witryny oferowana przez Google, która zapewnia wgląd w to, w jaki sposób użytkownicy znajdują Twoją witrynę i korzystają z niej. Możesz także użyć kodów śledzących do tagowania i śledzenia dowolnej kampanii reklamowej, społecznościowej, PR lub dowolnego rodzaju kampanii na dowolnej platformie/witrynie. Ostatnio zmodyfikowany: 2025-01-22 17:01

OnActivityCreated(): Jak sama nazwa wskazuje, funkcja ta jest wywoływana po zakończeniu onCreate() działania. Jest wywoływany po onCreateView() i jest używany głównie do końcowych inicjalizacji (na przykład modyfikowania elementów interfejsu użytkownika). Ostatnio zmodyfikowany: 2025-01-22 17:01

Nessus to narzędzie do zdalnego skanowania zabezpieczeń, które skanuje komputer i generuje alert, jeśli wykryje jakiekolwiek luki, które złośliwi hakerzy mogliby wykorzystać, aby uzyskać dostęp do dowolnego komputera podłączonego do sieci. Ostatnio zmodyfikowany: 2025-01-22 17:01

HTTPS (HTTP przez SSL) wysyła całą zawartość HTTP przez tunel SSL, więc treść i nagłówki HTTP są również szyfrowane. Tak, nagłówki są szyfrowane. Wszystko w wiadomości HTTPS jest zaszyfrowane, w tym nagłówki i ładowanie żądania/odpowiedzi. Ostatnio zmodyfikowany: 2025-01-22 17:01

Co zrobić ze starym Pi po wydaniu Raspberry Pi 4? 1 Wypróbuj inny system Smart Home. 2 Zainstaluj go ponownie jako system inteligentnego domu dla znajomego lub członka rodziny. 3 Zmień swoją starą Raspberry w retro-maszynę do gier. 4 Zamień go w centrum multimedialne. 5 Zmień go w NAS. Ostatnio zmodyfikowany: 2025-01-22 17:01

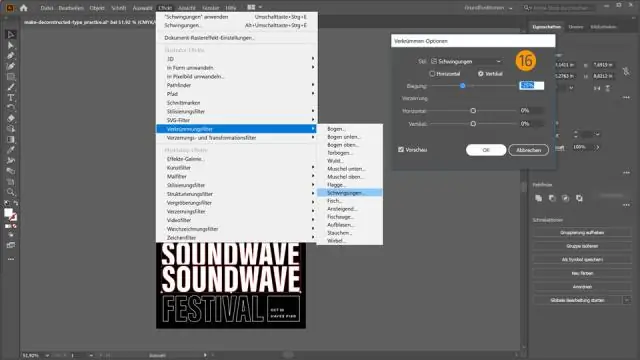

Modyfikowanie pędzla Aby zmienić opcje pędzla, kliknij dwukrotnie pędzel w panelu Pędzle. Aby zmienić kompozycję używaną przez pędzel rozpraszający, artystyczny lub wzorek, przeciągnij pędzel do kompozycji i wprowadź żądane zmiany. Ostatnio zmodyfikowany: 2025-01-22 17:01

Moto G6 nie ma diody LED powiadomień. Możesz jednak użyć aplikacji Moto do zarządzania powiadomieniami. Ostatnio zmodyfikowany: 2025-06-01 05:06

Chaincode to program napisany w Go, node. js lub Java, która implementuje określony interfejs. Chaincode działa w zabezpieczonym kontenerze Dockera odizolowanym od zatwierdzającego procesu równorzędnego. Chaincode inicjuje i zarządza stanem księgi poprzez transakcje składane przez aplikacje. Ostatnio zmodyfikowany: 2025-01-22 17:01

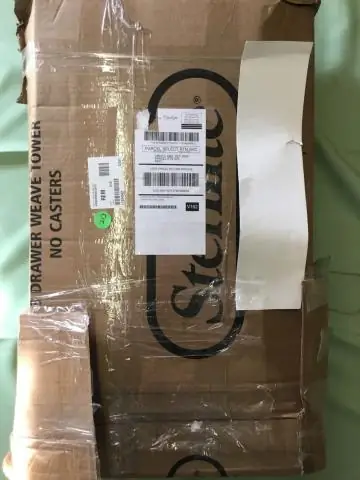

Usługa zwrotu paczek to usługa skonfigurowana przez USPS, która zasadniczo dostarcza wszystkie paczki do jednego magazynu. Inne informacje na przedpłaconej etykiecie pocztowej określają, kto jest sprzedawcą. Sprzedawcy mogą następnie wysłać własną firmę transportową, aby odebrać dla nich wszystkie paczki zbiorczo. Ostatnio zmodyfikowany: 2025-01-22 17:01

Active Directory (AD) obsługuje zarówno Kerberos, jak i LDAP - Microsoft AD jest zdecydowanie najpopularniejszym obecnie używanym systemem usług katalogowych. AD obsługuje protokół LDAP, co oznacza, że nadal może być częścią ogólnego schematu zarządzania dostępem. Active Directory to tylko jeden z przykładów usługi katalogowej obsługującej LDAP. Ostatnio zmodyfikowany: 2025-06-01 05:06

IPad trzeciej generacji (sprzedawany jako ThenewiPad, potocznie nazywany iPadem 3) to komputer typu isatablet, opracowany i sprzedawany przez firmę Apple Inc. Tablet został wydany w dziesięciu krajach 16 marca 2012 r. Ostatnio zmodyfikowany: 2025-01-22 17:01

Nowsze konstrukcje przekaźników zwłocznych wykorzystują obwody elektroniczne z sieciami rezystorowo-kondensatorowymi (RC) do generowania opóźnienia czasowego, a następnie zasilają normalną (bezzwłoczną) cewkę przekaźnika elektromechanicznego z wyjściem układu elektronicznego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Inną różnicą między EVPL i EPL jest stopień przezroczystości - podczas gdy EPL jest wysoce przezroczysty, filtruje tylko klatki pauzy, EVPL jest wymagany do połączenia lub porzucenia większości protokołów kontrolnych warstwy 2. Ostatnio zmodyfikowany: 2025-01-22 17:01