Możesz teraz korzystać z Instagrama bez aplikacji. Teraz Instagram jest młodszym dzieckiem, które słucha swoich rodziców (Facebook), podążając za tym przykładem i umożliwiając użytkownikom udostępnianie zdjęć na stronie mobilnej Instagram.com. W ten sposób użytkownicy całkowicie zrezygnują z aplikacji (jeśli zdecydują się to zrobić). Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak chronić laptopa przed uszkodzeniami fizycznymi Kup wysokiej jakości torbę, aby chronić laptopa przed uszkodzeniami fizycznymi. Chroń swój laptop z zewnątrz za pomocą skórek na laptopa. Unikaj picia i jedzenia podczas pracy na laptopie. Chroń ekran laptopa przed fizycznymi uszkodzeniami. Nie pozwól, by upadł, by uchronić się przed uszkodzeniami fizycznymi. Utrzymuj laptopa w czystości. Nie skręcaj przewodów. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kroki konfiguracji drukarki bezprzewodowej HP Deskjet 2630 Przejdź do panelu sterowania i kliknij Sprzęt i dźwięki. Wybierz drukarkę HP Deskjet 2630 i wybierz Wi-Fi Direct. Wybierz ustawienia z alternatywy Wi-Fi i włącz opcję Wi-Fi Direct. Dzięki Wi-Fi direct możesz łączyć więcej niż jedno urządzenie. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zgodnie ze stroną podręcznika, mtree jest narzędziem używanym do „mapowania hierarchii katalogów”. Strona podręcznika zawiera więcej szczegółów w sekcji OPIS: Narzędzie mtree porównuje hierarchię plików zakorzenioną w bieżącym katalogu ze specyfikacją odczytaną ze standardowego wejścia. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zablokuj Google DNS na routerach Netgear. Krok 1: Zacznij od dodania serwera DNS playmoTV do routera za pomocą naszego przewodnika konfiguracji routera, ale nie opuszczaj strony konfiguracji routera. Krok 2: Kliknij kartę Zaawansowane i skopiuj (lub zapamiętaj) adres IP routera. Następnie skup się na lewym pasku bocznym, kliknij Ustawienia zaawansowane i StaticRoutes. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przód iPhone'a SE jest pokryty anionowo wzmocnionym szkłem (jest to niestandardowa wersja ochrony Gorilla Glass), uzupełniony powłoką oleofobową, która chroni przed odciskami palców. Rama jest w całości metalowa, podobnie jak większość tylnej strony. Ostatnio zmodyfikowany: 2025-01-22 17:01

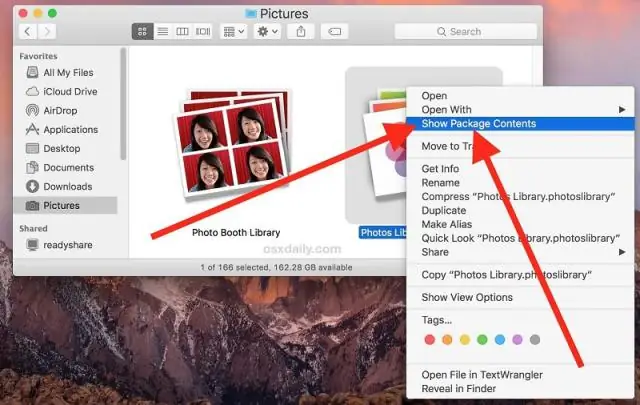

Domyślnie zdjęcia i wideo importowane do Zdjęć są przechowywane w bibliotece Zdjęć w folderze Obrazy na Macu. Gdy po raz pierwszy używasz Zdjęć, tworzysz nową bibliotekę lub wybierasz bibliotekę, której chcesz użyć. Ta biblioteka automatycznie staje się twoją biblioteką SystemPhoto. Zobacz przegląd Systemowej Biblioteki Zdjęć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Garmin Vivosport to opaska fitness o wiarygodności fitness większego zegarka dla biegaczy. Posiada GPS, ma czujnik tętna, ma nawet wysokościomierz i udostępnia aplikację z Garmin Forerunner 935. TheVivosport jest bardzo podobny do Garmin VivosmartHR+. Ostatnio zmodyfikowany: 2025-01-22 17:01

Gdy masz otwarty edytor, możesz dwukrotnie kliknąć słowo „Wstaw” wyświetlane w pasku stanu na dole okna Eclipse. Wystarczy nacisnąć klawisz Wstaw, aby przełączyć się między trybem inteligentnego wstawiania a trybem nadpisywania. I jest to uniwersalne zachowanie we wszystkich edytorach tekstu, nie tylko w edytorze Eclipse. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jak chronić skrzynkę pocztową przed głębokim wykopem Snowplow. Upewnij się, że uchwyt skrzynki pocztowej jest zainstalowany co najmniej jedną stopę w ziemi (im głębiej, tym lepiej), otaczając go cementem dla dodatkowego wsparcia. Wzmocnij swoje pudełko. Idź po wielkie ujawnienie. Połóż na nim trochę blingu. Ćwicz manewry obronne. Idź na pocztę. Ostatnio zmodyfikowany: 2025-01-22 17:01

Poniżej pięć najlepszych praktyk, które możesz wykonać podczas wdrażania modelu predykcyjnego w środowisku produkcyjnym. Określ wymagania dotyczące wydajności. Oddzielny algorytm przewidywania od współczynników modelu. Opracuj testy automatyczne dla swojego modelu. Opracuj infrastrukturę do testowania wstecznego i testowania teraz. Wyzwanie, a następnie aktualizacje modelu próbnego. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oto lista słów z Prefiksem BI. Dwustronny. Odbywający się dwa razy w roku. Dwuosiowy. Dwuizbowy. Dwukomorowy. Dwuwęglan. Dwóchsetletni. Dwugłowy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Szkolenie uświadamiające bezpieczeństwo to formalny proces edukacji pracowników w zakresie bezpieczeństwa komputerowego. Dobry program uświadamiający bezpieczeństwo powinien edukować pracowników w zakresie zasad i procedur korporacyjnych dotyczących pracy z technologiami informatycznymi (IT). Ostatnio zmodyfikowany: 2025-01-22 17:01

Osoba, która mówi w czterech lub więcej językach, jest wielojęzyczna. Tylko trzy procent ludzi na całym świecie potrafi mówić w czterech językach. Mniej niż jeden procent ludzi na całym świecie biegle posługuje się wieloma językami. Jeśli ktoś mówi biegle w więcej niż pięciu językach, nazywa się go poliglotą. Ostatnio zmodyfikowany: 2025-06-01 05:06

Historia prywatnego przeglądania Safari nie jest zapomniana AfterAll Open Finder. Kliknij menu „Idź”. Przytrzymaj klawisz opcji i kliknij "Biblioteka", gdy się pojawi. Otwórz folder Safari. Wewnątrz folderu znajdź „WebpageIcons. db” i przeciągnij go do przeglądarki SQLite. Kliknij zakładkę "Przeglądaj dane" w oknie SQLite. Wybierz „PageURL” z menu Tabela. Ostatnio zmodyfikowany: 2025-01-22 17:01

Polecenia cmdlet Import-PSSession importscommands, takie jak cmdlet, funkcje i aliasy, z aPSSession na komputerze lokalnym lub zdalnym do bieżącej sesji. Domyślnie Import-PSSession importuje wszystkie polecenia z wyjątkiem poleceń, które mają takie same nazwy jak polecenia w bieżącej sesji. Ostatnio zmodyfikowany: 2025-01-22 17:01

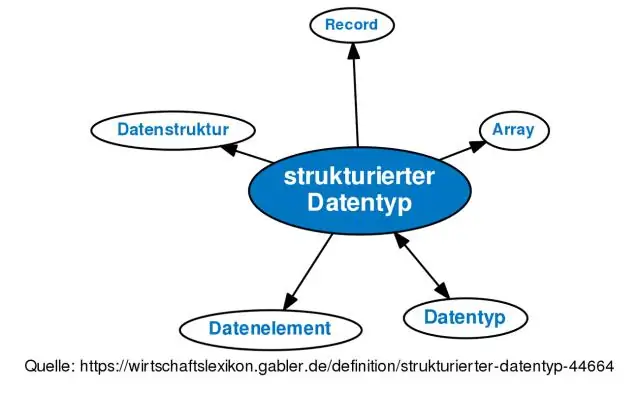

Struktura danych to sposób na opisanie pewnego sposobu organizowania fragmentów danych, aby łatwiej było zastosować operacje i algorytmy. Typ danych opisuje fragmenty danych, które mają wspólną właściwość. Na przykład typ danych całkowitych opisuje każdą liczbę całkowitą, którą może obsłużyć komputer. Ostatnio zmodyfikowany: 2025-01-22 17:01

1 odpowiedź. Dopóki jesteś w trybie kreatywnym, możesz kliknąć środkowym przyciskiem, aby skopiować aktualnie oglądany blok. Musisz być wystarczająco blisko bloku, aby móc z nim wchodzić w interakcje, i tworzy kopię typu bloku, a nie prawdziwą kopię (kopiowanie skrzyni nie kopiuje zawartości skrzyni). Ostatnio zmodyfikowany: 2025-01-22 17:01

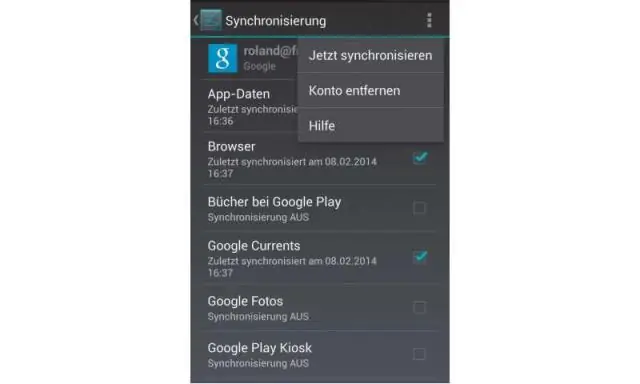

Usuń gry z profilu Gier Google Play Na urządzeniu mobilnym otwórz Ustawienia. Dotknij Google. Stuknij Aplikacje Połączone. Wybierz grę, z której chcesz usunąć zapisane dane. Stuknij Odłącz. Możesz wybrać opcję usunięcia swojej aktywności związanej z danymi gier w Google. Stuknij Odłącz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Problem w tym, że True Tone wymaga ciągłego korzystania z czujników iPhone'a, co nie jest darmowe. Jeśli uważasz, że dodatkowa żywotność baterii jest warta braku TrueTone, wyłącz ją, przesuwając suwak jasności w Centrum sterowania, a następnie dotykając „True Tone” w prawym dolnym rogu. Ostatnio zmodyfikowany: 2025-01-22 17:01

Chili's… Secret Menus to źródło nr 1 dla oficjalnych ukrytych menu restauracji, w tym Starbucks, In-in-Out i innych. Znajdź nową ulubioną pozycję w menu restauracji! Chili's Grill and Bar Chili's Grill and Bar od ponad 40 lat jest miejscem, do którego klienci poszukują wysokiej jakości teksańsko-meksykańskiej taryfy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Najszybszym sposobem na przeniesienie pliku Excel do SQL jest użycie kreatora importu: Otwórz SSMS (Sql Server Management Studio) i połącz się z bazą danych, do której chcesz zaimportować plik. Importuj dane: w SSMS w Eksploratorze obiektów w sekcji „Bazy danych” kliknij prawym przyciskiem myszy docelową bazę danych, wybierz Zadania, Importuj dane. Ostatnio zmodyfikowany: 2025-06-01 05:06

Duplikaty: ArrayList umożliwia zduplikowane wartości, podczas gdy HashSet nie zezwala na duplikaty wartości. Porządkowanie: ArrayList utrzymuje kolejność obiektu, w którym są wstawiane, podczas gdy HashSet jest nieuporządkowaną kolekcją i nie utrzymuje żadnej kolejności. Ostatnio zmodyfikowany: 2025-01-22 17:01

Samsung Kies to program opracowany przez firmę SamsungElectronics. Najpopularniejsza wersja to 2.5. 3.13043_14, przy czym ponad98% wszystkich instalacji korzysta obecnie z tej wersji. Podczas instalacji program tworzy początkowy punkt rejestracji w systemie Windows, aby automatycznie uruchomić się po uruchomieniu komputera przez dowolnego użytkownika. Ostatnio zmodyfikowany: 2025-06-01 05:06

Rozwiń sztuczną trawę i rozciągnij się na górze przygotowanej podstawy. Nie przeciągaj sztucznej trawy po przygotowanej bazie. Jeśli sztuczna trawa jest pomarszczona, połóż ją płasko na płaskiej powierzchni w słońcu. Upewnij się, że kierunek ziarna każdej rolki sztucznej trawy jest skierowany w tym samym kierunku. Ostatnio zmodyfikowany: 2025-06-01 05:06

Polecenie ctags w systemie Linux jest używane w przypadku klasycznych edytorów. Umożliwia szybki dostęp do plików (na przykład szybkie wyświetlanie definicji funkcji). Użytkownik może uruchamiać tagi lub ctags w katalogu, aby utworzyć prosty indeks plików źródłowych podczas pracy. Ostatnio zmodyfikowany: 2025-06-01 05:06

Żądanie Bitcoin Cash Kliknij Żądanie i wybierz Bitcoin Cash z rozwijanego menu Waluta. Z listy rozwijanej Request To wybierz portfel, który chcesz otrzymać Bitcoin Cash. Kliknij Kopiuj, aby skopiować nowo wygenerowany adres do schowka i udostępnić go nadawcy. Ostatnio zmodyfikowany: 2025-01-22 17:01

1. Użyj Paint Otwórz aplikację Paint. Wybierz Plik i otwórz obraz, który chcesz pikselować. Kliknij Wybierz na pasku narzędzi, a następnie kliknij Prostokątny wybór. Zrób prostokąt na obrazku. Kliknij róg i zmniejsz prostokąt. Spraw, by prostokąt był naprawdę duży. Ostatnio zmodyfikowany: 2025-06-01 05:06

Karty wideo USB to urządzenia, które mają jeden port USB i łączą się z jednym lub wieloma złączami wideo, takimi jak VGA, DVI, HDMI lub DisplayPort. Jest to przydatne, jeśli chcesz dodać dodatkowy wyświetlacz do konfiguracji komputera, ale nie masz połączeń wideo na komputerze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Re: Jak wykonać twardy reset SoundStation IP 7000? Przejdź do menu, status, network, ethernet i zapisz adres MAC. Teraz zresetuj telefon, anuluj rozruch, podczas odliczania przytrzymaj 1357. Ostatnio zmodyfikowany: 2025-01-22 17:01

Metoda 1 W systemie Windows Otwórz Start. Otwórz Eksplorator plików. Kliknij Ten komputer. Jest to element w kształcie komputera po lewej stronie okna Eksploratora plików. Kliknij kartę Komputer. Kliknij Mapuj dysk sieciowy?. Kliknij Odłącz dysk sieciowy. Wybierz dysk sieciowy. Kliknij OK. Ostatnio zmodyfikowany: 2025-01-22 17:01

Fotografując samoloty podporowe, chcesz użyć długiego czasu otwarcia migawki, aby rozmyć śmigło, pokazując ruch. Pierwszą sugestią Moose'a jest ustawienie w aparacie priorytetu migawki, przy użyciu czasu otwarcia migawki od 1/25 sekundy do 1/125 sekundy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wyświetlić i zaktualizować ustawienia dźwięku telewizora TCL Roku, postępuj zgodnie z poniższymi instrukcjami krok po kroku: Naciśnij na pilocie, aby wyświetlić ekran główny. Przewiń w dół i wybierz Ustawienia. Naciśnij przycisk strzałki w prawo, przewiń i wybierz Audio. Naciśnij przycisk ze strzałką w prawo, przewiń i wybierz Tryb audio. Ostatnio zmodyfikowany: 2025-01-22 17:01

Dzięki tym prostym krokom możesz szybko wyczyścić komputer Mac. Wyczyść pamięć podręczną. Odinstaluj aplikacje, których nie używasz. Usuń stare załączniki do poczty. Wynieś śmieci. Usuń duże i stare pliki. Usuń stare kopie zapasowe iOS. Usuń pliki językowe. Usuń stare DMG i IPSW. Ostatnio zmodyfikowany: 2025-01-22 17:01

Otwórz nową kartę, która nie odtwarza dźwięku w Twojej przeglądarce Safari. Teraz kliknij przycisk głośnika, aby wyciszyć wszystkie karty. Jeśli chcesz wyłączyć wyciszenie, kliknij ikonę głośnika (otwórz nową kartę), aby usłyszeć dźwięk ze wszystkich kart. Ostatnio zmodyfikowany: 2025-01-22 17:01

Jeśli chcesz uniknąć przypadkowych naciśnięć klawiszy, możesz zablokować klawisze telefonu i wyświetlacz. Wybierz jedną z następujących opcji: Włącz lub wyłącz blokadę klawiatury, przejdź do 1a. Aby włączyć blokadę klawiszy: Krótko naciśnij Wł./Wył. Aby wyłączyć blokadę klawiszy: przeciągnij strzałkę w prawo. Stuknij Ustawienia. Stuknij Ogólne. Stuknij opcję Automatyczne blokowanie. Aby włączyć automatyczną blokadę klawiszy:. Ostatnio zmodyfikowany: 2025-01-22 17:01

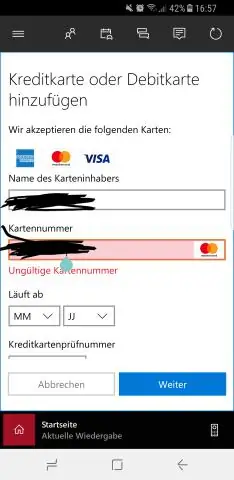

Wszystkie nieprawidłowe liczby byłyby liczbami, które nie mają odpowiedniego formatu i liczby cyfr, jak liczba 1036, o której mówiliśmy. Również wszelkie numery pochodzące z nieprawidłowych numerów kierunkowych, takich jak 000. Odrzuć nieprawidłowe numery może być opcją, którą można włączyć lub wyłączyć, np. Odrzucanie połączeń anonimowych. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby wyodrębnić zawartość pliku EAR: Przejdź do katalogu zawierającego plik EAR, inteligencja sieci. ucho. W wierszu poleceń wprowadź następujące polecenie, aby wyświetlić zawartość pliku EAR: jar tf plik ucha. W wierszu poleceń wpisz następujące polecenie, aby wyodrębnić zawartość pliku EAR: jar xf plik ucha. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zdecydowanie powinieneś używać zabezpieczenia przeciwprzepięciowego z komputerem. Jest wypełniony komponentami wrażliwymi na napięcie, które przepięcie może bardzo łatwo uszkodzić. Dobrym pomysłem jest stosowanie zabezpieczeń przeciwprzepięciowych w przypadku innych zaawansowanych urządzeń elektronicznych, takich jak komponenty centrum rozrywki. Ostatnio zmodyfikowany: 2025-01-22 17:01

Definicja przestarzałej gałęzi, zgodnie z dokumentacją GitHub, to gałąź, która nie miała żadnych zatwierdzeń w ciągu ostatnich 3 miesięcy. Zazwyczaj oznacza to starą/nieutrzymaną/nieobecną gałąź. Tak więc „przestarzała gałąź git” to generalnie gałąź repozytorium, która nie była dotykana od dłuższego czasu. Ostatnio zmodyfikowany: 2025-06-01 05:06