Fabric to lekki, eksperymentalny zestaw narzędzi do modowania dla Minecrafta. Ostatnio zmodyfikowany: 2025-01-22 17:01

Testowanie automatyzacji Androida przy użyciu NodeJS. Appium to swobodnie dystrybuowana platforma open source do testowania interfejsu użytkownika aplikacji mobilnych. Appium obsługuje wszystkie języki, które mają biblioteki klienta Selenium, takie jak Java, Objective-C, JavaScript z węzłem. js, PHP, Ruby, Python, C# itp. Ostatnio zmodyfikowany: 2025-01-22 17:01

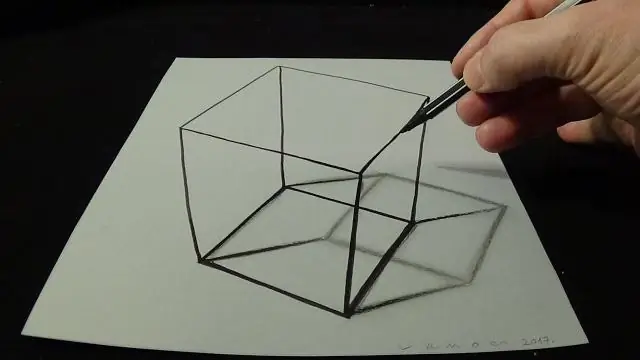

Włącz i wyłącz opcję Siatka w perspektywie w menu Widok, naciskając kombinację klawiszy klawiatury lub klikając ikonę w panelu Narzędzia. Otwórz Adobe Illustrator CS5 i kliknij opcję „Widok” w górnym menu nawigacyjnym, aby wyświetlić menu Widok. Naciśnij „Ctrl-Shift-I”, aby wyłączyć funkcję Siatka perspektywy. Ostatnio zmodyfikowany: 2025-01-22 17:01

Zgodność wersji System operacyjny Wersja systemu operacyjnego Najnowsza wersja Safari macOS OS X 10.9 Mavericks 9.1.3 (1 września 2016 r.) OS X 10.10 Yosemite 10.1.2 (19 lipca 2017 r.) OS X 10.11 El Capitan 11.1.2 (9 lipca 2018 r.) ) macOS 10.12 Sierra 12.1.2 (22 lipca 2019 r.). Ostatnio zmodyfikowany: 2025-01-22 17:01

Plik wsadowy to plik tekstowy zawierający sekwencję poleceń dla systemu operacyjnego komputera. Sekwencję poleceń w pliku wsadowym inicjujesz, wpisując nazwę pliku wsadowego w wierszu poleceń. Ostatnio zmodyfikowany: 2025-01-22 17:01

Aby zainstalować narzędzia Firebase, otwórz terminal wiersza poleceń systemu Windows (Cmd) i wpisz poniższe polecenie. Uwaga: aby zainstalować narzędzia Firebase, musisz najpierw zainstalować npm. Ostatnio zmodyfikowany: 2025-06-01 05:06

Funkcje C wymieniają informacje za pomocą parametrów i argumentów. Argumenty są przekazywane przez wartość; to znaczy, gdy funkcja jest wywoływana, parametr otrzymuje kopię wartości argumentu, a nie jego adresu. Ta reguła dotyczy wszystkich wartości skalarnych, struktur i unii przekazywanych jako argumenty. Ostatnio zmodyfikowany: 2025-01-22 17:01

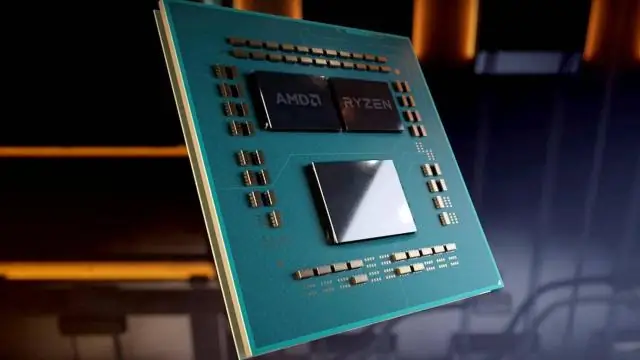

Porównanie procesorów Teoretycznie Ryzen 3 powinien w tym przypadku działać lepiej niż Intel Core i3, ponieważ każdy pojedynczy rdzeń nie musi konkurować z zasobami procesora. Jednak najnowsze procesory Intel Skylake i Kaby Lake są wyposażone w lepszą architekturę. Ostatnio zmodyfikowany: 2025-06-01 05:06

Format pliku XCF to plik obrazu utworzony przez GNU Image Manipulation Program (GIMP), swobodnie rozpowszechniany program do edycji obrazów. Format AI jest ściśle ograniczonym uproszczonym podzbiorem formatu EPS. Jest to standardowy format używany podczas zapisywania plików Adobe Illustrator. Ostatnio zmodyfikowany: 2025-01-22 17:01

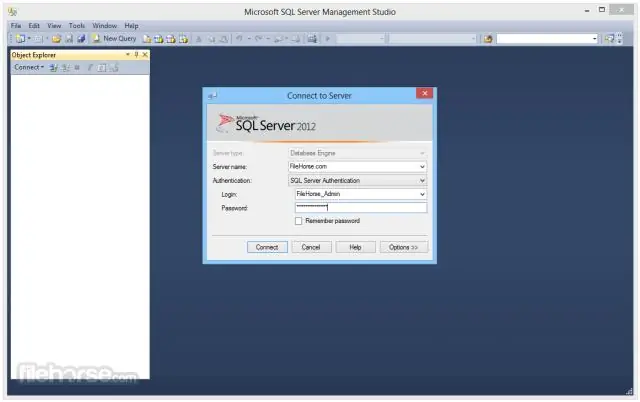

Przejdź do menu Start>Programy>Microsoft SQL Server Tools 18>Microsoft SQL Server Management Studio 18. Poniżej pojawi się ekran „Połącz z serwerem”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Artefakty Scrum. W archeologii termin „artefakt” odnosi się do przedmiotu wykonanego przez człowieka. Scrum opisuje trzy podstawowe artefakty: Backlog Produktu, Backlog Sprintu i Przyrost Produktu. Kliknij poniższe przyciski odtwarzania, aby wyświetlić filmy. Ostatnio zmodyfikowany: 2025-01-22 17:01

UWAGA: Jeśli konto jest już zawieszone lub masz problemy, musisz zadzwonić do BankuMobile (banku) w celu zresetowania loginu/hasła. Możesz do nich zadzwonić pod numer 1-877-278-1919 używając swojego telefonu. Ostatnio zmodyfikowany: 2025-06-01 05:06

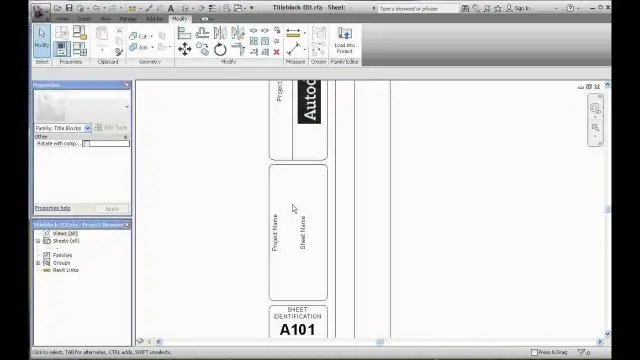

Głowica sekcji referencyjnej zawiera etykietę. Aby zmienić tekst etykiety, edytuj parametr Etykieta odniesienia. Aby utworzyć przekrój odniesienia: Kliknij kolejno kartę Widok panel Utwórz (Przekrój). W panelu Odniesienie wybierz Odniesienie do innego widoku. Wybierz przekrój, odwołanie przekroju lub nazwę widoku kreślarskiego z listy rozwijanej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Podzbiór ciągu to znak lub grupa znaków, które są obecne w ciągu. Wszystkie możliwe podzbiory łańcucha będą miały postać n(n+1)/2. Program: public class AllSubsets {public static void main(String[] args) {String str = 'FUN'; int dł = str. temp. wewn = 0;. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rozwiązanie 2: Zmiana ustawień odwołania certyfikatów Naciśnij Windows + R, wpisz „inetcpl. cpl” w oknie dialogowym i naciśnij Enter. Kliknij na zakładkę Zaawansowane i odznacz opcje „Sprawdź unieważnienie certyfikatu wydawcy” i „Sprawdź unieważnienie certyfikatu serwera”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Znajdź lub odzyskaj plik Na komputerze wejdź na todrive.google.com/drive/trash. Kliknij prawym przyciskiem myszy plik, który chcesz odzyskać. Kliknij Przywróć. Ostatnio zmodyfikowany: 2025-01-22 17:01

Uruchom na emulatorze W Android Studio utwórz urządzenie wirtualne z systemem Android (AVD), którego emulator może używać do instalowania i uruchamiania aplikacji. Na pasku narzędzi wybierz swoją aplikację z menu rozwijanego konfiguracji uruchamiania/debugowania. Z menu rozwijanego urządzenia docelowego wybierz AVD, na którym chcesz uruchomić swoją aplikację. Kliknij Uruchom. Ostatnio zmodyfikowany: 2025-01-22 17:01

Rejestracja za pomocą kodu dostępu Możesz zarejestrować się w Connect w kilku prostych krokach. Po wprowadzeniu adresu URL sekcji w przeglądarce zostaniesz poproszony o podanie adresu e-mail (A) i kliknięcie przycisku Rozpocznij (B). Wprowadź swoje dane, zaakceptuj warunki i kontynuuj (A). Wprowadź swój kod dostępu (A) i kliknij Zrealizuj (B). Ostatnio zmodyfikowany: 2025-06-01 05:06

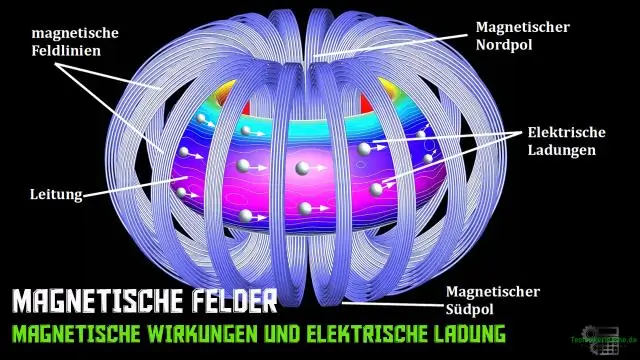

Pasek jest wyłożony materiałem magnetycznym o umiarkowanej twardości magnetycznej. Wykrywanie następuje podczas wykrywania harmonicznych i sygnałów generowanych przez reakcję magnetyczną materiału w polach magnetycznych o niskiej częstotliwości. Gdy materiał ferromagnetyczny jest namagnesowany, wymusza nasycenie amorficznej taśmy metalowej. Ostatnio zmodyfikowany: 2025-01-22 17:01

Typy pierwotne to najbardziej podstawowe typy danych dostępne w języku Java. Jest 8: boolean, byte, char, short, int, long, float i double. Te typy służą jako bloki konstrukcyjne manipulacji danymi w Javie. Nie możesz zdefiniować nowej operacji dla takich prymitywnych typów. Ostatnio zmodyfikowany: 2025-01-22 17:01

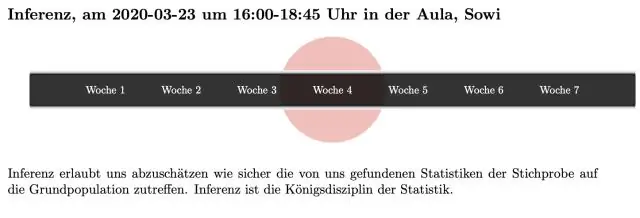

Wnioskowanie statystyczne definiuje się jako proces wnioskowania właściwości danego rozkładu na podstawie danych. Innymi słowy, dedukuje właściwości populacji poprzez testowanie hipotez i uzyskiwanie szacunków. Uogólnienia na temat populacji można dokonać poprzez dobór próby. Ostatnio zmodyfikowany: 2025-01-22 17:01

Oznacza to, że możesz na przykład sprawdzić, czy avariable jest ustawiona i czy ma określoną wartość - jeśli zmienna nie jest ustawiona, PHP zwiera instrukcję if i nie sprawdza jej wartości. Jest to dobre, ponieważ jeśli sprawdzisz wartość nieustawianej zmiennej, PHP zgłosi błąd. Ostatnio zmodyfikowany: 2025-06-01 05:06

Nie. Jeśli masz w sieci router, możesz podłączyć węzeł Velop za pomocą kabla Ethernet i ustawić go w trybie DHCP lub Bridge. Możesz także dodać węzły potomne, które powtarzają sygnał pierwszego lub rodzica. Ostatnio zmodyfikowany: 2025-01-22 17:01

WebRTC to projekt open-source mający na celu stworzenie prostego, znormalizowanego sposobu zapewniania komunikacji w czasie rzeczywistym przez Internet. Ostatnio zmodyfikowany: 2025-01-22 17:01

DevOps opisuje kulturę i zestaw procesów, które łączą zespoły programistyczne i operacyjne w celu ukończenia tworzenia oprogramowania. Umożliwia organizacjom tworzenie i ulepszanie produktów w szybszym tempie niż w przypadku tradycyjnych podejść do tworzenia oprogramowania. I szybko zyskuje na popularności. Ostatnio zmodyfikowany: 2025-01-22 17:01

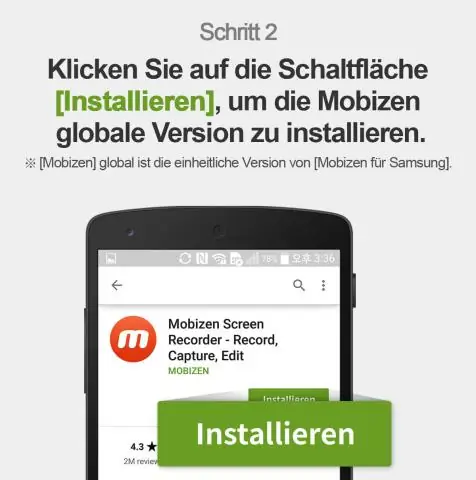

Mobizen to aplikacja, która pozwala nagrywać wszystko na ekranie telefonu komórkowego. Każdy, kto ma Mobizencan, może łatwo nagrywać grę lub grę w aplikacji. Ostatnio zmodyfikowany: 2025-06-01 05:06

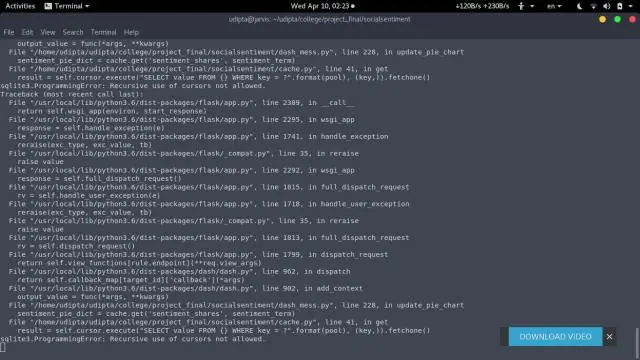

W informatyce i technologii kursor bazy danych jest strukturą kontrolną, która umożliwia przeglądanie rekordów w bazie danych. Kursory ułatwiają późniejsze przetwarzanie w połączeniu z przechodzeniem, takie jak pobieranie, dodawanie i usuwanie rekordów bazy danych. Ostatnio zmodyfikowany: 2025-01-22 17:01

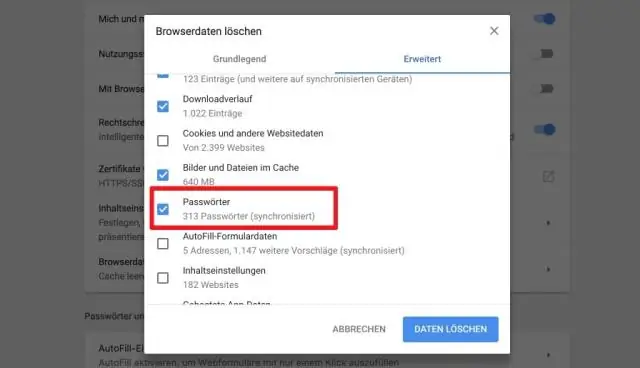

Z Chrome to trochę trudniejsze. Google nie ma funkcji hasła głównego ani nie planuje jej wdrożyć. Aby go uzyskać, musisz użyć menedżera haseł innej firmy. LastPass pozwala skonfigurować przechowalnię haseł, która automatycznie wypełnia formularze i hasła. Ostatnio zmodyfikowany: 2025-01-22 17:01

Złącze RJ45 jest używane w sieci, gdzie łączysz ze sobą komputery lub inne elementy sieci, podczas gdy RJ11 to złącze kablowe używane w zestawach telefonicznych, ADSL, kablach modemowych itp. Ostatnio zmodyfikowany: 2025-01-22 17:01

Ponieważ część miejsca jest zarezerwowana przez system, może pomieścić 2000 MB pamięci, którą można wykorzystać na karcie 2GBSD. Jeśli każdy obraz ma rozmiar 1 MB, możesz przechowywać do 2000 obrazów na karcie SD o pojemności 2 GB. Ostatnio zmodyfikowany: 2025-01-22 17:01

Linear Crossfade w Audacity Wyrównaj dwie ścieżki, które chcesz przenikać na osi czasu, edytując lub używając narzędzia przesunięcia czasu. Kiedy będziesz w kolejce, zaznacz część ścieżki, którą chcesz wyciszyć. Idź do Efekt > Zanikanie Cross Fade Out. Następnie w następnej ścieżce wybierz fragment, który chcesz zanikać. Ostatnio zmodyfikowany: 2025-01-22 17:01

Informacje umożliwiające identyfikację osoby (PII) to wszelkie dane, które mogą być potencjalnie wykorzystane do zidentyfikowania konkretnej osoby. Przykłady obejmują imię i nazwisko, numer PESEL, numer prawa jazdy, numer konta bankowego, numer paszportu i adres e-mail. Ostatnio zmodyfikowany: 2025-01-22 17:01

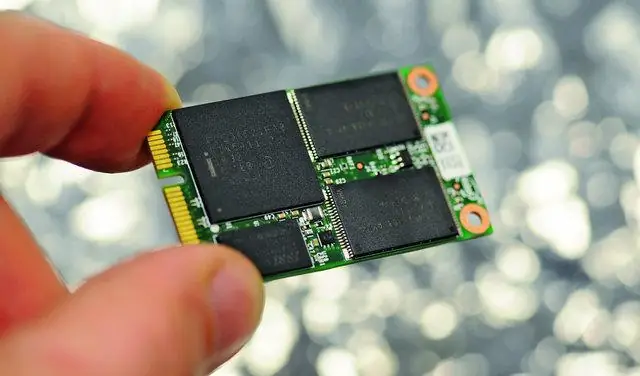

Różnica między SATA I, SATA II iSATA III. x) interfejs, formalnie znany jako SATA 6Gb/s, jest interfejsem SATA trzeciej generacji pracującym z prędkością 6,0 Gb/s. Przepustowość obsługiwana przez interfejs wynosi do 600 MB/s. Ten interfejs jest wstecznie kompatybilny z interfejsem SATA 3 Gb/s. Ostatnio zmodyfikowany: 2025-01-22 17:01

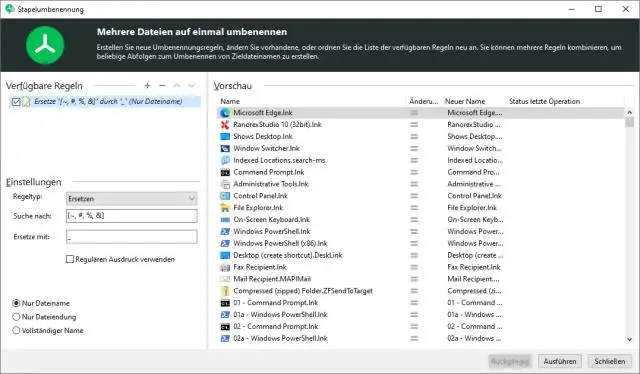

W nazwie pliku nie można używać następujących znaków: tylda. Znak liczbowy. Procent. Ampersand. Gwiazdka. Aparat ortodontyczny. Ukośnik wsteczny. Okrężnica. Ostatnio zmodyfikowany: 2025-01-22 17:01

1. ZEGAR • Czynności na magistrali systemowej są synchronizowane przez zegar systemowy • Czynności obejmują: –Odczyt z pamięci lub /IO – Zapis do pamięci /IO •Każdy cykl odczytu lub zapisu jest nazywany cyklem magistrali (cyklem maszynowym) • 8086,a cykl autobusu trwa 4 stany T, gdzie jeden stan T jest zdefiniowany jako „okres” zegara. Ostatnio zmodyfikowany: 2025-06-01 05:06

Flash Professional to teraz Adobe Animate Od wydania z lutego 2016 r. nazwa Flash Professional została zmieniona na Adobe Animate. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wszechobecne przetwarzanie (lub „ubicomp”) to koncepcja inżynierii oprogramowania i informatyki, w której komputery mają pojawiać się zawsze i wszędzie. Jeśli chodzi przede wszystkim o zaangażowane obiekty, jest to również znane jako informatyka fizyczna, Internet rzeczy, komputery dotykowe i „rzeczy, które myślą”. Ostatnio zmodyfikowany: 2025-01-22 17:01

Wordpress nie będzie współpracował z Node JS, ponieważ wordpress to CMS, który wewnętrznie używa PHP i MySQL. Ale możesz łączyć obie technologie na tym samym serwerze. Ostatnio zmodyfikowany: 2025-01-22 17:01

Przedłużacze USB, znane również jako przedłużacze USB, zapewniają połączenie komputerów z urządzeniami peryferyjnymi i są podobne do standardowych kabli USB. Alternatywnie, jeśli masz urządzenie peryferyjne, takie jak drukarka, której kabel jest zbyt krótki, aby dotrzeć do portu USB, możesz dodać przedłużacz. Ostatnio zmodyfikowany: 2025-01-22 17:01

Kliknij ikonę Ustawienia w prawym dolnym rogu modułu Antywirus. 4. W zakładce Tarcza wyłącz przełącznik obok Bitdefender Tarcza, klikając go. UWAGA: Zostaniesz zapytany, na jak długo chcesz wyłączyć ochronę. Ostatnio zmodyfikowany: 2025-01-22 17:01