- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:51.

- Ostatnio zmodyfikowany 2025-01-22 17:36.

Dla standardu zaszyfrować /odszyfrować funkcje, symetryczny algorytmy generalnie wykonują dużo szybszy niż ich asymetryczny odpowiedniki. Wynika to z faktu, że kryptografia asymetryczna jest bardzo nieefektywny. Kryptografia symetryczna jest przeznaczony właśnie do wydajnego przetwarzania dużych ilości danych.

Czy szyfrowanie symetryczne jest szybsze niż asymetryczne?

Szyfrowanie symetryczne jest ogólnie szybsze niż szyfrowanie asymetryczne . To jest podstawowy powód używania szyfrowanie symetryczne z większą ilością danych. Różnica czasu między tymi dwiema metodami będzie wzrastać liniowo wraz ze wzrostem ilości danych.

jaka jest zaleta używania szyfrowania asymetrycznego nad szyfrowaniem symetrycznym? Główny korzyść z szyfrowanie symetryczne nad szyfrowaniem asymetrycznym jest to, że jest szybki i wydajny w przypadku dużych ilości danych; ten niekorzyść jest potrzeba utrzymania klucz sekret - może to być szczególnie trudne, gdy szyfrowanie a deszyfrowanie odbywa się w różnych lokalizacjach, co wymaga klucz byc przeniesionym

W ten sposób, co sprawia, że szyfrowanie asymetryczne jest lepsze niż szyfrowanie symetryczne?

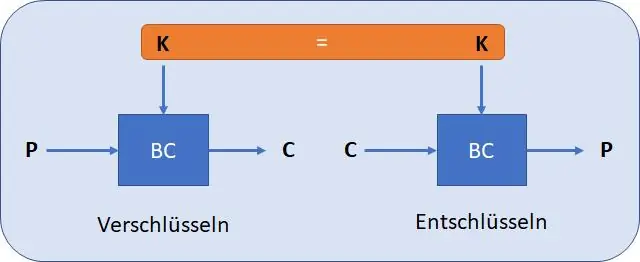

Szyfrowanie symetryczne używa singla klucz którą należy udostępnić osobom, które muszą otrzymać wiadomość podczas szyfrowanie asymetryczne używa pary klucz publiczny i prywatny klucz do zaszyfrować i odszyfrować wiadomości podczas komunikacji. Szyfrowanie asymetryczne zajmuje stosunkowo więcej czasu niż ten szyfrowanie symetryczne.

Czy szyfrowanie asymetryczne zapewnia integralność?

Do szyfrowanie asymetryczne zapewnić poufność, integralność , autentyczności i niezaprzeczalności, użytkownicy i systemy muszą mieć pewność, że: klucz publiczny jest autentyczny, należy do osoby lub podmiotu objętego roszczeniem i nie został zmieniony ani zastąpiony przez złośliwą stronę trzecią.

Zalecana:

Co to jest symetryczne i asymetryczne przetwarzanie wieloprocesowe?

Główną różnicą między symetrycznym i asymetrycznym przetwarzaniem wieloprocesorowym jest to, że w symetrycznym przetwarzaniu wieloprocesorowym procesory są identyczne i współdzielą pamięć główną, podczas gdy w przypadku niesymetrycznego przetwarzania wieloprocesowego procesory nie są identyczne i są zgodne z relacją slave-master

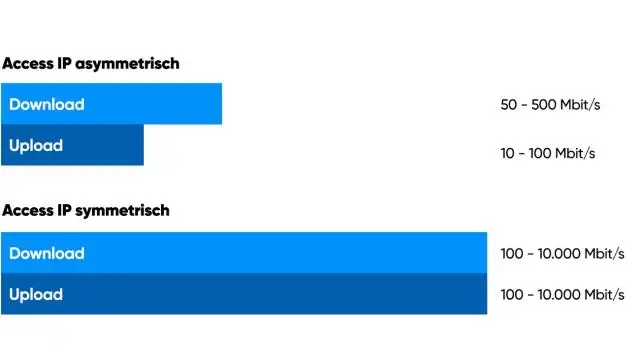

Czy 5g jest szybsze niż Ethernet?

5G nie jest szybsze niż Ethernet. 5G będzie do 10 Gbps, podczas gdy Ethernet w postaci skrętki miedzianej może osiągnąć prędkość do 10 Gbps, podczas gdy w światłowodzie Ethernet (P2P lub optyczny lub aktywny Ethernet) może osiągnąć do 100 Gbps i więcej

Jak używane są razem klucze symetryczne i asymetryczne?

Szyfrowanie asymetryczne i symetryczne są zwykle używane razem: użyj algorytmu asymetrycznego, takiego jak RSA, aby bezpiecznie wysłać komuś klucz AES (symetryczny). Klucz symetryczny nazywa się kluczem sesji; nowy klucz sesji może być okresowo retransmitowany przez RSA. Takie podejście wykorzystuje mocne strony obu kryptosystemów

Czy ECC jest symetryczne czy asymetryczne?

ECC to podejście - zestaw algorytmów do generowania, szyfrowania i deszyfrowania kluczy - do wykonywania kryptografii asymetrycznej. Asymetryczne algorytmy kryptograficzne mają tę właściwość, że nie używasz pojedynczego klucza - jak w symetrycznych algorytmach kryptograficznych, takich jak AES - ale parę kluczy

Czym są algorytmy symetryczne i asymetryczne?

Algorytmy symetryczne: (zwane również „tajnym kluczem”) używają tego samego klucza zarówno do szyfrowania, jak i deszyfrowania; algorytmy asymetryczne: (zwane również „kluczem publicznym”) używają różnych kluczy do szyfrowania i deszyfrowania. Dystrybucja kluczy: jak przekazujemy klucze tym, którzy ich potrzebują do nawiązania bezpiecznej komunikacji?